Perfil da Web Dark: Typhoon de linho

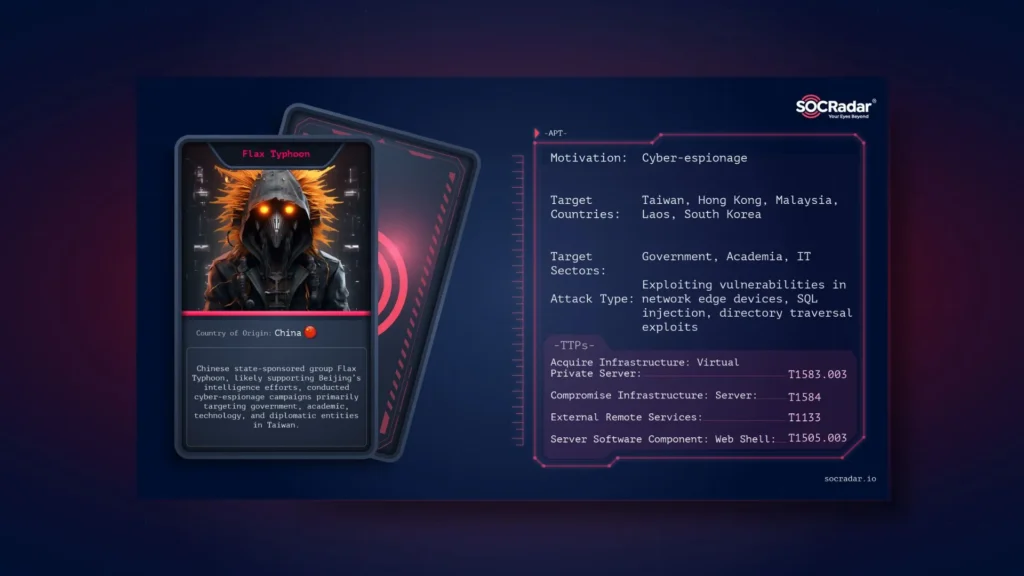

Relatórios de inteligência confirmam que o Typhoon de linho (também rastreado como Redjuliett e Ethereal Panda) é um sofisticado grupo de ameaça persistente avançado patrocinado pelo Estado chinês (APT), operacional desde pelo menos meados de 2021. O grupo demonstra um foco estratégico alinhado às prioridades de inteligência do governo chinês.

O foco operacional primário do linho Typhoon centra -se em atividades de espionagem cibernética visando uma gama diversificada de setores, incluindo agências governamentais, instituições educacionais, instalações de fabricação críticas e organizações de tecnologia da informação. Enquanto Taiwan continua sendo o alvo predominante do grupo, os relatórios de inteligência indicam operações expandidas na América do Norte, África e Sudeste Asiático, demonstrando uma evolução em sua estratégia de segmentação geográfica.

Cartão de ator de ameaças de tufão de linho

A suspeita de base de operações do grupo em Fuzhou, Chinafornece posicionamento estratégico para seu foco persistente em entidades de Taiwan. Essa localização geográfica está alinhada à avaliação de que as atividades do Typhoon apóiam os requisitos de inteligência de Pequim em relação às parcerias econômicas de Taiwan, compromissos diplomáticos e desenvolvimentos tecnológicos.

Quais são os países e indústrias alvo do Typhoon de linho?

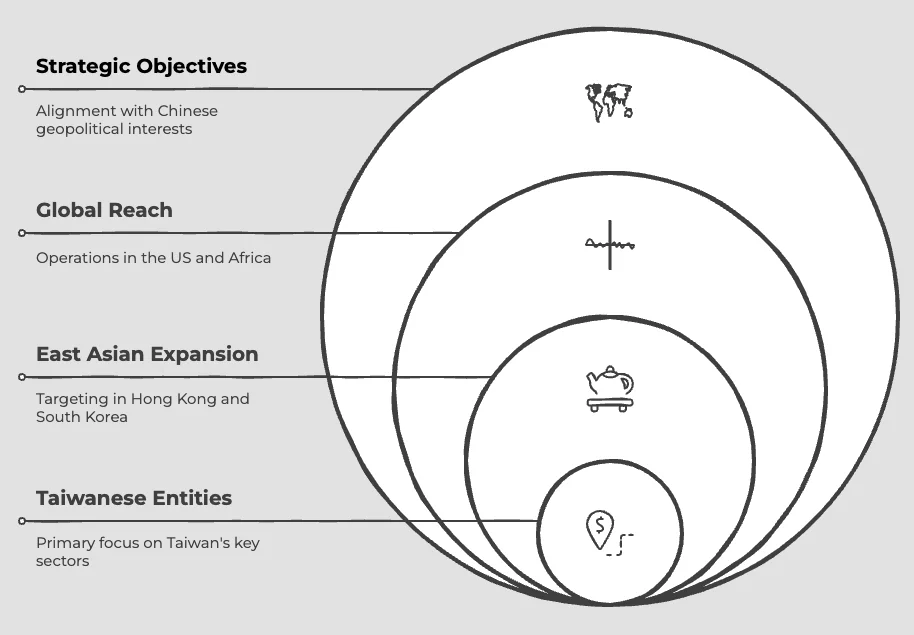

Fontes de inteligência confirmam que o ator de ameaças patrocinado pelo Estado chinês manteve seu foco operacional primário em entidades de Taiwan, enquanto expandiu significativamente seu alcance global. Essa expansão representa uma evolução estratégica na metodologia de segmentação do grupo, sugerindo objetivos mais amplos de coleta de inteligência alinhados aos interesses geopolíticos chineses.

O grupo demonstrou um padrão consistente de direcionar organizações de governo, acadêmico, tecnologia, diplomáticas e telecomunicações em Taiwan. Esse direcionamento se alinha às prioridades tradicionais de inteligência chinesa em relação a Taiwan. No entanto, INSIKT GROUP As descobertas revelam uma notável expansão de operações além deste teatro tradicional, agora abrangendo organizações em Hong Kong, Malásia, Laos, Coréia do Sul, Estados Unidos e se estendendo a países africanos, incluindo Djibuti, Quênia e Ruanda.

Essa diversificação geográfica indica uma evolução nos objetivos estratégicos do ator de ameaças. A inclusão de alvos na África Oriental é particularmente digna de nota, pois coincide com o aumento do engajamento econômico e político chinês nessas regiões. O direcionamento de organizações nos Estados Unidos sugere ainda o interesse em coletar inteligência sobre posições de política ocidental e capacidades tecnológicas.

Os alvos de Typhoon de linho

Quais são as técnicas de Typhoon de linho?

O perfil operacional do Typhoon de linho concentra -se ainda no estabelecimento e manutenção de acesso prolongado de rede com implantação mínima de malware. Sua abordagem tática inclui Explorando vulnerabilidades em servidores voltados para o públicoAssim, implantando VPN conexões para acesso persistente e executando o movimento lateral em ambientes comprometidos.

Acesso inicial

De acordo com MicrosoftA cadeia de ataque de Typhoon de linho geralmente começa com a exploração de vulnerabilidades conhecidas em servidores públicos, fornecendo uma posição inicial nas redes de destino. Os serviços que eles têm como alvo variam, mas incluem Aplicativos VPN, Java e Web. O grupo alavancou os servidores Softether VPN controlados pelo ator de ameaças para realizar o reconhecimento e tentativa de atividades de exploração, principalmente contra organizações de Taiwan. Esses servidores, Também configurado como scanners de segurança do Apunetix Web Application. Depois que o acesso é obtido, o Typhoon de linho implanta conchas da Web, como China Chopper, Devilzshell e Antsword, para ativar a execução remota de código, mantendo uma pegada mínima.

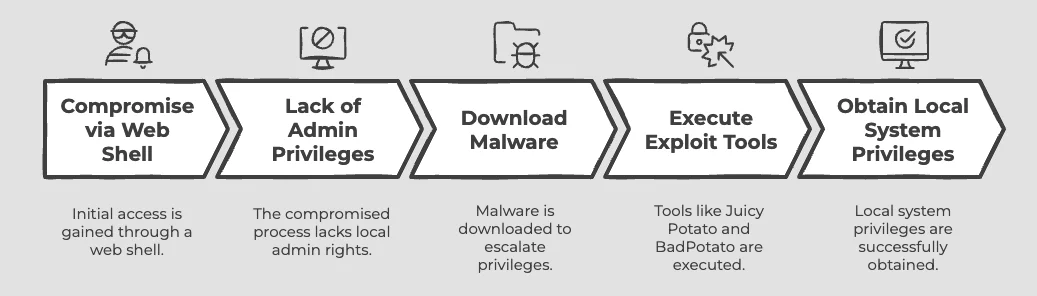

Escalada de privilégios

Nos casos em que o processo comprometido pela Web Shell não possui privilégios de administrador local, o grupo download e executa uma peça de malware que explora uma ou mais vulnerabilidades conhecidas para obter privilégios locais do sistema. A Microsoft observou que o ator usa batata suculenta, badpotato e outras ferramentas de código aberto para explorar essas vulnerabilidades.

Táticas de escalada de privilégios do linho Typhoon

Persistência

O grupo emprega um método de persistência sofisticado, uma vez que ganha privilégios de administrador local por meio de ferramentas como WMIC, PowerShell ou Terminal Windows.

Após obter acesso, o ator desativa a autenticação no nível da rede para o RDP, que normalmente força um usuário a se autenticar antes do início de uma sessão remota, expondo assim a tela de assinatura do Windows a interações não autorizadas.

Para capitalizar essa vulnerabilidade, o ator de ameaças altera uma chave de registro para desativar a NLA e substitui o binário das chaves adesivas. Essa manipulação aproveita o recurso de acessibilidade das teclas adesivas, onde pressionar a tecla Shift cinco vezes lança sethc.exe.

Ao modificar o registro, o grupo garante que, quando o atalho de teclas adesivas é ativado, o Windows Task Manager é lançado como um depurador do sethc.exe, concedendo privilégios do sistema local.

Com esses privilégios elevados, o ator pode usar o Gerenciador de tarefas para acessar o terminal, criar despejos de memória e executar qualquer outra ação no sistema comprometido.

Reconhecendo que o RDP normalmente opera em uma interface de rede interna voltada, o ator estabelece ainda uma conexão VPN para vincular o sistema comprometido à sua própria infraestrutura de rede, garantindo acesso persistente e remoto.

Comando e controle

O grupo de atores de ameaças estabelece uma infraestrutura de comando e controle resiliente, implantando uma conexão VPN usando o Softether VPN. O ator baixa o executável necessário a partir de sua infraestrutura de rede por meio de ferramentas comuns do Windows, como o Invoke-WebRequest do PowerShell, Certutil ou BitsAdmin.

Em seguida, eles aproveitam o gerenciador de controle de serviço para criar um serviço do Windows que inicia automaticamente a conexão VPN na inicialização do sistema, permitindo o monitoramento contínuo do sistema comprometido e facilitando o acesso ao RDP.

Para obscurecer a conexão VPN, o ator toma várias medidas deliberadas. Eles usam um aplicativo legítimo de VPN frequentemente encontrado em ambientes corporativos, que minimiza a detecção por soluções antivírus, e renomearam o executável – tipicamente de vpnbridge.exe para nomes como conhost.exe ou dllhost.exe – para imitar componentes padrão.

Adicionalmente, Eles empregam o modo VPN-over-https da Softether, encapsulando pacotes Ethernet dentro de compatível Os pacotes HTTPS na porta TCP 443, fazendo com que o tráfego apareça como comunicações legítimas de HTTPS.

Para o movimento lateral dentro da rede comprometida, os atores de ameaças utilizam outras ferramentas legítimas, como o Windows Remote Management e o WMIC, e foram observados roteando o tráfego de rede através da ponte VPN instalada para executar varreduras de rede e vulnerabilidade, juntamente com as tentativas de exploração em outros sistemas.

Acesso à credencial

Uma vez estabelecidos no sistema de destino, eles conduzem operações de acesso a credenciais usando técnicas e ferramentas conhecidas.

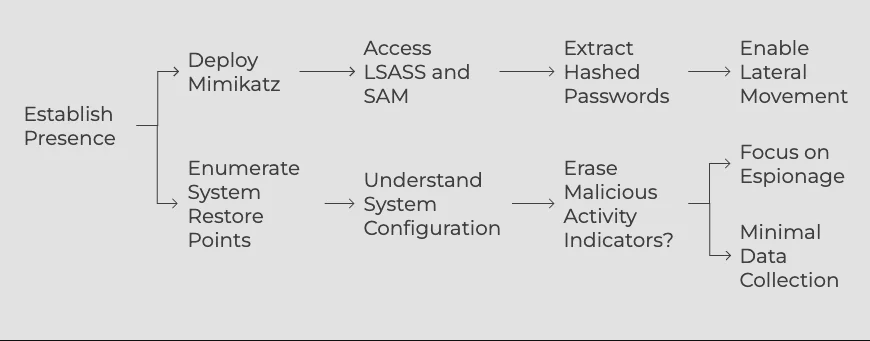

O ator tem como alvo o processo de Processo de Subsistema de Autoridade de Segurança Local (LSASS) e a Hive Hive Registry da Security Account Manager (SAM) Para extrair senhas hashed de usuários locais. Ao implantar Mimikatz, o ator pode despejar automaticamente essas lojas, permitindo que os ataques de senha off-line ou ataques de passe-se-hash se movam lateralmente dentro da rede.

Além disso, eles enumeram pontos de restauração do sistema para obter insights sobre a configuração do sistema operacional, potencialmente usando essas informações para entender melhor o sistema comprometido ou apagar indicadores de atividade maliciosa.

De acordo com relatórios de inteligência, apesar desses esforços de acesso e reconhecimento de credenciais, há uma atividade subsequente mínima, sugerindo que, embora o ator esteja focado na espionagem e na manutenção do acesso persistente, eles não se movem para a coleta ou exfiltração de dados em larga escala.

O caminho do tufão de linho para estabelecer a presença

O que são as relações de Typhoon de linho com o Raptor Train Botnet

CISA Os relatórios indicam que o Botnet de trem Raptor, operado pelo Grupo de Tecnologia de Integridade da China, representa uma das maiores e mais persistentes operações de botnet vinculadas às atividades cibernéticas patrocinadas pelo Estado chinês. Identificado pela primeira vez em meados de 2021, o botnet passou por uma expansão significativa, com seu alcance crescendo de 60.000 dispositivos comprometidos em 2023 para mais de 260.000 em meados de 2024. Sua rápida proliferação ressalta a escala e a adaptabilidade da infraestrutura que a suporta.

Um aspecto notável da operação da botnet é sua conexão com os atores de espionagem cibernética chinesa identificados anteriormente, particularmente o tufão de linho. A presença de endereços IP historicamente ligados a esses grupos na estrutura operacional do Raptor Train sugere uma iniciativa mais ampla e apoiada pelo Estado que integra recursos de intrusão cibernética às operações de botnet. Essa ligação é reforçada pelas investigações do FBI nas vítimas dos EUA, que encontraram atividade consistente com as táticas, técnicas e procedimentos conhecidos do Typhoon de linho (TTPs).

Processo de recrutamento de botnet

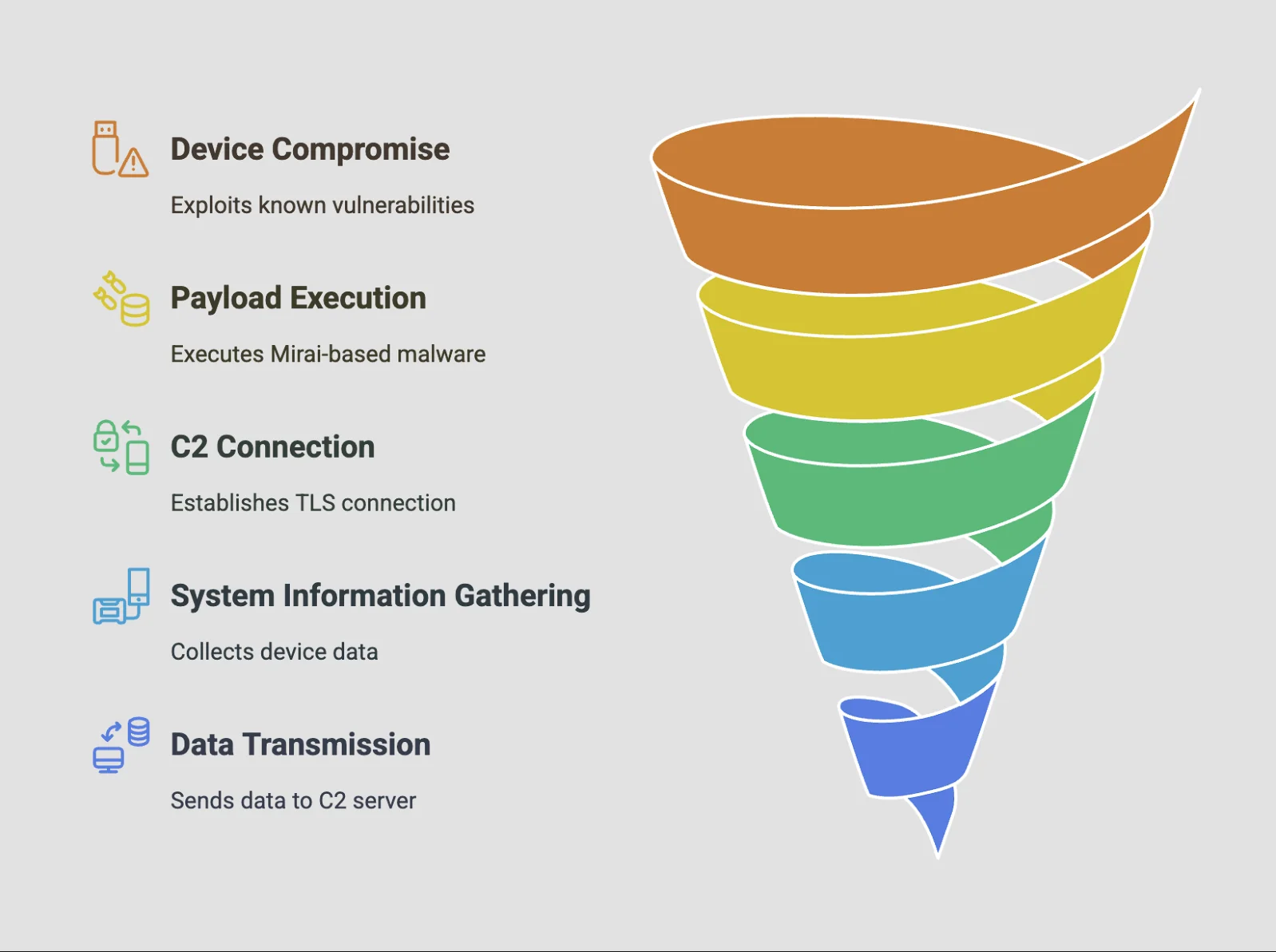

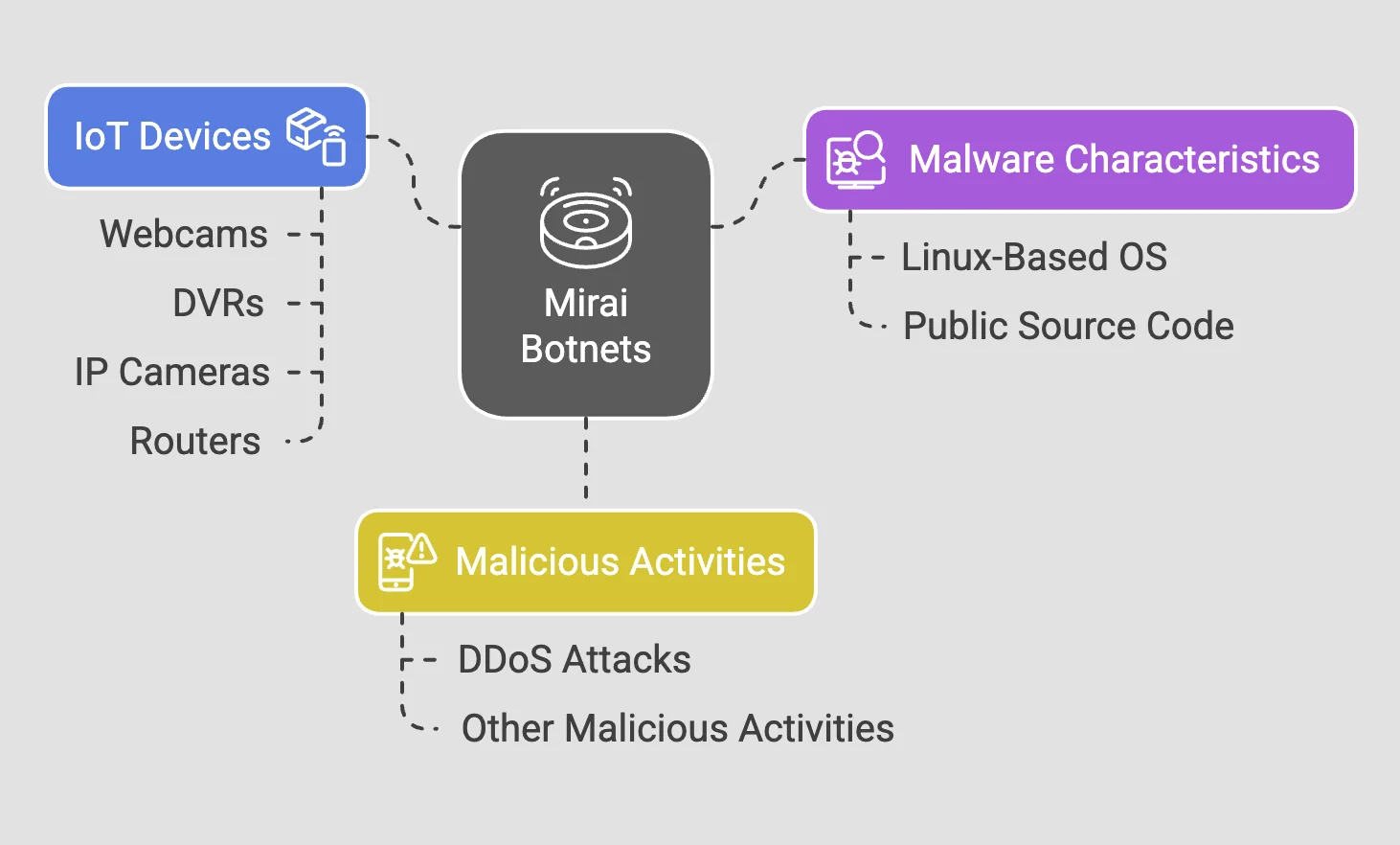

Ao contrário das botnets tradicionais que dependem muito de malware, o Raptor Train prioriza furtivo, explorando ferramentas de software legítimas para persistência. No entanto, ele incorpora uma versão personalizada do Mirai Malware, uma cepa amplamente abusada conhecida por direcionar dispositivos de IoT, como roteadores, câmeras IP e DVRs.

Mirai Botnet

A infraestrutura que suporta o trem Raptor se estende além da própria botnet. Os endereços IP da rede da Província de Beijing da China, que foram observados gerenciando a botnet, também estavam ligados a intrusões cibernéticas direcionadas às entidades dos EUA.

A atividade C2 do botnet foi atribuída a vários subdomínios de “W8510.com”, com mais de 80 subdomínios identificados em setembro de 2024, que foi usado para coletar informações do sistema do dispositivo da vítima. Algumas cargas úteis de malware usadas pelo botnet também exibem propriedades de auto-delação, complicando ainda mais a detecção e a análise forense.

A pegada global do trem Raptor é outro fator preocupante. Embora as operações cibernéticas patrocinadas pelo Estado chinês tenham se concentrado historicamente em alvos estratégicos nos EUA e Taiwan, essa botnet comprometeu dispositivos na América do Norte, América do Sul, Europa, África, Sudeste Asiático e Austrália.

Para uma análise mais detalhada do botnet, você pode visitar nossa postagem no blog.