Em um alerta de segurança crítico, a SAP lançou um patch de emergência para CVE-2025-31324-uma vulnerabilidade de upload de arquivos grave e não autenticada que afeta o SAP NetWeaver Visual Composer. Com uma pontuação CVSS perfeita de 10,0 e uma exploração ativa confirmada na natureza, essa falha permite que os invasores executem o código remotamente e potencialmente assumam o controle total dos sistemas SAP. As organizações que executam o SAP NetWeaver devem agir rapidamente para entender o risco, implementar mitigações e aplicar patches para proteger dados e operações comerciais confidenciais.

O que é CVE-2025-31324?

Uma vulnerabilidade crítica no upload de metadados do SAP NetWeaver Visual Composer (Pontuação do CVSS: 10,0) permite que agentes não autenticados enviem binários executáveis potencialmente maliciosos. Uma exploração bem -sucedida pode prejudicar seriamente o sistema host.

Os invasores foram capazes de assumir o controle dos servidores SAP enviando arquivos sem autorização. A vulnerabilidade foi explorada como um dia zero.

Cartão de vulnerabilidade do CVE-2025-31324 (Inteligência de vulnerabilidade de Socradar)

Quais versões da SAP NetWeaver são afetadas?

A vulnerabilidade afeta especificamente o Visual Composer Framework Versão 7.50.

É crucial lembrar que os sistemas que foram corrigidos com a atualização normal de 8 de abril de 2025 da SAP permanecem vulneráveis. Para corrigir esse problema, um patch de emergência foi disponibilizado posteriormente.

Mecânica de exploração: como os invasores aproveitam a vulnerabilidade?

RELIAQUEST ligou a exploração de CVE-2025-31324 para o /Developmentserver/MetadataupLoader endpoint no SAP NetWeaver Visual Composer. Os invasores exploraram esse terminal para fazer upload de webshells JSP diretamente em diretórios de acesso ao público em servidores de destino sem exigir autenticação.

Depois de carregados, as webshells ativaram a execução do código remoto por meio de solicitações GE GE GET baseadas em navegador simples. Isso permitiu que os adversários executassem comandos do sistema, enviem ou baixem arquivos e mantenham o controle sobre os sistemas comprometidos com facilidade.

Atividade pós-exploração

Depois de obter acesso inicial, os atacantes aumentaram suas operações usando várias ferramentas:

- Brute Ratel: um kit de ferramentas de time vermelho implantado para comando e controle (C2) e pós-exploração.

- Portão do céu: um método de evasão usado para ignorar os controles de segurança em ambientes de 64 bits.

- Injeção de DLL do MSBUILD: O código malicioso foi compilado e injetado no dllhost.exe, dificultando a detecção de processos maliciosos.

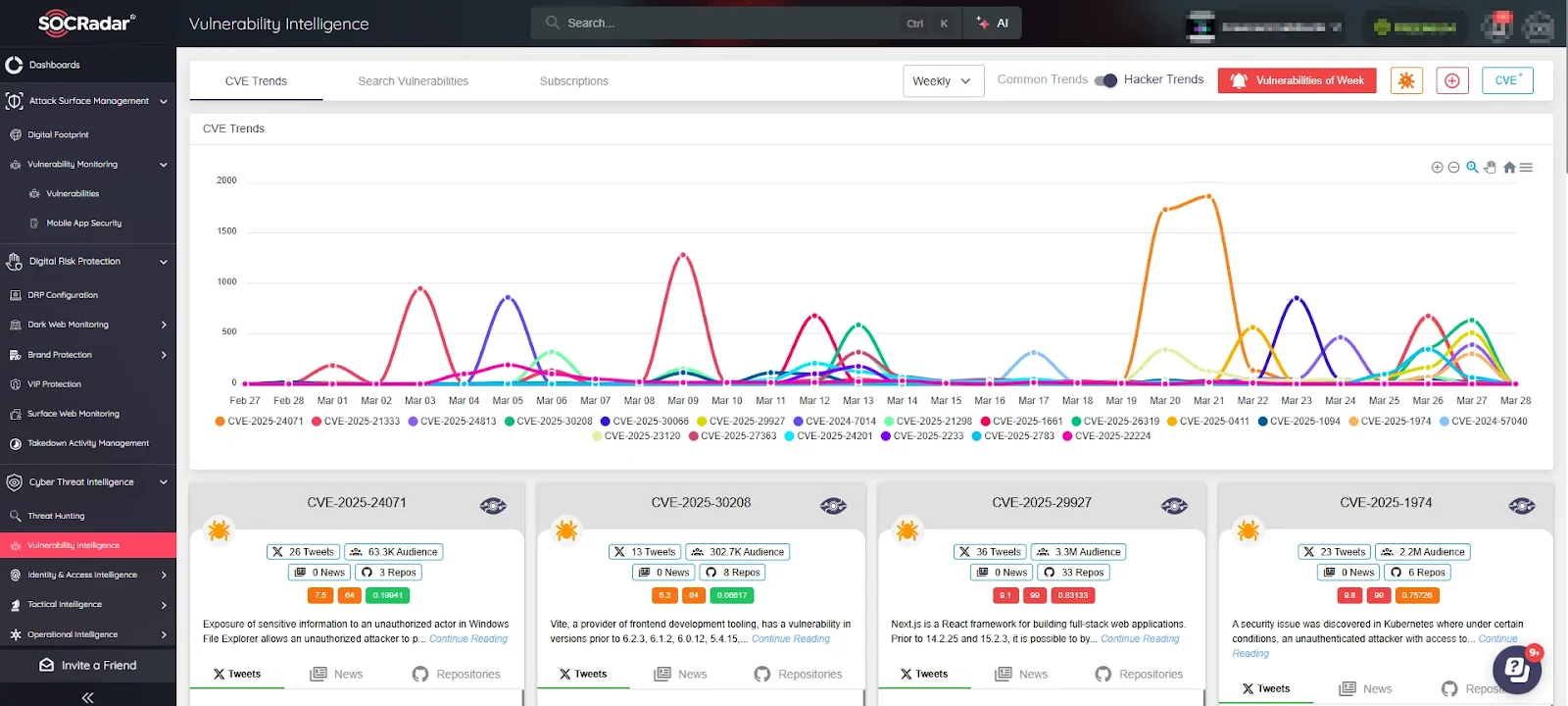

Inteligência de vulnerabilidade de Socradar

Risco do mundo real: confidencialidade, integridade e disponibilidade em jogo

Exploração de CVE-2025-31324 pode levar à execução completa do código remoto e ao compromisso total do sistema, apresentando riscos como:

- Acesso não autorizado a dados e processos de negócios da SAP sensíveis

- Implantação potencial de ransomware

- Movimento lateral entre ambientes de rede

- Persistência de longo prazo por meio de webshells plantados

Dada a prevalência da SAP no governo e nos ambientes de grandes empresas em todo o mundo, a exploração bem -sucedida pode ter consequências generalizadas e sérias.

Ações recomendadas para clientes da SAP

- Aplique imediatamente o patch de emergência fornecido pela SAP.

- Se o patch não puder ser aplicado imediatamente:

- Limite o acesso ao ponto de extremidade /desenvolvimento /metadatauploader.

- Se o Visual Composer não estiver sendo usado, desative -o.

- Envie logs para um SIEM e digitalize arquivos não autorizados nos caminhos do servlet.

- Antes de implementar mitigações adicionais, execute as varreduras de ambiente profundas para encontrar e remover quaisquer webshells não autorizados.

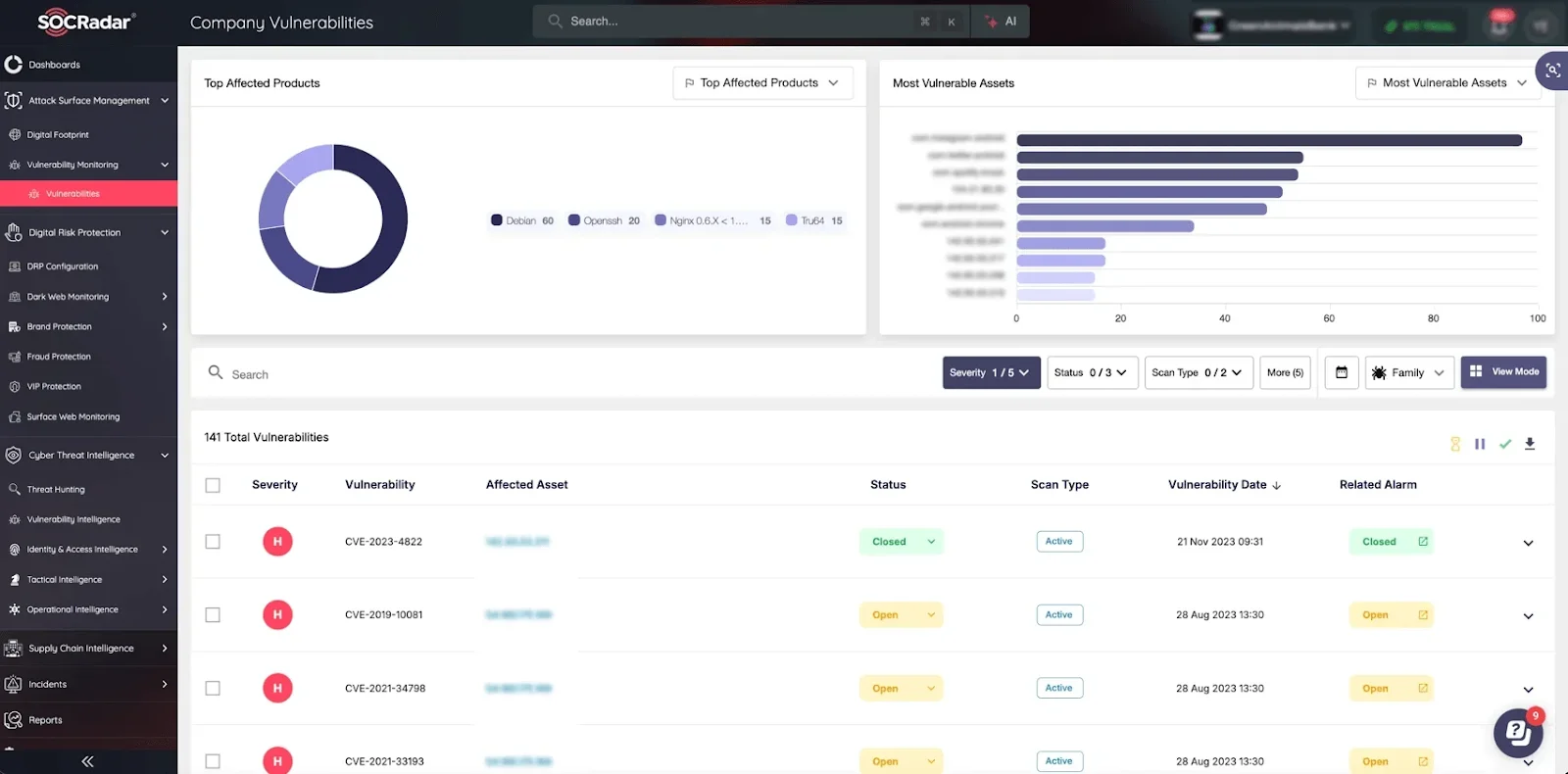

Para empresas que dependem de aplicativos da Web, ferramentas como a inteligência de vulnerabilidade da Socradar e o gerenciamento de superfície de ataque (ASM) da Socradar podem ajudar a identificar e monitorar versões vulneráveis de software em sua infraestrutura.

Detectar e remediar proativamente as vulnerabilidades, garantindo que os invasores não possam explorá -los antes que as medidas sejam tomadas. (Socradar’s ASM)

Detectar proativamente as vulnerabilidades expostas e priorize os esforços de remediação para minimizar o risco de exploração. Ao alavancar o ASM do Socradar, as equipes de segurança podem obter visibilidade contínua em software desatualizado, incorporação e sistemas não atingidos, permitindo uma defesa mais proativa contra ameaças em evolução.