Atualizado para 2025 para incluir as últimas alterações nos navegadores focados na privacidade.

A Web Deep é o subterrâneo de toda a Web. Acessá -lo não é muito difícil, mas você precisa seguir algumas etapas básicas para manter sua privacidade.

Anteriormente, escrevemos um blog sobre a Web Deep/Dark explicando o que é, por que é importante e como acessá -lo – você pode lê -lo aqui Se você ainda tiver algumas perguntas em sua mente.

Neste blog, estenderemos uma parte do anterior – o anonimato de um navegador da web. É mais do que importante deixar traços quando você navega na Web Deep e, para fazer, precisa de um bom navegador da Web que oculta o tráfego de sua rede e o torne invisível. Bem, quase invisível – porque você precisa de uma VPN para concluir o pacote inteiro. Abaixo está a lista dos 10 melhores navegadores escuros/profundos da Web e ferramentas semelhantes.

A caça às ameaças de Socradar permite reunir todos os dados da Web Dark que você pesquisou sem usar um navegador especializado

Antes de continuar, lembre -se de que o uso de um navegador anônimo funciona melhor quando combinado com um mecanismo de pesquisa anônimo – confira o Guia do Socradar para os mecanismos de pesquisa da Web Deep/Dark Top Deep/Dark aqui!

1. TOR navegador – o roteador de cebola

Embora muitos navegadores nesta lista ofereçam fortes proteções de privacidade, a TOR é projetada de maneira única para fornecer o verdadeiro anonimato, roteando todo o tráfego por meio de sua própria rede.

Navegador para

Você se deparará com o navegador Tor toda vez que procurar informações profundas na Web. É o mais poderoso navegador da Web e com o mais alto nível de segurança e anonimato. Isso o torna o navegador mais comumente usado.

Em primeiro lugar, criado para o Exército dos EUA para uma comunicação mais segura, agora está disponível gratuitamente para todos com Windows, Mac ou Linux Machine, ou mesmo um dispositivo móvel Android.

Pontas

- Lembre -se disso – você também precisa excluir cookies aqui, eles estão atrás de você, mesmo na Web Dark.

- Não use o Google – é por isso que você está no metrô, para procurar conteúdo não indexado, certo?

- Você deve sempre verificar se está conectado à rede Tor – apenas por precaução. Você pode fazer isso visitando – check.torproject.org

- E não se esqueça – é melhor usado com uma VPN.

2. I2p – o projeto da Internet invisível

I2P é outra ferramenta de privacidade que mantém seus usuários anônimos. Ele usa criptografia de ponta a ponta para fazê-lo. Essa criptografia é feita em 4 camadas diferentes- e você pode acessar, tanto a superfície quanto o subterrâneo através de um fluxo em camadas. A rede é baseada em mensagens e fornece comunicação ponto a ponto. Assim como o protocolo BitTorrent.

I2p – o projeto da Internet invisível

O i2p envia o tráfego do usuário através de cerca de 55000 computadores distribuídos, dessa maneira cria um grande número de caminhos através dos quais suas mensagens podem ser enviadas. Isso torna quase impossível para o usuário ser rastreável.

3. Freenet – Refúgio sombrio da liberdade de expressão

O Freenet é outra plataforma ponto a ponto que criptografa os dados antes de estar sendo compartilhado. Ele usa uma técnica semelhante a outros navegadores – que está roteando a comunicação através de diferentes nós. Ele usa uma rede distribuída e descentralizada para criptografar dados que estão sendo compartilhados – é assim que se torna muito difícil de ser invadido.

Freenet

Os usuários que acessam o Freenet fornecem algumas de suas largura de banda e discos rígidos. Eles podem acessar no modo DarkNet ou OpenNet. A principal diferença no modo Darknet é que os usuários podem acessar o conteúdo que é carregado apenas na rede Freenet e não fora dela.

Também não há aplicação de direitos autorais em Freenet. Os direitos autorais significa monitorar a comunicação, e isso – significa liberdade de expressão – o que é contra suas regras.

4. Tails – o sistema amnésico incógnito ao vivo

Com base no navegador Tor original – Tails tem a diferença dos outros navegadores da Web Deep/Dark. Ele pode ser inicializado diretamente de uma unidade flash sem uma instalação anterior. É por isso que é frequentemente referido como um sistema operacional ao vivo.

Tails OS: O sistema AMNESIC INCOGNITO LIVE é um CD/distribuição USB ao vivo pré -configurado, para que tudo seja roteado com segurança através do TOR e não deixa vestígios no sistema local.

Para obter mais privacidade, o Tails desligará o sistema operacional instalado em sua máquina, para reiniciar apenas mais uma vez depois de terminar com caudas. Isso mostra que o Tails não depende do sistema operacional instalado na máquina que está sendo usada.

5. Sub -OS

Endossado por Ed Snowden, o Subgraph é outra ferramenta de privacidade que ajuda a acessar a Web livremente e é um sistema baseado em navegador TOR. Ele usa o mesmo código -fonte e tem uma integração do TOR, mas viu atualizações mínimas ao longo dos anos.

SUBRAPHA OS

Um dos seus melhores recursos é que ele foi projetado especificamente para impedir que ataques de adversários direcionam seu sistema operacional – como diz no site – “o Subgraph OS é uma plataforma de computação resistente ao adversário”. Ele usa recipientes de sandbox para se livrar de qualquer malware. No caso de qualquer malware suspeito direcionado a um aplicativo, o Subgraph ativa um recipiente de sandbox e lida com ele.

6. Mozilla Firefox

Você pode estar se perguntando – o Firefox é apenas um navegador comum, como ele pode ser usado para surf na web profundo? Bem, enquanto o Firefox é frequentemente agrupado com o Google Chrome, Safari e outros, é um pouco diferente: é de código aberto e altamente personalizável. (E quanto à ópera – bem, também não é tão regular, mas chegaremos a isso mais tarde.)

Mozilla Firefox

Para usar o Firefox para acessar a Web Deep, você precisa direcionar manualmente seu tráfego através da rede TOR, definindo configurações de proxy. Normalmente, o Tor escuta na porta 9050 para conexões de Socks5 e você definiria o servidor proxy para 127.0.0.1. No entanto, esteja ciente: simplesmente rotear o Firefox através do TOR não garante anonimato completo – o Firefox precisa de endurecimento extra para evitar vazamentos e manter a privacidade.

Recentemente, Mozilla reação voltada Os termos atualizados sugerindo que os dados do usuário podem ser usados para treinar modelos de IA, embora a empresa mais tarde esclareça que a navegação privada e os dados sensíveis do usuário permanecem excluídos.

7. Waterfox

O Waterfox é um navegador de código aberto à base de Firefox, mas não está conectado a Mozilla. No entanto, ele se conecta periodicamente a ele-para proteger os usuários de complementos maliciosos. Está disponível para máquinas Windows, Mac e Linux e dispositivos móveis Android-todos os 64 bits.

Waterfox

Um recurso que você gostará sobre o Waterfox é que ele exclui todos os seus cookies, histórico de navegação na web, senhas e quaisquer outros dados pessoais após o término do surf.

8. Brave navegador

Brave é um navegador focado na privacidade que bloqueia anúncios, rastreadores e impressão digital por padrão. Agora, também inclui integração opcional do Tor, permitindo que os usuários abram abas privadas que direcionam o tráfego pela rede Tor – oferecendo uma camada extra de anonimato sem a complexidade de configurar um cliente TOR separado.

Corajoso

Nossa parte favorita, em 2025, Brave introduziu o bloqueio automático de pop-ups de consentimento de biscoitos (“Bangers de biscoitos”), tornando a navegação mais suave e menos intrusiva. Embora o Brave não ofereça a mesma proteção de anonimato de nível profundo que o navegador Tor completo, ele atinge um forte equilíbrio entre usabilidade, velocidade e privacidade-tornando-o uma das melhores opções para acesso à Web anônimo hoje.

9. GNUNET

O GNunet é uma estrutura de software para redes descentralizadas e ponto a ponto e um pacote oficial GNU.

O GNunet fornece comunicação descentralizada e ponto a ponto, e isso é feito através de TCP, UDP, HTTP, HTTPS, WLAN e Bluetooth. Ele permite que os usuários saibam quais outros usuários são confiáveis e quais não são, assim protege os usuários de possíveis ataques. Ele protege informações confidenciais e um de seus principais objetivos é manter o número de PII expostos o mais baixo possível.

GNUnet

10. navegador da web do DuckDuckgo

A DuckDuckgo, conhecida por seu mecanismo de pesquisa de privacidade, agora oferece seu próprio navegador da Web focado inteiramente na proteção dos dados dos usuários. Disponível no desktop e no celular, o navegador do DuckDuckgo bloqueia automaticamente rastreadores de terceiros, força as conexões criptografadas (HTTPS) e impede que os scripts ocultos o perfilm.

O navegador da web do DuckDuckgo

Um de seus recursos de destaque é o “botão de incêndio”, que limpa instantaneamente todas as guias e navega de dados com um único clique, fornecendo uma maneira rápida e simples de permanecer privado on -line. Embora não use o TOR para anonimato de tráfego, ele oferece uma abordagem muito fácil de usar para manter uma forte privacidade sem precisar de nenhuma configuração manual.

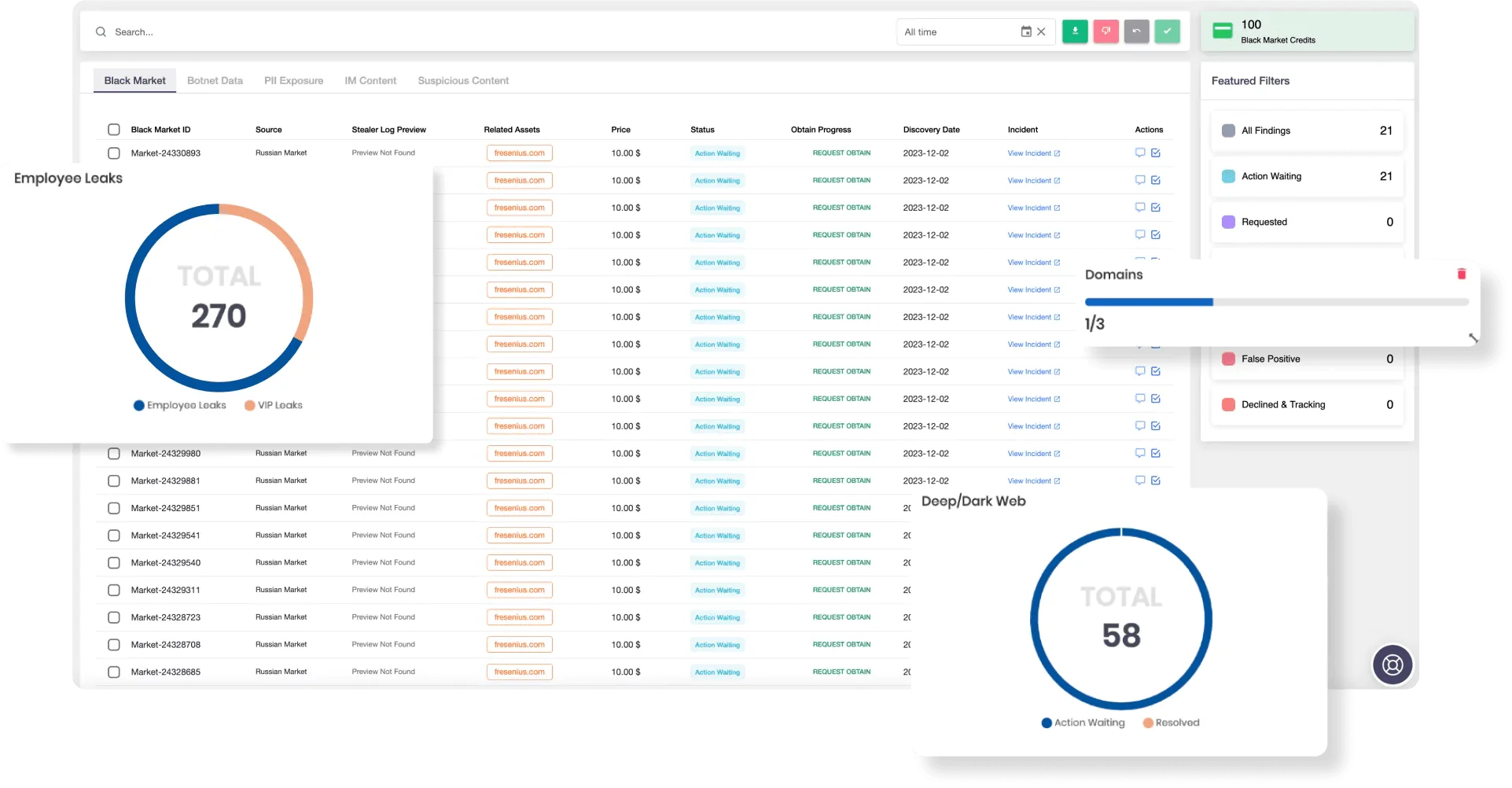

Monitoramento da Web profundo/escuro automatizado com Socradar

O Socradar fornece uma solução completa de monitoramento da Web escura que permite que as organizações identifiquem e mitigem ameaças na superfície, na Web profunda e escura. Todos os dias, o Socradar está analisando dados maciços na Web Dark para detectar rapidamente menções de seus ativos digitais comprometidos, como credenciais de conta de seus clientes ou funcionários, cartões de crédito, PII ou informações financeiras sensíveis.

Monitoramento da Web Dark Avançado por Socradar

A maioria dos dados coletados de fontes profundas da Web não representa nenhum valor da perspectiva de segurança cibernética. Portanto, é importante selecionar a tecnologia Dark Web Monitoring capaz de distinguir com sucesso dados autênticos. Na Socradar, aproveitamos nossa tecnologia de aprendizado de máquina e IA com uma equipe de analistas para normalizar e classificar os terabytes de dados processados e fornecer inteligência de ameaça acionável às equipes do SOC.