No final de abril, o Grupo de Inteligência de Ameaças (GTIG) do Google publicou seu relatório anual sobre exploração de dias zero, oferecendo um relato detalhado de ataques no mundo observados ao longo de 2024. O relatório baseia-se nas investigações originais de violação do GTIG, análise técnica e informações de relatórios de código aberto confiáveis.

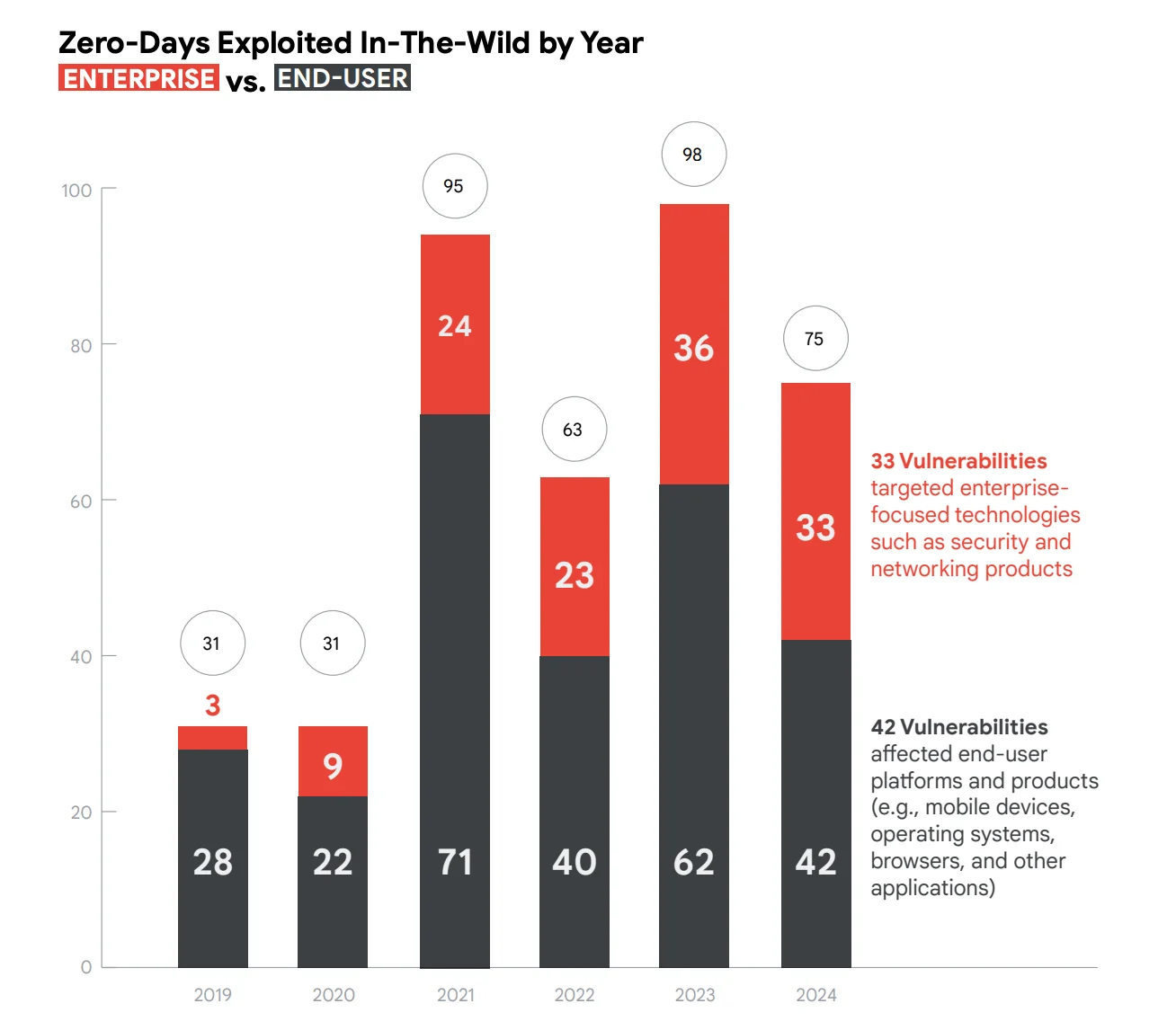

O GTIG acompanhou 75 vulnerabilidades de dia zero que foram exploradas ativamente antes que os patches se tornassem disponíveis ao público. Embora isso represente uma queda dos 98 casos relatados em 2023, permanece acima dos níveis anteriores a 2022 e se encaixa em um padrão de quatro anos de atividade sustentada.

Mas os números brutos contam apenas parte da história. Como mostram o relatório de 2024 dias zero do Google, os invasores mudaram de uma ampla segmentação oportunista para objetivos mais estratégicos, explorando vulnerabilidades em software corporativo, aparelhos de segurança e sistemas que oferecem acesso mais profundo com menos pontos de detecção. O refinamento constante no comportamento do invasor ressalta uma realidade difícil para os defensores: mesmo quando os fornecedores melhoram seus recursos de resposta e mitigação, a barra para permanecer segura continua aumentando.

Este blog divide as principais conclusões do relatório do GTIG, explorando quem está explorando o que, quais tecnologias estão sendo mais atingidas e como os defensores podem responder.

De navegadores a firewalls, o novo foco das explorações de dias zero

Uma das tendências mais notáveis que GTIG observou foi um redirecionamento da atenção do invasor do software do usuário final diário para a espinha dorsal das operações corporativas.

O relatório de 2024 dias zero do Google detalha que quase metade (44%) das explorações de dia zero rastreadas segmentam tecnologias corporativas. Isso inclui firewalls, aparelhos VPN e software de segurança, que são produtos essenciais para as defesas organizacionais, mas geralmente não têm monitoramento ou integração de EDR. Esses sistemas de alto privilégio são especialmente atraentes para os atacantes. Uma vez comprometidos, eles podem oferecer acesso expansivo entre redes enquanto voam sob o radar.

Zero dias usados contra o Enterprise vs. End-Users em 2024 (análise de exploração de dia zero do Google 2024)

O Google também observou que, embora o número de fornecedores exclusivos de empresas direcionadas tenha caído de 22 para 18, aqueles 18 compensaram 90% de todos os fornecedores rastreados.

Dispositivos como Ivanti Connect Secure VPNs, Cisco ASA Firewalls e Palo Alto Pan-OS estavam entre as tecnologias mais alvo deste ano. O relatório destaca que muitos desses aparelhos são difíceis de monitorar e raramente recebem a mesma urgência de remendos que o software voltado para o usuário, tornando-os candidatos ideais à exploração.

Por outro lado, alvos tradicionais como dispositivos móveis e navegadores viram declínios notáveis. O navegador zero-dias caiu de 17 para 11, e os zero dias móveis caíram de 17 para apenas 9. O GTIG atribui isso a mitigações de exploração mais fortes e implantação mais rápida de patches por grandes fornecedores como Google e Apple. Ainda assim, os atacantes não abandonaram completamente a tecnologia do usuário final-o Chrome permaneceu o navegador superior explorado em 2024.

Vulnerabilidades recorrentes, problemas recorrentes

Apesar das mudanças na estratégia do invasor, muitas das fraquezas exploradas em 2024 estavam longe de ser novas. O relatório de dia zero de 2024 do Google destaca que Uso-Após o ApósAssim, injeção de comandoe Scripts de sites cruzados (XSS) Continua sendo as principais aulas de vulnerabilidade, assim como há anos.

- Uso-Após o Free (8 casos): Freqüentemente encontrado em navegadores, sistemas operacionais e software de baixo nível. Esses bugs permitem que os invasores executem código arbitrário, referenciando a memória que foi libertada, mas ainda não realocada.

- Injeção de comando (8 casos): Quase exclusivamente observado em aparelhos de segurança e networking. A exploração bem-sucedida pode conceder acesso no nível do sistema-não é necessária cadeia de exploração.

- Scripts de sites cruzados (6 casos): Servidores de webmail direcionados, ferramentas corporativas e navegadores. Quando emparelhados com entrega inteligente, o XSS pode vazar dados sensíveis a, roubar cookies ou sequestrar sessões.

Para organizações que gerenciam sistemas de alto valor, como VPNs, firewalls ou software corporativo, o take-away é claro: impedir a próxima violação começa com um melhor gerenciamento de código e patch. Se esse básico não for resolvido, as mesmas vulnerabilidades continuarão aparecendo e os atacantes continuarão explorando -os.

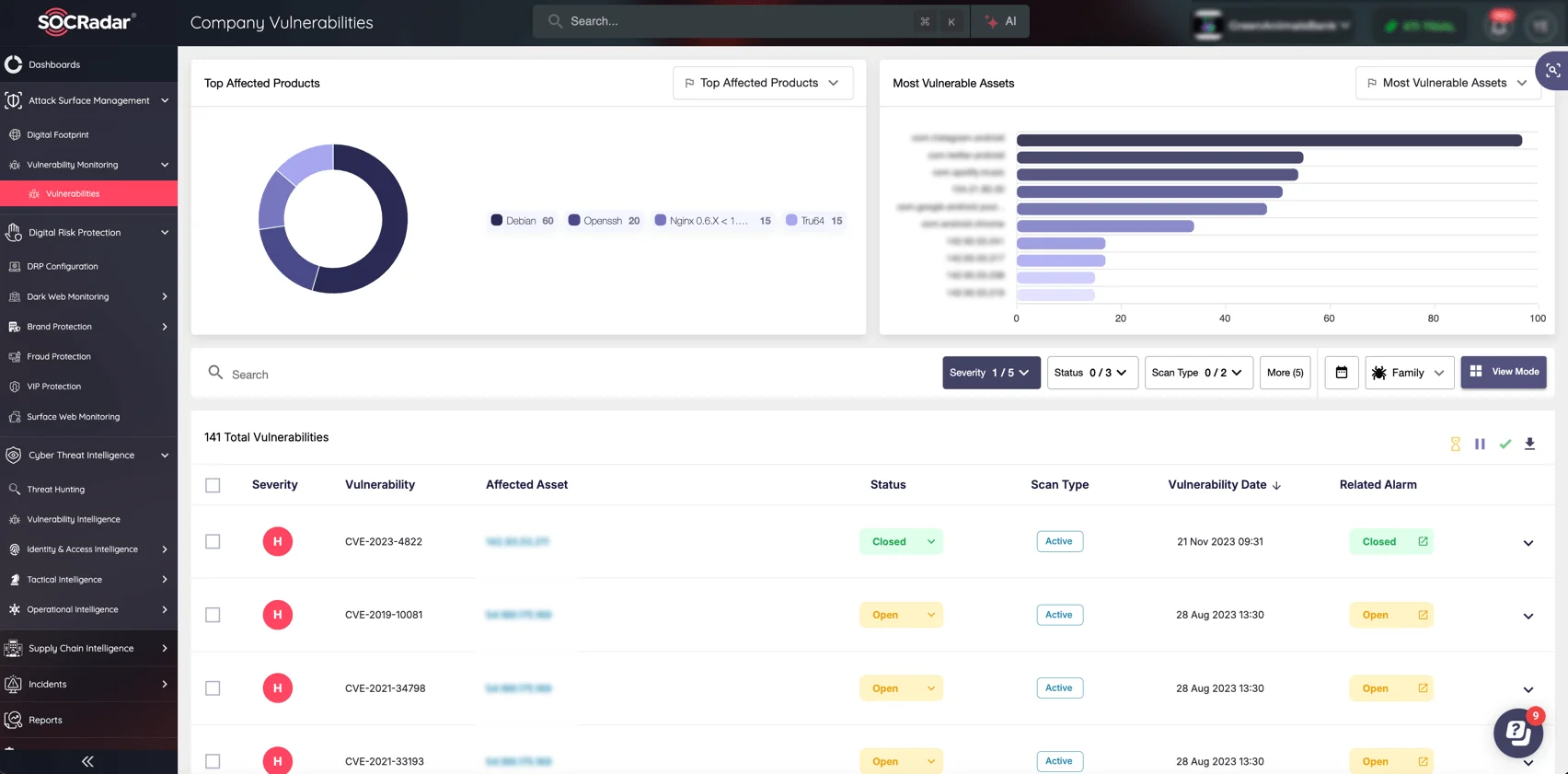

Socradar’s Ataque de superfície de ataque Ajuda as organizações mapearem e monitorar ativos de alto risco, identificando sistemas vulneráveis antes que os atacantes o façam. Quando os aparelhos VPN e os dispositivos de borda se tornam a nova linha de frente, o mapeamento e o monitoramento proativos podem fazer toda a diferença.

Módulo ASM da Socradar, vulnerabilidades da empresa

Zero dias para aluguel: espionagem e mercado de CSV

Enquanto grupos apoiados pelo estado continuam a dominar a exploração de dias zero, 2024 reafirmou o crescente papel de Fornecedores de vigilância comercial (CSVs) Neste ecossistema. Essas empresas desenvolvem e oferecem cadeias de exploração, geralmente aos governos, que são então implantados em campanhas de vigilância direcionadas.

De acordo com o relatório de dia zero de 2024 do Google, 8 dos 75 zero dias Rastreado no ano passado foi atribuído aos clientes da CSV. Isso é um pouco abaixo de 2023, mas ainda significativamente maior que as normas históricas. O relatório observa que os CSVs cresceram mais cuidadosamente, dificultando a atribuição, mas sua atividade continua sendo um dos principais fatores de proliferação de exploração.

Um dos exemplos mais impressionantes vem de Cellebriteum fornecedor de tecnologia forense. O Google relatou que as ferramentas forenses construídas por esses fornecedores estavam envolvidas em Correntes de dia zero baseado em USB (por exemplo, CVE-2024-53104) que permitia o desbloqueio físico de dispositivos Android. Em um caso, as autoridades sérvias supostamente usaram esses recursos contra um ativista.

Esses desenvolvimentos mostram que os zero dias não são mais apenas o domínio de APTs sofisticados. Quando os recursos de vigilância podem ser adquiridos e operacionalizados por clientes em todo o mundo, a lacuna entre patrocinado pelo estado e a exploração comercial continua a restabelecer.

ATRIBUIÇÃO DIVE DE DEPRIENTES-China, Coréia do Norte e atores não estatais

Atrás de quase metade dos zero dias rastreados em 2024, o GTIG podia identificar atores de ameaças específicos. O mapa de atribuição mostra uma mistura de espionagem patrocinada pelo Estado, provedores de exploração comercial e grupos motivados financeiramente com vínculos no estado-nação.

2024 Atribuições de exploração de dia zero (análise de exploração de dia zero do Google 2024)

Grupos ligados à China permaneceram consistentes em seu foco na infraestrutura de rede:

- Cinco zero dias foram atribuídos a atores apoiados pela RPC.

- UNC5221 se destacou por encadear vulnerabilidades em aparelhos Ivanti (CVE-2023-46805 e CVE-2024-21887).

- Esses ataques alinhados com a preferência de longa data da China pela segmentação VPNs, firewalls e dispositivos de segurançanormalmente ativos com acesso privilegiado e monitoramento fraco.

A Coréia do Norte correspondeu à China em volume de dias zero:

- Cinco zero dias foram atribuídos aos atores norte -coreanos.

- Os alvos incluíram os dois espionagem (Chrome) e Ataques motivados financeiramente (Escalada de privilégio baseada no Windows).

- Os casos notáveis incluíram o suspeito de abuso da CVE-2024-38178 da APT37 em uma campanha de Malvertising e CVE-2024-21338 para desativar as defesas do terminal usando um driver vulnerável do Windows.

O Google identificou múltiplos grupos não estatais e motivados financeiramente que aproveitam os zero dias, alguns com possíveis laços estaduais:

- Fin11 Explorou CVE-2024-55956 no software de transferência de arquivos da Cleo, continuando um padrão de três anos de abusamento de soluções MFT de grau corporativo para extorsão.

- Cigar/UNC4895 implantou uma cadeia de exploração do Sistema Firefox-to-Windows (CVE-2024-9680 e CVE-2024-49039), provavelmente para campanhas de espionagem e financiamento financeiramente, potencialmente em nome dos interesses russos.

Descobertas notáveis pelo Google

Além das tendências agregadas e dos dados de atribuição, o relatório de 2024 dias zero do Google também compartilha várias descobertas práticas das próprias investigações do GTIG. Aqui está uma olhada rápida:

- Academia Diplomática da Ucrânia (MacOS Webkit Explorit):

O GTIG encontrou um dia zero baseado em JavaScript incorporado no site da Academia Diplomática. Ele explorou falhas no webkit (CVE-2024-44308 e CVE-2024-44309) nos dispositivos Intel Mac para roubar cookies, incluindo aqueles vinculados ao login.microsoftonline.com. - Firefox + Windows System de charuto Cadeia de exploração:

Um uso livre de uso no Firefox (CVE-2024-9680) foi combinado com uma escalada de privilégio do Windows (CVE-2024-49039), permitindo acesso total ao sistema. O ataque abusou das fraquezas do RPC no WPTaskscheduler do Windows. - Explore a reutilização em um site de notícias criptográfico comprometido:

Outro ator de ameaças implantou exatamente as mesmas explorações do Firefox e do Windows por meio de um buraco de rega em uma plataforma de notícias de criptomoeda, destacando como os zero dias de alto valor são reciclados nas campanhas.

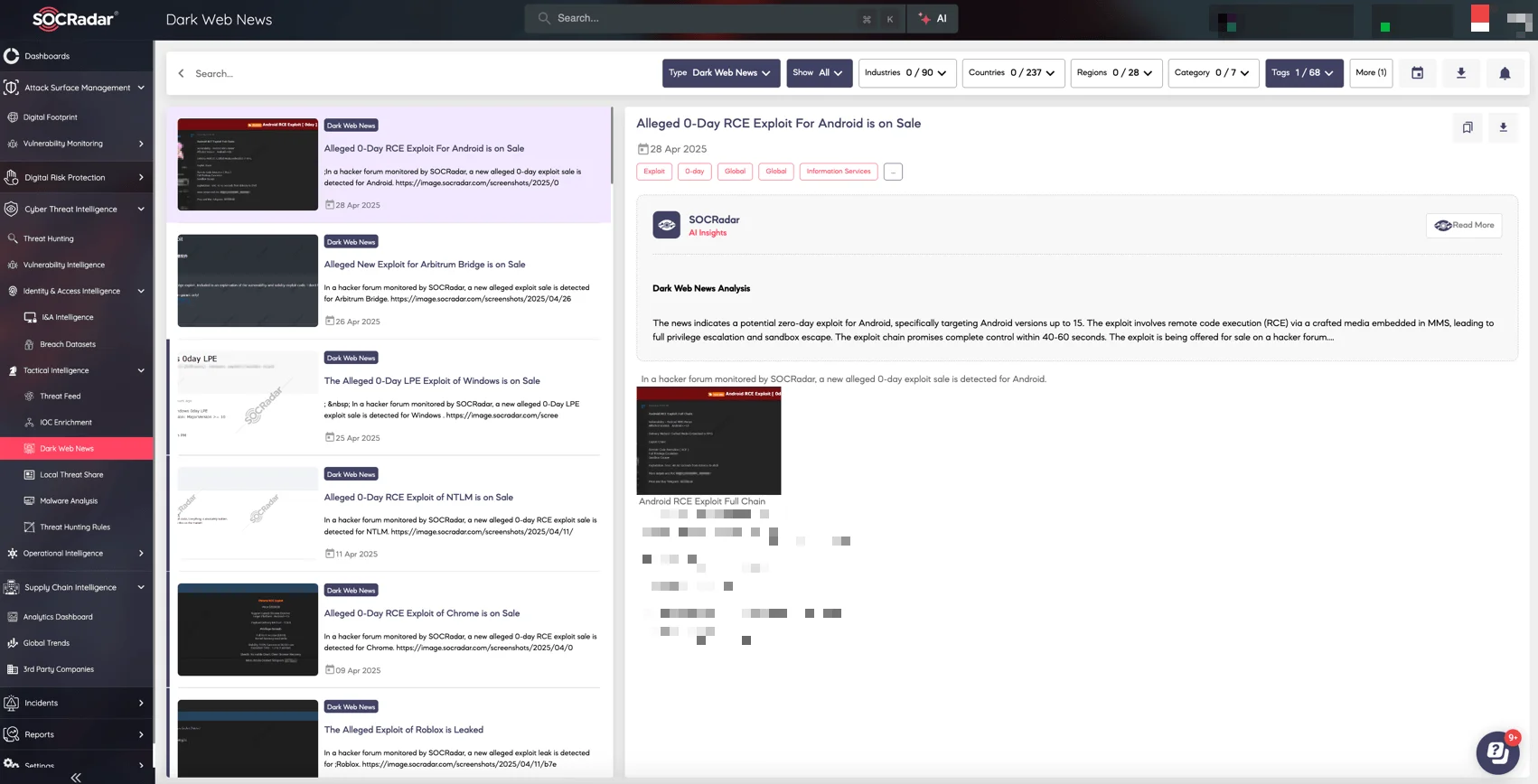

O monitoramento de explorar conversas, superfícies de ataque e credenciais vazadas pode ajudar a identificar essas campanhas mais cedo. Com Socradar’s Inteligência de ameaças cibernéticas e Monitoramento da Web Dark Módulos, você pode rastrear infraestrutura adversária, identificar ativos vazados e responder à exploração ativa mais rapidamente.

Monitor Explorar compartilhamentos e muito mais com o Dark Web News da Socradar

Conclusão

O relatório de dia zero de 2024 do Google destaca uma mudança em como a exploração está evoluindo, não necessariamente em volume, mas em precisão. Os atores de ameaças estão se concentrando em tecnologias corporativas de alto impacto, como VPNs, firewalls e aparelhos de segurança, onde a visibilidade é baixa e os privilégios são altos.

Mesmo quando os fornecedores melhoram as defesas, os invasores continuam a confiar em falhas de longa data, como uso de scripts de uso e livre, e scripts entre sites-explorações enraizadas não apenas no código, mas nas decisões sobre como esse código é construído e mantido.

Defender contra essa realidade requer mais do que patching rápido. Exige:

- Práticas de desenvolvimento seguras e auditorias de código

- Implementação de confiança zero em todas as camadas

- Monitoramento proativo da infraestrutura crítica

- Inteligência de ameaça rica em contexto que informa a resposta

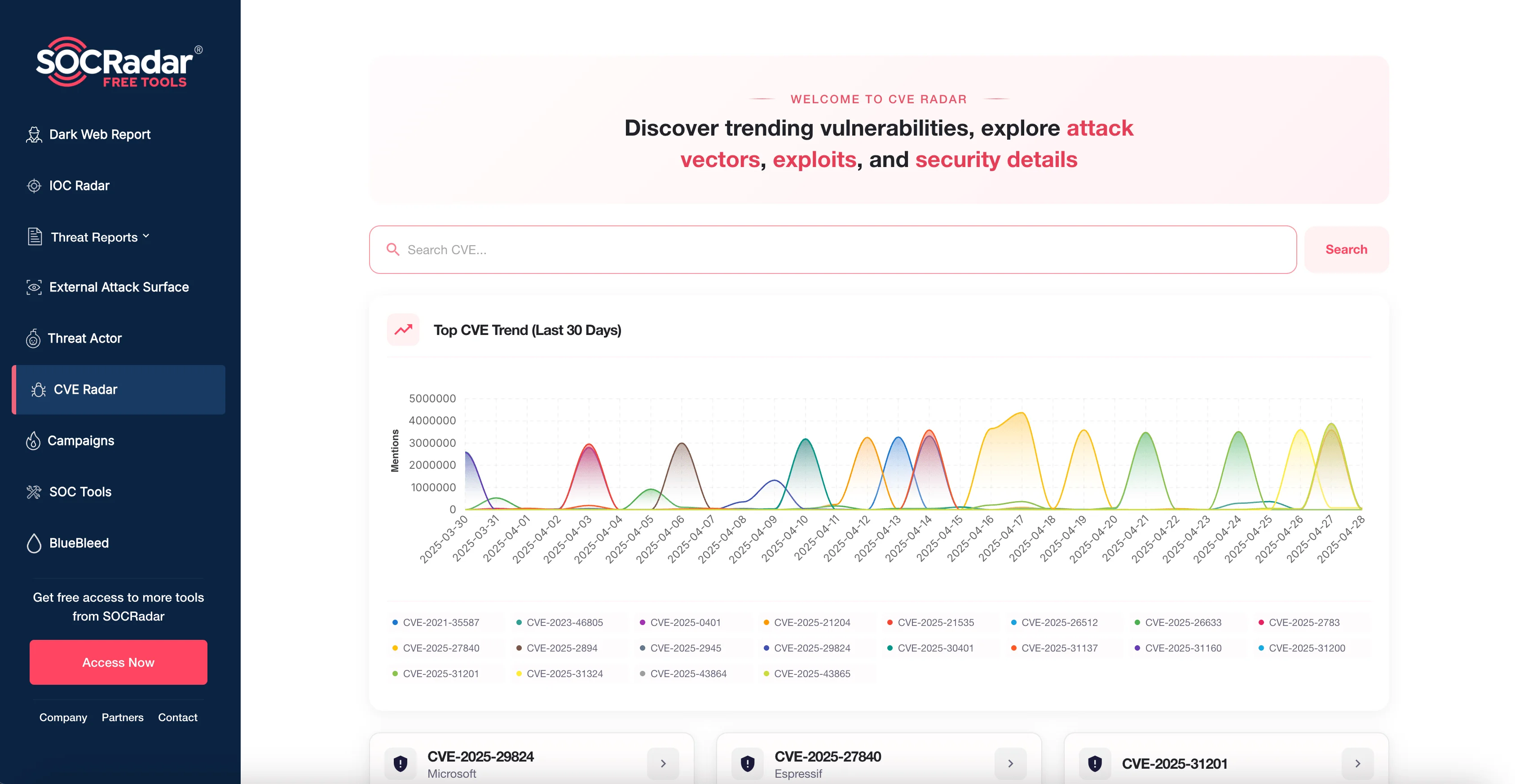

Plataformas como Socradar Ajuda as organizações a responder mais rapidamente, mapeando exposições, rastreando a infraestrutura de invasores e surgindo sinais de ameaça relevantes. E com RADAR CVE SOCRadar Labs CVEvocê pode explorar livremente as vulnerabilidades de tendências, explorações, COI e conversas em tempo real-uma janela para os CVs mais ativos que moldam o ambiente de risco de hoje.

RADAR CVE – Explore mais ferramentas gratuitas nos laboratórios de Socradar

Para obter mais informações, você pode ler o relatório completo de tendências de exploração de 2024 dias zero do Google aqui.