O Google lançou seu Boletim de Segurança Android para maio de 2025, abordando um total de 46 vulnerabilidadesincluindo uma falha crítica de execução de código remoto (RCE), CVE-2025-27363que já está sendo explorado ativamente.

O patch deste mês inclui correções para componentes do sistema Android e da estrutura e também toca nas atualizações e vulnerabilidades do sistema do Google Play em drivers e componentes de terceiros da Imagination Technologies, Arm, Mediatek e Qualcomm.

Mas o ecossistema Android não é o único alvo. Vulnerabilidades recentemente divulgadas ou exploradas ativamente também surgiram em outras plataformas. Exemplos recentes incluem Langflow, uma ferramenta popular de programação visual; Samsung MagicInfo, usado para gerenciamento de conteúdo e dispositivo; e uma vulnerabilidade RCE crítica e ainda a ser explorada em Kibana, uma ferramenta de visualização de dados amplamente usada.

CVE-2025-27363 Explorou na natureza: o Android pode atualizar corrigindo a falha do sistema crítico

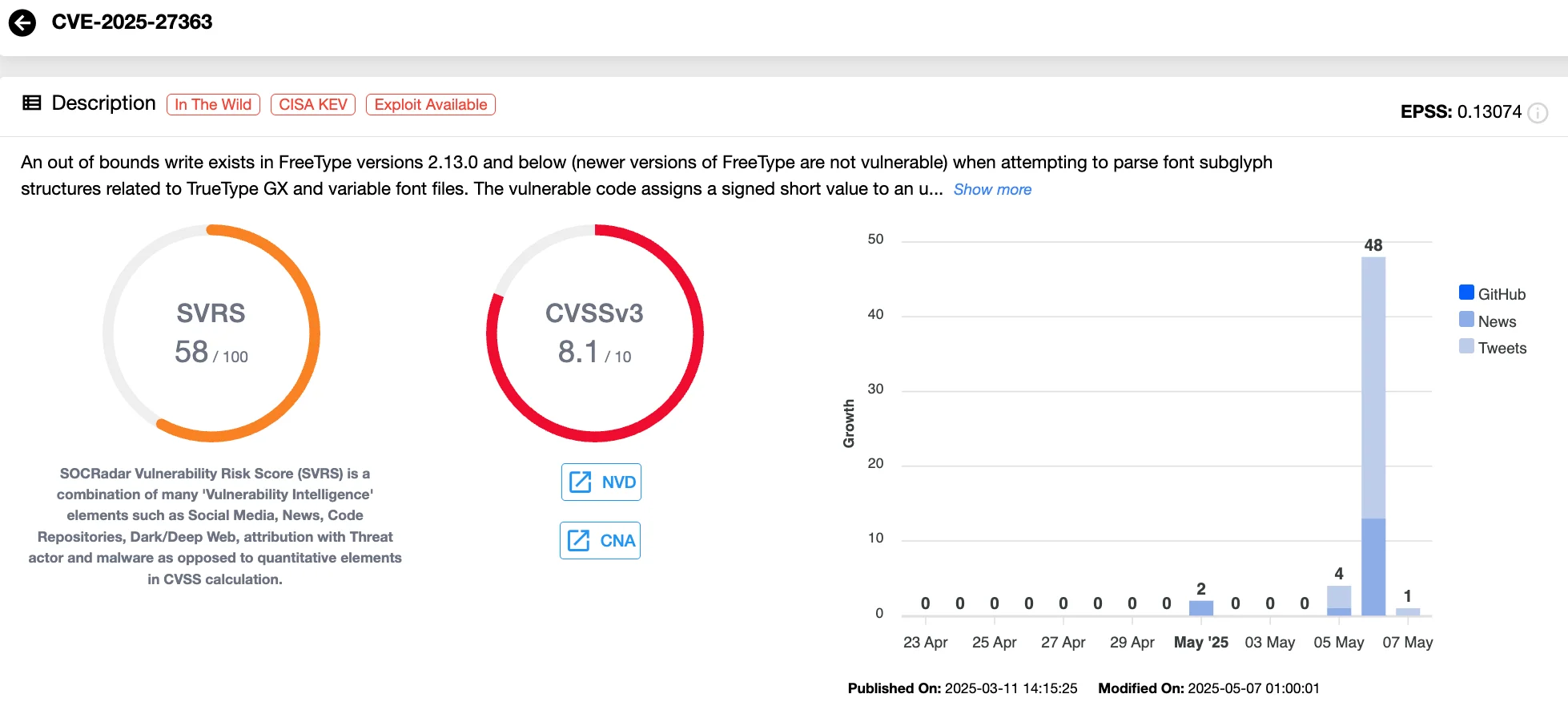

O Boletim de Segurança do Android do Google maio destaca uma vulnerabilidade de alto risco, CVE-2025-27363 (CVSS 8.1)como a preocupação mais premente. Encontrado no componente do sistema Android, essa falha permite a execução do código local sem a necessidade de interação do usuário ou privilégios elevados. O que o torna particularmente perigoso é que ele pode comprometer a integridade do dispositivo se as mitigações no nível da plataforma forem ignoradas.

Cartão de vulnerabilidade do CVE-2025-27363 (Inteligência de vulnerabilidade de Socradar)

Essa vulnerabilidade decorre Freetypeuma biblioteca de renderização de fontes de código aberto amplamente incorporado no Android. Ele foi originalmente sinalizado pela equipe de segurança do Facebook em março e desde então foi vinculado à exploração limitada e direcionada na natureza.

O consultivo do Google ressalta a gravidade, e a CISA ecoou a preocupação, adicionando -a ao seu Catálogo de vulnerabilidades exploradas conhecidas. As agências federais dos EUA estão agora sob diretiva para aplicar o patch por 27 de maio de 2025.

Fixes mais amplas Span Framework, System and Hardware

Além desse bug explorado ativamente, o boletim resolve vários outros problemas de alto impacto nas versões do Android 13 a 15. Isso inclui múltiplos Elevação do privilégio (EOP) Falhas que afetam a estrutura e os componentes do sistema. Entre eles estão CVE-2025-0087 e CVE-2025-26426ambos capazes de permitir ganhos de privilégio não autorizados em dispositivos vulneráveis.

As vulnerabilidades no nível de hardware também receberam atenção. O Google corrigiu problemas entre os motoristas de BraçoAssim, Tecnologias de imaginaçãoAssim, MEDIATEKe Qualcomm. Isso inclui bugs que podem afetar a funcionalidade da câmera, a integridade do modem e até os serviços de localização – áreas em que qualquer violação pode se traduzir em riscos de segurança significativos.

Algumas das correções desembarcaram via Atualizações do sistema do Google Playaprimorando componentes como o Documentos UIAssim, Controlador de permissãoe o Subsistema Wi -Fi. Essas atualizações desempenham um papel crucial para manter a arquitetura modular do Android segura, mesmo fora das atualizações completas do sistema operacional.

Para reforçar as defesas, o Google continua se apoiando Google Play Protectque é executado por padrão na maioria dos dispositivos Android. Ajuda a sinalizar aplicativos potencialmente prejudiciais, principalmente quando os usuários se contentam de fora da Play Store. Combinado com as mais recentes mitigações de exploração interno do Android Versions, ele forma uma sólida linha de base contra ameaças móveis.

Como sempre, os usuários devem verificar o patch de segurança mais recente – também 2025-05-01 ou 2025-05-05dependendo do dispositivo – e aplique -o o mais rápido possível. As atualizações regulares continuam sendo a defesa da linha de frente mais eficaz.

Mais detalhes podem ser encontrados no Boletim de Segurança Android para maio de 2025.

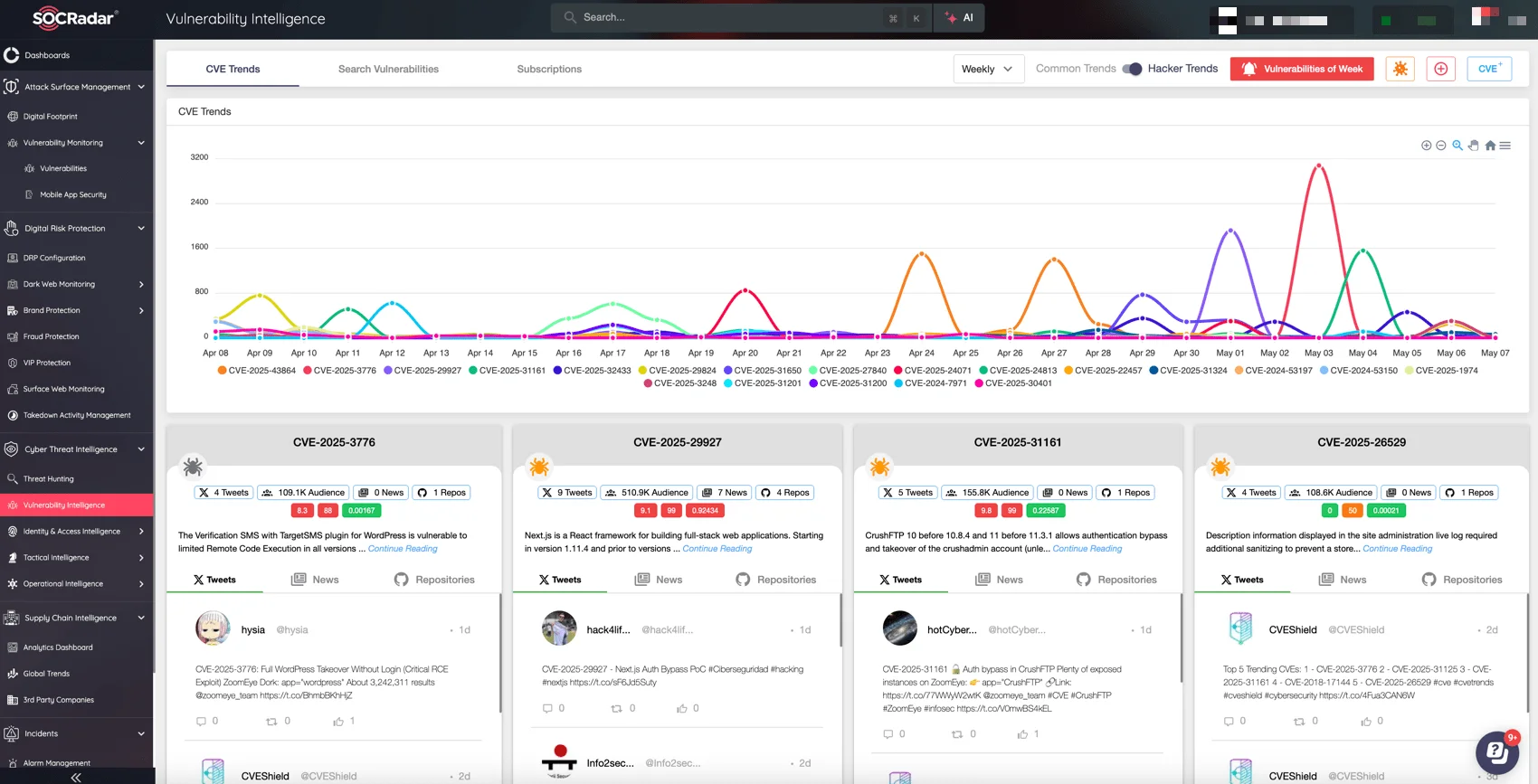

Inteligência de vulnerabilidades de Socradar: mais recentes tendências de CVEs e hackers

O tempo e as idéias acionáveis são críticas na prevenção da exploração de vulnerabilidades. Socradar Xtiatravés de seu Inteligência de vulnerabilidade Recursos, equipa as organizações para responder mais rápido e efetivamente, fornecendo:

- Inteligência de ameaças em tempo real em vulnerabilidades recém-publicadas e de dia zero

- Explorar rastreamentoincluindo o ator de ameaças TTPs e indicadores de wild

- Insights de priorizaçãoajudando você a corrigir o que realmente está sendo alvo

- Dados de enriquecimento que conecta vulnerabilidades a malware, grupos de ameaças e campanhas relacionados

Com o Socradar, as equipes de segurança podem cortar o ruído, reduzir os tempos de resposta e concentrar os recursos onde mais importam.

CVE-2025-3248 em Langflow Explorou ativamente, apresenta o risco de RCE para implantações de ferramentas de IA

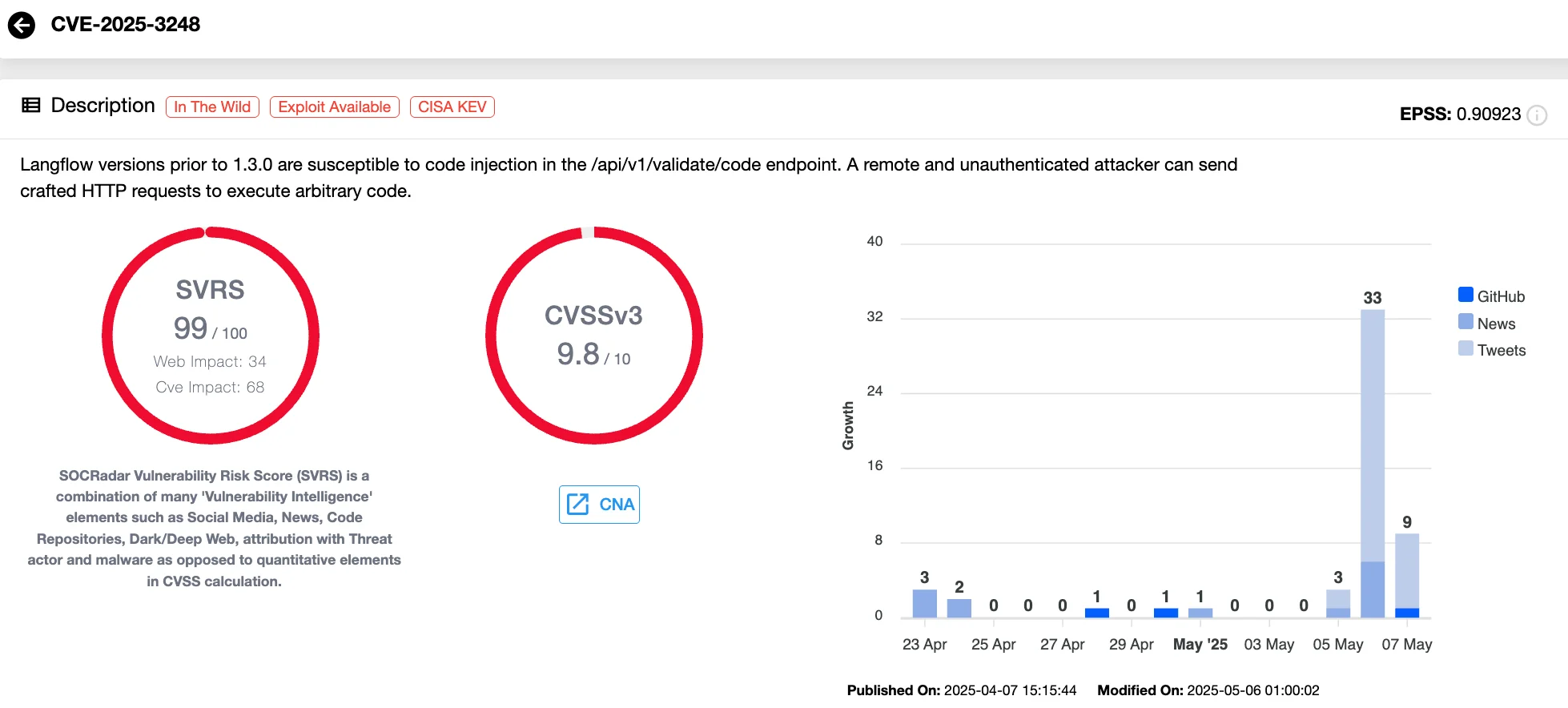

Outra vulnerabilidade explorada ativamente recentemente sinalizada por CISA é CVE-2025-3248 (CVSS 9.8)afetando o Langflow, um aplicativo da Web de código aberto usado para criar agentes movidos a IA. A falha foi adicionada ao catálogo de vulnerabilidades exploradas (KEV) e agências federais até 26 de maio de 2025para corrigir ou mitigar o problema.

Cartão de vulnerabilidade do CVE-2025-3248 (Inteligência de vulnerabilidade de Socradar)

A vulnerabilidade está em um terminal de API exposto (/API/V1/Validate/Code), que não possui validação e autenticação de entrada. Isso abre a porta para que os atacantes remotos executem código arbitrário simplesmente enviando uma solicitação HTTP maliciosa. Explorando a vulnerabilidade, um invasor pode implantar Cascas reversas, backdoors ou ferramentas de exfiltração de dadosou mesmo baixar e executar malware diretamente no servidor.

Embora remendado Langflow versão 1.3.0a vulnerabilidade continua a atrair atenção. Sua exploração aumentou após o código de prova de conceito (POC) foi divulgada em abril, seguida de análises técnicas detalhadas dos pesquisadores.

Quase imediatamente após o lançamento do POC, Sem ISC Honeypots pegou a atividade de digitalização direcionada à falha. Algumas dessas sondas foram tentativas de extrair arquivos sensíveis, como listas de senhas, apontando para o comportamento de reconhecimento e possíveis tentativas de exploração. Muitas das varreduras foram encaminhadas Tor de saída de nósindicando um desejo de permanecer oculto.

Horizon3.ai, que originalmente descobriu a falha, observou que, enquanto o patch agora coloca o ponto final atrás da autenticação.

Orientação de impacto e mitigação do mundo real

Sobre 500 instâncias de Langflow permanecer exposto à Internet. Surpreendentemente, muitos deles podem não ser atualizados. Ainda mais preocupante, a autenticação nessas instâncias não impede a exploração dessa vulnerabilidade específica, tornando a correção da única salvaguarda real.

Para equipes que usam Langflow, principalmente em ambientes em nuvem, Atualizar para a versão 1.3.0 ou mais recente é crítico. Também é aconselhado a isolar implantações em Redes privadas virtuais e uso Sinalizador único (SSO) Para maior segurança.

CVE-2024-7399 em Samsung Magicinfo abusado para entregar malware de Mirai Bot

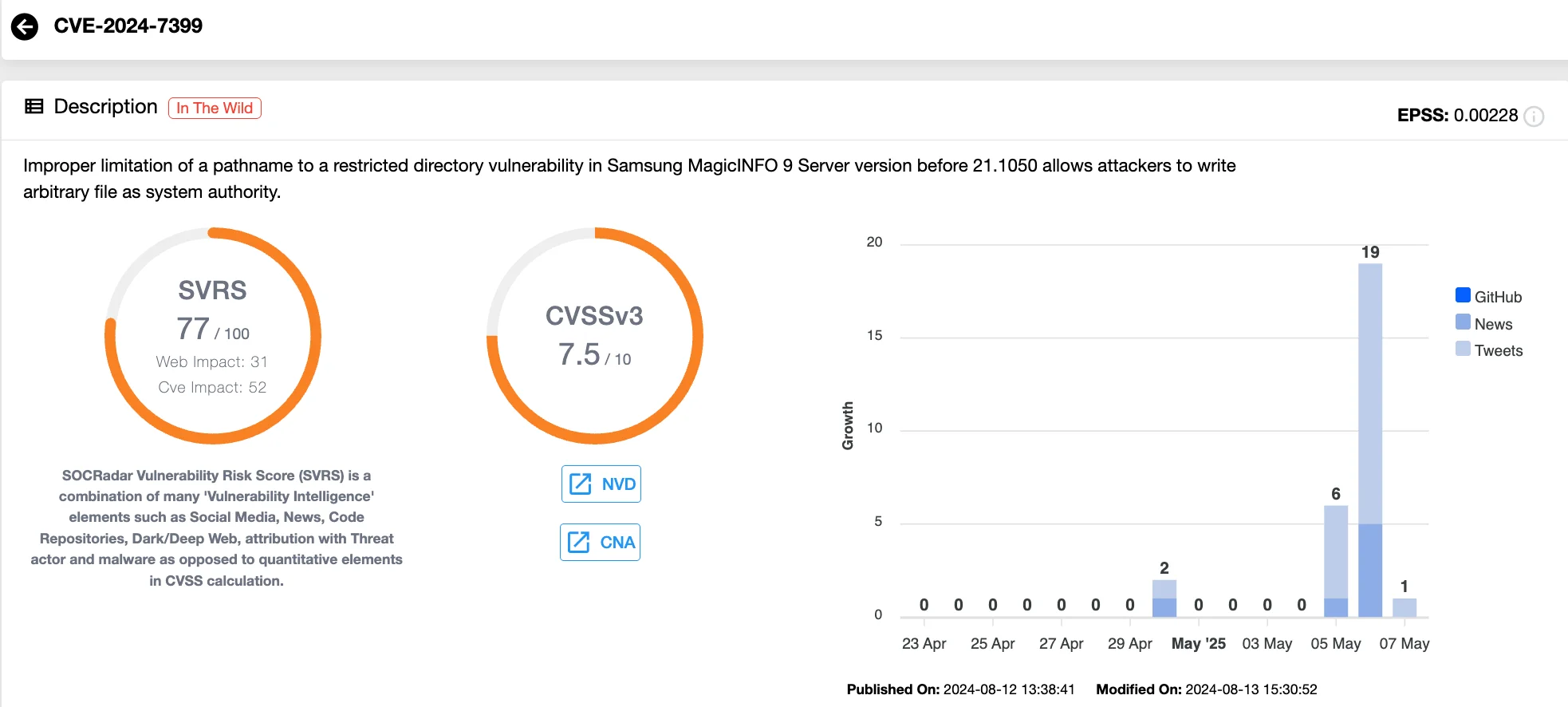

Outra vulnerabilidade que faz ondas é CVE-2024-7399 (CVSS 7.5)uma falha de travessia de caminho no Samsung MagicInfo, uma plataforma usada para gerenciar displays comerciais e também permite diagnósticos remotos, atualizações de firmware e controle de conteúdo em todo o sistema.

Cartão de vulnerabilidade do CVE-2024-7399 (inteligência de vulnerabilidade de Socradar)

Os atacantes começaram a explorar ativamente a vulnerabilidade, alavancando -o para fazer upload e executar scripts maliciosos que instalam Malware de botnet mirai. Os atacantes estão direcionando o componente servidor do MagicInfo, especificamente, Versão 21.1050 e anterioronde a higienização inadequada dos nomes de arquivos carregados permite ignorar as verificações de autenticação e executar o código arbitrário.

De acordo com pesquisadoresa falha se origina de Lógica de validação de entrada fraca. O servidor não verifica se um arquivo que está sendo carregado é seguro ou se o usuário está conectado. Isso dá aos atacantes um caminho claro para fazer upload de um arquivo .jsp malicioso e executá -lo com privilégios no nível do sistema. Um patch foi lançado pela Samsung de volta Agosto de 2024mas a exploração não aumentou até um público Exploração de prova de conceito (POC) foi lançado recentemente, diminuindo dramaticamente a barreira para atores de ameaças.

Mirai Botnet se expande por meio de dispositivos de IoT Geovision e Legacy

A Samsung MagicInfo não é o único sistema recrutado em botnets. Os pesquisadores de segurança também observaram a atividade ligada à Mirai direcionada a dispositivos de IoT Geovision, muitos dos quais atingiram o status de final de vida (EOL). Com a retirada da tabela, a atualização para modelos mais novos e com suporte ativamente é a única maneira confiável para os usuários se manterem protegidos.

Os invasores estão explorando duas vulnerabilidades graves de injeção de comando, CVE-2024-6047 e CVE-2024-11120para obter controle remoto sobre esses dispositivos. Os ataques foram projetados para comprometer o firmware desatualizado e injetar comandos em pontos de extremidade vulneráveis como /dateSetting.cgi, permitindo o download e execução de uma variante Mirai personalizada chamada chamada Lzrd.

A campanha parece se sobrepor à tática usada em esforços anteriores de botnet, incluindo explorações para vulnerabilidades mais antigas como CVE-2018-10561 (Fios hadoop) e falhas afetando Digiever Dispositivos.

Um conjunto de indicadores de compromisso (IOCs), regras YARA e informações técnicas está disponível aqui.

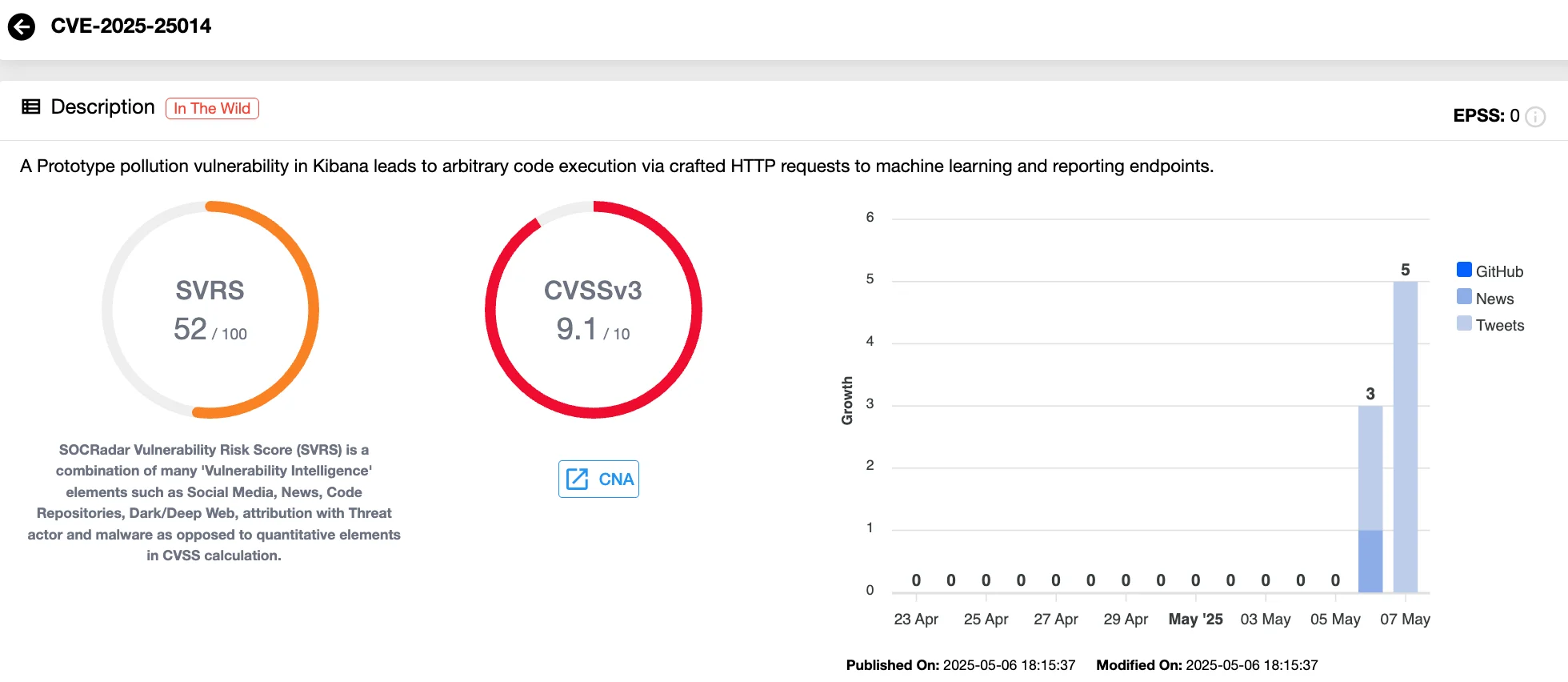

CVE-2025-25014: Falha crítica de execução de código em Kibana ameaça implantações auto-hospedadas e em nuvem

Uma vulnerabilidade recém -divulgada, CVE-2025-25014 (CVSS 9.1)representa um risco crítico para Kibana, a interface popular de visualização de dados e gerenciamento para o Elasticsearch. Essa falha, decorrente de Poluição do protótipopermite que os invasores obtenham a execução do código arbitrário enviando solicitações HTTP especialmente criadas para o aprendizado de máquina exposto e relatando pontos de extremidade.

Cartão de vulnerabilidade do CVE-2025-25014 (inteligência de vulnerabilidade de Socradar)

A questão afeta Kibana Versões 8.3.0 a 8.17.5Assim, 8.18.0e 9.0.0e as implantações são vulneráveis se os recursos de aprendizado de máquina e relatórios estiverem ativados, o que geralmente é o padrão em ambientes auto-hospedados e configurações de nuvem elásticas.

A mitigação mais direta é Atualize para uma versão corrigida:8.17.6Assim, 8.18.1ou 9.0.1.

Para as equipes não conseguirem atualizar imediatamente, existe uma solução alternativa: desativando o recurso de aprendizado de máquina ou relatório neutralizará a vulnerabilidade.

- Para desativar o aprendizado de máquina, adicione xpack.ml.enabled: false para o seu kibana.yml arquivo.

- Usuários auto-hospedados podem desativar alternativamente apenas a detecção de anomalia com xpack.ml.ad.enabled: false.

- Para desativar os relatórios, adicione xpack.reporting.enabled: false para o mesmo arquivo de configuração.

Para mais informações, consulte o Conselho oficial de segurança Kibana.

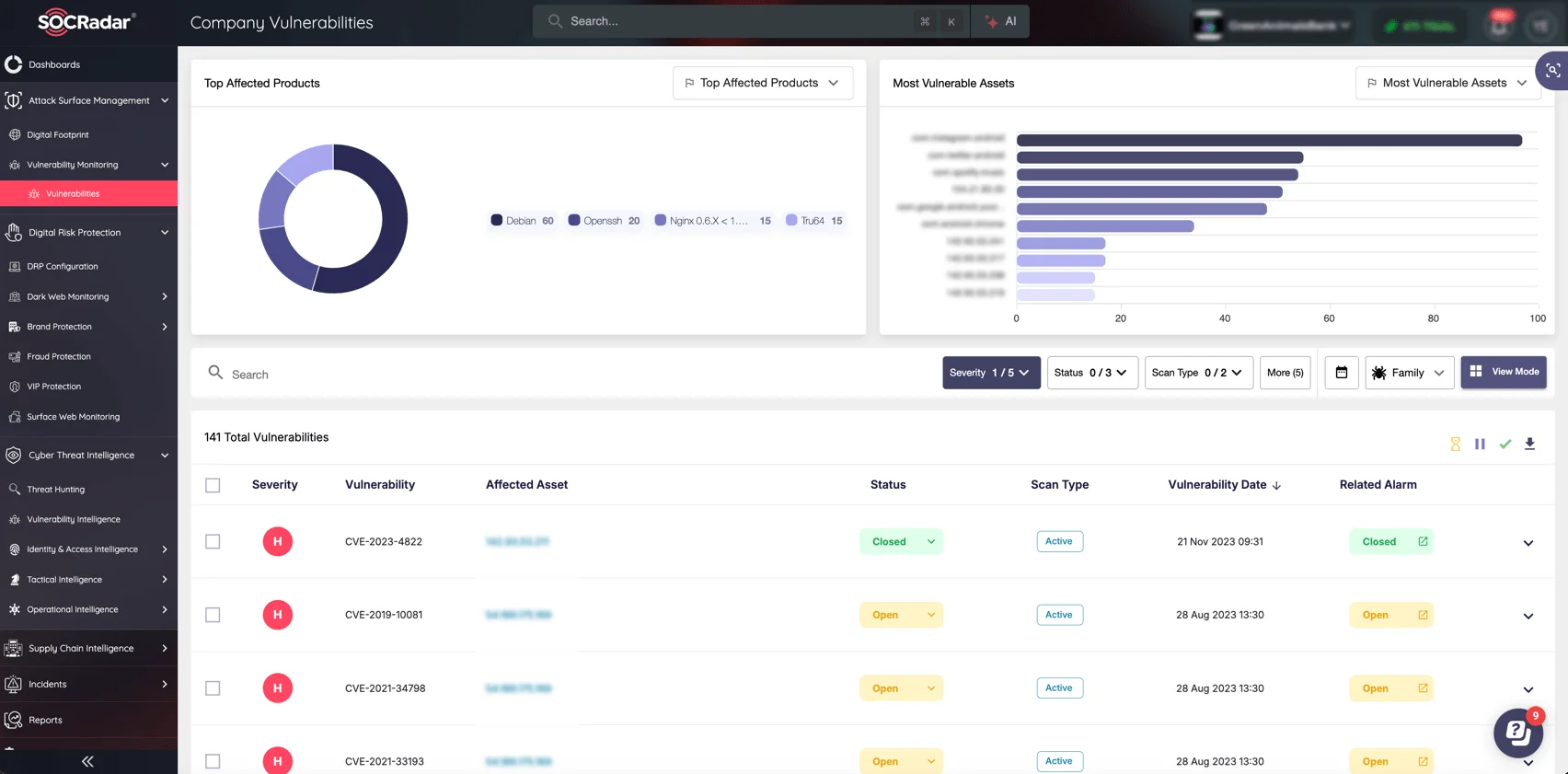

Rastrear vulnerabilidades da empresa com o módulo de gerenciamento de superfície de ataque da Socradar (ASM)

De implantações voltadas para a Internet a dispositivos IoT esquecidos, sua superfície de ataque é maior do que você pensa. Socradar Ataque de superfície de ataque (ASM) OFERTAS:

- Descoberta contínua de todos os ativos voltados para a Internet em toda a sua organização-mesmo aqueles fora do seu inventário conhecido

- Visibilidade baseada em riscomostrando quais exposições são mais importantes

- Detecção de sombraentão você não é surpreendido por implantações desonestas

- Alertas automatizados Sobre equívocas, certificados expirados, software desatualizado e muito mais

Se você está lidando com plataformas de evolução rápida ou sistemas legados, o Socradar ASM ajuda você Monitore, gerencie e endurece Sua presença externa antes dos invasores a exploram.