Como o APT28 apoiado por GRU está travando guerra cibernética nas linhas de frente digital da OTAN

Em um mundo cada vez mais definido pelas fronteiras digitais, um adversário continua a testar a resiliência cibernética do Ocidente-Apt28 apoiado pela Rússia, também conhecido como Urso Fancy. Do phishing à escalada de privilégios, essa campanha em andamento tem como alvo infraestrutura crítica, entidades governamentais e organizações alinhadas à OTAN, particularmente aquelas que apóiam a Ucrânia.

As operações da Apt28 misturam furtivas com sofisticação, tornando sua campanha um dos exemplos mais preocupantes da guerra cibernética moderna. Neste blog, dividimos o essencial da campanha, abordando as principais perguntas que os profissionais de segurança cibernética estão fazendo e como as organizações podem se defender.

Muitas empresas de logística e infraestrutura alinhadas pela OTAN relataram tentativas de roubo de credenciais ou campanhas de phishing entre 2023 e 2025. (Fonte: CISA, NCSC Conjunto Avisories)

Este blog responde a 10 perguntas -chave sobre a campanha cibernética da GRU, lançando luz sobre seus métodos, objetivos e as implicações mais amplas para a segurança cibernética.

O que é o Apt28 (urso chique) e quem os apóia?

O APT28 é um ator de ameaças atribuído à inteligência militar da Rússia. Conhecidos pela espionagem cibernética, eles estão ativos desde pelo menos 2007 e anteriormente direcionaram eleições, redes governamentais e empreiteiros de defesa.

Quem são os principais alvos nesta campanha?

A campanha tem como alvo empresas de logística, cadeias de suprimentos de defesa, provedores de serviços de tecnologia e instituições governamentais principalmente nos EUA, Reino Unido, Alemanha, Canadá, Polônia, Ucrânia e outros países da OTAN.

Que táticas e técnicas estão sendo usadas?

Usa o apt28:

- Phishing Spear

- Pulverização de senha

- Exploração de aplicativos voltados para o público (por exemplo, CVE-2023-23397, CVE-2023-20273)

- Binários de Living-Off-the-Land (lolbins), como PowerShell e WMIC

- Técnicas de persistência, como tarefas programadas e manipulação de GPO

Isso é espionagem ou guerra cibernética?

Embora principalmente focado na espionagem, a campanha inclui recursos de interrupção. Manter a persistência em sistemas de infraestrutura sugere o potencial de sabotagem futura.

Quais são as principais vulnerabilidades exploradas?

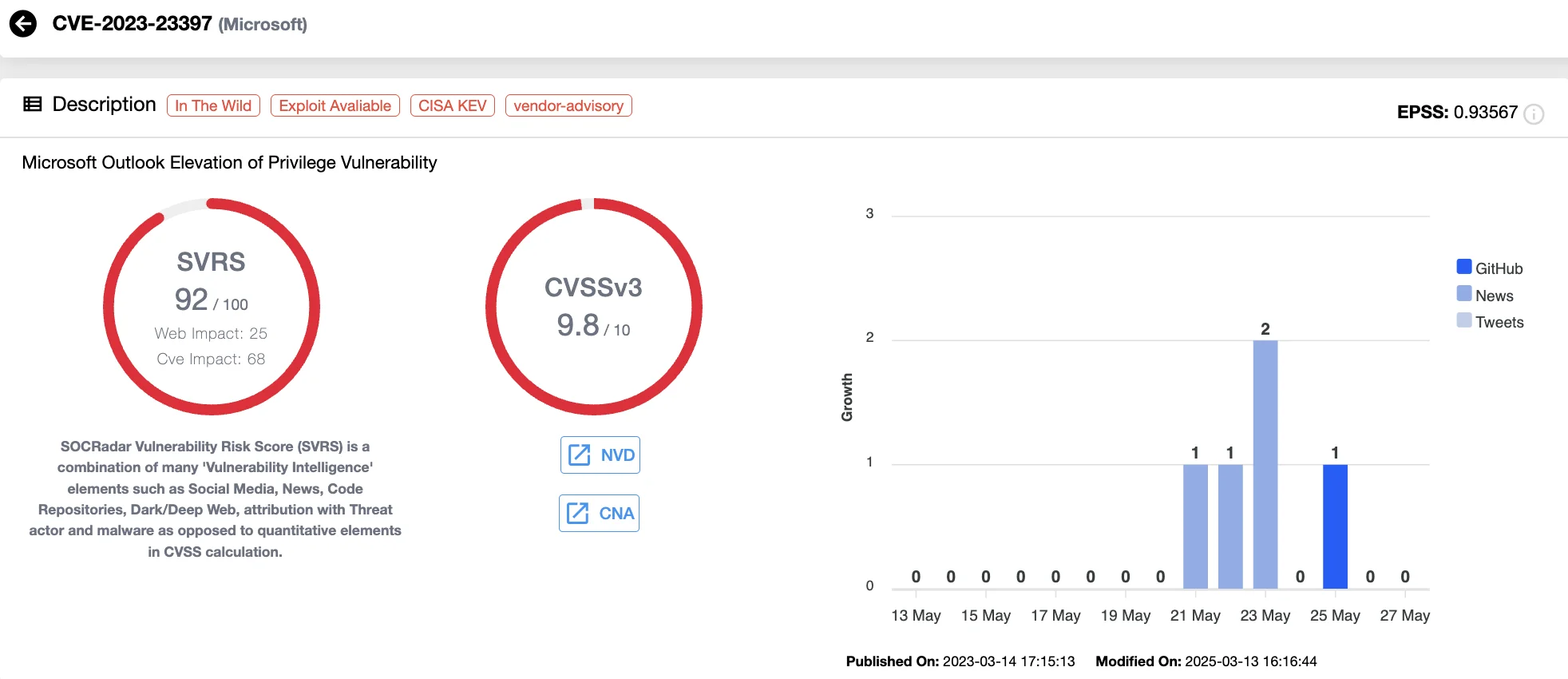

- CVE-2023-23397 – Uma falha de escalada do privilégio do Microsoft Outlook

- CVE-2023-20273 – Afetando os dispositivos Cisco ASA/FTD, permitindo a execução do código remoto

Cartão de vulnerabilidade do CVE-2023-23397 (Inteligência de vulnerabilidade de Socradar)

Como esses ataques começam?

O acesso inicial geralmente é obtido por meio de:

- Credenciais comprometidas por ataques de força bruta

- E -mails de phishing de lança

- Explorando serviços de VPN e webmail como OWA

Qual é o papel da ofuscação de infraestrutura?

O APT28 usa proxies anonimizados e esconderijo de infraestrutura de domínio (T1665) para escapar da detecção e atribuição – dificultando a caça às ameaças sem apoio à Intel.

Como essas ameaças podem ser detectadas?

As estratégias de detecção incluem:

- Monitorando logs de autenticação

- Inspecionando cabeçalhos de e -mail e URLs

- Usando linhas de base comportamentais para detectar o movimento lateral

- Procurando por indicadores conhecidos de compromisso (IOCs)

Qual é o impacto potencial nos negócios?

Além da espionagem, a posição de Gru em logística e infraestrutura pode levar a:

- Interrupção das cadeias de suprimentos

- Roubo de dados e vazamentos

- Continuidade dos negócios comprometidos durante conflitos geopolíticos

Como as equipes de segurança devem responder?

Implementar:

- Gerenciamento de patches para vulnerabilidades exploradas

- MFA em todos os pontos de extremidade

- Segmentação de rede

- Plataformas EDR/XDR

- Integração de inteligência de ameaças para detecção precoce

Visão geral do TTP

Enquanto a campanha da GRU abrange uma ampla gama de técnicas de Mitre ATT e CK, algumas das mais proeminentes incluem:

- Acesso inicial: Phishing, explorando VPNs vulneráveis

- Execução e persistência: Lolbins, scripts do PowerShell

- Acesso à credencial: Pulverização de senha, colheita de NTLM

- Evasão de defesa: Infraestrutura ofuscada, táticas de vida

- Comando e controle: Serviços remotos externos, Infra da nuvem comprometida

Para uma análise aprofundada de cada TTP e lógica de detecção associada, consulte o resumo completo da campanha.

Conclusão

A campanha cibernética da GRU é uma demonstração clara de que ameaças cibernéticas patrocinadas pelo Estado não são riscos abstratos-eles são ativos, persistentes e estrategicamente direcionados. À medida que as linhas embaçam entre o conflito tradicional e a guerra digital, os setores críticos devem mudar de defesas passivas para estratégias de segurança proativas.

Para ajudar as equipes de segurança a ficar à frente, o Socradar oferece:

- Inteligência de ameaças em tempo real com COI e contexto

- Mapeamento de infraestrutura de atores de ameaças

- Alertas enriquecidos com atribuição e priorização de risco

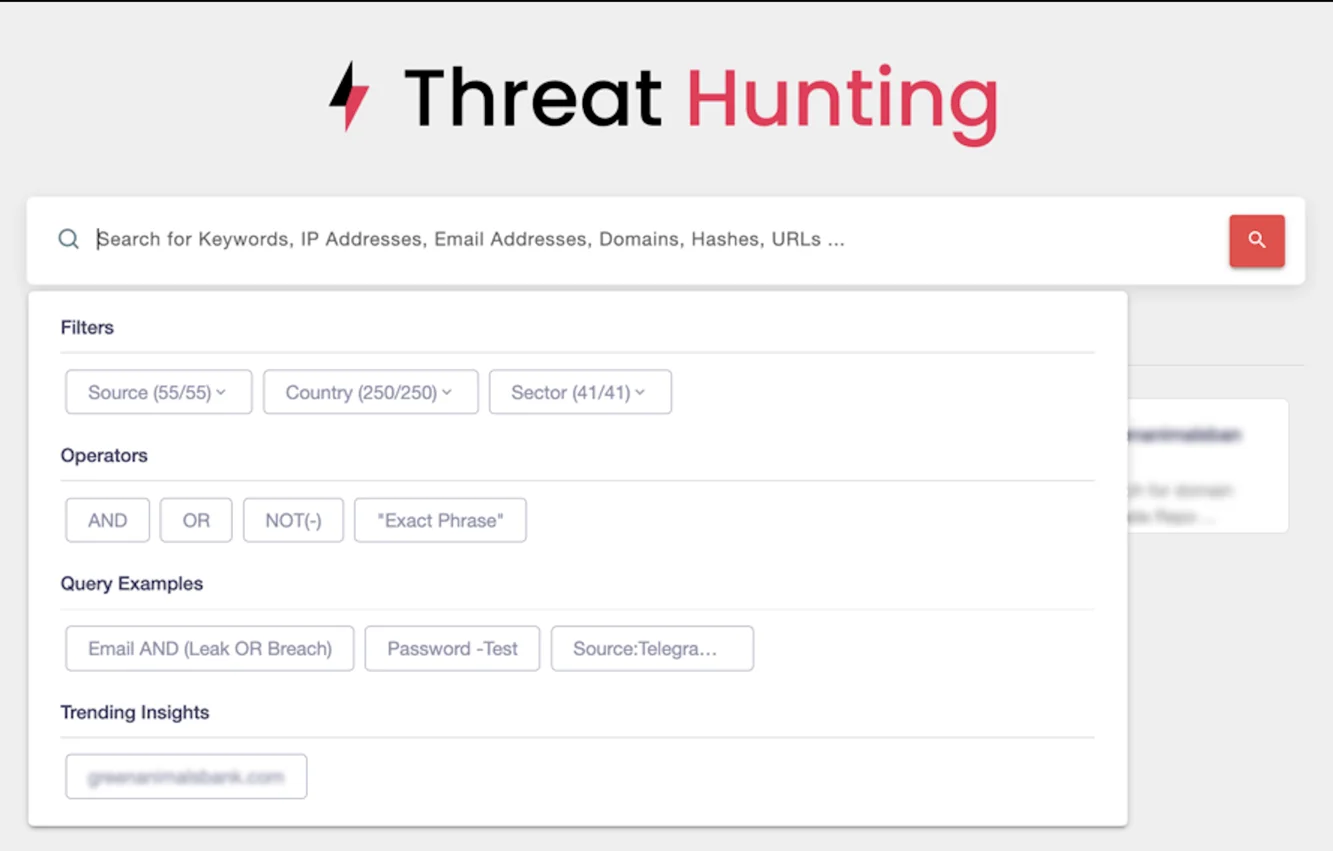

A caça às ameaças de Socradar

Com módulos como Inteligência de ameaças cibernéticasAssim, Ataque de superfície de ataquee proteção de risco digitalAssim, Socradar Equipe as equipes, os CISOs e os executivos do SOC com as idéias necessárias para detectar, avaliar e mitigar ameaças como o APT28 de maneira eficaz.