Dragonforce explora as falhas simpleshelp no ataque de ransomware de MSP direcionado

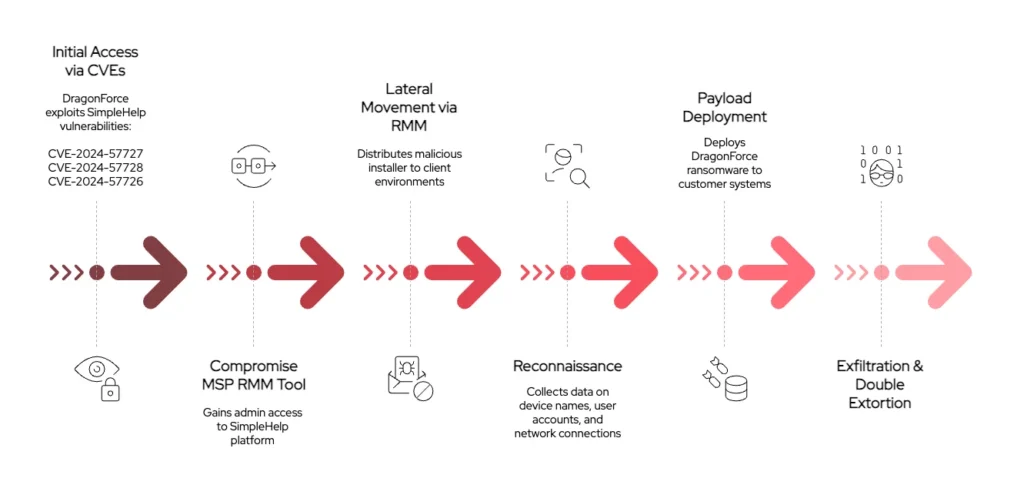

Uma campanha de ransomware recém -descoberta expôs a ameaça persistente de ataques da cadeia de suprimentos direcionados aos provedores de serviços gerenciados (MSPs). Nesse caso, o ator de ameaças conhecido como Dragonforce explorou um conjunto de vulnerabilidades no SimpleHelp, uma ferramenta popular de monitoramento e gerenciamento remoto (RMM), para violar um MSP e implantar ransomware em vários ambientes de clientes.

Segundo os pesquisadores, os invasores usaram a infraestrutura do MSP para se infiltrar em redes a jusante, exfiltrar dados sensíveis a e realizar um esquema de extorsão dupla. Esse ataque destaca não apenas as proezas técnicas do adversário, mas também o impacto em cascata de um único lapso de segurança em um ecossistema de fornecedores amplamente confiável.

Como o Dragonforce explorou o SimpleHelp para lançar um ataque da cadeia de suprimentos por meio de um MSP

Com o acesso à instância SimpleHelp do MSP, o Dragonforce orquestrou um ataque calculado da cadeia de suprimentos que impactou várias organizações. Os atores de ameaças implantaram um arquivo de instalador SimpleHelp modificado por meio da infraestrutura legítima de RMM do MSP.

O instalador, uma vez entregue silenciosamente às máquinas clientes, permitiu uma atividade maliciosa adicional, incluindo colheita de credenciais e reconhecimento.

De acordo com pesquisaros atacantes usaram a instância SimpleHelp do MSP para reunir informações sobre os ambientes de vários clientes a jusante. Este reconhecimento incluiu:

- Nomes e configurações de dispositivos

- Contas de usuário

- Conexões de rede

Essas informações ajudaram os invasores a mapear as redes afetadas e provavelmente ajudaram a identificar metas de alto valor em cada ambiente.

Esquema de ataque da Dragonforce direcionando vulnerabilidades simples

A detecção inicial do ataque ocorreu quando a Sophos MDR sinalizou comportamento suspeito associado ao instalador, sugerindo que ele havia sido entregue sob o pretexto de trabalho administrativo legítimo. Esse nível de furtividade indica uma profunda compreensão das operações do MSP e das relações de confiança interna.

Ao alavancar o acesso centralizado do MSP a seus clientes, o Dragonforce maximizou o alcance do ataque. Em vez de segmentar empresas individuais isoladamente, os atores de ameaças se infiltraram no MSP para dimensionar suas operações e fornecer cargas úteis em uma ampla variedade de redes de clientes simultaneamente.

Quais vulnerabilidades simpleshelp foram exploradas?

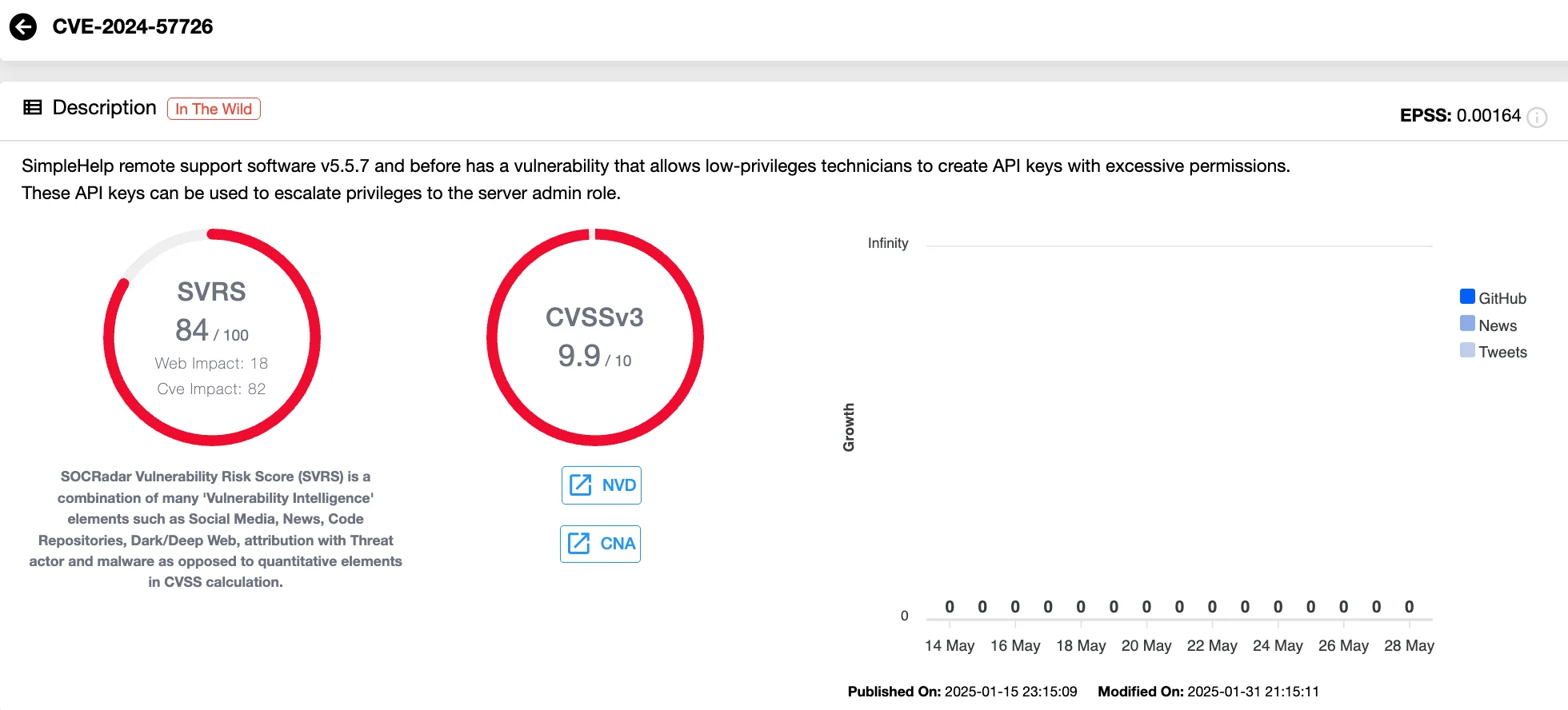

O ataque dependente de três vulnerabilidades graves no SimpleHelp divulgou em janeiro de 2025. Amplamente utilizado pelos MSPs para suporte ao cliente e acesso remoto, o SimpleHelp se tornou um alvo privilegiado para o Dragonforce, que explorou o seguinte:

- CVE-2024-57726 (CVSS 9.9): Uma falha de escalada de privilégio que concede permissões elevadas assim que o acesso inicial é obtido.

Cartão de vulnerabilidade do CVE-2024-57726 (inteligência de vulnerabilidades de Socradar)

- CVE-2024-57727 (CVSS 7.5): Um conjunto de falhas de travessia de caminho que permitem que os invasores naveguem por diretórios e acesse arquivos restritos.

- CVE-2024-57728 (CVSS 7.2): Uma vulnerabilidade arbitrária de upload de arquivos, permitindo que os invasores introduzam cargas úteis maliciosas no meio ambiente.

Embora a SimpleHelp tenha divulgado patches dentro de 48 horas após a divulgação, a publicação de detalhes da CVE e a adoção de patches atrasados criaram uma janela de oportunidade para os atacantes. As organizações que executam versões desatualizadas permaneceram vulneráveis, e o Dragonforce aproveitou ao máximo a instalação de ferramentas de ransomware e reconhecimento através do software RMM exposto.

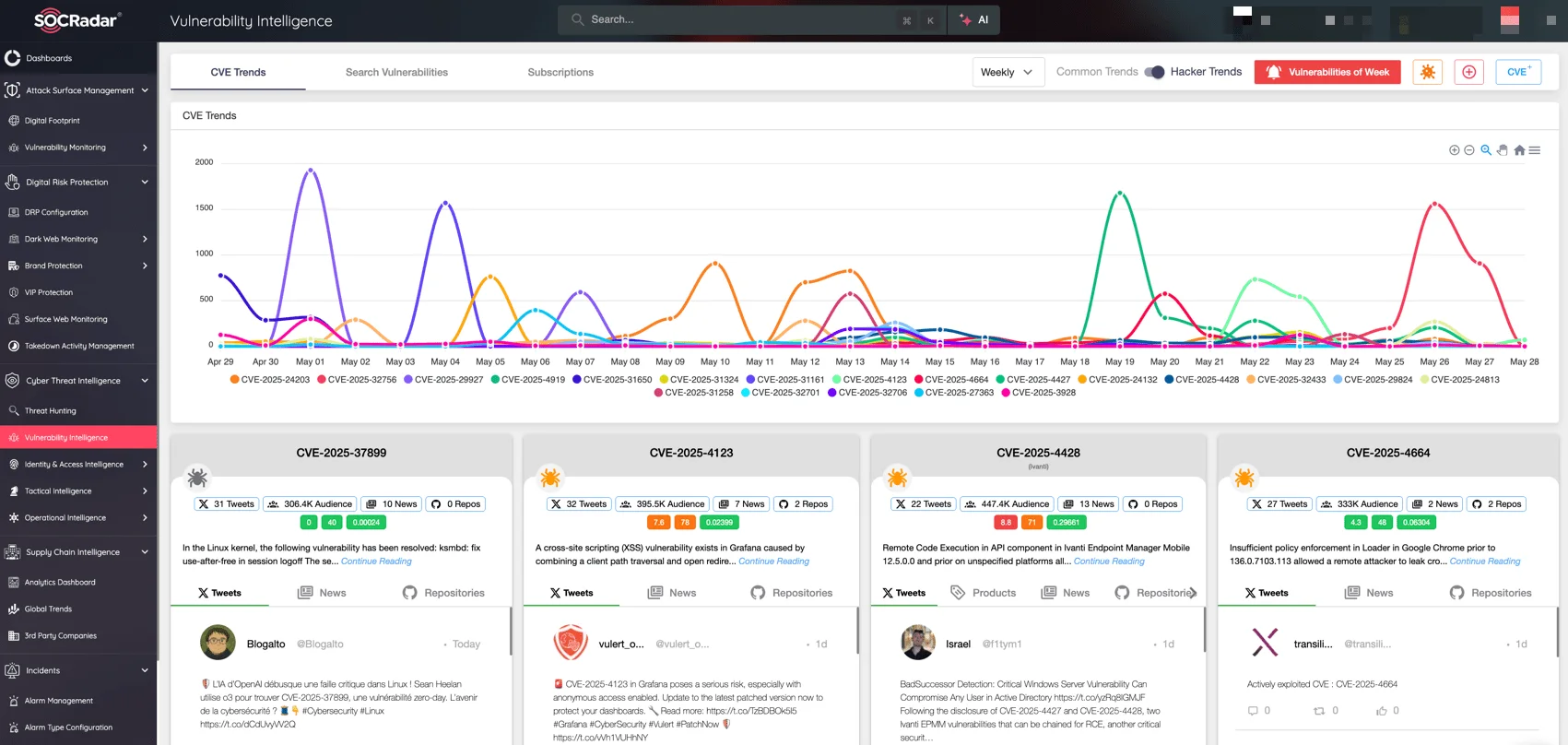

Inteligência de vulnerabilidades de Socradar: as últimas tendências de CVEs e atacantes.

Socradar’s Inteligência de vulnerabilidade – disponível no Inteligência de ameaças cibernéticas módulo do Socradar Xti plataforma – Oferece uma maneira fácil de rastrear CVEs emergentes, entender as tendências do atacante e identificar explorações ativas. O módulo fornece informações oportunas e análises de ameaças contextuais para apoiar o gerenciamento de patches e o planejamento proativo da defesa.

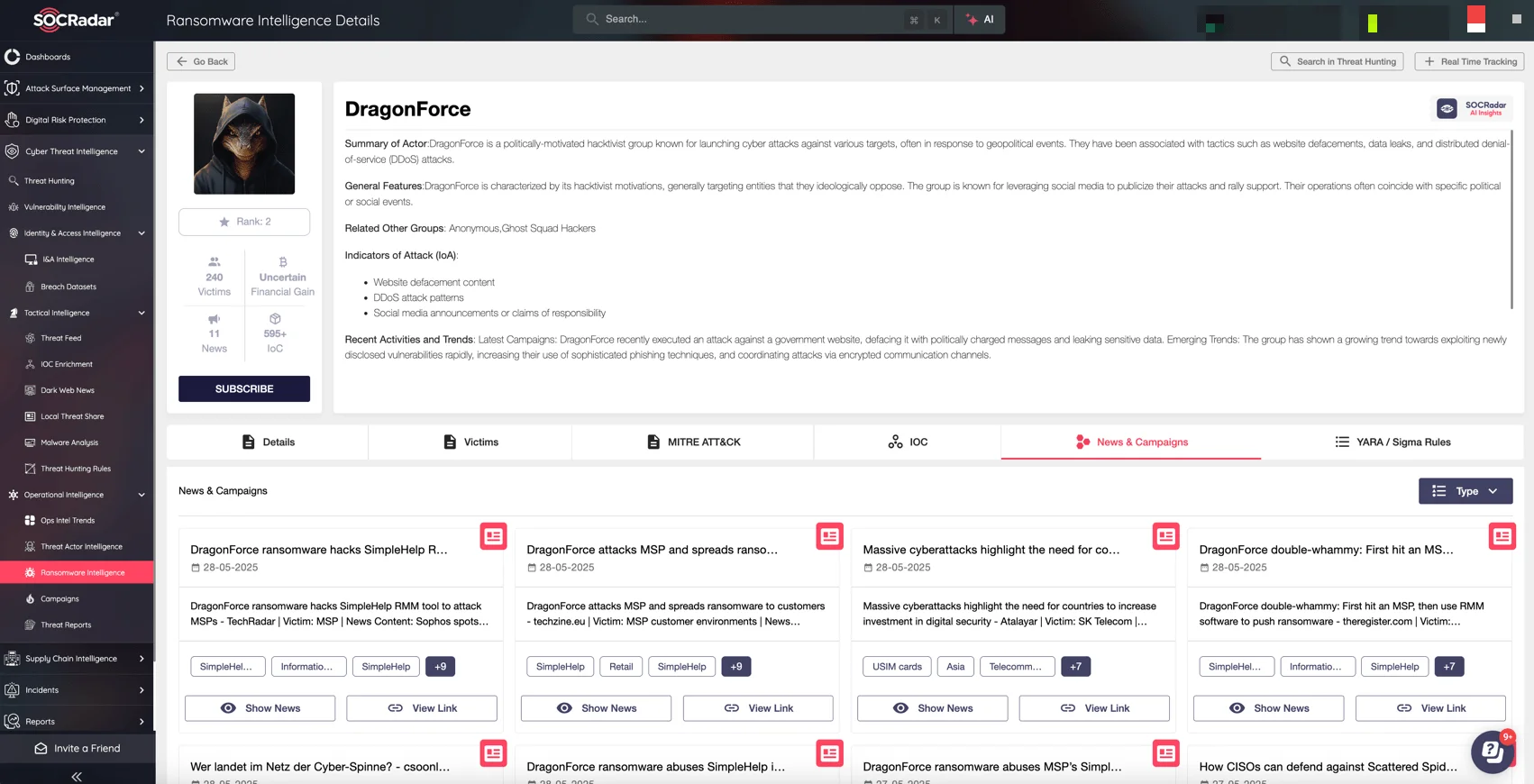

Evolução do Dragonforce: De Raas ao Cartel

Dragonforce entrou no cenário de ransomware em meados de 2023 como outro jogador no mercado de ransomware como serviço (RAAS). No entanto, sua trajetória tem sido tudo menos típica.

Operando inicialmente sob um modelo centralizado, o grupo renomeou em março de 2025, anunciando sua transformação em um “cartel” – uma rede descentralizada que permite que os afiliados usem a infraestrutura de ransomware da Dragonforce enquanto aplica sua própria marca. Esse modelo, semelhante à franquia no mundo criminal, deu aos cibercriminosos mais autonomia e escalabilidade.

O logotipo da operação de ransomware do Dragonforce

A Dragonforce elevou seu perfil no ecossistema cibercriminal, empurrando uma rebrand em negrito nos fóruns subterrâneos.

Para reforçar seu domínio, o grupo conduziu uma série de ataques estratégicos, desfigurando locais de vazamento operados por concorrentes como Blacklock e Mamonae reivindicar a lealdade de antigas afiliadas do agora extinto Ransomhub. Eles também receberam crédito por incidentes de ransomware que afetam os varejistas de alto perfil do Reino Unido, como Marks & Spencer.

Se você quiser saber mais sobre essa operação de ransomware, suas táticas e operações, visite o artigo “Profile da Web Dark: Dragonforce” da Socradar.

Detalhes sobre Dragonforce, inteligência de ransomware de Socradar

Para fortalecer ainda mais suas defesas de ransomware, explore Inteligência de ransomware de Socradarque fornece monitoramento contínuo de grupos de ransomware, atualizações de TTP em tempo real e perfis de campanhas recentes. Ele integra visualizações de miter ATT e CK e IOCs acionáveis, ajudando sua equipe de segurança a entender comportamentos adversários e a ajustar proativamente as defesas.

Implicações para equipes de segurança cibernética

A campanha Dragonforce reflete uma evolução significativa nas táticas e na estrutura organizacional entre os grupos de ransomware. O uso de um MSP como ponto de articulação em um ataque da cadeia de suprimentos exemplifica como os adversários estão buscando interrupção máxima com o mínimo de esforço. O evento também enfatiza a natureza cada vez mais descentralizada e orientada por serviços das operações de ransomware.

As equipes de segurança cibernética devem reavaliar suas defesas contra essas ameaças mais amplas. Confiar apenas na detecção de terminais ou na segurança do perímetro não é mais suficiente. O ataque mostra que mesmo os vendedores de terceiros bem-intencionados podem se tornar condutos para violações em larga escala se o gerenciamento de patches e a higiene da segurança forem negligenciadas.

Além disso, a flexibilidade operacional e a agressividade operacional da Dragonforce sugerem uma economia subterrânea competitiva e caótica, onde a reputação e a velocidade são tão valiosas quanto a perspicácia técnica. À medida que os novos afiliados se juntam e dos antigos grupos de grupos, as organizações precisam de inteligência de ameaças que se adaptam tão rapidamente quanto o cenário de ameaças.

Como você pode se defender contra o Dragonforce e outras ameaças de ransomware?

Para se proteger contra ameaças semelhantes, as organizações devem adotar uma estratégia de defesa em camadas, combinando controles técnicos com salvaguardas processuais:

- Patch imediatamente: Aplique atualizações ao SimpleHelp e ferramentas similares de terceiros assim que estiverem disponíveis.

- Monitore pontos de extremidade: Use plataformas EDR/XDR capazes de detectar InfoSoSealers, scripts maliciosos e movimento lateral.

- Fortalecer a verificação da identidade: Implemente a verificação estrita para tudo e as interações do Help Desk.

- Utilize gerentes de senha e isolamento do navegador: Limite a exposição ao roubo de credenciais por meio de logins salvos.

- Realizar exercícios regulares de mesa: Simule ameaças internas e cenários de engenharia social para testar a prontidão.

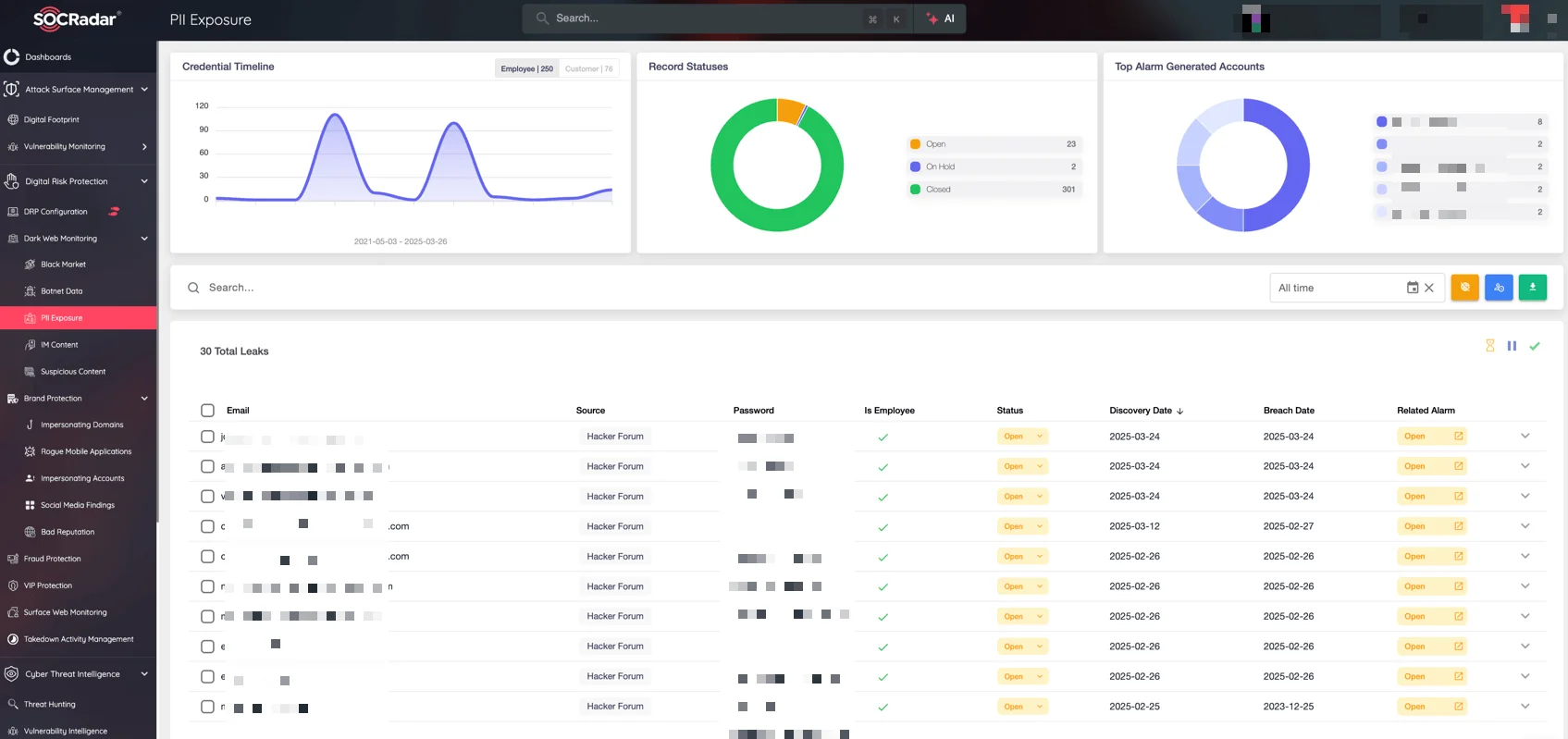

- Monitore credenciais roubadas: Use ferramentas de proteção de identidade que digitalizam fontes da Web Dark quanto a dados expostos.

Socradar’s Monitoramento da Web Dark Fortalece sua estratégia, fornecendo alertas instantâneos sobre credenciais vazadas, dados violados e ameaças ativas em fóruns da Web profunda e escura. Ao detectar exposições mais cedo, você pode tomar uma ação rápida antes dos atacantes atacarem.

Monitoramento da Web Dark da Socradar: rastrear mercados negros, PII exposto, dados de botnet, conteúdo de imitação e muito mais

Curioso sobre a exposição da sua organização? Pegue o seu Relatório Dark Web grátis da Socradar Labs e dê o primeiro passo para apertar suas defesas.

Indicadores de compromisso (IOCs)

Os pesquisadores publicaram uma lista de COI relacionados ao ataque de Dragonforce no SimpleHelp:

| Tipo de indicador | Dados | Observação |

| Caminho do arquivo | C: ProgramDatajWrapper-Remote AccessJwappSsharedConfigWorkingToolbox-9759076704687761247win.exe | Dragonforce ransomware binário |

| SHA256 | CEE6A7663FAD90C807C9F5EA8F689AFD0E4ECE04F8C55D7A047A7215DB6BE210 | Dragonforce ransomware binário |

| Nome do arquivo | Push push puuuuush.bat | Script em lote para listar e limpar todos os logs de eventos do Windows |

| Caminho do arquivo | C: Usuários |

Script em lote para listar e limpar todos os logs de eventos do Windows |

Ao incorporar esses COI em seus sistemas de detecção de ameaças, as organizações podem aprimorar sua capacidade de identificar e responder a ataques semelhantes no futuro. A tabela também está disponível em Github.