O APT41 tem como alvo os governos com um novo malware resistente ao Google Calendar para C2

APT41 lançou uma campanha cibernética avançada destinada a várias organizações governamentais.

Este grupo adequado, também conhecido como Hoodoo, é um grupo de ameaças cibernéticas patrocinadas pelo Estado chinês, conhecido por sua versatilidade e persistência. Ao longo dos anos, o grupo tem como alvo uma ampla gama de indústrias globalmente, incluindo setores de governo, logística, mídia, automotivo e tecnologia.

Descoberto no final de outubro de 2024 pelo grupo de inteligência de ameaças do Google (GTIG), sua última campanha centra -se em um novo uso de malware apelidado Progresso difícilque aproveita Calendário do Google como um canal furtivo de comando e controle (C2).

Ao incorporar comandos e dados criptografados nos eventos do calendário, o APT41 conseguiu disfarçar atividades maliciosas dentro do tráfego legítimo de serviço em nuvem, complicando significativamente os esforços de detecção para os defensores.

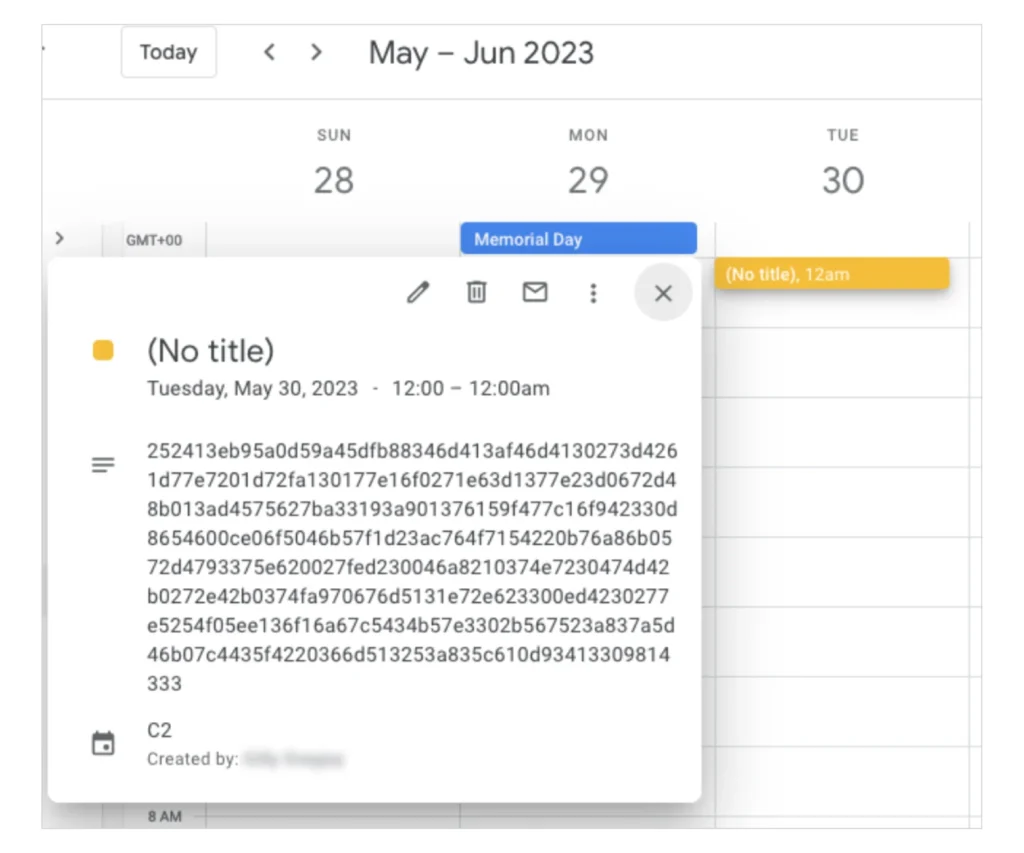

Evento de calendário malicioso criado por ToughProgress (Google)

O APT41 é notório por sua capacidade de adaptar e redirecionar ferramentas de malware. Possui um histórico de mistura de espionagem cibernética com ataques de motivação financeira. Campanhas anteriores apresentaram famílias de malware como Voldemort e Pustrapque também explorou a infraestrutura de nuvem pública para comando e controle (C2), assim como o malware resistente a uma operação recente.

Qual é o malware resistente?

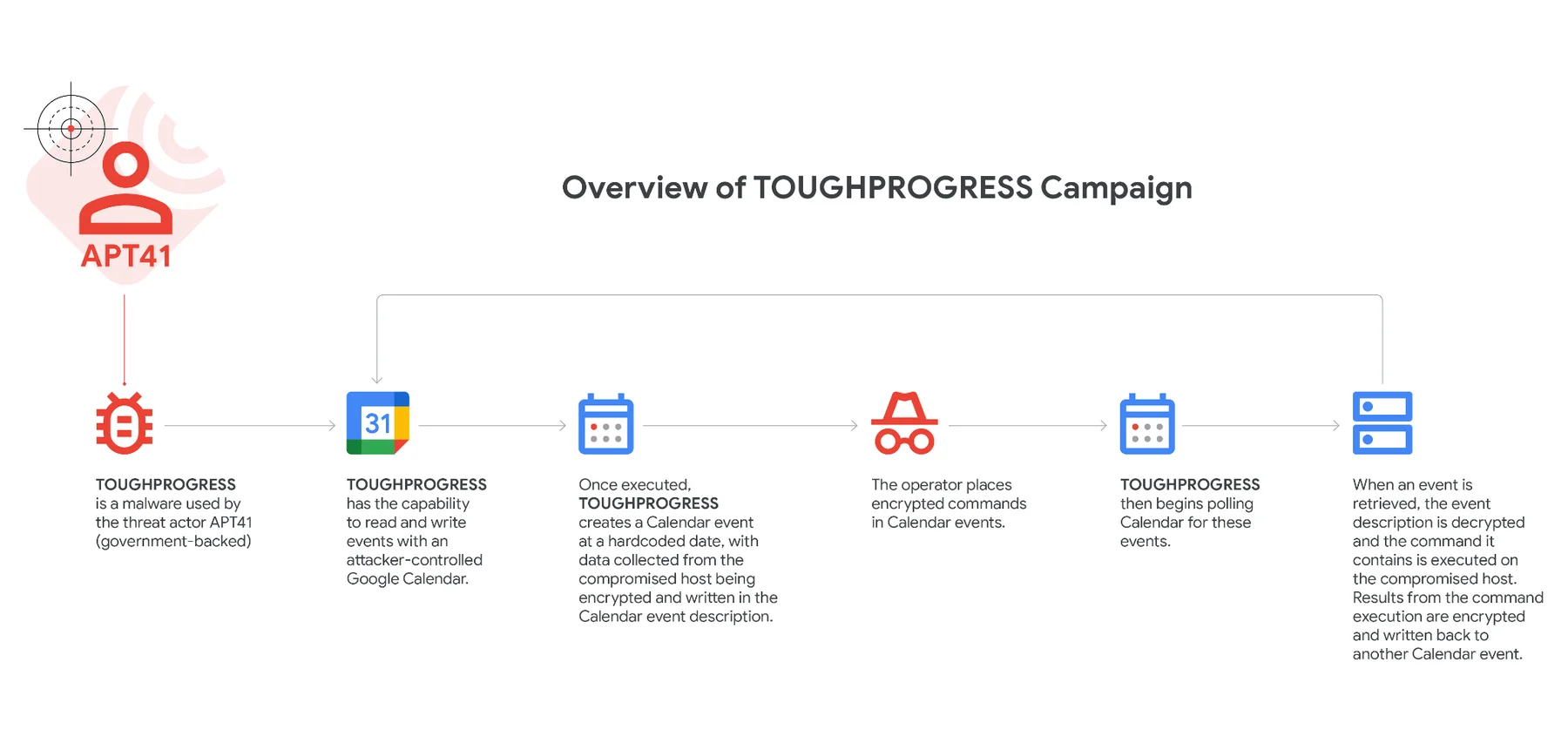

O Google identificou recentemente uma tensão sofisticada de malware chamada ToughProgress. Este malware representa o estágio final em uma cadeia de infecções complexa e múltipla. O que o torna particularmente ilusório é o uso de Eventos do calendário do Google para comunicação secretauma tática projetada para camuflar o tráfego malicioso como atividade de serviço em nuvem de rotina.

De acordo com o relatório do Google, as principais características do Progresso de Tough incluem:

- Execução de comando no host comprometido.

- Exfiltração de dadoscom dados roubados ocultos dentro das descrições de eventos do calendário.

- Entrega furtivaexecutando inteiramente na memória para evitar a detecção baseada em arquivos.

- Técnicas avançadas de evasãocomo criptografia, compressão, oco de processo e ofuscação de fluxo de controle.

Ao se esconder à vista, o Progresso resistente dificulta a distinção entre os defensores entre o uso legítimo e malicioso da nuvem.

Como funciona o ataque?

Apt41 iniciou esta campanha através Phishing Spear e -mails Isso vinculado a um arquivo zip hospedado em um site comprometido do governo. O arquivo zip continha um arquivo Windows LNK disfarçado de PDF e um conjunto de imagens JPG, duas das quais eram realmente maliciosas.

Quando a vítima clica no arquivo LNK, ela desencadeia uma reação em cadeia:

- Plusdrop Descriptografa e executa o próximo estágio.

- PlusInject usos Processo escavando injetar código em um legítimo svchost.exe processo.

- Progresso difícil é implantado e começa a se comunicar com os eventos do Google Calendar, controlados pelo atacante.

Uma visão geral da campanha de malware resistente (Google)

Por que o APT41 usou o Google Calendar para operações C2?

O uso de um serviço em nuvem legítimo como o Google Calendário faz com que o tráfego C2 pareça normal. ToughProgress cria Zero Minute Events com conteúdo criptografado incorporado nas descrições de eventos. Eles contêm dados do sistema exfiltrados dos comandos do host ou do invasor a serem executados.

Datas codificadas específicas, como 30 de maio, 30 de julho e 31 de julho, foram usadas para criação e pesquisa de eventos. Os pesquisadores reverteram a rotina de criptografia, revelando um processo XOR de duas camadas com chaves e compactação personalizadas que ajudaram a proteger os dados da detecção.

Que infraestrutura estava envolvida?

Os atacantes fizeram uso extensivo de Plataformas de hospedagem gratuitas na web como:

- Trabalhadores de Cloudflare(msapp.workers.dev)

- Trycloudflare

- Infinityfree

Eles também mascararam links maliciosos usando URL encurtadores Como Tinyurl e Reurl.cc, reduzindo ainda mais a suspeita.

Depois que o malware foi executado, as cargas úteis foram executadas inteiramente na memória. Esse método, combinado com o tráfego C2 de aparência legítima, reduziu significativamente as taxas de detecção por ferramentas de segurança do endpoint.

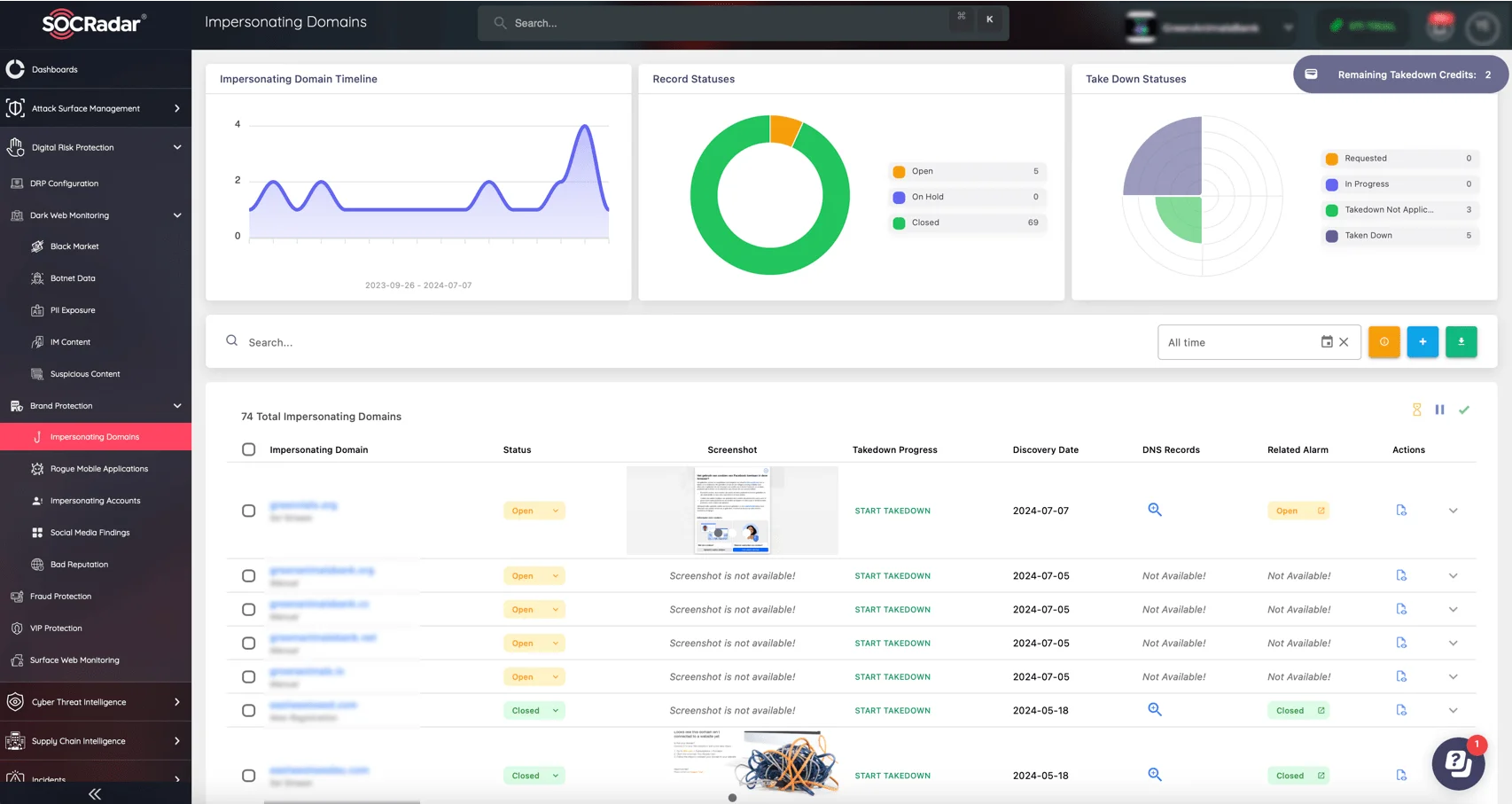

Proteção da marca de Socradar, Página de Domínios de Pessoa

Socradar’s Proteção à marca módulo foi projetado para detectar e combater proativamente as operações de phishing, hospedagem maliciosa e ameaças de representação. Ao monitorar continuamente os riscos externos entre domínios, mídias sociais e nuvens públicas, a plataforma permite a intervenção precoce e a queda de ativos controlados por atacantes antes que eles cheguem aos seus usuários.

Como o Google respondeu?

O Google agiu rapidamente para interromper a campanha, trabalhando com especialistas em:

- Rescindir Projetos de calendário e espaço de trabalho controlados pelo atacante.

- Atualizar listas de bloqueios de navegação segura Para evitar o acesso ao usuário a domínios maliciosos e downloads de arquivos.

- Desenvolver assinaturas de detecção personalizadas para identificar e desligar a infraestrutura associada.

- Notificar organizações comprometidas e compartilhe amostras e registros de tráfego difíceis para a resposta a incidentes.

Essa postura proativa mostra a importância dos esforços colaborativos de segurança cibernética entre empresas de tecnologia e grupos de inteligência de ameaças.

Como as organizações podem se proteger?

Para se proteger contra campanhas como esta:

- Eduque os usuários sobre a detecção de e -mail de phishing.

- Monitore o uso do serviço em nuvem para anomalias.

- Use ferramentas de detecção de terminais que podem capturar cargas úteis somente de memória e processar técnicas de injeção.

- Mantenha -se atualizado com feeds de inteligência de ameaças e indicadores de compromisso (IOCs).

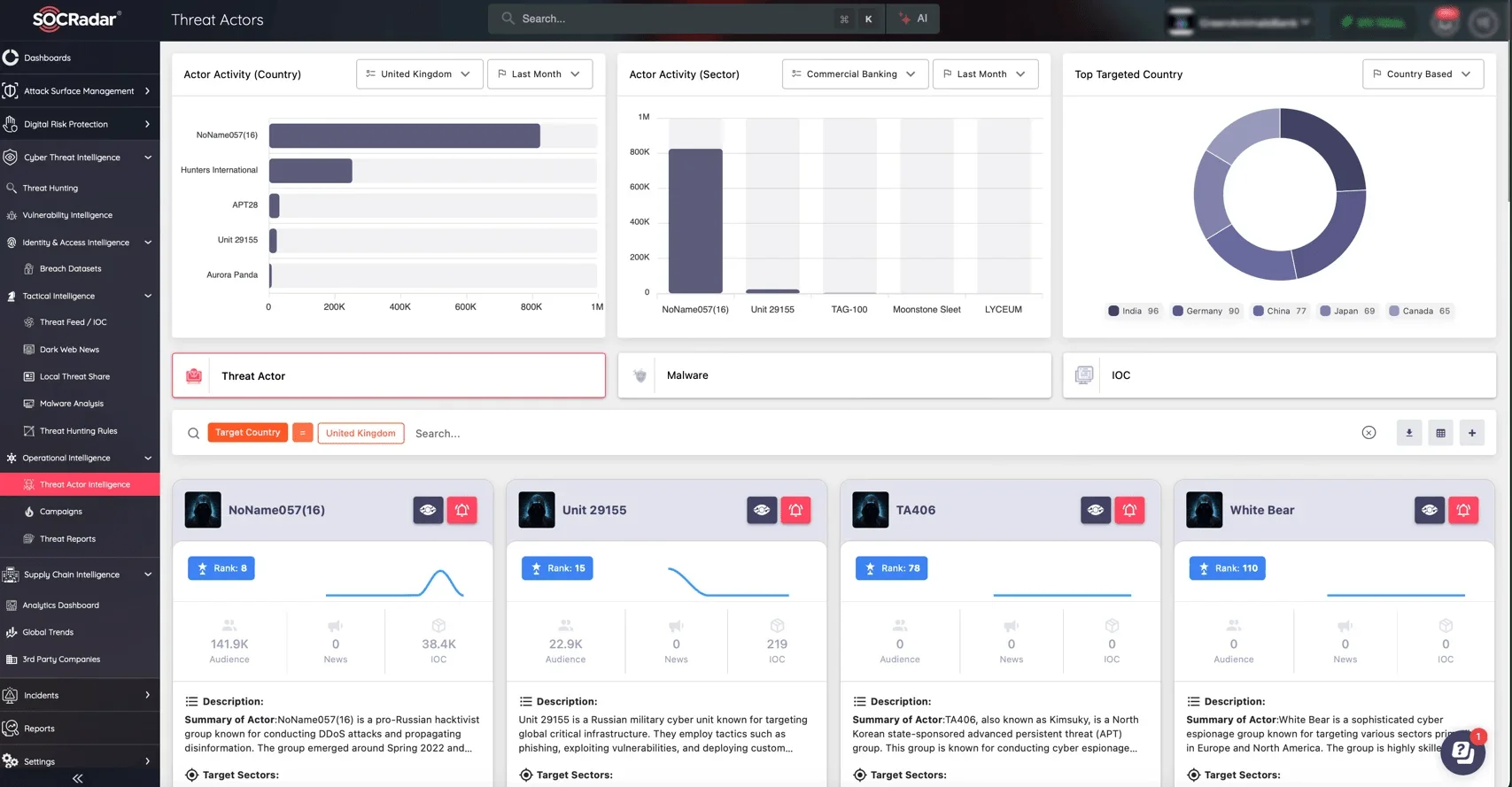

A inteligência do ator de ameaças de Socradar é acessível via módulo CTI

A capacidade do APT41 de misturar espionagem com entrega furtiva de malware – especialmente por meio de serviços diários como o Google Calendar – mostra como os atores de ameaças de hoje se tornaram sofisticados. Com Módulo de inteligência de ameaças cibernéticas de Socradaras equipes de segurança obtêm visibilidade em tempo real para a evolução das táticas, ferramentas e infraestrutura de atores de ameaças.

A plataforma fornece inteligência oportuna e acionável que ajuda as organizações a detectar e se defender contra essas campanhas, reduzindo o risco de violações não detectadas.

Indicadores de compromisso (IOCs)

Aqui está a lista de COI publicados pelo GTIG para ajudar as organizações a detectar e responder a essa ameaça. O GTIG continuará monitorando as táticas em evolução do APT41 e atualizam os indicadores conforme necessário, por isso, siga o blog oficial de pesquisa aqui também.

Hashes de arquivo

| Nome do arquivo | SHA256 HASH | Hash Md5 |

| 出境海關申報清單 .zip | 469B534BEC827BE03C0823E72E7B4DA0B84F53199040705DA203986EF154406A | 876FB1B0275A653C4210AAF01C2698EC |

| 申報物品清單 .pdf.lnk | 3B88B3EFBDC86383EEE9738C92026B8931CE1C13CD75CD1CDA2FA302791C2C4FB | 65DA1A9026CF171A5A7779BC5EE45FB1 |

| 6.JPG | 50124174A4AC0D65BF8B6FD66F538829D1589EDC73AA7CF36502E57AA513360 | 1CA609E207EDB211C8B9566EF35043B6 |

| 7.JPG | 151257E9DFDA476CDAFD9983266AD3255104D72A66F9265CAA8417A5FE1DF5D7 | 2EC4EEABB8F6C2970DCBFFDCDBD60E3 |

Domínios maliciosos

- Palavra (.) MSAPP (.) Trabalhadores (.) Dev

- Cloud (.) MSAPP (.) Trabalhadores (.) Dev

- Termo-Restore-Satisfied, pois (.) Trycloudflare (.) Com

- Ways-SMS-PMC-Shareholders (.) TryCloudflare (.) Com

- Recurso (.) InfinityFreeApp (.) Com

- pubs (.) InfinityFreeApp (.) Com

Os encurtadores de URL usados

- https (:) // lihi (.) cc/6deku

- https (:) // lihi (.) cc/v3oyq

- https (:) // lihi (.) cc/5nlgd

- https (:) // lihi (.) cc/edcov

- https (:) // lihi (.) cc/4z5sh

- https (:) // tinyurl (.) com/mr42t4yv

- https (:) // tinyurl (.) com/hycev3y7

- https (:) // tinyurl (.) com/mpa2c5wj

- https (:) // tinyurl (.) com/3wnz46pv

- https (:) // my5353 (.) com/ppoh5

- https (:) // my5353 (.) com/nwytf

- https (:) // my5353 (.) com/fpucx

- https (:) // my5353 (.) com/zwekm

- https (:) // my5353 (.) com/vewit

- https (:) // reurl (.) cc/wnr2xy

Infraestrutura do calendário do Google

- ID do cliente do aplicativo: 104075625139-L53K83PB6JBBC2QBREO4I5A0VEPEN41J.APPS.GOOGLEUSCONTENT.COM

- URL da API do calendário:

https (:) // www (.) googleapis (.) com/calendar/v3/calendars/ff57964096cadc1a8733cf566b41c9528c89d30edec8326c7239321e79eR7ev

Regras de yara

Além dos indicadores acima, o GTIG lançou regras de detecção YARA para ajudar as equipes de segurança a identificar artefatos relacionados a progressos difíceis em seus ambientes.

rule G_Backdoor_TOUGHPROGRESS_LNK_1 {

meta:

author = "GTIG"

date_created = "2025-04-29"

date_modified = "2025-04-29"

md5 = "65da1a9026cf171a5a7779bc5ee45fb1"

rev = 1

strings:

$marker = { 4C 00 00 00 }

$str1 = "rundll32.exe" ascii wide

$str2 = ".image7.jpg,plus" wide

$str3 = "%PDF-1"

$str4 = "PYL="

condition:

$marker at 0 and all of them

}

rule G_Dropper_PLUSDROP_1 {

meta:

author = "GTIG"

date_created = "2025-04-29"

date_modified = "2025-04-29"

md5 = "9492022a939d4c727a5fa462590dc0dd"

rev = 1

strings:

$decrypt_and_launch_payload = { 48 8B ?? 83 ?? 0F 0F B6 ?? ?? ??

30 04 ?? 48 FF ?? 49 3B ?? 72 ?? 80 (1-5) 00 75 ?? B? 5B 55 D2 56 (0-8) E8

(4-32) 33 ?? 33 ?? FF D? (0-4) FF D? }

condition:

uint16(0) == 0x5a4d and all of them

}

rule G_Dropper_TOUGHPROGRESS_XML_1 {

meta:

author = "GTIG"

description = "XML lure file used to launch a PLUSDROP dll."

md5 = "dccbb41af2fcf78d56ea3de8f3d1a12c"

strings:

$str1 = "System.Convert.FromBase64String"

$str2 = "VirtualAlloc"

$str3 = ".InteropServices.Marshal.Copy"

$str4 = ".DllImport"

$str5 = "kernel32.dll"

$str6 = "powrprof.dll"

$str7 = ".Marshal.GetDelegateForFunctionPointer"

condition:

uint16(0)!= 0x5A4D and all of them and filesize > 500KB and

filesize < 5MB

}

rule G_Dropper_PLUSBED_2 {

meta:

author = "GTIG"

date_created = "2025-04-29"

date_modified = "2025-04-29"

md5 = "39a46d7f1ef9b9a5e40860cd5f646b9d"

rev = 1

strings:

$api1 = { BA 54 B8 B9 1A }

$api2 = { BA 78 1F 20 7F }

$api3 = { BA 62 34 89 5E }

$api4 = { BA 65 62 10 4B }

$api5 = { C7 44 24 34 6E 74 64 6C 66 C7 44 24 38 6C 00 FF D0 }

condition:

uint16(0) != 0x5A4D and all of them

}