A Cisco patches falhas graves no ISE (CVE-2025-20286) e outros produtos; Explorações POC confirmadas para alguns

Em 4 de junho de 2025, a Cisco publicou 10 novos avisos de segurança que afetam uma variedade de produtos e serviços, incluindo plataformas populares como o Cisco Identity Services Engine (ISE), os servidores do Sistema de Computação Unificada (UCS) e o Controlador de Fabric NEXUS (NDFC).

Esses avisos abrangem vulnerabilidades que abrangem críticas (CVE-2025-20286), altas (CVE-2025-20261, CVE-2025-20163) e níveis de gravidade média, alguns dos quais poderiam impactar seriamente os ambientes de nuvem e os sistemas críticos da missão. Aqui está uma olhada mais de perto as vulnerabilidades mais significativas, seu impacto potencial e o que você pode fazer para mitigar os riscos.

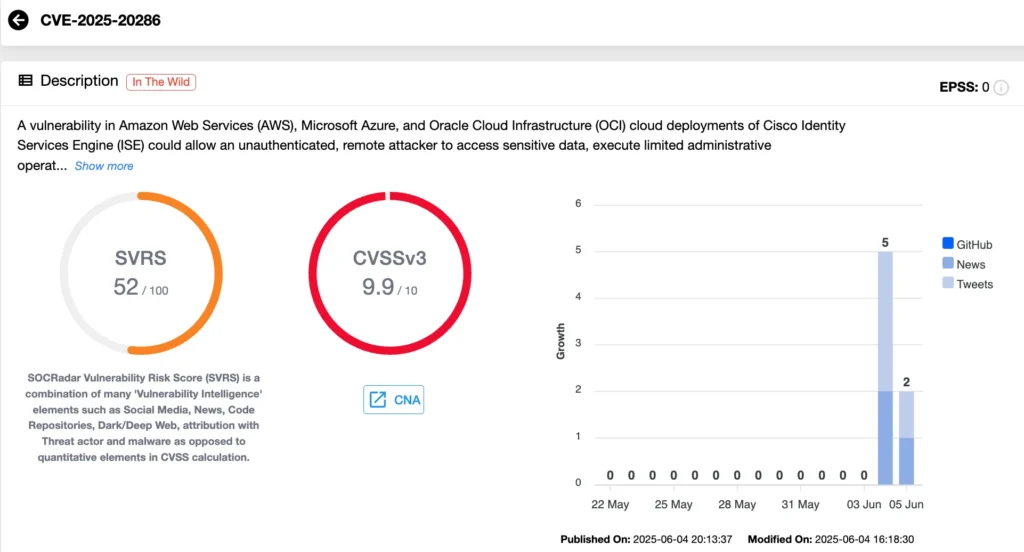

CVE-2025-20286: Credenciais estáticas compartilhadas nas implantações da Cisco ISE Cloud

A vulnerabilidade mais grave, CVE-2025-20286 (CVSS 9.9)afeta o mecanismo de serviços de identidade da Cisco (ISE) quando implantado em plataformas em nuvem como AWS, Azure e Oracle Cloud Infraestrutura (OCI). Devido à geração de credenciais inadequadas, várias implantações ISE na mesma plataforma e lançam credenciais estáticas de compartilhamento.

Cartão de vulnerabilidade do CVE-2025-20286 (Inteligência de vulnerabilidade de Socradar)

Isso significa que um atacante não autenticado poderia:

- Acesso a dados sensíveis.

- Executar tarefas administrativas limitadas.

- Modificar configurações ou até interromper os serviços.

A vulnerabilidade afeta especificamente as implantações onde o nó de administração primária está na nuvem. As implantações locais são seguras.

Não há soluções alternativas diretas. No entanto, a Cisco recomenda:

- Restringindo o acesso à instância do ISE, permitindo apenas endereços IP de origem confiáveis por meio de grupos de segurança em nuvem.

- Usando o Aplicativo Reset-Config ISE comando para novas instalações para redefinir as credenciais padrão. Observe que isso redefinirá o sistema para os padrões de fábrica e os backups restaurarão o estado vulnerável original.

De acordo com o Código de Exploração de Prova de Conceito (POC) para CVE-2025-20286, já está disponível, embora a Cisco não tenha visto uma exploração ativa na natureza.

Para mais detalhes, visite o aviso oficial aqui.

Vulnerabilidades de alta gravidade: privilégios elevados e riscos SSH

A Cisco também lançou dois avisos de alta gravidade:

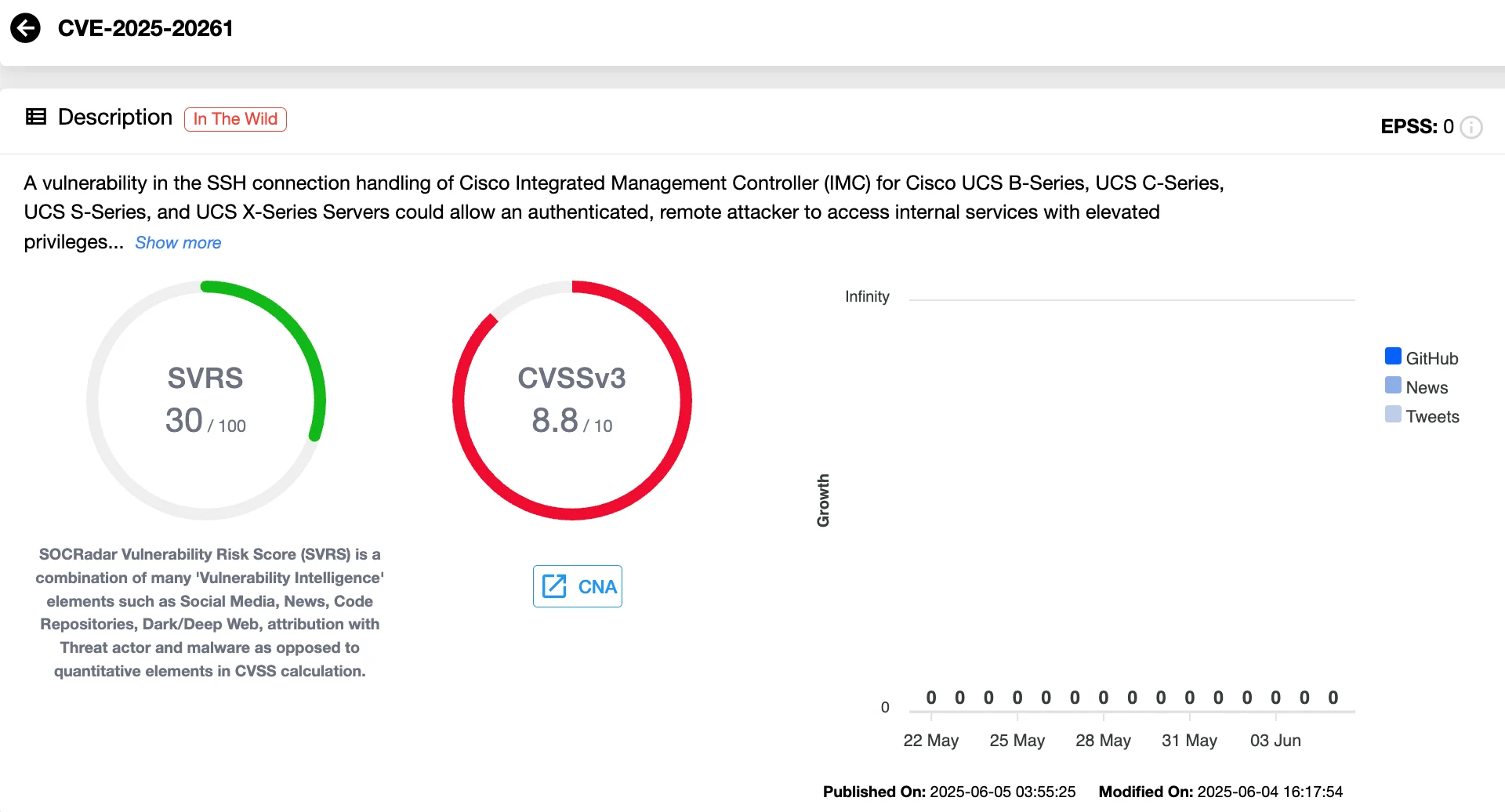

1. Escalação do controlador de gerenciamento integrado da Cisco (CVE-2025-20261, CVSS 8.8)

Cartão de vulnerabilidade do CVE-2025-20261 (Inteligência de vulnerabilidade de Socradar)

Essa vulnerabilidade permite que um invasor autenticado eleve privilégios aos controladores de gerenciamento integrado da Cisco (IMC) para várias plataformas UCS, incluindo:

- Servidores de lâmina da série B UCS

- Servidores da série C UCS e S-Series

- Sistemas modulares da série X UCS

Um invasor com credenciais válidas pode explorar as configurações incorretas do SSH para obter acesso não autorizado a serviços internos e até criar novas contas de administrador.

Embora nenhuma exploração pública tenha sido relatada, os administradores são fortemente aconselhados a aplicar as atualizações de software da Cisco imediatamente. Se o SSH não for necessário, deve ser desativado nos IMCs afetados para reduzir o risco.

Detalhes completos e etapas de mitigação estão disponíveis no Cisco Advisory.

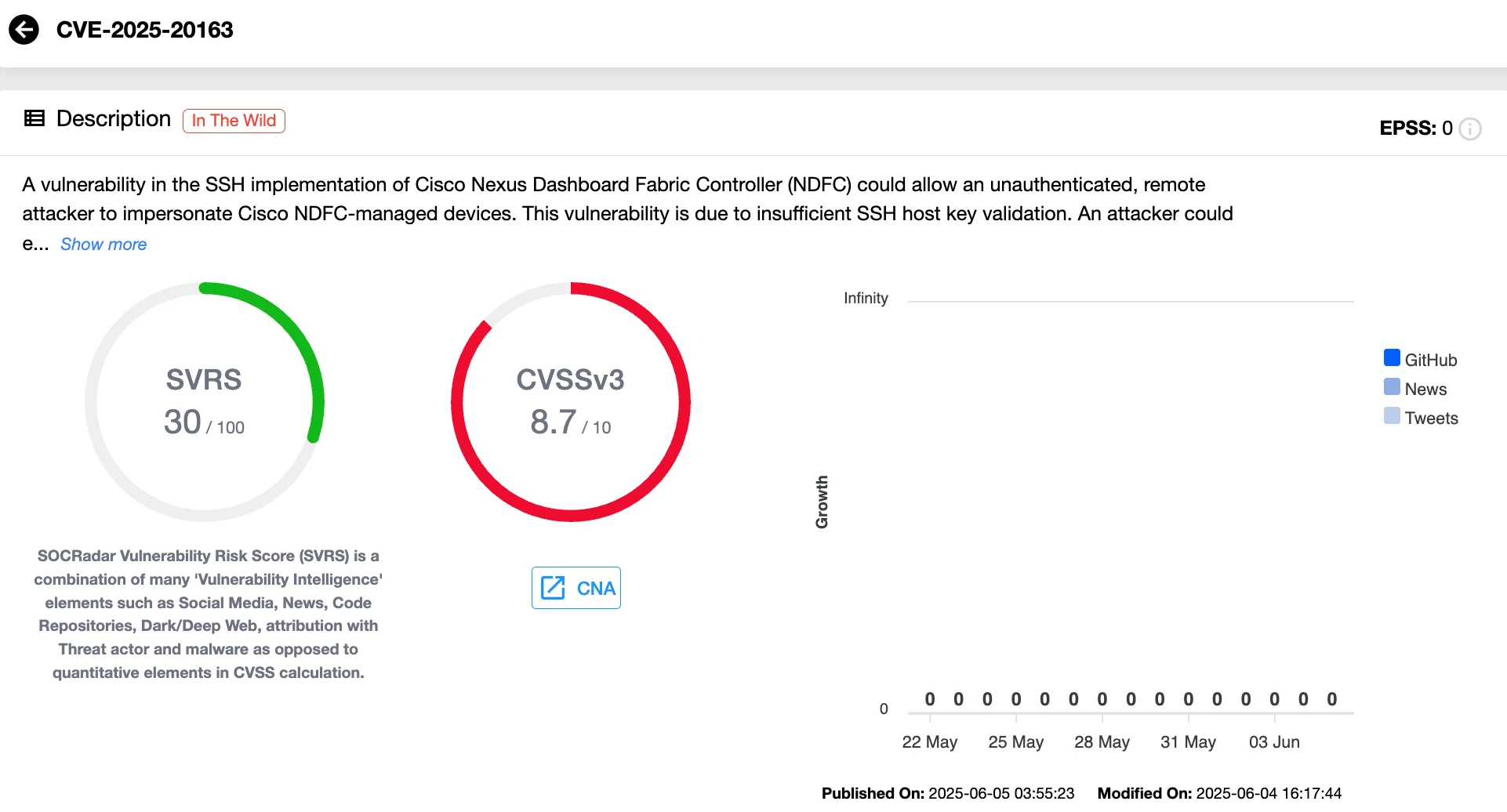

2. Falha de validação da chave do host SSH no controlador de tecido do painel Nexus (CVE-2025-20163, CVSS 8.7)

Cartão de vulnerabilidade do CVE-2025-20163 (Inteligência de vulnerabilidade Socradar)

Essa falha afeta o Cisco Nexus Painel Fabric Controller (NDFC), anteriormente conhecido como DCNM. Devido à validação insuficiente da chave do host SSH, um invasor pode realizar um ataque de homem no meio (MITM) para se passar por um dispositivo gerenciado e interceptar o tráfego sensível.

Não existem soluções alternativas, portanto, o patch é a única opção segura. A Cisco lançou atualizações para corrigir esse problema – os detalhes são fornecidos no Aviso oficial.

Inúmeras outras vulnerabilidades da Cisco corrigidas – as vulnerabilidades ISE e CCP têm explorações disponíveis

A Cisco também divulgou várias vulnerabilidades de severidade média:

- CVE-2025-20278: Vulnerabilidade de injeção de comando em produtos de comunicação unificados da Cisco.

- CVE-2025-20276, CVE-2025-20277, CVE-2025-20279: Vulnerabilidades no Cisco Unified Contact Center Express, que permitem o ataque de scripts cruzados (XSS) ou a execução do código arbitrário.

- CVE-2025-20275:Vulnerabilidade de execução de código remoto (RCE) no editor do Cisco Unified Contact Center Express.

- CVE-2025-20259: A exclusão de arquivos arbitrários no Milleyes Endpoint Agent for Windows.

- CVE-2025-20130: Vulnerabilidade de upload de arquivos arbitrários no mecanismo de serviços de identidade Cisco.

- CVE-2025-20129: Vulnerabilidade de divulgação de informações na plataforma de colaboração de clientes da Cisco (anteriormente SocialMiner).

- CVE-2025-20273: Scripts cross-sites (XSS) no gerenciamento de contatos inteligente da Cisco Unified.

Essas vulnerabilidades envolvem possíveis injeção de comando, RCE, manipulação de arquivos, XSS e divulgação de informações. Notavelmente, O código de exploração de prova de conceito (POC) está disponível para as vulnerabilidades médias da severidade CVE-2025-20129 (CVSS 4.3) e CVE-2025-20130 (CVSS 4.9)além do CVE-2025-20286 crítico discutido anteriormente.

Embora essas vulnerabilidades de severidade média não sejam tão urgentes quanto as falhas críticas e de alta gravidade, elas ainda apresentam riscos potenciais, especialmente porque as façanhas estão disponíveis para duas delas e devem ser abordadas prontamente.

Recomendações e como você pode ficar à frente com as ferramentas certas

Esses novos avisos exigem patches imediatos e fortes controles de acesso, especialmente para implantações em nuvem e interfaces de gerenciamento como o SSH. Sua organização deve:

- Revise e aplique as atualizações da Cisco para todos os produtos afetados.

- Restrinja o SSH e outro gerenciamento de acesso apenas a IPS confiável.

- Monitore continuamente a atividade incomum nesses sistemas.

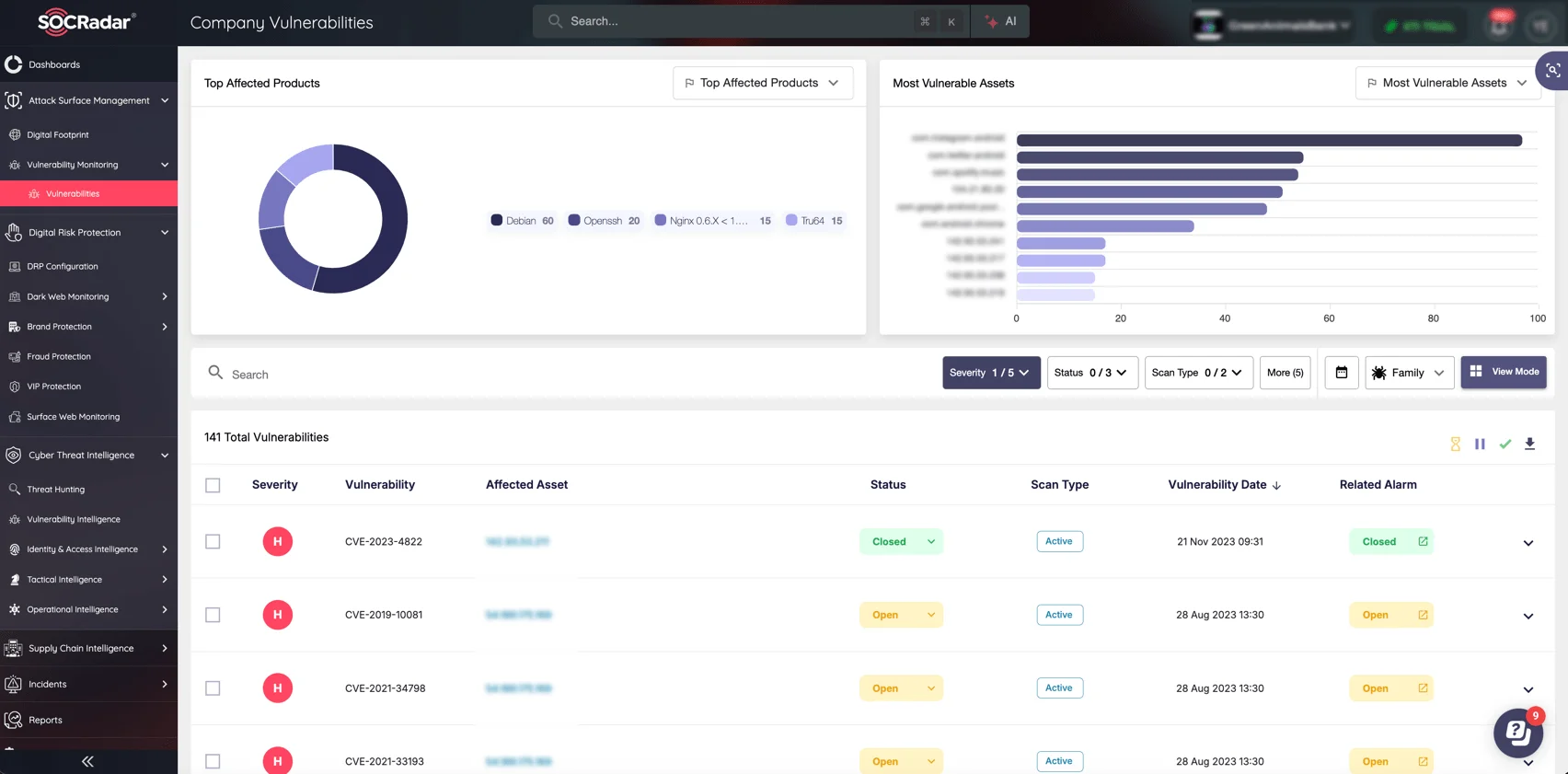

Socradar’s Inteligência de ameaças cibernéticas (CTI) e Ataque de superfície de ataque (ASM) Pode melhorar sua postura de segurança, fornecendo informações oportunas sobre os CVEs recém -divulgados, sua exploração e seu impacto em seus ativos. Esses módulos trabalham de mãos dadas para oferecer uma perspectiva mais clara sobre a exposição e o risco da sua organização.

Rastrear e lidar facilmente com as vulnerabilidades da empresa com o módulo ASM da Socradar

Aqui está como o Socradar’s Inteligência de vulnerabilidade Os recursos ajudam você à frente:

- Rastreamento em tempo real dos CVEs com pontuação de exploração e detalhes contextuais para priorizar os esforços de patch.

- Análise contínua das tendências dos atacantes, incluindo novas campanhas e táticas em evolução, para mantê -lo informado.

- Identificação de ativos expostos – como pontos de extremidade SSH e serviços em nuvem – que podem ser direcionados pelos atacantes.

- Visibilidade para se passar por domínios, serviços incorretos e ativos externos que podem colocar seu ambiente em risco.

- Alertas e insights contextuais adaptados à pegada digital da sua organização para fechar as lacunas de segurança rapidamente.

Juntos, esses recursos ajudam você a entender sua exposição, se adaptar a novas ameaças e reduzir o risco de exploração.