CVE-2025-49113: A vulnerabilidade crítica do RoundCube permite a exploração RCE

Uma vulnerabilidade recente no software RoundCube Webmail chamou atenção significativa da comunidade de segurança cibernética. Escondidos ao longo de uma década, essa falha permite a execução do código remoto (RCE), potencialmente permitindo que os invasores assumam o controle dos sistemas afetados.

Aqui está o que você precisa saber sobre o CVE-2025-49113, o escopo de seu impacto e as etapas urgentes para proteger seus sistemas.

O que é CVE-2025-49113?

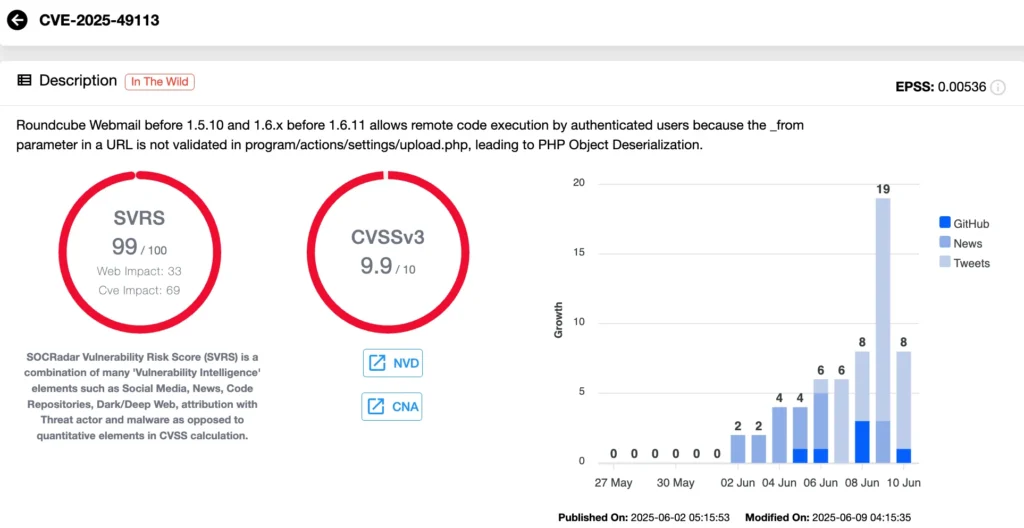

CVE-2025-49113 (CVSS 9.9) é uma vulnerabilidade crítica de execução de código remoto (RCE) que afeta os servidores RoundCube Webmail. Ele permite que os invasores executem comandos arbitrários em sistemas direcionados após a autenticação com sucesso.

Detalhes rápidos sobre CVE-2025-49113 (inteligência de vulnerabilidade de Socradar)

Essa falha surge da validação inadequada de entrada no manuseio do RoundCube do _de Obtenha o parâmetro no upload.php script. Especificamente, quando uma variável de sessão começa com um ponto de exclamação (!)pode ser corrompido. A entrada não sediada através do parâmetro _From permite que os invasores injetem objetos maliciosos de PHP durante esta corrupção da sessão, levando ao RCE.

Embora a vulnerabilidade exija autenticação com uma combinação de nome de usuário e senha válida, os invasores podem obter credenciais através de métodos como o CSRF. Além disso, é relatado que a exploração não é detectável pelo WAF.

Um bug de uma década que afeta versões generalizadas

A vulnerabilidade afeta Versões todas as redondos antes de 1.5.10 e 1.6.x até 1.6.10incluindo implantações padrão em ambientes populares de hospedagem, como CPALEL, PLESK e ISPCONFIG. Foi explorável por mais de dez anos até que o patch fosse lançado em 1 de junho de 2025com Atualizações de segurança1.6.11 e 1.5.10 LTS fechando o buraco de segurança.

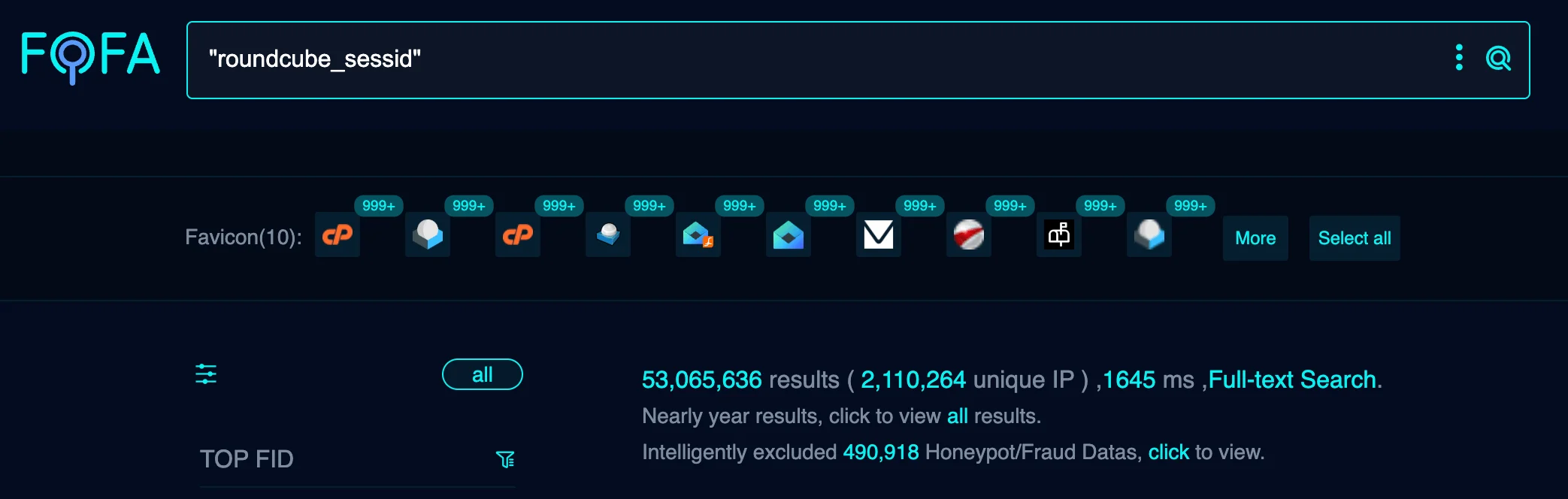

Dada a popularidade do Roundcube, a escala de exposição é significativa. Roundcube é amplamente implantado por provedores de hospedagem compartilhados como Hostinger, GoDaddy, DreamHost, OVH, e Gandi.

Estima -se que acima de 53 milhões de anfitriões estão expostos, destacando a gravidade da ameaça e escalando a urgência para aplicar esses patches. O fundador e CEO do Fearsoff, Kirill Firsov, que originalmente descobriu a falha, descreveu a situação como um “Email Armageddon”.

Fofa Resultados em hosts RoundCube

CVE-2025-49113 Explorar para venda em fóruns da Web Dark

Firsov também destacou em X Que uma exploração para CVE-2025-49113 está sendo vendida ativamente em fóruns subterrâneos, deixando claro que a exploração agora é amplamente conhecida e circulando entre os atores de ameaças.

Explorar venda para CVE-2025-49113 em um fórum da Web Dark (Socradar Dark Web News)

Adicionalmente, PT Swarm confirmou que eles reproduziram com sucesso a falha, reforçando ainda mais o fato de que ela é totalmente explorável e enfatizando a urgência de aplicar atualizações imediatas e permanecer vigilante.

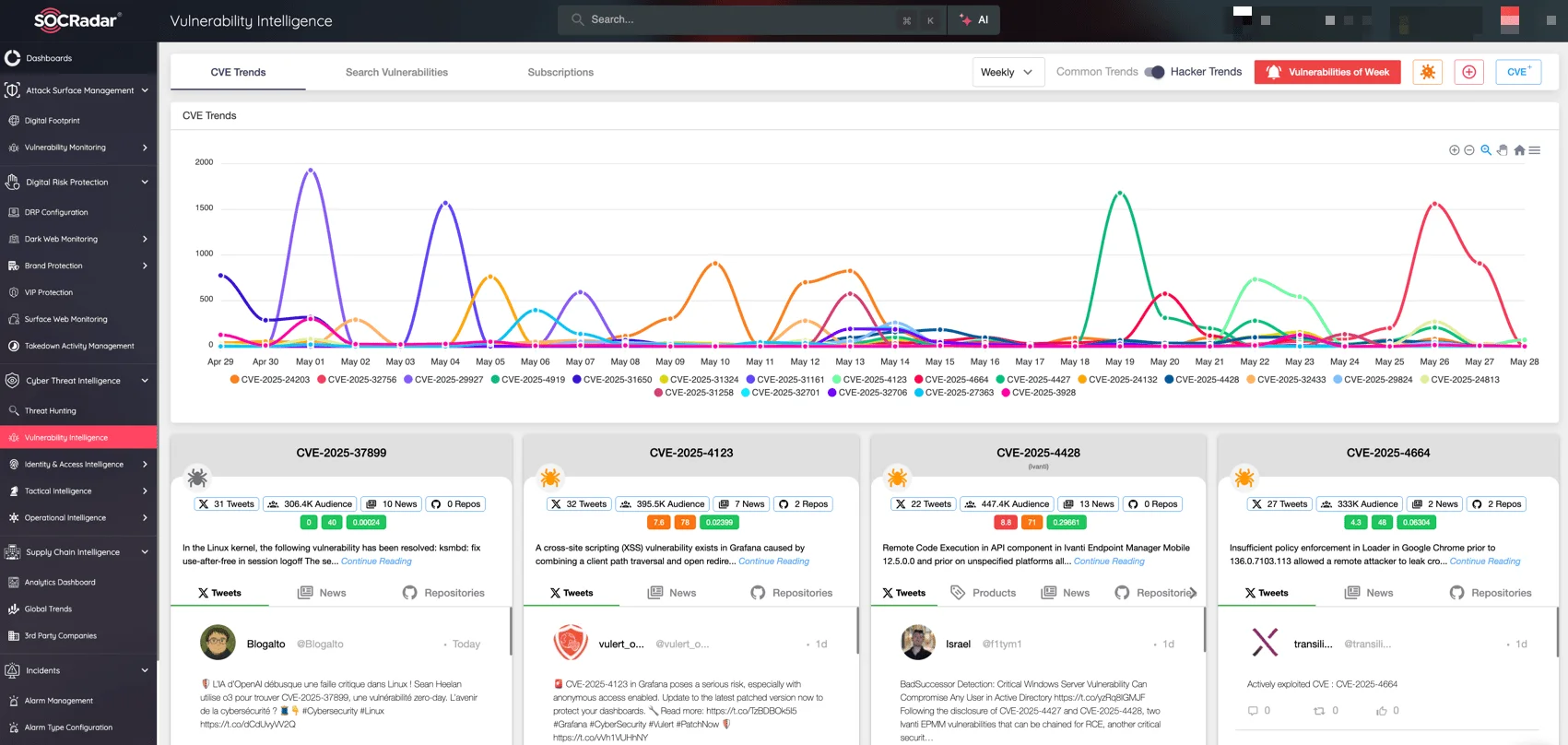

Inteligência de vulnerabilidades de Socradar: tendências de CVE e hackers

As vulnerabilidades no Roundcube atraíram repetidamente a atenção dos atores de ameaças. Por exemplo, o CVE-2024-37383 do ano passado foi explorado em ataques de phishing contra agências governamentais, destacando os riscos contínuos direcionados a este software.

Rastrear essas vulnerabilidades e explorar atividades mais rapidamente, Socradar’s Inteligência de vulnerabilidadesob o módulo de inteligência de ameaças cibernéticas, oferece alertas em tempo real, avaliações de exploração e contexto enriquecido-ajudando você a ficar à frente das campanhas de atores de ameaças e mitigar os riscos antes de aumentarem.

Quem está em risco?

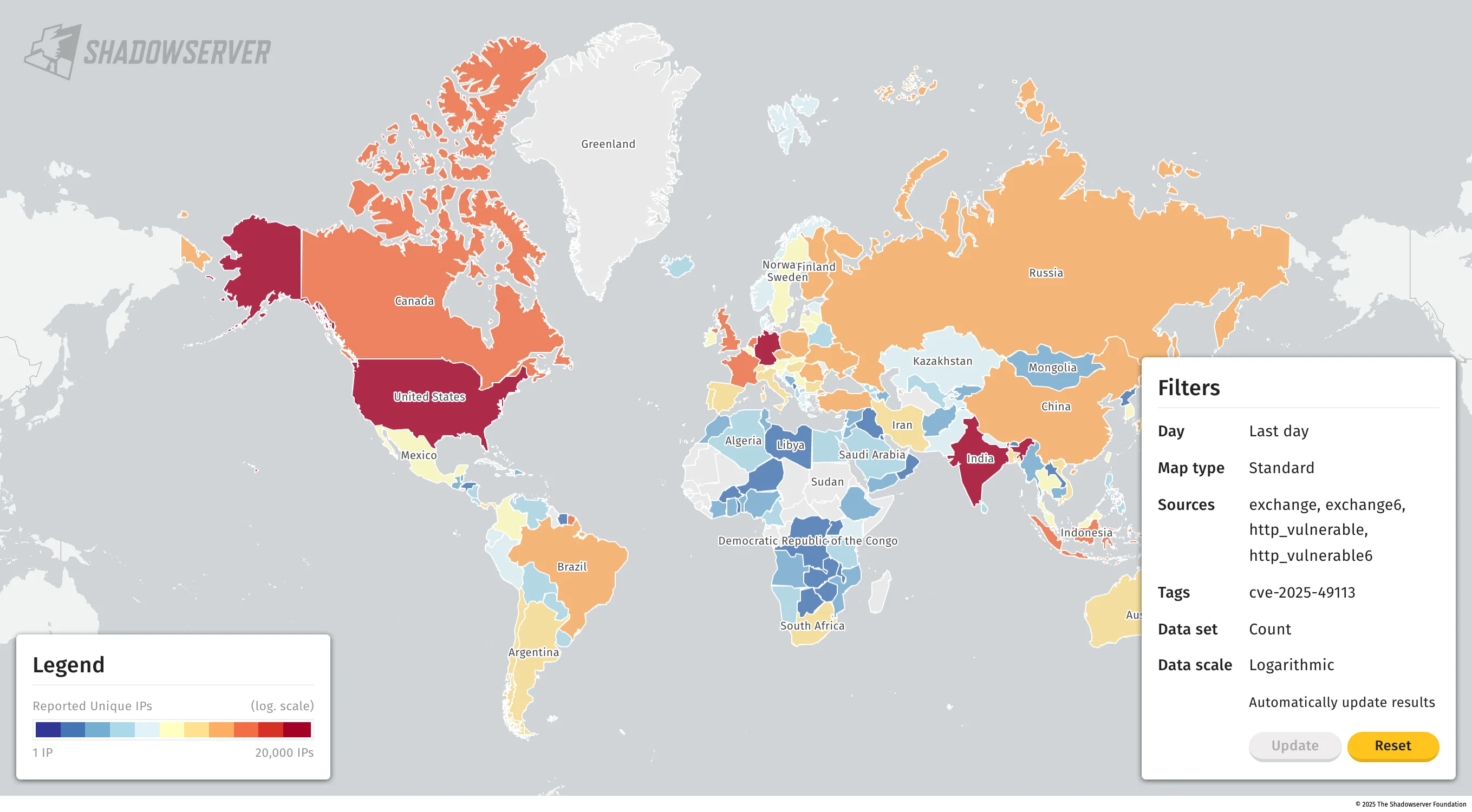

A Fundação ShadowServer relatado que em 8 de junho de 2025, havia por perto 84.000 Instâncias de Roundcube vulneráveis acessíveis online. Em termos de país, o maior número de instâncias expostas é encontrado nos Estados Unidos, Índia e Alemanha.

Vista do mapa do CVE-2025-49113 Impact (SHADOWSERVER)

Detalhes técnicos e código de prova de conceito liberado

Para ajudar os defensores, o Fearsoff lançou abrangente detalhes técnicos em seu blog e um Exploração de prova de conceito (POC) sobre Github.

Originalmente destinados à publicação após uma janela de divulgação responsável, esses detalhes foram divulgados precocemente devido à rápida arma da exploração dentro de 48 horas após a disponibilidade do patch. O Fearsoff enfatizou que essa divulgação completa visa ajudar os defensores a responder de maneira eficaz antes que a exploração aumente ainda mais e garantir transparência e precisão para entender a questão.

Como mitigar CVE-2025-49113

O RoundCube CVE-2025-49113 vulnerabilidade destaca os riscos persistentes de desinfetagem negligenciada e falhas de manuseio de sessões. Os administradores do sistema são fortemente instados a corrigir imediatamente e monitorar seus ambientes para possíveis tentativas de exploração.

Aqui estão as principais etapas para proteger seus sistemas:

- Atualizar RoundCube para Versão 1.6.11 ou 1.5.10 LTS para corrigir a falha.

- Se a atualização não for possível:

- Restrinja o acesso à interface do webmail às faixas de IP confiáveis.

- Desative os uploads de arquivo nas configurações do RoundCube.

- Implementar Proteção de CSRF e apertar o gerenciamento da sessão.

- Bloquear funções de risco de PHP que possam ajudar a explorar.

- Monitore logs para atividades suspeitas vinculadas ao _de parâmetro.

- Monitore os indicadores de compromisso (IOCs):

- Preste atenção a uploads inesperados de arquivos e manipulações de sessão.

- Procure os padrões suspeitos de desserialização do objeto PHP.

Veja o que os atacantes veem com o gerenciamento de superfície de ataque de Socradar (ASM)

A pegada digital da sua organização é maior do que você pensa. Socradar’s Ataque de superfície de ataque O módulo digitaliza continuamente todo o seu ambiente, ajudando você a descobrir e proteger os ativos que os atores de ameaças podem explorar.

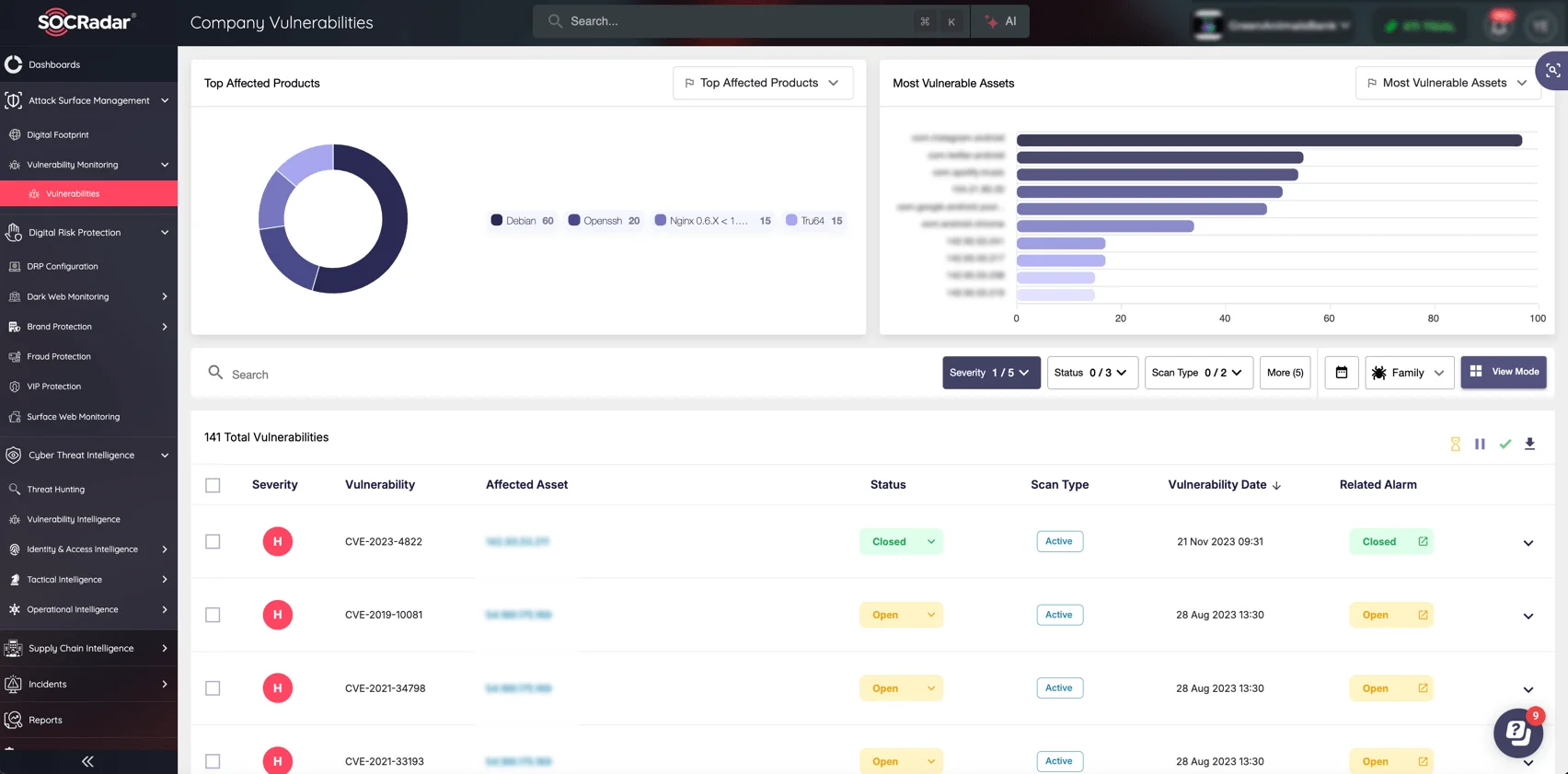

Módulo ASM de Socradar, página de vulnerabilidades da empresa

- Identifique ativos voltados para a Internet, serviços vulneráveis, como instâncias desatualizadas e portas equivocadas

- Detecte riscos de terceiros e sombreie que os invasores poderiam usar como pontos de entrada

- Obtenha alertas sobre a representação de domínio ou ativos suspeitos imitando sua infraestrutura

- Visualize toda a sua superfície de ataque para entender onde você está mais exposto

Com o ASM, você ganha visibilidade total em sua exposição, para que você possa fechar as lacunas antes que os atacantes as encontrem.