Junho de 2025 Patch Terça-feira corrige 67 falhas e 2 dias zero; Atualizações críticas de IWC IVANTI

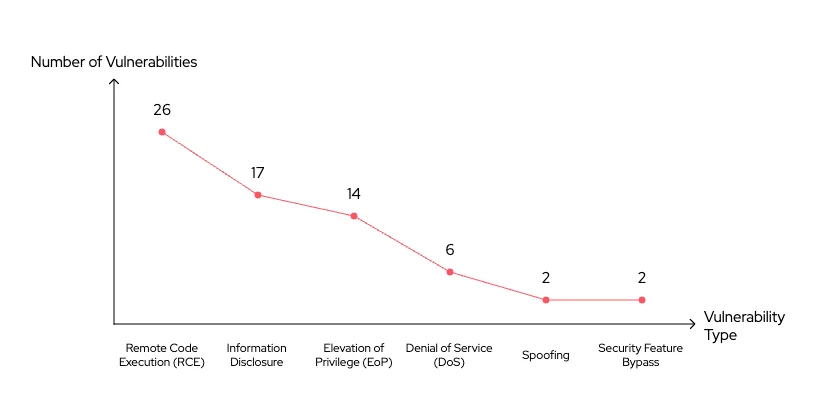

A Microsoft lançou suas atualizações de patch de junho de 2025 na terça -feira, resolvendo um total de 67 vulnerabilidades de segurança em sua linha de produtos. O colapso inclui:

- 26 Vulnerabilidades de execução de código remoto (RCE)

- 17 Vulnerabilidade de divulgação de informações

- 14 Vulnerabilidades de elevação do privilégio (EOP)

- 6 Vulnerabilidade de negação de serviço (DOS)

- 2 vulnerabilidades de falsificação

- 2 Recursos de segurança Vulnerabilidades de desvio

Junho de 2025 Patch Vulnerabilidades de terça -feira

Entre as vulnerabilidades divulgadas, dois dias zero são particularmente notáveis: CVE-2025-33053, que atualmente está sendo explorada ativamente na natureza e CVE-2025-33073, que foi divulgada publicamente. Ambos exigem atenção imediata das organizações globalmente. Além disso, a Microsoft designou nove vulnerabilidades como críticas, afetando produtos amplamente utilizados, como Microsoft Office, SharePoint Server e componentes essenciais do Windows.

Neste blog, examinaremos as atualizações mais prementes do patch da Microsoft em junho de 2025 na terça -feira, com ênfase nas etapas acionáveis que sua organização pode tomar para ficar à frente.

Vulnerabilidades de dia zero em junho de 2025 Patch terça-feira

O patch deste mês inclui patches para duas vulnerabilidades de dia zero. Uma dessas falhas foi explorada ativamente por um grupo de ameaças, enquanto o outro foi divulgado publicamente antes da liberação do patch.

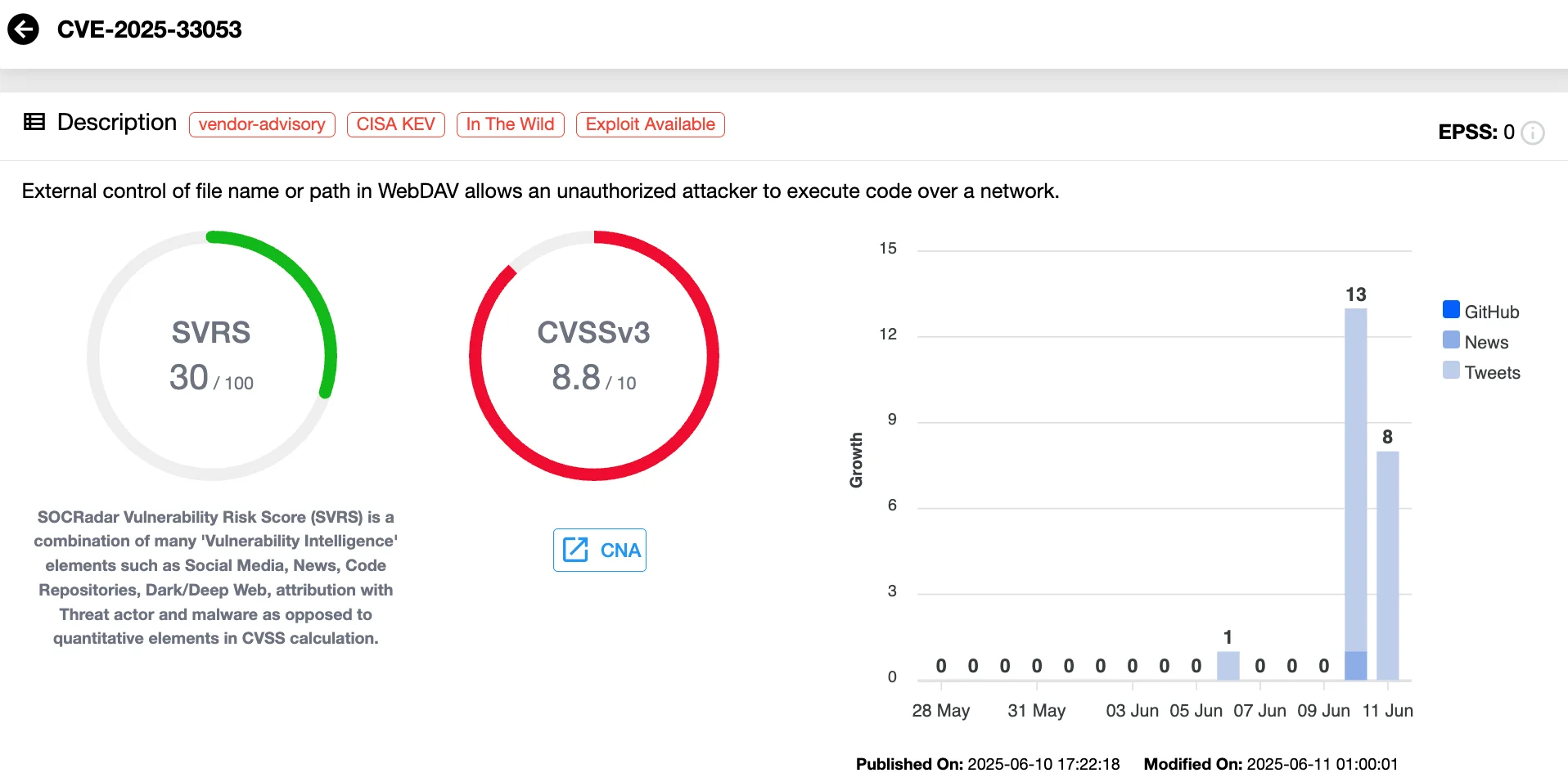

CVE-2025-33053 (CVSS 8.8): Execução de código remoto explorado em webdav

Essa vulnerabilidade afeta o Microsoft Windows Web distribuído e a versão WebDav) e permite que os atacantes remotos executem código arbitrário. A exploração exige que um usuário clique em um URL webdav especialmente criado, que permite que o invasor execute código malicioso no sistema de destino.

Controle externo do nome do arquivo ou caminho em Webdav-CVE-2025-33053 (Inteligência de vulnerabilidade Socradar)

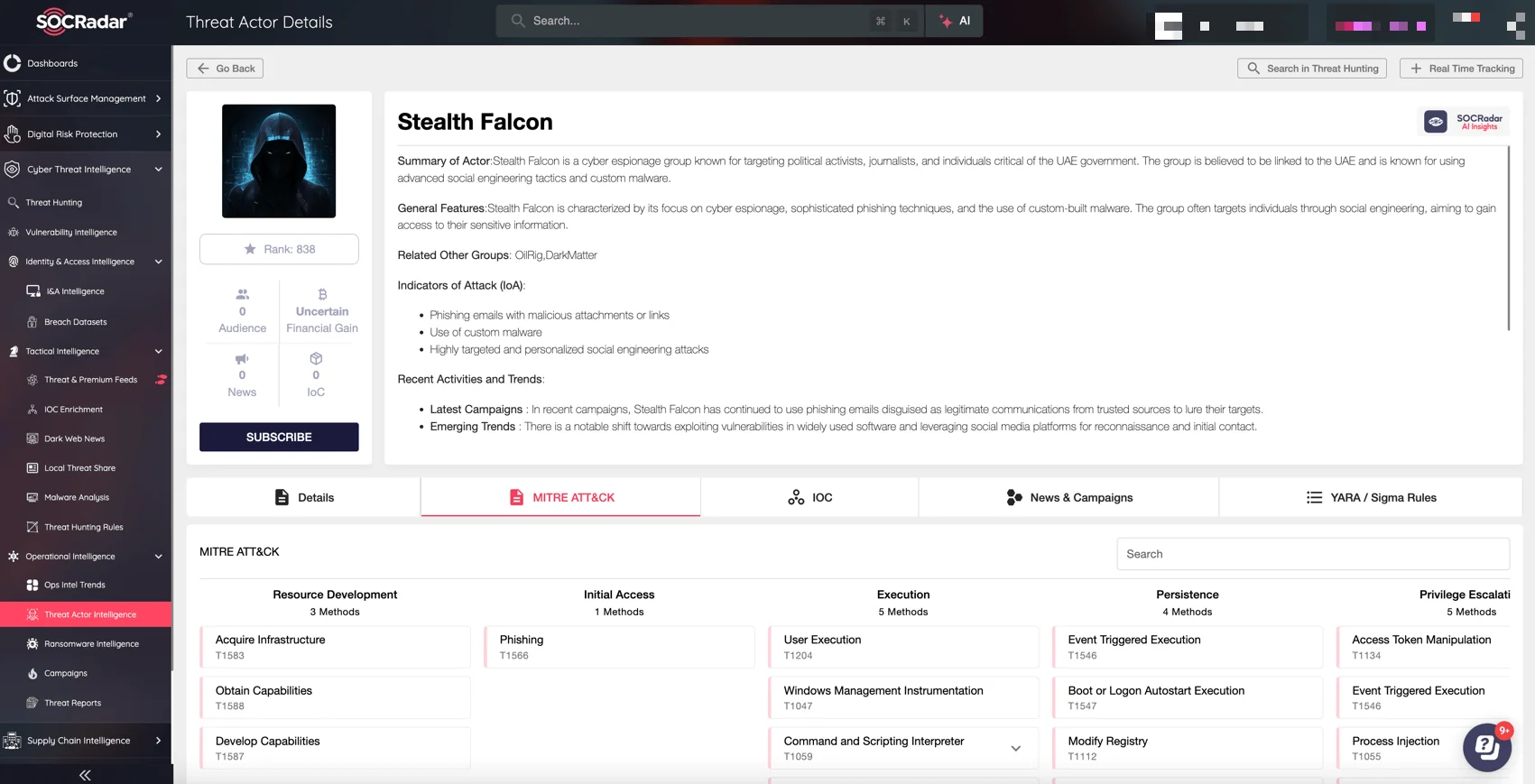

Os pesquisadores revelaram que o grupo de ameaças persistente avançado “Falcão furtivo” Aproveitou este dia zero em uma tentativa de ataque contra um empreiteiro de defesa na Turquia no início deste ano, em março.

Os atacantes usaram uma técnica inovadora que manipulou uma ferramenta legítima do Windows para executar arquivos hospedados em um servidor WebDav malicioso sob seu controle. Após a divulgação responsável, a Microsoft remendou essa vulnerabilidade como parte do patch de junho de 2025, as atualizações de terça -feira.

Falcon furtivo (inteligência do ator de ameaças de Socradar)

Aqui estão mais detalhes -chave da atividade de exploração:

- Falcon furtivo usou um criado .url Arquivo Explorando o CVE-2025-33053 para executar malware do seu servidor WebDav.

- O grupo tem como alvo principalmente governo e defesa setores no Oriente Médio e na África.

- A infecção normalmente começa via phishing de lança e -mails contendo anexos ou links armados que abusam de ferramentas legítimas do Windows e lolbins.

- Eles implantam um implante personalizado chamado Agente Horus.

- A cadeia de infecções seqüestra o diretório de trabalho dos utilitários de diagnóstico do Windows para carregar cargas úteis maliciosas remotamente.

- O HORUS Agent se comunica com segurança com seu servidor C2 usando canais criptografados e executa comandos direcionados para reconhecimento e entrega da carga útil.

- Para evitar a detecção e complicar o rastreamento, o furtivo Falcon usa domínios envelhecidos e respeitáveis para hospedar sua infraestrutura.

Para obter informações técnicas detalhadas e indicadores de compromisso (IOCs) relacionados à exploração CVE-2025-33053, consulte o relatório completo aqui.

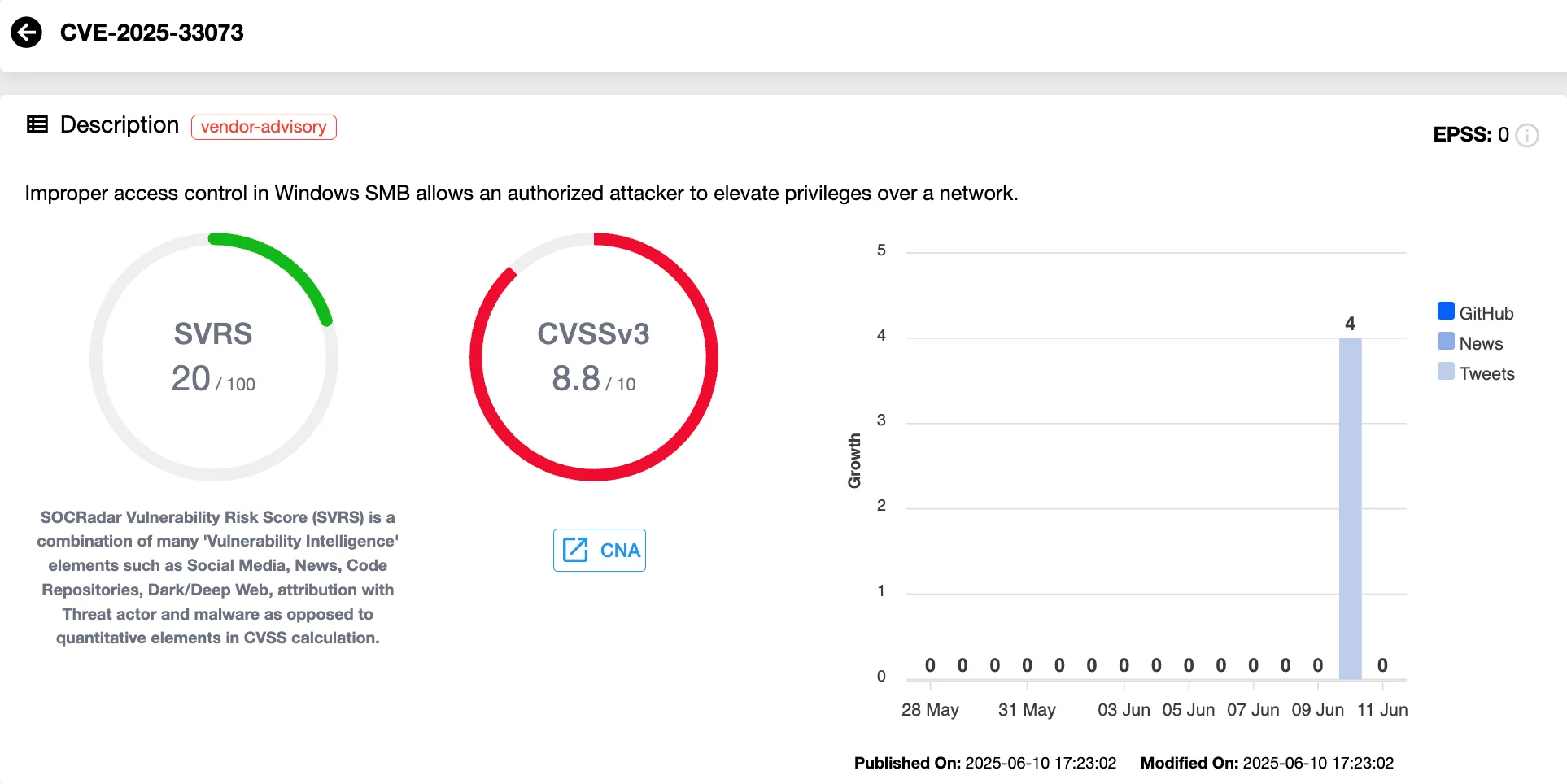

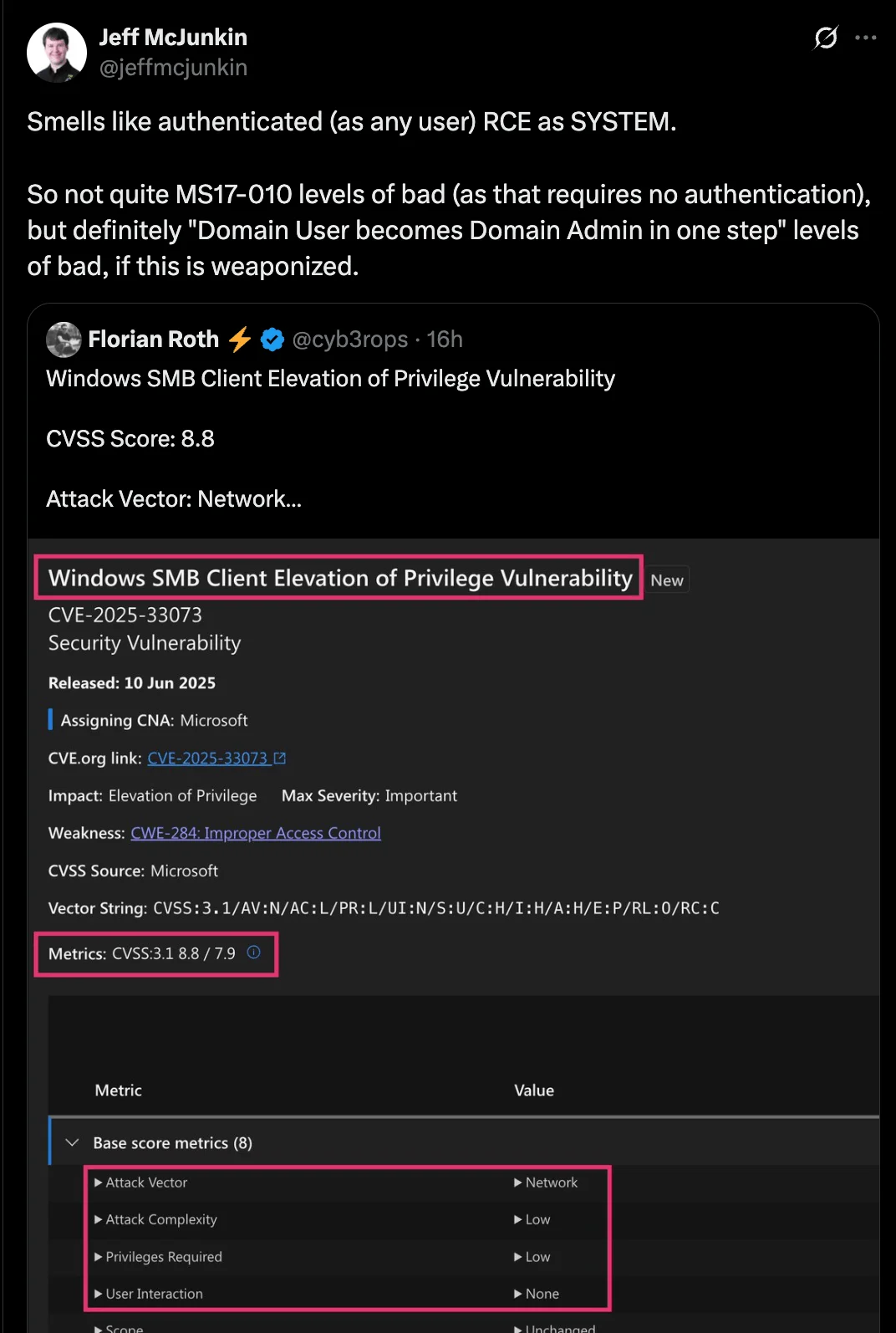

CVE-2025-33073 (CVSS 8.8): escalada de privilégio no Windows SMB Client

O segundo dia zero fixo este mês reside no cliente SMB do Windows e permite que um invasor autenticado eleva os privilégios ao nível do sistema. A falha decorre do controle de acesso inadequado, permitindo que um invasor indique uma máquina vulnerável a se conectar a um servidor SMB malicioso e autenticar, que concede direitos elevados.

Enquanto a Microsoft’s consultivo Não detalha como essa vulnerabilidade foi divulgada publicamente, a mitigação é possível aplicando a assinatura de SMB do lado do servidor por meio da política de grupo.

Controle de acesso inadequado no Windows SMB-CVE-2025-33073 (Inteligência de vulnerabilidade Socradar)

Notavelmente, o especialista em segurança cibernética Jeff McJunkin destacou a gravidade dessa vulnerabilidade na plataforma social x, comparando -a a um “O usuário de domínio se torna administrador de domínio em uma etapa” Cenário se armado-embora exija autenticação, tornando-o menos grave do que as vulnerabilidades anteriores de SMB como o MS17-010.

Tweet de Jeff McJunkin (X)

Principais vulnerabilidades críticas no último patch da Microsoft na terça -feira

A Patch Tuesday deste mês inclui nove vulnerabilidades marcadas como críticas, afetando os principais produtos como o Microsoft SharePoint Server, o Microsoft Office e vários serviços principais do Windows:

- CVE-2025-47172 (CVSS 8.8) – Microsoft SharePoint Server Remote Code Executil

- CVE-2025-47164 (CVSS 8.4) – Vulnerabilidade de execução do código remoto do Microsoft Office

- CVE-2025-47167 (CVSS 8.4) – Vulnerabilidade de execução do código remoto do Microsoft Office

- CVE-2025-47162 (CVSS 8.4) – Vulnerabilidade de execução do código remoto do Microsoft Office

- CVE-2025-47953 (CVSS 8.4) – Vulnerabilidade de execução do código remoto do Microsoft Office

- CVE-2025-29828 (CVSS 8.1) – Vulnerabilidade de execução do código remoto do Windows Schannel

- CVE-2025-33071 (CVSS 8.1) – Windows KDC Proxy Service (KPSSVC) Execução de código remoto Vulnerabilidade

- CVE-2025-33070 (CVSS 8.1) – Windows NetLogon Elevação da vulnerabilidade de privilégios

- CVE-2025-32710 (CVSS 8.1) – Windows Remote Desktop Services Remote Code Execution Vulnerability

Essas falhas críticas envolvem principalmente o RCE e a elevação do privilégio. Se explorados, eles poderiam permitir que os atacantes executem código arbitrário ou obtenham acesso elevado em sistemas vulneráveis.

A aplicação desses patches prontamente é essencial para proteger sua organização de possíveis violações.

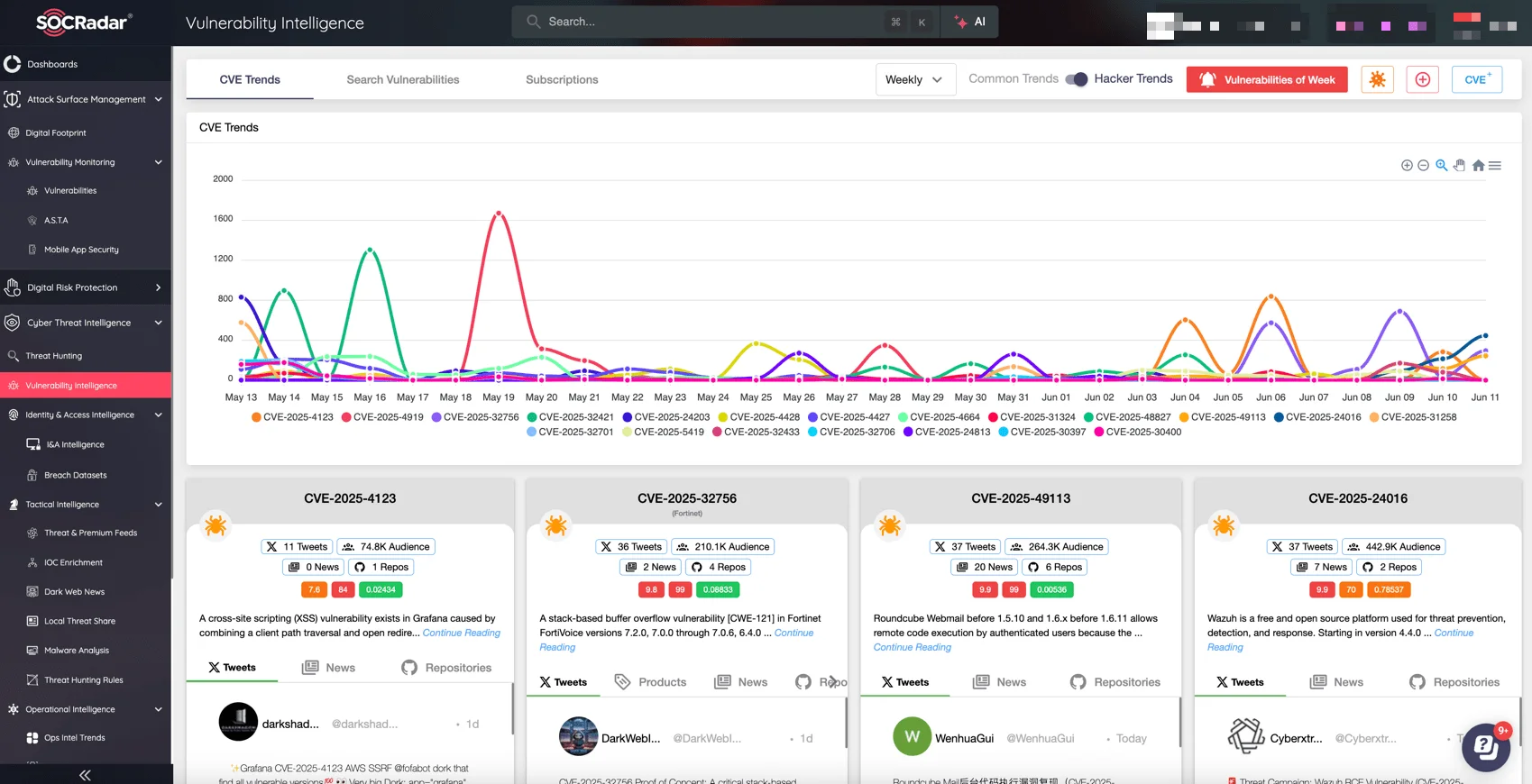

Para reduzir a exposição da sua organização a riscos de vulnerabilidade, você pode confiar Socradar’s Inteligência de ameaças cibernéticas módulo. Isso é Inteligência de vulnerabilidade O recurso oferece contexto e priorização em tempo real, permitindo que sua equipe se mantenha à frente de falhas críticas, rastreando as tendências de exploração e a urgência de remendar antes que os invasores possam atacar.

Acompanhe as últimas tendências de CVEs e explore com a inteligência de vulnerabilidades de Socradar

Quais vulnerabilidades provavelmente serão exploradas?

Várias vulnerabilidades desta atualização de terça -feira têm um maior potencial de exploração e justificam muita atenção. Isso inclui algumas falhas críticas listadas na seção anterior, como CVE-2025-33070, CVE-2025-33071, CVE-2025-47162, CVE-2025-47164 e CVE-2025-47167 e também o seguinte:

- CVE-2025-32717 (CVSS 8.4) – Vulnerabilidade de execução do código remoto do Microsoft Word

- CVE-2025-32713 (CVSS 7.8) – Windows Common Log File System Driver Elevação da vulnerabilidade de privilégios

- CVE-2025-32714 (CVSS 7.8) – Vulnerabilidade de privilégios do instalador do Windows

- CVE-2025-47962 (CVSS 7.8) – Windows SDK Elevação da vulnerabilidade de privilégios

Devido à sua alta gravidade e exploração, e à falta de soluções alternativas disponíveis, a priorização de patches para essas vulnerabilidades é essencial para reduzir o risco de compromisso.

Para explorar a lista completa de vulnerabilidades e obter informações técnicas detalhadas, verifique Notas de lançamento oficial de junho de 2025 da Microsoft em junho de 2025.

Ivanti corrige as vulnerabilidades de alta severidade no controle do espaço de trabalho

Em outra divulgação significativa de vulnerabilidades, o Ivanti lançou atualizações importantes de segurança para corrigir três falhas de alta severidade em sua solução de controle de espaço de trabalho (IWC). A IWC é uma ferramenta corporativa amplamente usada que gerencia desktops e aplicativos, aplicando políticas e configurando dinamicamente os espaços de trabalho do usuário.

As vulnerabilidades recentemente remendadas decorrem do uso de chaves criptográficas codificadas, que não podem ser alteradas. A exploração dessas falhas pode permitir que os atacantes autenticados locais escalem privilégios e comprometam os sistemas, descriptografando credenciais sensíveis armazenadas no aplicativo. Especificamente:

- CVE-2025-5353 (CVSS 8.8): Permite que os atacantes locais descriptografam as credenciais SQL armazenadas

- CVE-2025-22455 (CVSS 8.8): Ativa a descriptografia de credenciais SQL por usuários autenticados locais

- CVE-2025-22463 (CVSS 7.3): Permite que os atacantes locais descriptografam as senhas do ambiente

Ivanti abordou esses problemas na versão 10.19.10.0 do controle da área de trabalho. Felizmente, não há evidências de que essas vulnerabilidades tenham sido exploradas na natureza antes da divulgação, conforme confirmado pelo programa de divulgação responsável da empresa.

As organizações que usam IWC devem aplicar prontamente as atualizações, conforme guiado no consultivopara mitigar riscos potenciais. Também vale a pena notar que o Ivanti planeja aposentar o controle da área de trabalho até o final de 2026, após o qual o suporte e os patches de segurança não estarão mais disponíveis.

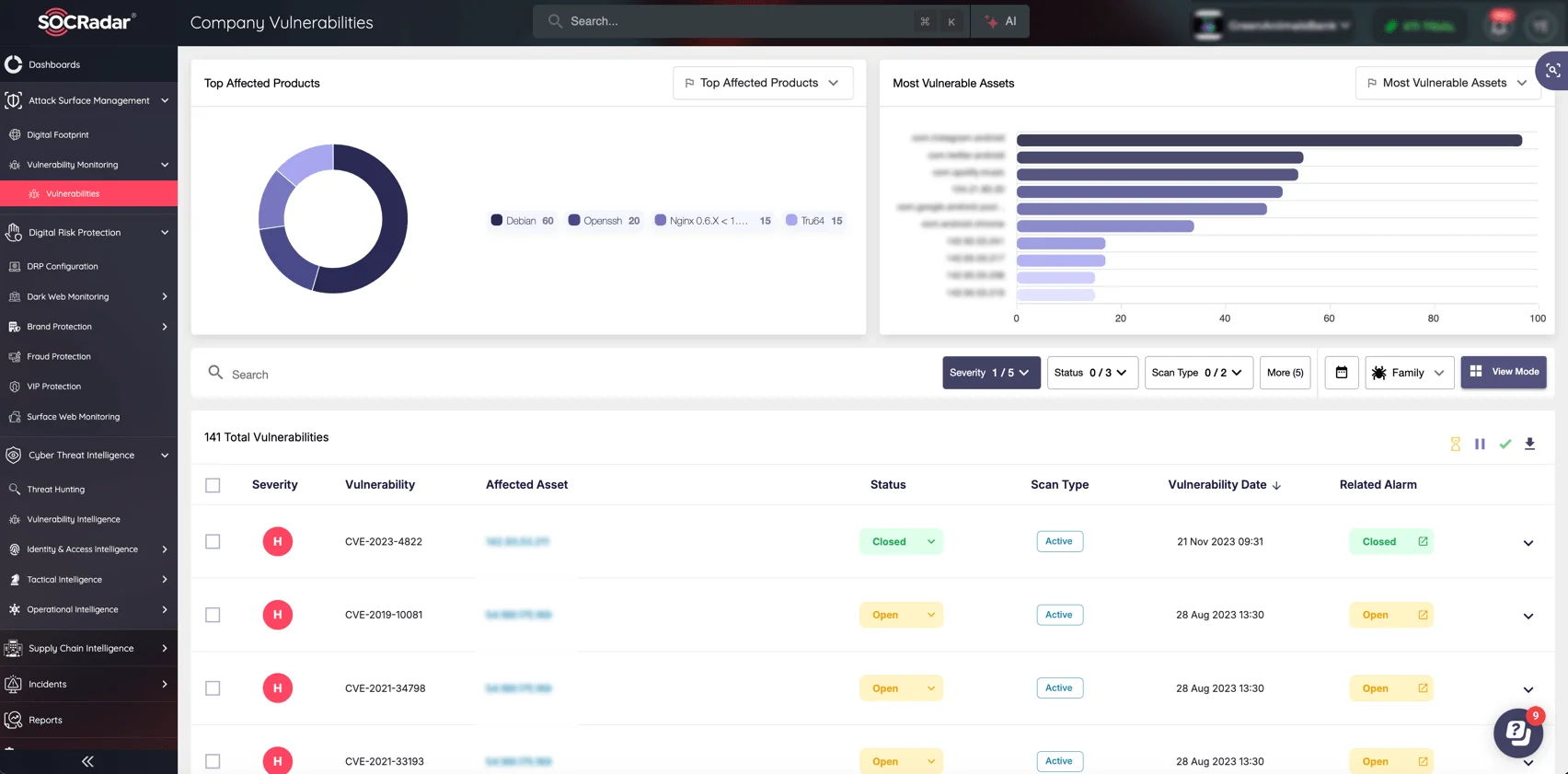

Ganhe visibilidade completa com o gerenciamento de superfície de ataque de Socradar

Para proteger verdadeiramente sua organização, você precisa de uma visibilidade clara para as vulnerabilidades e seus ativos expostos. Socradar’s Ataque de superfície de ataque (ASM) Examinar continuamente seu ambiente externo, ajudando sua equipe:

- Descubra sistemas vulneráveis e software desatualizado

- Identifique serviços equivocados e portas expostas

- Detecte a sombra e caminhos de ataque ocultos

Rastrear vulnerabilidades da empresa facilmente com o ASM de Socradar

Emparelhado com a inteligência de vulnerabilidade da Socradar, sua equipe também ganha:

- Alertas em tempo real sobre novos CVEs e tendências de exploração

- Informações contextuais para priorizar o patching

- Resposta mais rápida a vulnerabilidades críticas e de dia zero

Juntos, essas ferramentas fornecem o insight e a inteligência que sua organização precisa para reduzir o risco e se defender contra ameaças em evolução.