Em fevereiro de 2025, vários grandes incidentes cibernéticos demonstraram ameaças em andamento a indústrias em todo o mundo. O ataque de ransomware de Qilin interrompeu as operações da Lee Enterprises, impactando severamente a distribuição da mídia. Enquanto isso, o FBI atribuiu um roubo recorde de US $ 1,5 bilhão de criptomoeda do bybit ao Lázaro da Coréia do Norte. Além disso, as principais violações da DISA Global Solutions, a gigante de telecomunicações Orange e o líder russo de TI Lanit destacaram a amplitude dos riscos que enfrentam finanças, telecomunicações, assistência médica, mídia e setores governamentais.

Com este artigo, revisamos os principais ataques cibernéticos de fevereiro de 2025, seus efeitos e informações essenciais para melhorar a resiliência da segurança cibernética.

Qilin Ransomware Group direcionou as empresas Lee

Em fevereiro de 2025, a Lee Enterprises, uma grande empresa de mídia dos EUA com propriedade de 350 publicações em 25 estadosdivulgou um ataque cibernético significativo que afetou suas operações, impressas e online. Pelo menos 75 jornais locais foram impactados, com interrupções nos aplicativos de negócios e uma parada na produção.

Após o ataque, as empresas Lee confirmaram que os arquivos foram criptografados e os dados sensíveis foram extraídos, confirmando o incidente como um ataque de ransomware.

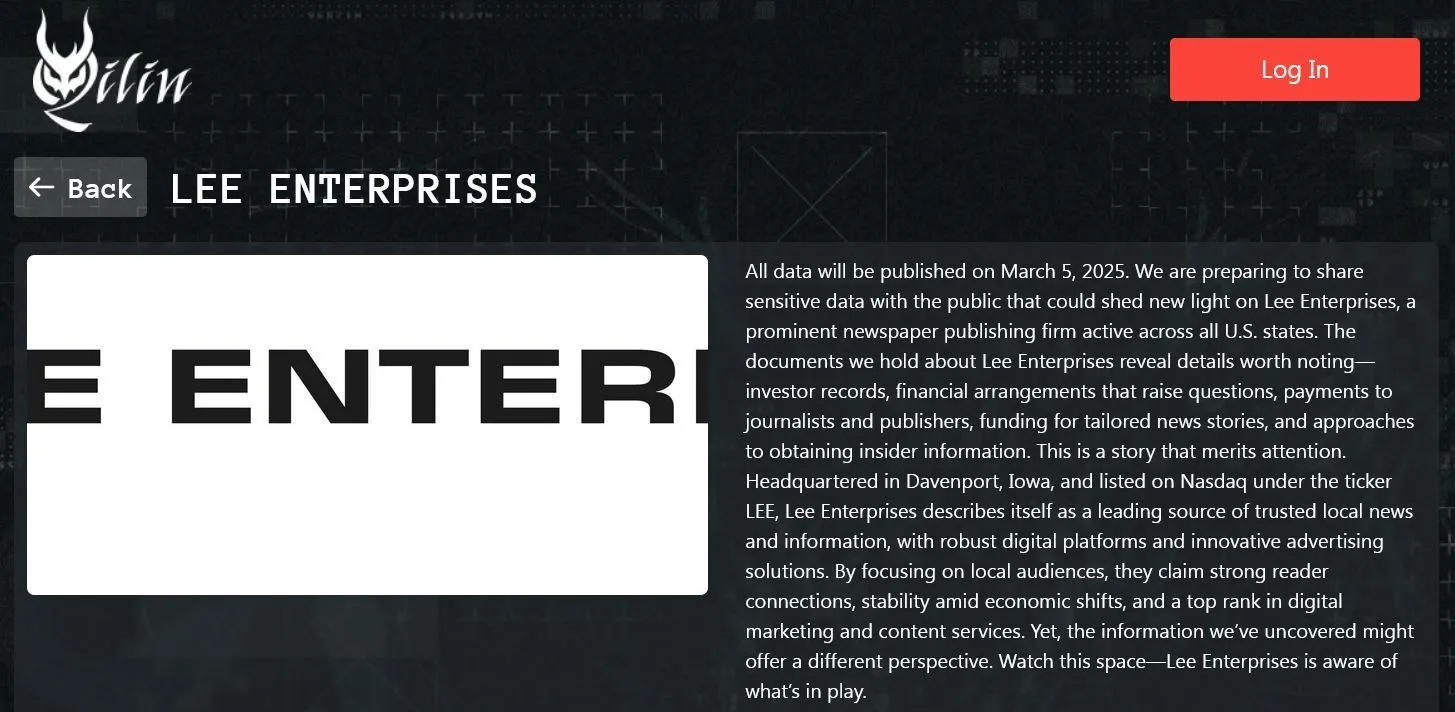

Listagem de vítimas da Lee Enterprises no site de Qilin

Em 27 de fevereiro, o Grupo de Ransomware Qilin reivindicou a responsabilidade pela violação por meio de seu site de vazamentos baseado em torno, sugerindo que as negociações de resgate haviam quebrado ou a empresa se recusou a pagar. O grupo afirmou que eles tinham Roubado 350 GB de dados, incluindo informações confidenciais dos investidores, transações financeiras, detalhes sobre pagamentos e registros de financiamento para notícias.

Os atacantes alertaram que, a menos que um resgate seja pago até 5 de março, eles divulgarão as informações roubadas. Para fazer backup de suas reivindicações, eles compartilharam arquivos de amostra, como varreduras de identificação e documentos corporativos internos. A partir de agora, a Lee Enterprises ainda está investigando a violação e ainda não forneceu mais atualizações.

A violação de dados da DISA Global Solutions afetou 3,3 milhões de indivíduos

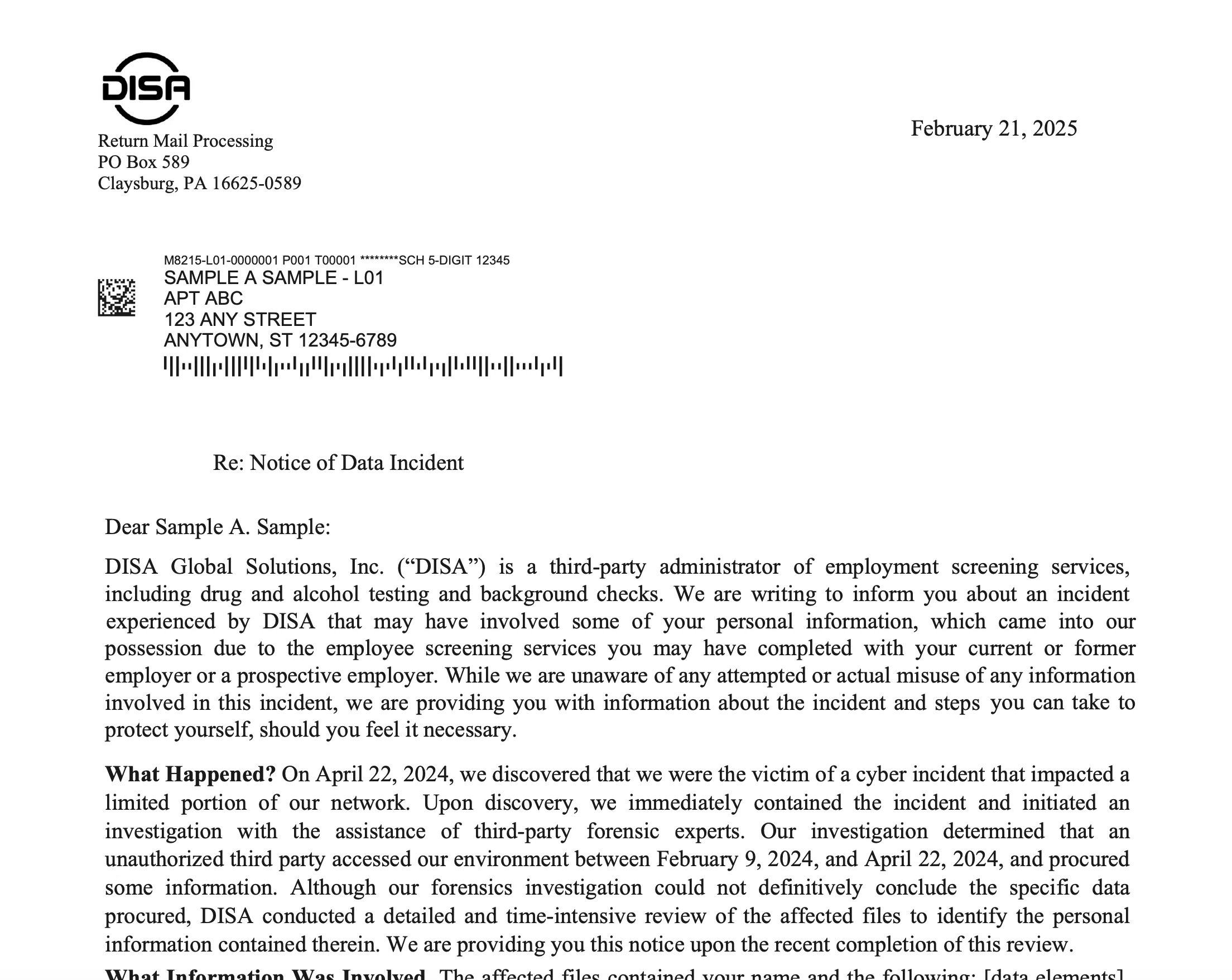

Foi revelado que a DISA Global Solutions, fornecedora de serviços de triagem de emprego de terceiros, sofreu uma violação significativa de dados que impactou mais de 3,3 milhões de indivíduos.

A empresa, conhecida por fornecer testes de drogas e álcool, bem como verificações de antecedentes, descobriu a violação em 22 de abril de 2024. O ataque, que ocorreu entre 9 de fevereiro e 22 de abril de 2024, Concedido acesso não autorizado a informações pessoais armazenadas nos sistemas da DISA.

Embora a investigação forense da empresa não possa confirmar definitivamente os dados exatos acessados, acredita -se que informações confidenciais, como nomes, números de segurança social (SSNs), números de carteira de motorista, números de identificação do governo e detalhes da conta financeira, podem ter sido comprometidos.

Embora a empresa tenha relatado que tomou medidas para conter a violação e notificar os indivíduos afetados, ela não encontrou nenhuma evidência de uso indevido dos dados até agora.

Carta de notificação de amostra (Maine.gov)

Dados de Dados Orange Records de Cliente Expostos

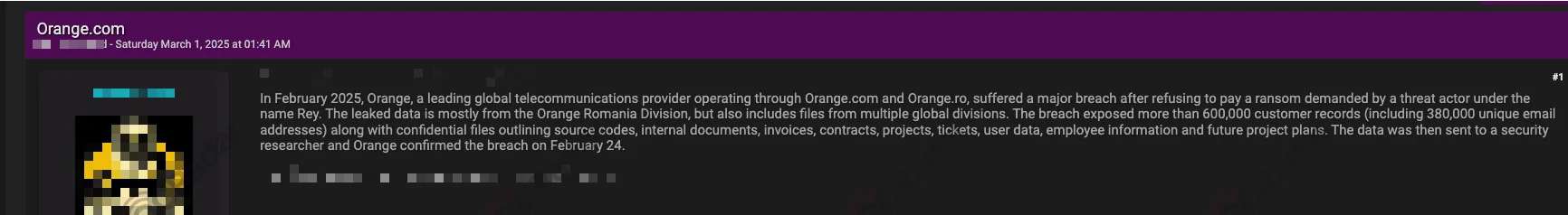

Em fevereiro de 2025, a equipe da Web Dark da Socradar descobriu um post do Fórum de Hackers, onde um ator de ameaça reivindicou a responsabilidade por uma violação de dados envolvendo 600.000 registros de clientes De Orange, um importante fornecedor global de telecomunicações.

A violação afetou a Orange Romania e envolveu dados adicionais de várias divisões globais. Os dados vazados incluem 380.000 endereços de email exclusivos, bem como documentos internos, contratos, faturas, códigos de origem, informações sobre funcionários e detalhes do projeto.

O ator de ameaças, Rey, alegou ter acesso aos sistemas da Orange por mais de um mês, explorando credenciais comprometidas e vulnerabilidades de software JIRA. Segundo o hacker, eles exfiltraram aproximadamente 6,5 GB de dados nas três horas anteriores à detecção. Depois, após uma negociação fracassada, o ator vazou as informações.

Orange confirmou a violação, afirmando que afetou apenas um aplicativo de back-office não crítico e não teve impacto nos serviços voltados para o cliente.

Hacker reivindica uma violação de dados laranja com um post do fórum (Socradar Dark Web News)

Mantenha o dedo no pulso do submundo cibernético com Socradar Dark Web News. Com notícias da Web Dark, Socradar Xti Descobra e relata ameaças emergentes, vazamentos de dados, tendências cibernéticas e anúncios de atores de ameaças de fóruns ocultos, canais de telegrama e sites de vazamento de ransomware. Fique um passo à frente conhecendo as ameaças antes que elas se espalhem.

O gigante russo de TI Lanit violou, impactando as subsidiárias de serviços financeiros

Em 21 de fevereiro de 2025, o Centro Nacional de Coordenação para Incidentes de Computação (NKTSKI) da Rússia relatou um ataque cibernético direcionado ao Lanit Group, o maior integrador de sistema de TI do país. O incidente afetou duas subsidiárias, LLC Lanter e LLC LAN ATMSERVICE, que fornecem software crítico para equipamentos bancários, soluções de pagamento e sistemas ATM.

Russo gigante lanit violado (gennadyl, cc0, via Wikimedia Commons)

Devido ao papel fundamental de Lanit nos setores financeiro e de defesa da Rússia, Nktski alertou que a violação poderia representar riscos mais amplos para outras organizações conectadas.

Para limitar a exposição, Nktski recomendado Isso impactou as organizações giram urgentemente senhas, atualizam credenciais de acesso remoto e implementam o monitoramento de ameaças aumentado para sistemas anteriormente gerenciados pelos engenheiros do LANIT.

Detalhes específicos sobre o método de ataque e a extensão dos dados roubados estão atualmente indisponíveis.

Grupo Lazarus atrás de US $ 1,5 bilhão de roubo de cripto

Em 21 de fevereiro de 2025, o FBI atribuiu publicamente um roubo enorme de criptomoedas de aproximadamente US $ 1,5 bilhão do bybit para o grupo Lázaro da Coréia do Nortetambém conhecido como Tradertraator ou Apt38. Durante uma transferência de rotina entre carteiras frias e quentes, os atacantes interceptaram e redirecionaram os fundos para as carteiras sob seu controle. Para ocultar o roubo, Lázaro rapidamente converteu ativos roubados em bitcoin e outras criptomoedas, distribuindo -as por vários endereços de blockchain.

De acordo com o CEO da BYBIT, Ben Zhou, os atacantes exploraram vulnerabilidades associadas à plataforma multisig segura {wallet}. Mais tarde, a Fundação de Ecossistema Safe divulgou os atacantes que obtiveram acesso não autorizado à máquina de um desenvolvedor, permitindo que eles aprovem transações fraudulentas que pareciam legítimas.

O FBI respondeu emitindo um alerta aconselhando os serviços de criptomoeda para monitorar e bloquear a atividade vinculada ao Tradertrator, liberando 51 endereços da carteira Ethereum envolvido em operações de lavagem de dinheiro.

Saiba mais sobre as operações e o TTPS do Lazarus Group em nosso artigo de perfil da Web Dark

O Typhoon de sal continua direcionando aos provedores globais de telecomunicações e ISP

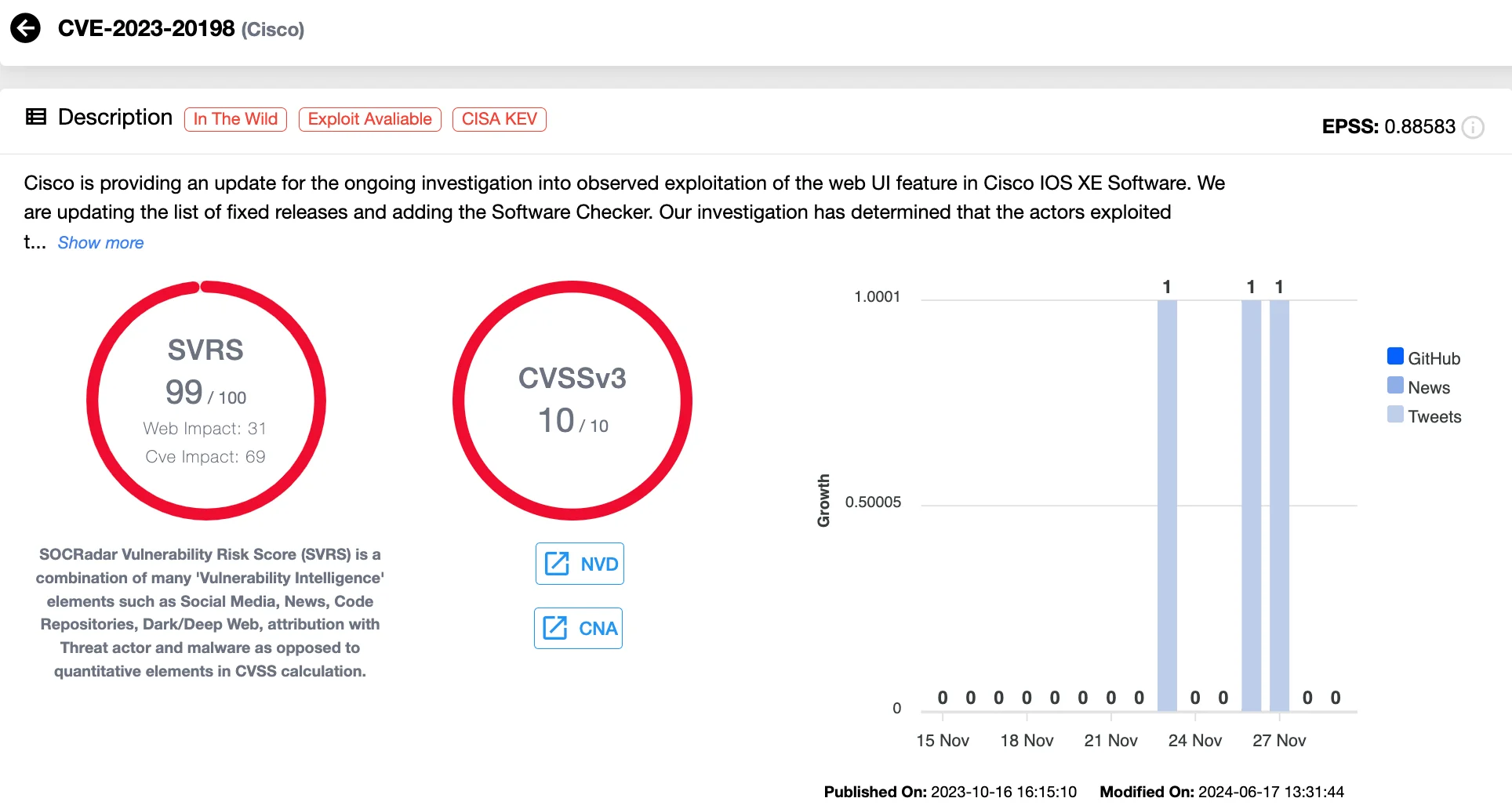

O grupo de ameaças chinês Typhoon explorou duas vulnerabilidades críticas do Cisco IOS XE-CVE-2023-20198, uma falha de escalada de privilégio, e CVE-2023-20273, que permite a injeção de comando-violar mais empresas de telecomunicações e ISP nos Estados Unidos, Itália, South Africa e Tailândia.

Segundo os pesquisadores, os atacantes visavam mais de 1.000 dispositivos Cisco, principalmente nos EUA, América do Sul e Índia, entre dezembro de 2024 e janeiro de 2025.

Essas vulnerabilidades foram exploradas pela primeira vez há dois anos, afetando os dispositivos globalmente, mas muitos permanecem sem patch e expostos on -line, apesar dos avisos da Cisco, ressaltando lacunas de segurança em andamento.

Essas intrusões recentes fazem parte de uma campanha de espionagem maior do Salt Typhoon, anteriormente confirmada pelas autoridades dos EUA, envolvendo violações das comunicações do governo privado e até mesmo a infiltração da plataforma de escutas telefônicas da lei da lei dos EUA.

Cartão de vulnerabilidade do CVE-2023-20198 (Inteligência de vulnerabilidade de Socradar)

Identificar vulnerabilidades antecipadamente e entender as tendências de exploração do mundo real com Socradar’s Inteligência de vulnerabilidadeintegrado dentro do Inteligência de ameaças cibernéticas módulo. Obtenha alertas oportunos, rastreie as atividades do ator de ameaças e priorize com eficiência as correções de segurança com base no potencial de ameaça real, ajudando sua organização a impedir violações proativamente.

Hacker vazou 12 milhões de registros de usuário do Zacks e reivindicaram o acesso ao código -fonte

Em fevereiro de 2025, a Zacks, uma empresa de serviços financeiros conhecida por sua plataforma de classificação de ações, experimentou uma violação significativa de dados. Um cibercriminal operando sob o pseudônimo Jurak vazou informações confidenciais pertencentes a aproximadamente 12 milhões de usuários, incluindo nomes de usuário, e -mails, endereços, nomes completos e números de telefone. O invasor alegou ter infiltrado o Active Directory da Zacks como administrador de domínio, permitindo que eles roubem o código -fonte do site primário do Zacks.com e 16 sites internos adicionais.

Jurak compartilhou amostras de dados como prova, destacando seu acesso extensivo e mencionou o código -fonte potencialmente vazando também, embora atualmente opte contra a divulgação pública.

O HSHS Cyberattack comprometeu dados pessoais e médicos de mais de 882.000 pacientes

O Hospital Sisters Health System (HSHS), uma organização de saúde sem fins lucrativos hospitais e clínicas em Illinois e Wisconsin, sofreu um ataque cibernético significativo entre 16 de agosto e 27 de agosto de 2023.

HSHS Cyberattack comprometiu dados pessoais e médicos (Wikipedia)

Foi recentemente revelado que o incidente interrompeu sistemas e comunicações críticas, incluindo infraestrutura operacional e linhas telefônicas. Os invasores obtiveram acesso a dados confidenciais do paciente, expondo nomes, datas de nascimento, números de previdência social, números de carteira de motorista, registros médicos e endereços de mais de 882.000 indivíduos. Embora ainda não haja evidências de uso indevido de dados, o HSHS forneceu aos pacientes afetados os serviços de monitoramento de crédito gratuitos por um ano como precaução contra roubo de identidade e fraude.

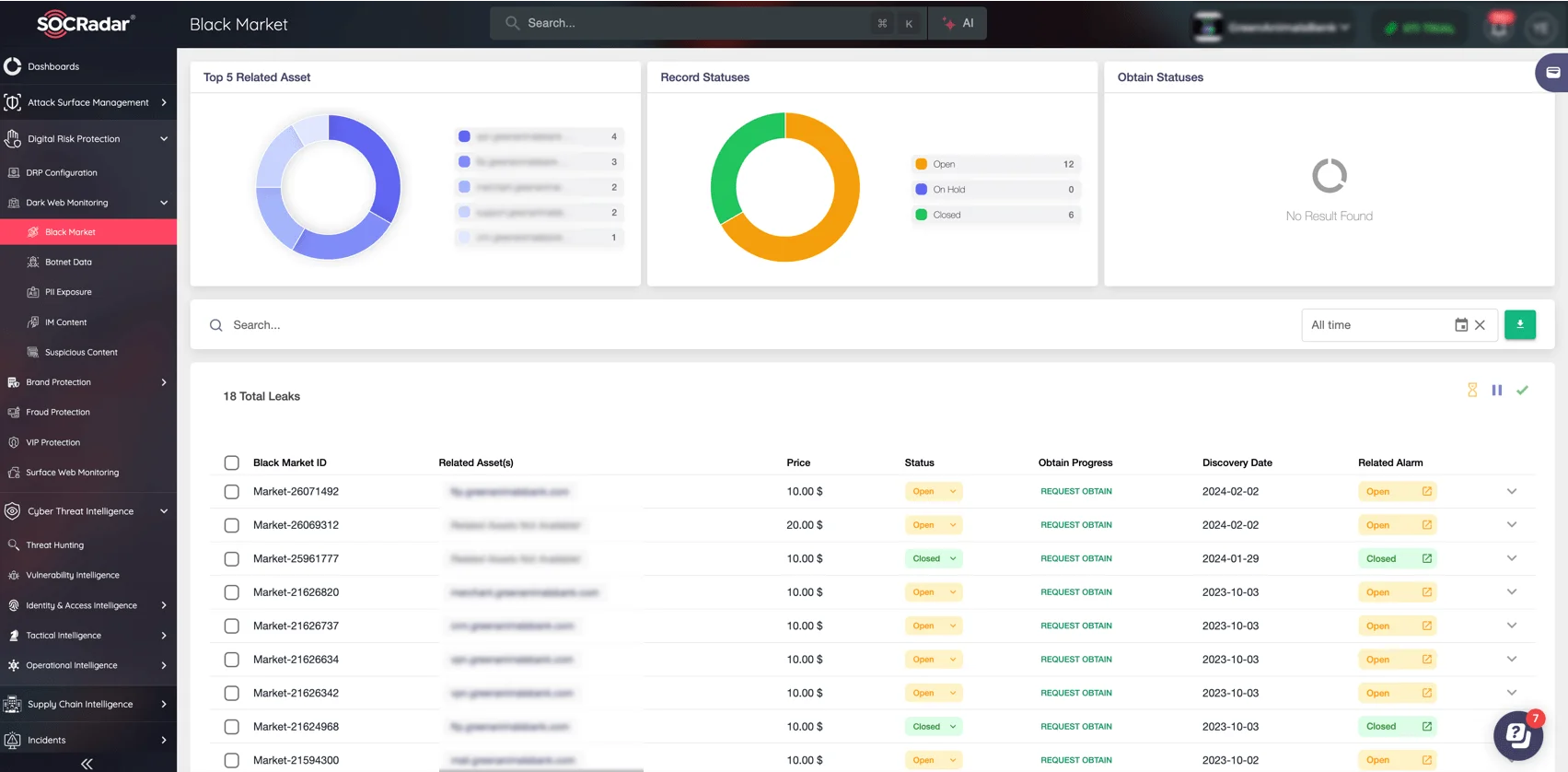

Módulo de monitoramento da web escura de Socradar

Detectar vazamentos de dados e credenciais confidenciais em fóruns da Web Dark e mercados com Socradar’s Monitoramento da Web Dark Advanced. Ao examinar continuamente os canais ocultos, o Socradar garante que sua equipe seja rapidamente alertada para possíveis violações, permitindo uma ação rápida para evitar danos, fraudes ou roubo de identidade.