ROSE87168 é o pseudônimo de um hacker que afirma ter violado o Oracle Cloud, supostamente roubando 6 milhões Registros sensíveis, incluindo senhas criptografadas, arquivos de chave e dados de autenticação. O hacker está ativo desde pelo menos janeiro de 2025, vendendo os dados em fóruns como o Breachforums e a tentativa de extorsão contra organizações afetadas. Apesar da negação da violação da Oracle, as evidências de “Rose87168” sugerem um compromisso significativo. Acredita -se que a violação tenha impactado mais de 140.000 inquilinos da Oracle Cloud em todo o mundo.

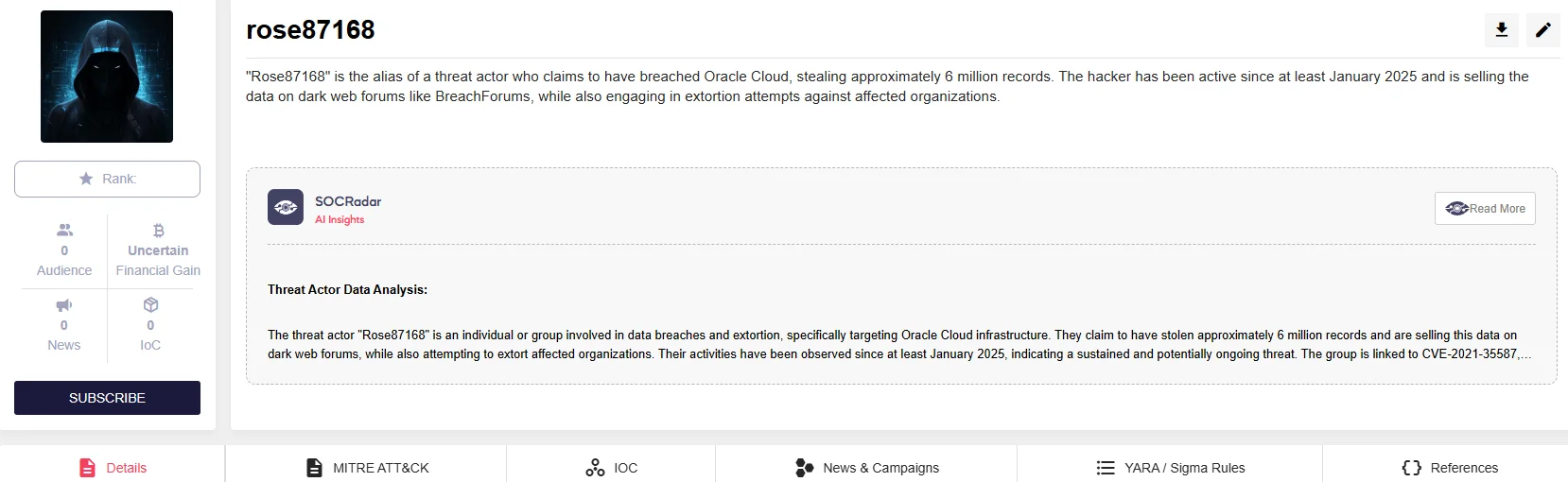

Perfil de Breachforums do ator de ameaças

1. Quem é “rose87168”?

““ROSE87168”É o pseudônimo de um ator de ameaças que afirma ter violado o Oracle Cloud, roubando aproximadamente 6 milhões de registros. O hacker está ativo desde pelo menos janeiro de 2025 e está vendendo os dados em fóruns da Web Dark, como o Breachforums, além de se envolver em tentativas de extorsão contra organizações afetadas.

X (anteriormente Twitter) conta do ator de ameaças

2. Quais dados “rose87168” teriam roubado da Oracle Cloud?

O hacker afirma ter exfiltrado 6 milhões de registros, incluindo

- Arquivos Java Keystore (JKs),

- Senhas de assinatura única (SSO) criptografadas,

- Prastões de acesso ao diretório leve criptografado (LDAP), arquivos de chaves e

- Chaves JPS do Gerenciador da Enterprise.

Esses supostos dados de vazamento são críticos para autenticação e segurança nos sistemas Oracle Cloud.

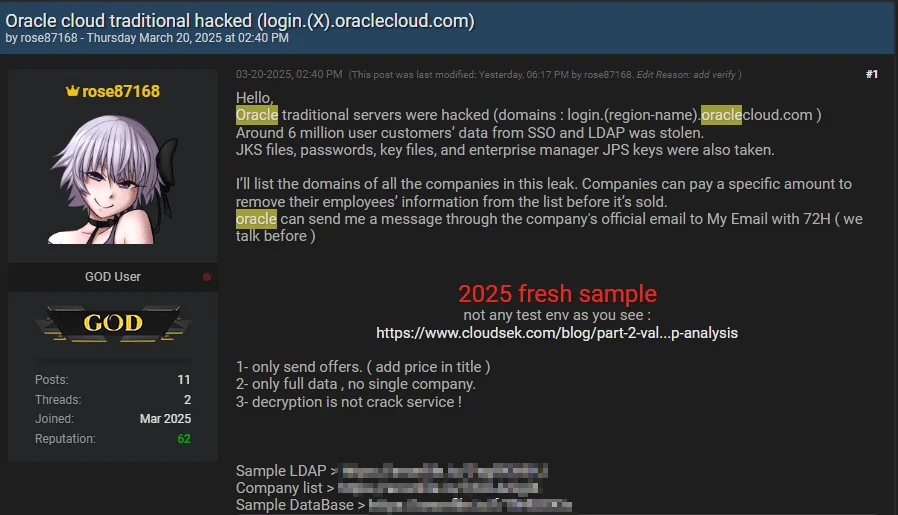

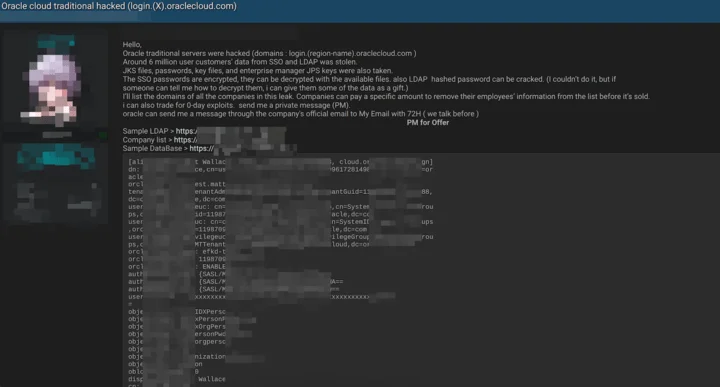

Postagem do ator de ameaças em Breachforums

3. Quando ocorreu o suposto hack do Oracle?

De acordo com “Rose87168”, a violação ocorreu aproximadamente 40 dias antes de 21 de março de 2025, quando os dados roubados foram anunciados pela primeira vez para venda. Isso coloca a infiltração em meados de fevereiro de 2025.

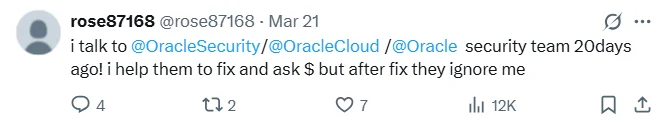

Post inicial do ator de ameaças (X)

3.1 Qual é a linha do tempo do incidente?

- 9 a 15 de fevereiro de 2025 – Brecha inicial

Rose87168 supostamente viola Login.us2.oraclecloud.com, explorando uma vulnerabilidade (possivelmente CVE-2021-35587) no Oracle Fusion Middleware 11g. Reivindicações de roubar registros de 6 milhões (arquivos jks, senhas criptografadas de SSO/LDAP etc.) afetando mais de 140.000 inquilinos. Nenhuma evidência pública ainda.

- Final de fevereiro de 2025 – Contato com o Oracle

A Rose87168 entra em contato com o Oracle, exige US $ 200 milhões (100.000 XMR) para detalhes de vulnerabilidade. O Oracle se recusa, busca a divulgação completa primeiro. As negociações falham. Arquivo de texto com o ProtonMail do hacker enviado para o servidor (data exata pouco clara).

- 3 de março de 2025 – Captura de máquina Wayback

A Wayback Machine do Internet Archive captura um instantâneo de login.us2.oraclecloud.com, mostrando o arquivo de texto enviado de Rose87168 com um endereço de protonmail, provando algum nível de acesso.

- 21 de março de 2025 – Divulgação pública em violações

A Rose87168 anuncia a violação do Breachforums, oferece registros de 6 milhões de registros para venda (preço não revelado ou zero e zero), busca ajuda de descriptografia e oferece remoção de dados por uma taxa para empresas afetadas.

- 22 de março de 2025 – Negação do Oracle

O Oracle emite uma declaração: “Nenhuma violação da Oracle Cloud. Credenciais publicadas não para a Oracle Cloud. Nenhum dado de cliente perdido.” Servidor login.us2.oraclecloud.com Terminado offline (Razão sem estado).

- 23-24 de março de 2025 – Especulação e investigação

Sontras de segurança cibernética (por exemplo, registro, bleepingcomputer) relatório sobre o incidente. Cloudsek especula CVE-2021-35587 ou uma exploração de dia zero. Relatórios emergem do Oracle solicitando redefinições de senha de alguns clientes.

- 25 de março de 2025 – Amostra de dados liberada e análise

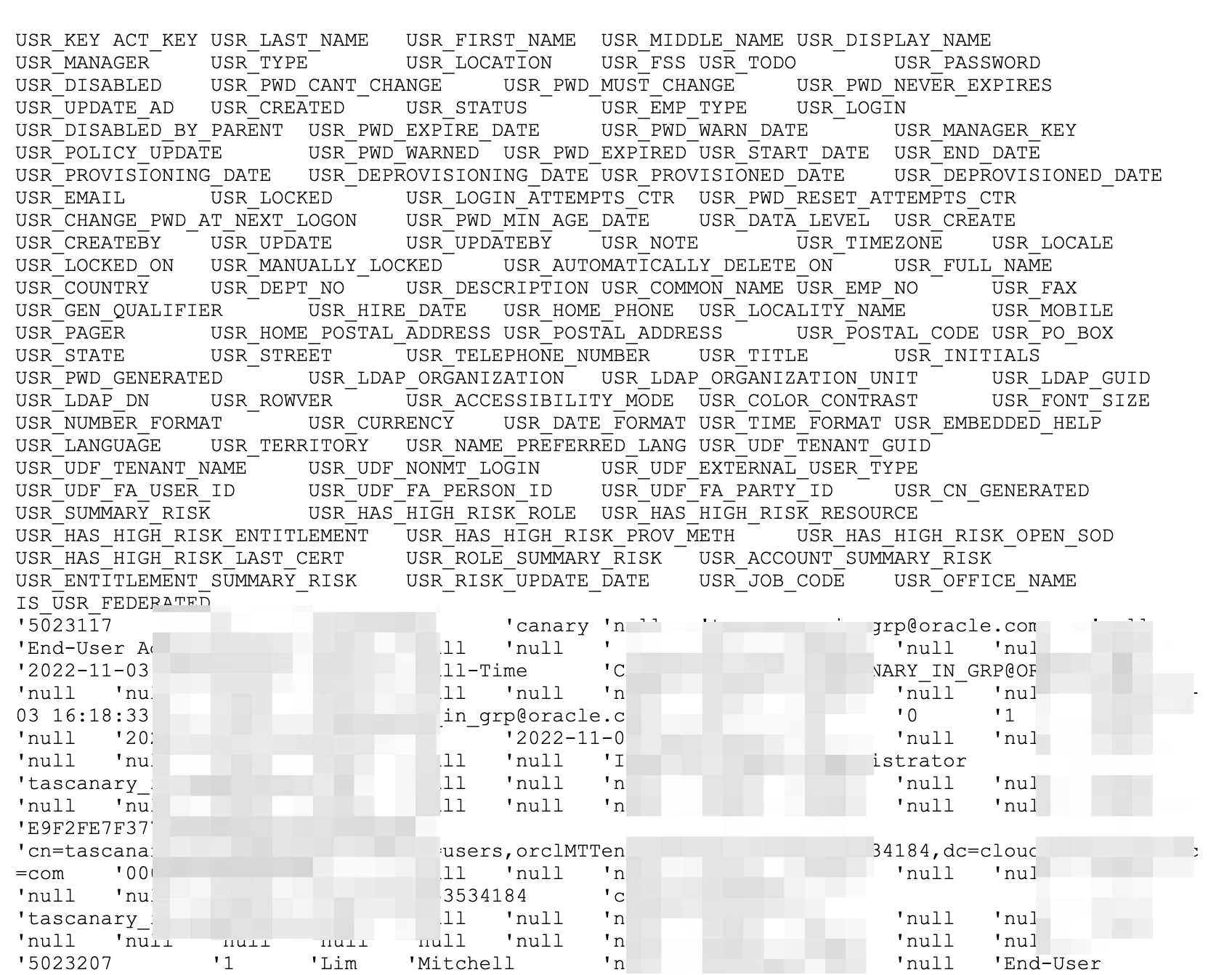

O ator de ameaças “Rose87168” aumenta a situação liberando uma amostra de 10.000 linhas dos dados supostamente roubados. Esta amostra tem como objetivo fundamentar sua reivindicação de exfiltrar 6 milhões de registros dos sistemas Federated Single Sign-On (SSO) e LDAP (Lightweight Access Protocol da Oracle Cloud. A situação permanece sem solução.

4. Como “Rose87168” supostamente violou o Oracle Cloud?

O hacker afirma ter explorado uma vulnerabilidade na infraestrutura de login da Oracle Cloud, direcionando especificamente o login do endpoint. (Region-name) .oraclecloud.com. Pesquisadores de segurança cibernética, incluindo Cloudsekespecule que a violação pode envolver a CVE-2021-35587, uma falha conhecida no Oracle Access Manager no Oracle Fusion Middleware, embora “rose87168” supere uma vulnerabilidade possivelmente não revelada.

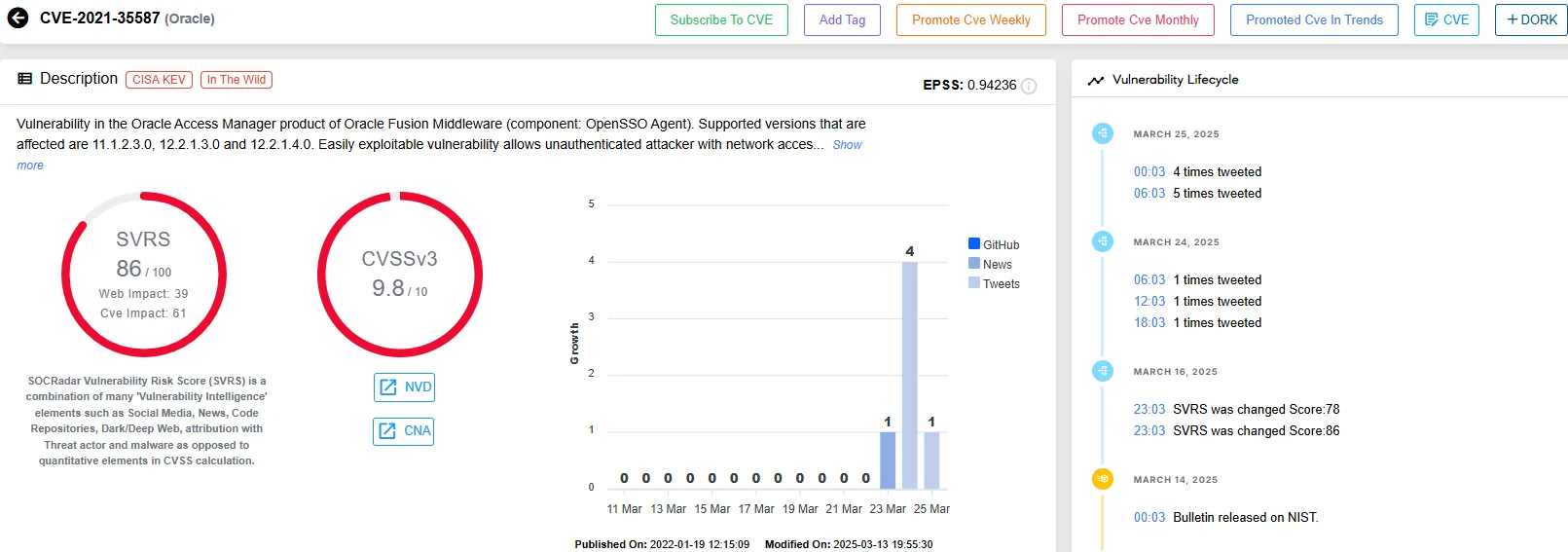

4.1 O que há sobre CVE-2021-35587?

A suspeita de vulnerabilidade é CVE-2021-35587Uma falha no Oracle Access Manager (OAM) no Oracle Fusion Middleware. É uma vulnerabilidade de execução de código remoto (RCE) com uma pontuação CVSS de 9.8permitindo que os atacantes não autenticados executem código arbitrário em sistemas afetados. Em outubro de 2021 de outubro, tem como alvo sistemas não atualizados. “Rose87168” sugeriu explorar esta ou uma falha não revelada semelhante na infraestrutura de login da Oracle Cloud (Login. (Region-name) .oraclecloud.com), embora nenhuma prova definitiva vincula -a à violação.

Inteligência de vulnerabilidades de Socradar, CVE-2021-35587

5. O Oracle confirmou o hack por “Rose87168”?

Não, Oracle tem negado A violação, afirmando: “Não houve violação da Oracle Cloud. As credenciais publicadas não são para o Oracle Cloud. Nenhum cliente da Oracle Cloud experimentou uma violação ou perdeu nenhum dado”. Essa postura contrasta com as evidências apresentadas por “Rose87168” e descobertas de empresas de segurança cibernética como Cloudsek.

6. Que evidência tem “rose87168” fornecida para apoiar a reivindicação de hackear?

Como visto acima, “ROSE87168” compartilhou dados de amostra, incluindo arquivos de texto com registros de banco de dados e informações de LDAP, e enviou um arquivo que contém seu endereço de email para login.us2.oraclecloud.com, arquivado no arquivo da Internet. Essa ação sugere algum nível de acesso, embora sua legitimidade permaneça não verificada por fontes independentes.

Postagem inicial em Breachforums

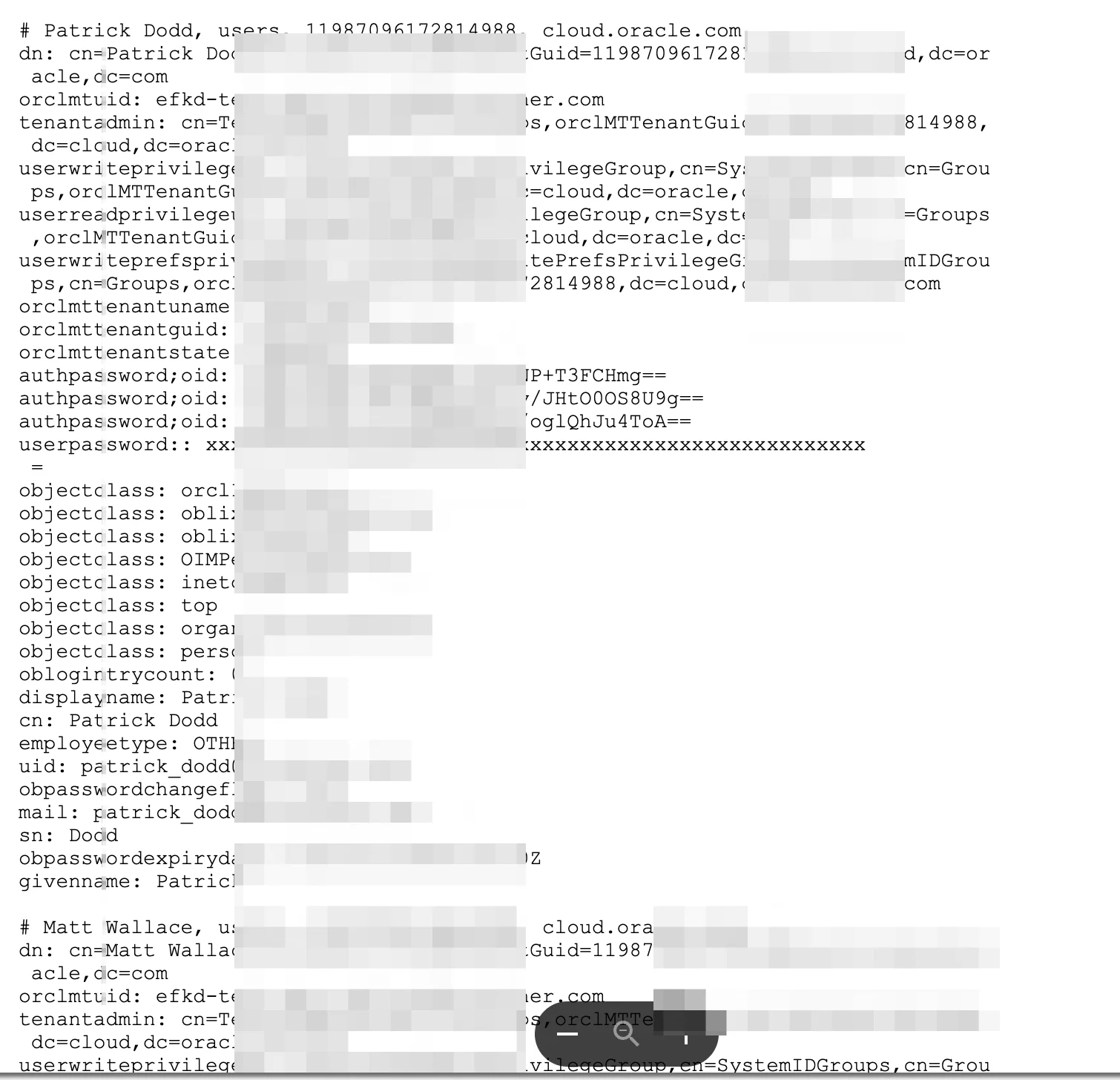

“O ator de ameaças forneceu três arquivos de amostra como prova: sample_ldap.txt, empresa.list.txt e sample_database.txt. Alguns dados de amostra são os seguintes:”

Dados de amostra nº 1

Dados de amostra #2

7. Quantas organizações foram afetadas pelo suposto hack?

A violação supostamente afeta 140.000 inquilinos da Oracle Cloud em todo o mundoabrangendo várias regiões e indústrias. Esses inquilinos são empresas ou entidades usando serviços da Oracle Cloud, tornando este um potencial ataque da cadeia de suprimentos com amplas implicações.

7.1 Como posso verificar se nossa organização está na lista?

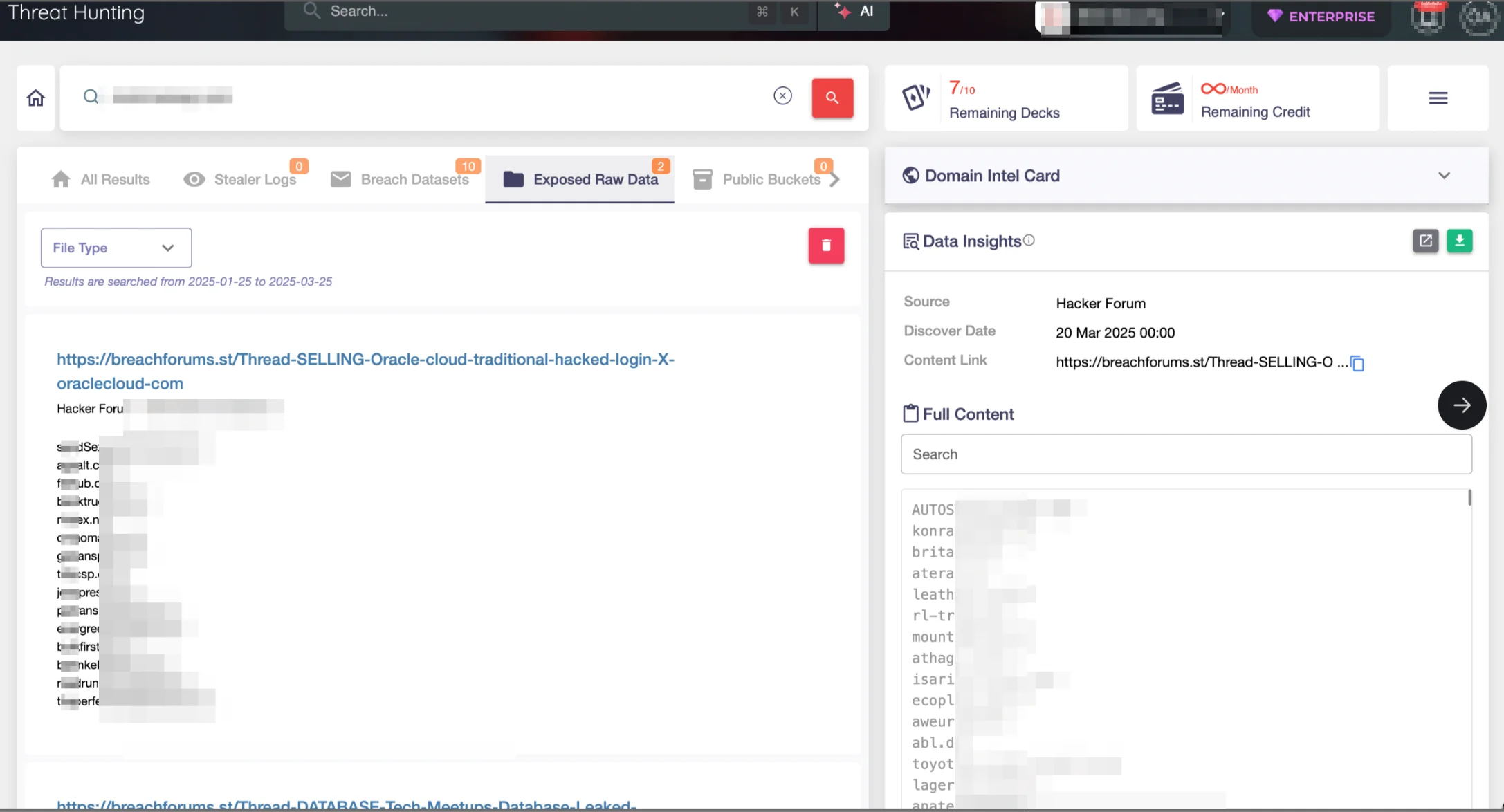

Socradar’s Caça às ameaças módulo Permite que as organizações pesquisem vastas fontes digitais, incluindo fóruns da Web Dark, para determinar se seus dados aparecem na suposta violação do Oracle Cloud. As equipes de segurança podem consultar rapidamente o conjunto de dados vazado para identificar credenciais, domínios ou informações confidenciais. Adicionalmente, Socradar já alertou todos os seus usuários afetados.

Os usuários podem consultar o conjunto de dados roubado usando palavras -chave como nome da empresa, domínios ou endereços de email para identificar sua exposição potencial

8. O que está “ROSE87168” fazendo com os dados roubados?

O hacker está vendendo o 6 milhões de registros sobre o Breachforums para um preço não revelado ou em troca de explorações de dia zero. Eles também ofereceram às empresas afetadas a chance de pagar uma taxa para remover seus dados da lista de vazamentos e estão solicitando ajuda para descriptografar as senhas de SSO roubadas e quebrar hashes LDAP.

No entanto, o ator de ameaças corrigiu uma reivindicação de querer US $ 200 milhões, afirmando que o valor real era de US $ 20 milhões (X)

9. O que as organizações que usam o Oracle Cloud fazem em resposta?

Especialistas recomendam ação imediata, incluindo:

- Redefina as credenciais: Gire todas as senhas SSO, LDAP e Relacionadas, aplicando a autenticação de vários fatores (MFA).

- Investigar: Realize verificações forenses para acesso não autorizado.

- Monitor: Assista a Dark Web Fóruns para obter dados vazados.

- Colaborar: Trabalhe com a equipe de segurança da Oracle para avaliar a exposição e aplicar correções. Essas etapas são aconselhadas independentemente da negação da Oracle, dados os riscos potenciais.

Inteligência do ator de ameaças de Socradar

10. Como posso proteger meu ambiente Oracle Cloud de ataques semelhantes?

- Sistemas de patch: Verifique se todas as instâncias de middleware do Oracle Fusion são atualizadas além de outubro de 2021 para abordar o CVE-2021-35587.

- Aplicar o MFA: Requer autenticação de vários fatores para todos os logins do Oracle Cloud.

- Acesso limitado: Restrinja os terminais de login a intervalos de IP confiáveis por meio de políticas de rede.

- Gire as teclas: Atualize regularmente os arquivos JKS, senhas SSO e credenciais LDAP.

- Monitorar logs: Configure alertas em tempo real para atividades suspeitas na Oracle Cloud Audit.