(ATUALIZAÇÃO) 2 de abril de 2025: “Desenvolvimentos mais recentes: dissecando as reivindicações da CoreInjection e o suposto vazamento”

Em 31 de março de 2025, um ator de ameaças conhecido como Coreinjection reivindicado responsabilidade por uma violação em Check Point Software Technologies. O hacker postou evidências on -line e ofereceu o que eles descreveram como dados internos sensíveis à venda na Web Dark. De acordo com suas reivindicações, o conjunto de dados inclui Diagramas de rede internos, credenciais de hash e texto simples e detalhes de acesso relacionados ao cliente.

Postagem do CoreInjection nomeado Acesso à rede de ponto de verificação e dados sensíveis (Israel)

No entanto, o ponto de verificação tem desde então respondeuAssim, subestimando o incidente e descrevendo -o como um antigo, identificado e contido sem implicações de segurança.

Enquanto as capturas de tela do ator de ameaças parecem mostrar acesso a um painel de administração, eles não têm registro de data e hora, levantando dúvidas. Até os usuários do fórum de hackers parecem céticos, e os supostos dados estão sendo oferecidos para venda em 5 BTC.

Quem é o Coreinjection?

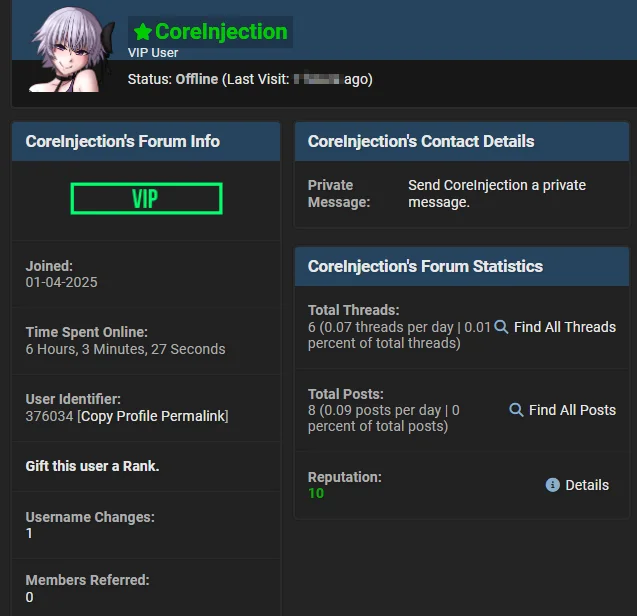

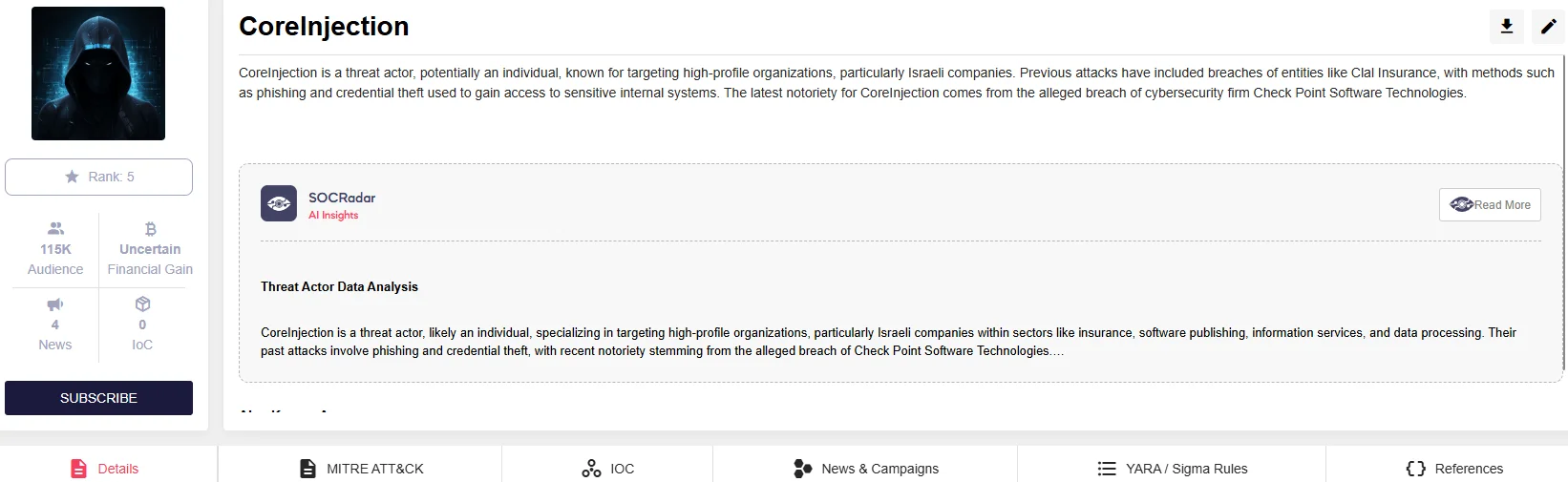

Coreinjection é um ator de ameaças com um História de direcionar empresas israelenses. O grupo atacou anteriormente Seguro Clal e organizações semelhantes de alto perfil, frequentemente em Israel, tornando o Coreinjection um adversário relativamente credível.

Perfil do ator de ameaças em Beachforums

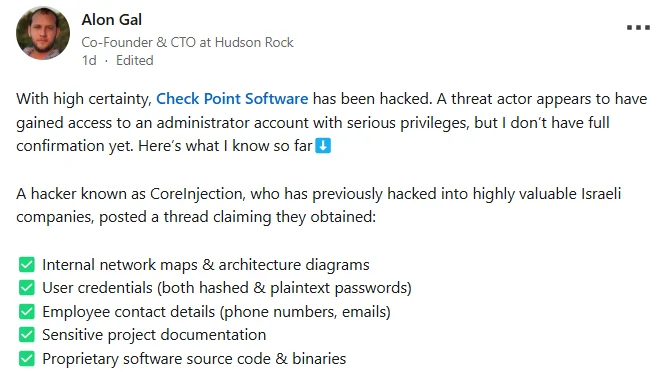

Quando a suposta violação surgiu, o Professional de Segurança e o CTO no Hudson Rock Alon Gal inicialmente encontrou as capturas de tela fornecidas pelo hacker para ser altamente convincente. Ele observou que o Coreinjection tem um Recorde de vazamentos legítimose os detalhes nas imagens pareciam reais demais para serem falsificados.

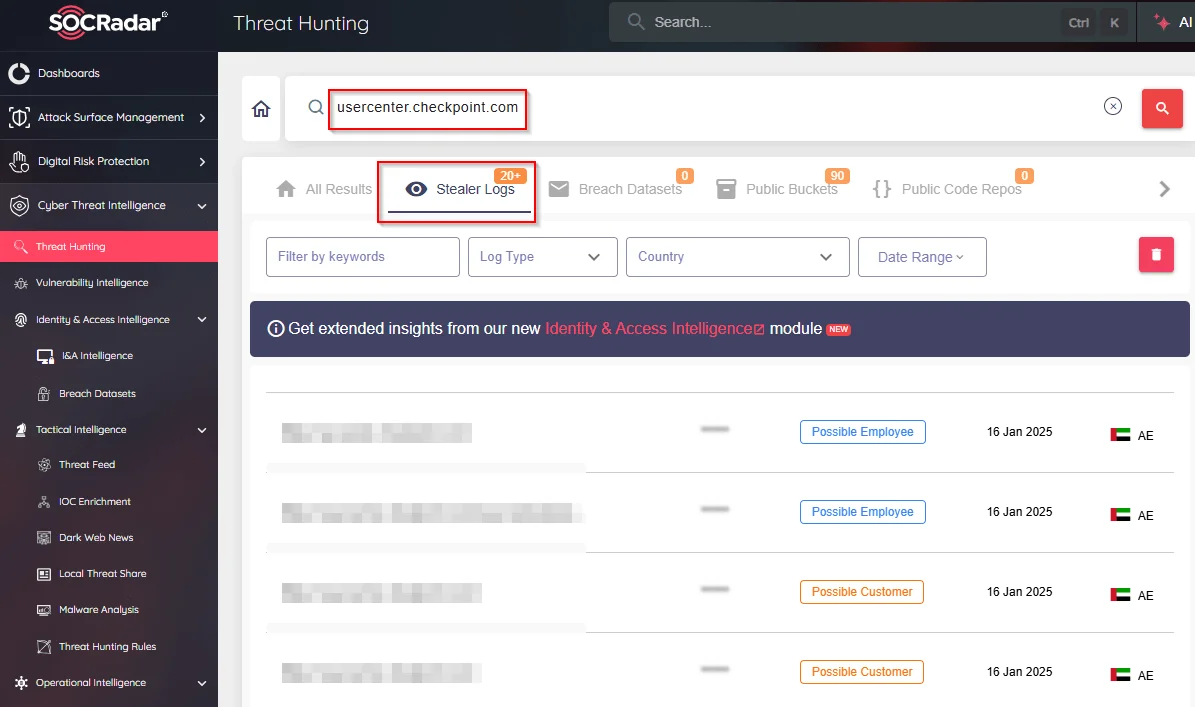

Inteligência do ator de ameaças de Socradar

Quais dados foram roubados?

CoreInjeção reivindicações Para ter acessado os sistemas internos de Check Point e o portal infinito, extraindo:

- Diagramas de arquitetura de rede interna

- Credenciais de hash e texto simples

- Detalhes de contato dos funcionários (e -mails, números de telefone)

- Documentação sensível do projeto

- Acesso em nível de administrador a painéis (incluindo mais de 121.000 registros de conta, com quase 19.000 identificados como clientes pagantes)

O hacker ofereceu esses dados à venda em um Dark Web Forum para 5 Bitcoins (~ US $ 410.000).

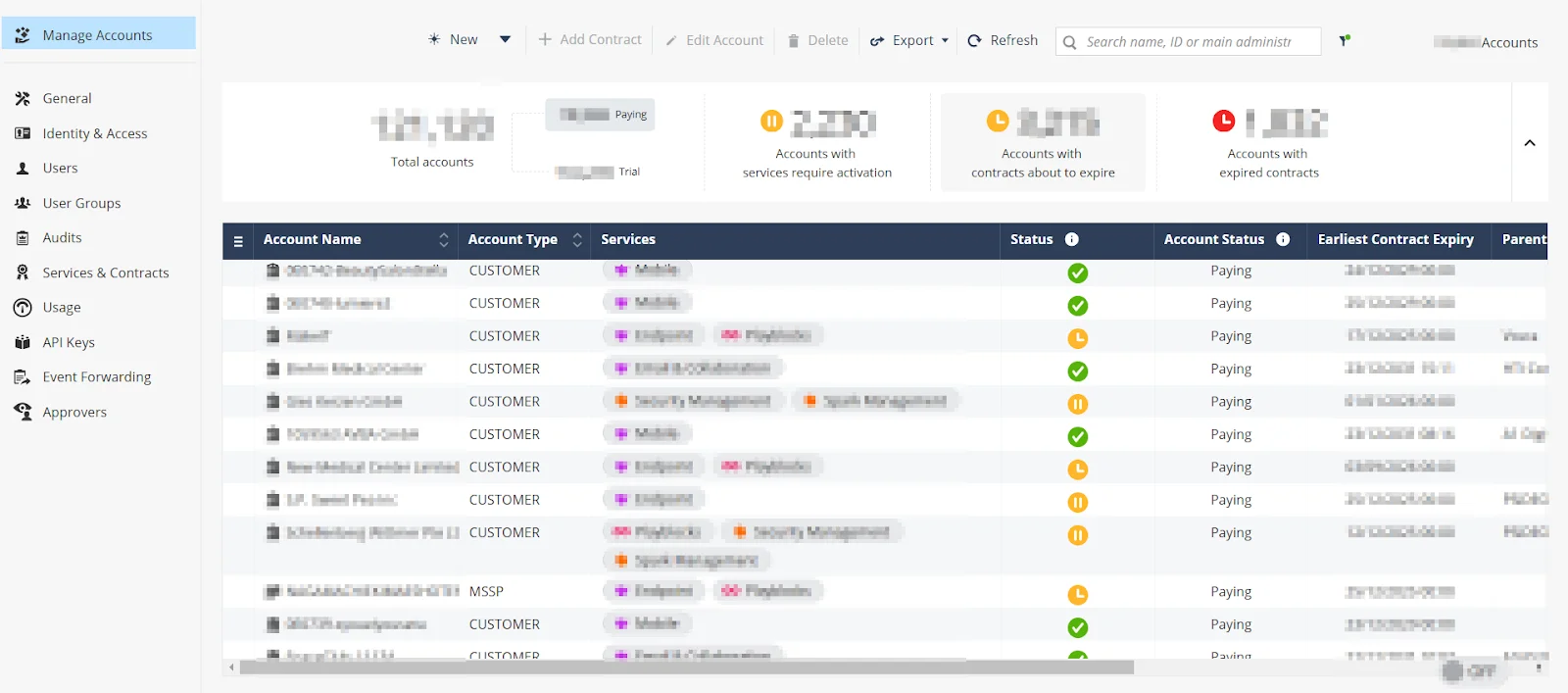

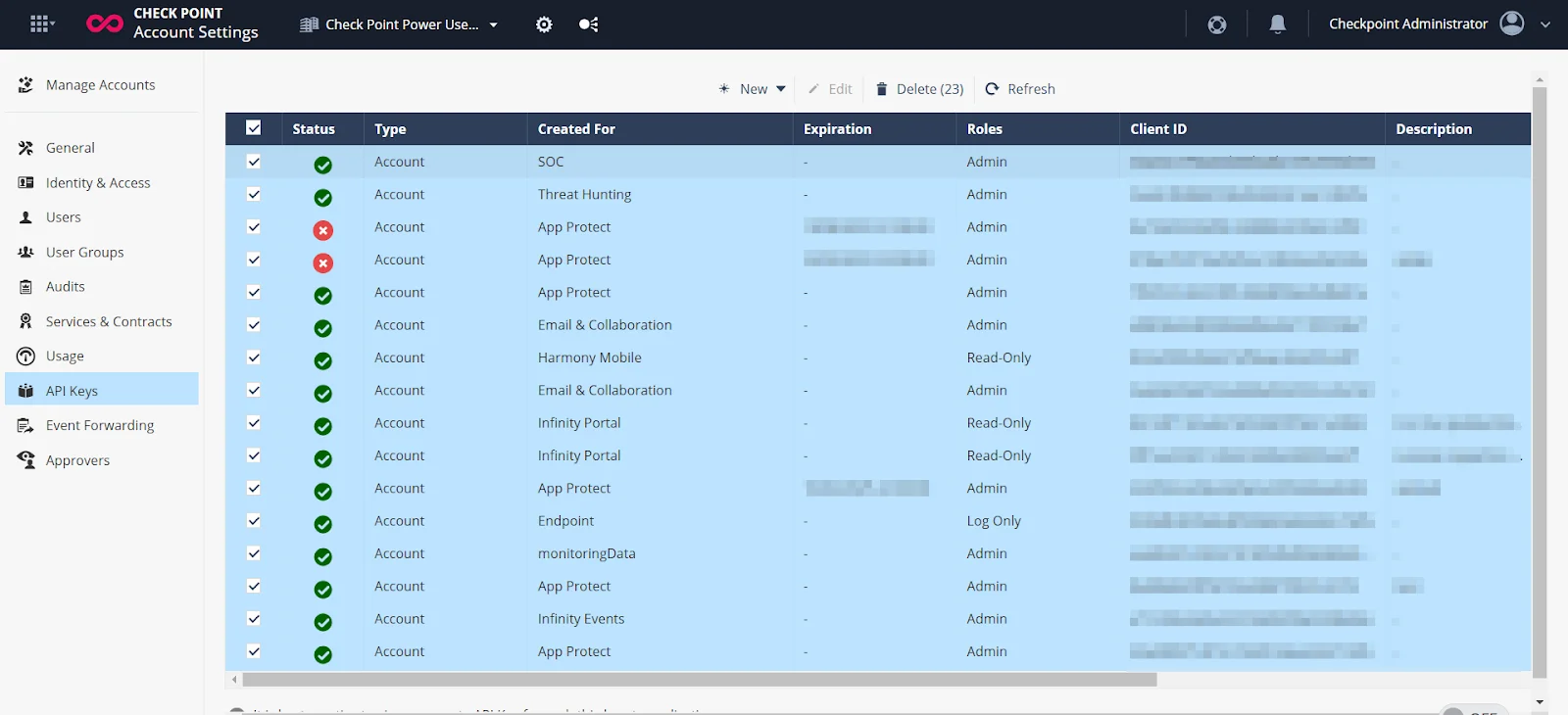

Algumas das capturas de tela de amostra fornecidas pelo ator de ameaças da seguinte forma:

Captura de tela do painel #1

Captura de tela do painel #2

Como as notícias fizeram o nascimento?

A suposta violação foi relatada pela primeira vez no X (anteriormente Twitter) por contas de segurança cibernética, como @Darkwebinformer, @Ransom_DB, @UnderCodeUpdate, @Securityjoes, @Thedeepintel e @CyberNews. Alon Gal e outros pesquisadores analisaram mais tarde as evidências, compartilhando suas idéias online.

Alon Gal’s LinkedIn publicar

Como o ponto de verificação respondeu?

Ontem, Check Point lançou um Declaração oficial em sua página de suporteafirmando:

- O vazamento de dados se originou de um Evento antigo e conhecido que ocorreu em Dezembro de 2024.

- A violação surgiu de Credenciais comprometidas pertencente a uma conta do portal com Acesso limitado.

- A exposição foi restrita a Alguns nomes de contas, nomes de produtos e alguns detalhes de contato do funcionário.

- Nenhum sistema de clientes, ambientes de produção ou arquiteturas de segurança foram afetados.

- As reivindicações do hacker foram exagerado e enganoso.

Existe evidência de uma grande violação de segurança?

Nesta fase, A verificação independente da violação permanece inconclusiva. Nenhuma outra empresa de segurança tem Totalmente confirmado ou desmascarado.

Alon Gal mais tarde observou que, embora algumas evidências parecessem credíveis, O escopo real da violação pode ser mais estreito do que inicialmente temido. Ele alertou contra o pânico desnecessário, instando a comunidade a Diferencie entre as reivindicações do hacker e a prova real fornecida.

Últimos desenvolvimentos: dissecando as reivindicações da CoreInjection e o suposto vazamento

Desenvolvimentos recentes lançaram dúvidas sobre o papel do CoreInjection na violação do ponto de verificação. De acordo com o de Alon Gal publicareles analisaram o 350 Registros de usuário compartilhados pela CoreInject e confirmaram que eles se originam de logs InfoStealer, Não dos sistemas de Check Point. Isso sugere que o chamado “vazamento” do Coreinjection não está relacionado ao incidente de segurança real reconhecido pelo ponto de verificação.

A revelação levanta questões importantes sobre a atribuição. Embora o ponto de verificação tenha confirmado que as capturas de tela circulantes on -line retratam o acesso legítimo da plataforma, ainda não está claro como a CoreInjection as obteve. Dada a dependência de credenciais roubadas de malware Infotealer – geralmente colhidos por troianos como Lumma ou Redline – é cada vez mais plausível que a Coreinjection não executou a violação, mas, em vez disso exagerar a extensão de sua violação limitada.

A caça às ameaças de Socradar também mostra toras de ladrinistas

Essa tática, onde os atores de ameaças inflam seu papel por misturando evidências legítimas com reivindicações enganosasé comum nos círculos cibernéticos. Usando materiais de violação disponíveis ao público, juntamente com dados não relacionados, os atores podem fabricar uma narrativa mais forte para obter credibilidade ou influenciar negociações.

Qual é a linha do tempo dos eventos?

- Dezembro de 2024: Uma violação limitada ocorreu devido a credenciais comprometidas de uma conta do portal com acesso restrito. O Check Point não divulgou publicamente isso na época, mas em seu aviso de 31 de março, eles esclareceram que a violação não envolveu sistemas de clientes, ambientes de produção ou arquitetura de segurança.

- 30 de março de 2025 (16:51 EDT): O ator de ameaças “CoreInjeção” reivindica a responsabilidade pela violação em um fórum de hackers chamado Breachforums, alegando acesso a sistemas internos e dados do cliente.

- Noite de 30 de março: Postagens e capturas de tela compartilhadas pelo ator de ameaças circula nas mídias sociais, mostrando o que parece ser o acesso do painel de administrador. No entanto, as imagens não têm registro de data e hora, levantando dúvidas entre os usuários do fórum de hackers sobre sua autenticidade.

- 31 de março de 2025 (03:49 – 09:11 EDT): Analistas e pesquisadores de segurança cibernética reagem. Enquanto alguns acharam as capturas de tela convincentes inicialmente, análises adicionais sugerem que o escopo da violação provavelmente é mais estreito do que o primeiro temido.

- 31 de março de 2025: Check Point publica um aviso oficial, confirmando a violação em dezembro, mas enfatizando que era Limitado, anteriormente abordadoe não envolveu sistemas de clientes ou dados de segurança confidenciais. Eles também observaram que as reivindicações divulgadas são exageradas.

O que o CISOS e as equipes de segurança devem fazer?

- Monitore a situação de perto

Mantenha -se atualizado seguindo fontes credíveis, incluindo o nosso blog e as comunicações oficiais do Check Point. Embora a violação pareça ser de um evento identificado e contido anteriormente, é importante permanecer informado sobre quaisquer novos desenvolvimentos. - Avaliar a exposição ao risco interno

Se sua organização usa produtos de verificação de ponto (como harmonia, quântica, cloudguard ou portal infinito), considere a realização do seguinte:- Uma revisão dos sistemas internos

- Uma auditoria de credenciais

- Análise de log de acesso para detectar quaisquer anomalias em potencial

- Fortalecer as defesas de segurança

Embora o ponto de verificação tenha esclarecido que a violação não envolveu sistemas de clientes, é sempre aconselhável reavaliar as defesas da sua organização. Fortalecer o seu phishing Resiliência, Ativar MFA e verifique se os dispositivos de borda são remendado.

Você também pode considerar a lista de permissões de IP temporárias para os logins de ponto de verificação como precaução. - Prepare estratégias de comunicação

Rascunho de mensagens internas e externas no caso de clientes ou partes interessadas chegarem com preocupações. Certifique -se de enfatizar o esclarecimento de Check Point de que este era um Evento contido anteriormente abordado e que não há ameaça imediata aos dados ou segurança do cliente.

Resumo

Embora as preocupações iniciais sobre a suposta violação tenham sido altas, análises adicionais sugerem que o impacto pode ser muito mais estreito do que o primeiro pensamento. O Check Point sustenta que não há risco para os clientes e até pesquisadores que inicialmente encontraram as capturas de tela convencidas agora reconhecem que o escopo parece limitado.

Dito isto, é necessário um escrutínio contínuo à medida que mais detalhes surgem. As equipes de segurança devem permanecer vigilantes revisando os registros de acesso e seguindo as melhores práticas, mas não há causa imediata de alarme. Fique ligado para atualizações à medida que a situação se desenvolver.