Em 3 de abril de 2025, um ator de ameaças que opera sob o pseudônimo satânico anunciado em Breachforums que eles possuíam um conjunto de dados significativo supostamente obtido de Twilio SendGridum provedor conhecido de serviços de infraestrutura de email baseados em nuvem. O ator de ameaças ofereceu quase 849.000 registros de clientes e empresas Para venda, descrevendo uma ampla variedade de informações pessoais e organizacionais sensíveis.

O ator de ameaças afirma ter violado o sendGrid

O suposto incidente gerou considerável atenção na comunidade de segurança cibernética, especialmente devido ao papel crítico da SendGrid no gerenciamento de entrega de email transacional e de marketing para inúmeras empresas em todo o mundo.

1. Quem está por trás da suposta violação do sendGrid?

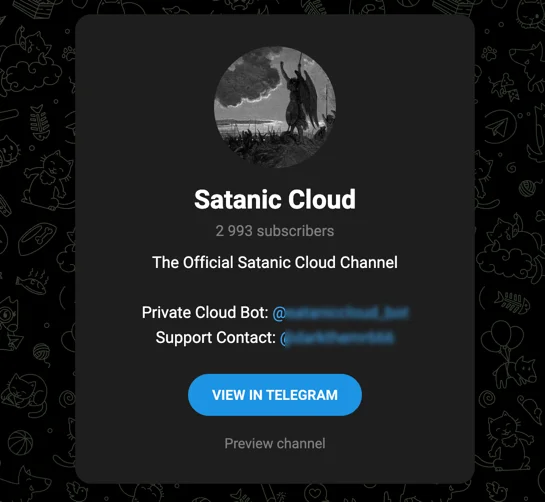

O ator de ameaças que atribui a violação a suas ações é conhecido pelo pseudônimo satânicouma figura popular em vários fóruns de hackers e comunidades de telegrama. Ativo desde pelo menos Setembro de 2023esse ator de ameaças é conhecido por gerenciar um canal de telegrama dedicado à distribuição Credenciais roubadasincluindo Logs de ladrinistas e Combolistas.

Canal de telegrama de nuvem satânica

O Satânico ganhou inicialmente notoriedade ao publicar conjuntos de dados vazados anteriormente, o que contribuiu para um rápido aumento da reputação em plataformas subterrâneas. O ator também foi acusado de redirecionar dados de outros fóruns, incluindo alegações de Base de vazamento Os administradores que alegaram que satânicos reposveram seu conteúdo sem autorização Breachforums.

Nas atividades anteriores, o satânico tem sido associado a alegações de violação envolvendo várias empresas, incluindo RappiAssim, Tópico quentee o Tracelo plataforma.

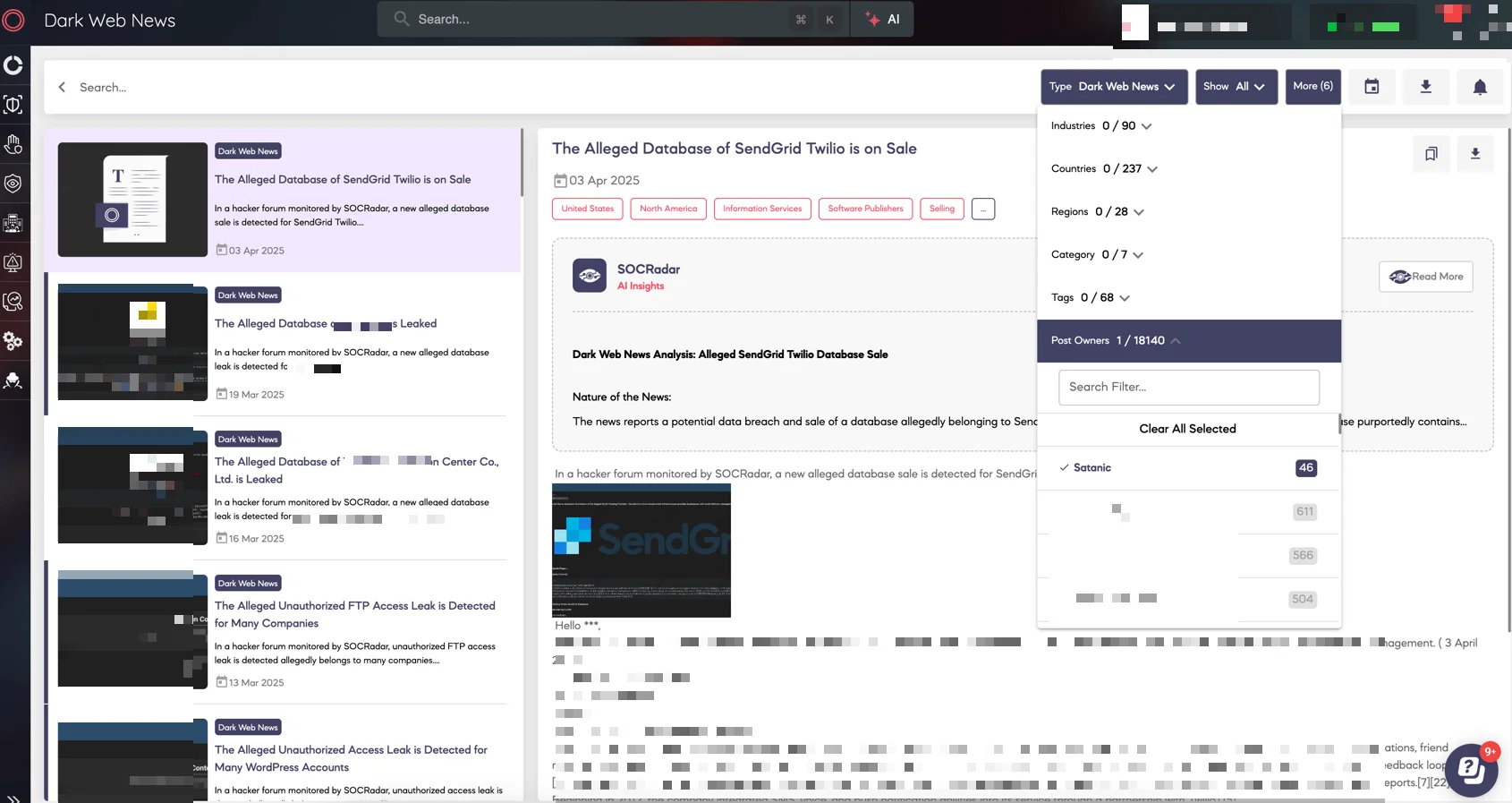

Para manter Notícias da Web Dark de Socradar Oferece relatórios de inteligência de ameaças atualizados que destacam violações emergentes, perfis de atores e movimentos subterrâneos.

Socradar Dark Web News

Esses insights podem ajudar as organizações a entender as táticas em evolução usadas por atores que operam em ambientes Darknet e a tomar medidas de segurança proativas de acordo.

2. Que tipo de dados foi supostamente exposto?

O ator de ameaças afirma ter obtido um banco de dados contendo registros detalhados para aproximadamente 848.960 indivíduos e empresas. De acordo com o comunicado deles, as informações expostas incluem:

- Detalhes pessoais e de contatocomo nomes completos, endereços de email, números de telefone, locais físicos (incluindo cidade, estado e país), bem como perfis de mídia social e IDs do LinkedIn.

- Dados corporativosincluindo nomes das empresas, nomes de domínio, códigos de classificação do setor (CIK e SIC), números de funcionários, números de receita e indicadores de desempenho financeiro, como operação e o lucro líquido.

- Atributos técnicos e analíticoscomo métricas de SEO, pontuações do PageRank, informações sobre o provedor de hospedagem e classificações de cloudflare.

Além disso, o ator de ameaças afirma possuir Dados no nível dos funcionários e insights organizacionais internos. Se genuíno, a amplitude dessas informações pode representar riscos significativos, incluindo roubo de identidade, ataques de phishing ou espionagem corporativa.

3. Que amostra foi apresentada?

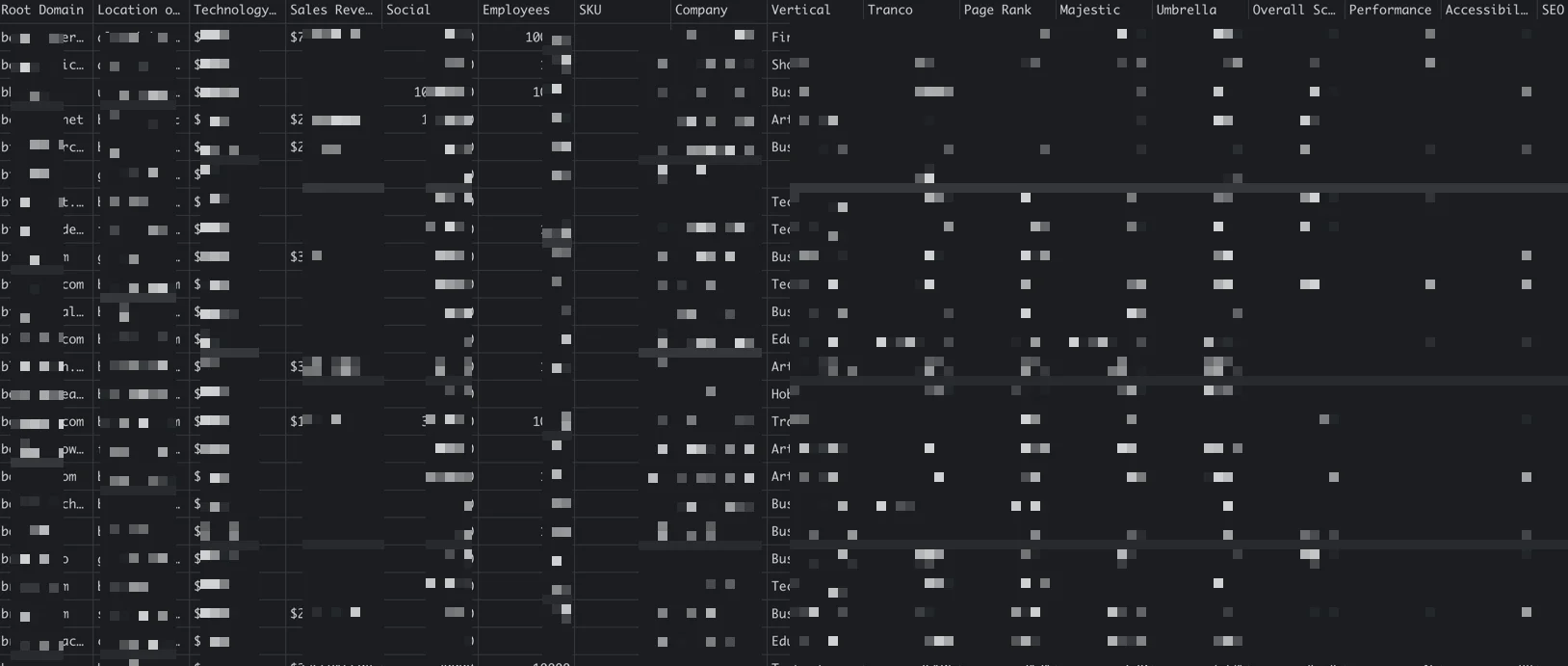

Para apoiar suas reivindicações, Satanic mais tarde compartilhou um amostra que consiste em 10.000 registros. Esta amostra parece incluir dados no nível do cliente e da empresa, conforme descrito na postagem original do fórum.

Captura de tela dos registros de clientes expostos de amostra

Embora o ator de ameaças não tenha fornecido verificação adicional, como hashes ou capturas de tela, o tamanho e a complexidade da amostra sugerem um esforço para demonstrar a legitimidade do conjunto de dados e atrair interesse de potenciais compradores ou partes afetadas

4. Quando ocorreu a suposta violação?

O conjunto de dados foi introduzido pela primeira vez em 3 de abril de 2025através de um post sobre o Breachforums. No entanto, nenhuma data ou prazo específico para o acesso não autorizado foi divulgado pelo ator. Twilio não observou indicações recentes de uma violação em seu ambiente, deixando a linha do tempo exata incerta.

5. Que método foi supostamente usado?

O ator de ameaças não forneceu detalhes técnicos específicos sobre como ocorreu a suposta violação. Nenhuma referência foi feita às vulnerabilidades conhecidas ou exploração direta da infraestrutura do SENDGRID.

No entanto, dada a história estabelecida do ator de distribuição Logs de ladrinistas– dados maliciosos extraídos de sistemas infectados – é possível que o acesso inicial possa ter sido obtido por meio de credenciais comprometidas colhidas a partir de tais toras. Esses tipos de dados, que geralmente incluem detalhes salvos de login, tokens de sessão e senhas armazenadas no navegador, são comumente negociadas e armas nas comunidades cibernéticas.

Embora essa teoria alinhe com as atividades anteriores do ator, ela permanece especulativa na ausência de evidências concretas ou indicadores técnicos.

6. Qual é a resposta oficial de Twilio?

Twilio negou publicamente qualquer compromisso de seus sistemas ou do SendGrid. Um porta -voz da empresa esclareceu:

“Não há evidências que sugerem que Twilio ou Twilio SendGrid tenha sido violado. Até o melhor de nosso conhecimento, depois de revisar uma amostra desses dados, acreditamos que nenhum desses dados se originou do SendGrid”.

Essa postura oficial levou a discussão entre os membros do fórum cibercriminal. Vários participantes de alto perfil expressaram dúvidas sobre a posição de Twilio, especulando se o conjunto de dados poderia se originar de integrações de terceiros ou incidentes mais antigos. Essas reações refletem o ceticismo contínuo nos círculos cibercriminais, mas não são apoiados por verificação independente no momento.

7. Quem pode ser afetado?

Se as reivindicações do ator de ameaças forem precisas, esse incidente poderá afetar Até 849.000 clientes e organizações globalmente. A presença de informações pessoais e financeiras detalhadas na amostra indica que o impacto potencial pode se estender a indivíduos, empresas e até plataformas de terceiros que utilizam o SendGrid para entrega por e-mail.

Devido à ausência de validação independente, ainda não está claro quanto dos dados é atual, exclusivo ou diretamente vinculado aos sistemas SendGrid.

Incidentes como o supostamente envolvendo o SendGrid destacam como os dados sensíveis podem circular por várias fontes da Web escura sem que as organizações estejam cientes imediatamente. Para as equipes de segurança, identificar se os ativos da empresa foram vazados – mesmo indiretamente – podem ser críticos.

Para ajudar com isso, Socradar Labs oferece um Relatório Dark Web grátis isso permite que as organizações verifiquem instantaneamente se Endereços de e -mail, domínios ou credenciais de funcionários foram expostos em fóruns da Web Dark, mercados negros ou canais de telegrama.

Socradar Labs Relatório Dark Web grátis

Sem exigir uma assinatura, este serviço gratuito digitaliza uma ampla gama de fontes subterrâneas e fornece informações sobre:

- Credenciais vazadas vinculadas aos seus funcionários

- Menciona sua marca ou domínios na Web Dark

- Dados vinculados a máquinas infectadas em sua infraestrutura

- Listagens de suas informações sendo oferecidas para venda

Você pode tentar simplesmente entrar em um Endereço de e -mail da empresa ou nome de domínio Para receber um relatório de amostra e entender melhor sua exposição atual ao risco.

8. Que ações as organizações devem tomar?

Embora o Twilio tenha negado qualquer acesso não autorizado, as organizações que usam o SendGrid são incentivadas a tomar as seguintes medidas de precaução:

- Revisão de logs do sistema Para atividades incomuns relacionadas ao e -mail ou acesso à conta do usuário

- Girar as chaves e credenciais da API associado a serviços sendgrid ou integrados

- Ativar autenticação multifatorial (MFA) sempre que possível

- Monitore as fontes da Web Dark e repositórios de vazamento de dados para referências a domínios da empresa ou e -mails de funcionários

- Envolver provedores de inteligência de ameaças Para avaliar a exposição potencial

9. Como incidentes semelhantes podem ser evitados?

Para melhorar a resiliência contra violações futuras, as organizações devem considerar as seguintes medidas:

- Limite as permissões de acesso Ao integrar plataformas de terceiros

- Realize auditorias regulares de credenciais e uso de API

- Estabelecer monitoramento em tempo real Para anomalias em comunicações de saída ou atividade de dados em massa

- Educar funcionários na higiene dos dados e riscos de phishing

- Mantenha inventários atualizados de todas as dependências de serviço externas

Como o Socradar ajuda você à frente das ameaças da Web Dark

Incidentes como o que envolve o SendGrid sublinham uma verdade crítica na segurança cibernética: quando um vazamento de dados surgir publicamente, o dano já pode estar em movimento. Hoje, muitos ataques cibernéticos começam com os primeiros sinais na Web Dark – sinais que muitas vezes são perdidos sem a visibilidade certa.

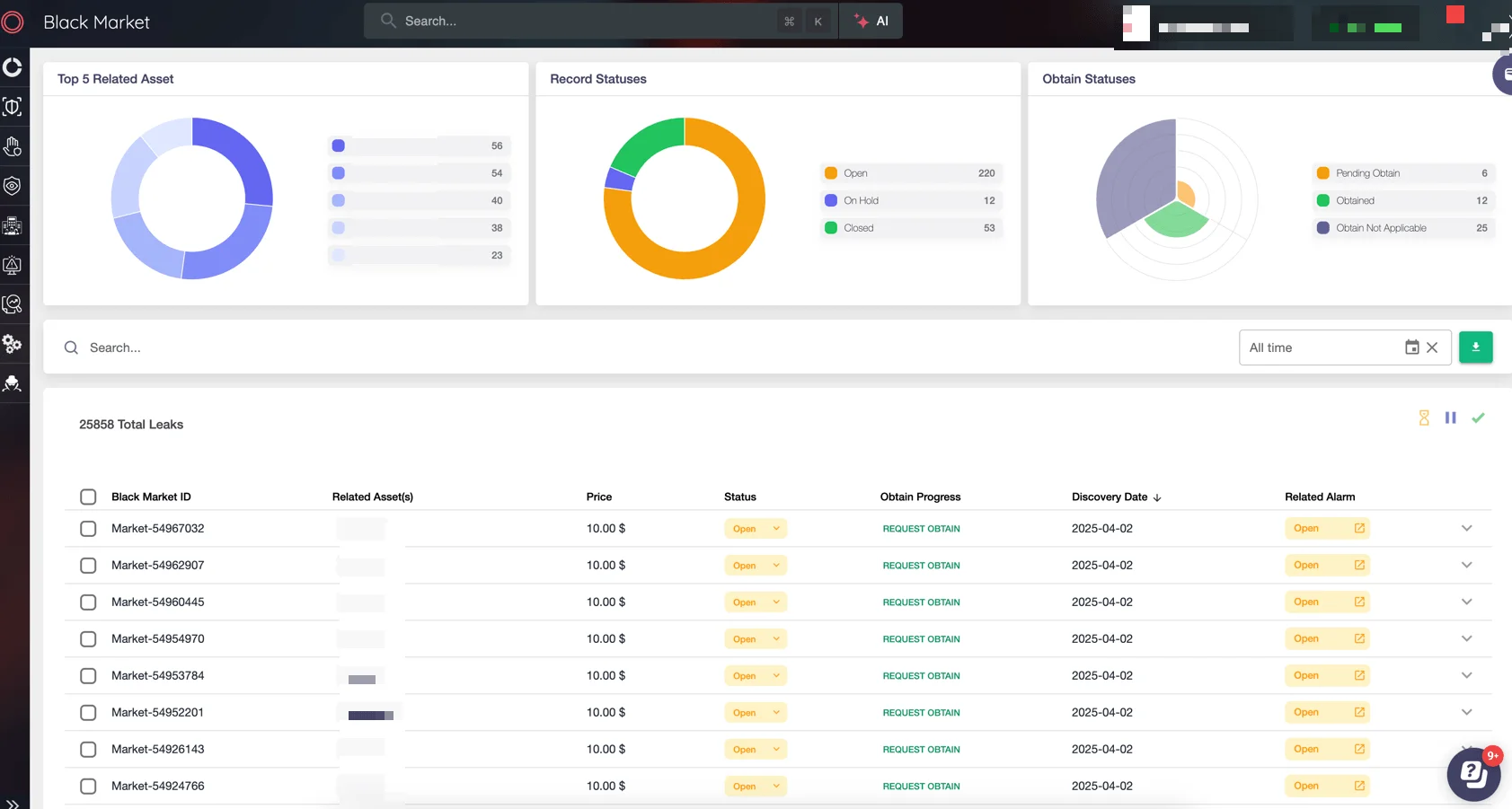

É aqui que Socradar’s Monitoramento da Web Dark Advanced torna -se essencial. Projetado para oferecer às organizações informações proativas sobre as atividades da Web Dark, a plataforma verifica continuamente uma ampla gama de fontes subterrâneas – incluindo fóruns de hackers, mercados negros, canais de telegrama e grupos de mensagens privadas.

Monitoramento da Web Socradar Dark

Com recursos como detectar credenciais vazadas, monitorar ameaças relacionadas à botnet, identificar PII exposto e até alertando as menções de sua marca ou executivos, Socradar atua como um Periscope digital na teia escura—Helping você detecta riscos antes que eles se transformem em incidentes reais.

Esteja você se defendendo contra a representação, roubo de dados ou vendas de acesso antecipado, o avançado monitoramento da Web Dark Advanced oferece uma abordagem estruturada para:

- Monitor Os ativos digitais da sua organização em tempo real

- Detectar e responder a ameaças em fontes da Web Dark

- Proteger funcionários, infraestrutura e reputação da marca

As equipes de segurança também podem alavancar seu mecanismo de pesquisaAssim, painéis personalizáveise Inteligência diária de ameaças para manter a visibilidade e melhorar os tempos de resposta. Introdução é simples – com apenas algumas etapas, você pode definir seu escopo, ativar o monitoramento e começar a receber alertas acionáveis adaptados às necessidades da sua organização.