Uma séria vulnerabilidade no Apache Tomcat, CVE-2025-24813, está sendo explorada ativamente na natureza. Essa falha permite que os invasores aproveitem o mecanismo de manipulação de solicitações do Tomcat, potencialmente levando ao compromisso completo do servidor.

Com os ataques do mundo real já observados, as organizações usando versões afetadas do Tomcat devem agir imediatamente para mitigar o risco. Neste blog, dividimos como a vulnerabilidade funciona, seu impacto no mundo real e quais etapas você deve tomar para proteger seus sistemas.

O que é CVE-2025-24813? Como funciona a exploração

Na sua essência, CVE-2025-24813 (CVSS 5.5) é uma vulnerabilidade não autenticada de execução de código remoto (RCE) que abusa de lidar com solicitações de put e obtenção de Tomcat.

Cartão de vulnerabilidade do CVE-2025-24813 (Inteligência de vulnerabilidade de Socradar)

O ataque segue um processo de duas etapas, de acordo com os pesquisadores da Wallarm:

- Enviando um arquivo de sessão malicioso -O invasor envia uma solicitação de put contendo uma carga útil de Java codificada por Base64, armazenada no armazenamento de sessão do Tomcat.

- Acionando a execução – Uma solicitação GET é enviada com um cookie JSessionID, referenciando o arquivo de sessão carregado. Isso força o Tomcat a desserializar e executar o código Java malicioso, concedendo o controle total do invasor sobre o servidor.

Wallarm ainda mais observado Que a maioria dos firewalls de aplicativos da web (WAFS) lute para identificar a exploração CVE-2025-24813. Existem várias razões para isso:

- Pedidos de venda de aparência legítima – Como as solicitações de venda são comumente usadas para uploads de arquivos, as soluções de segurança geralmente não os sinalizam.

- Cargas úteis ofuscadas – A exploração usa a codificação Base64, dificultando a detecção de intenções maliciosas.

- Execução em várias etapas -O código prejudicial não é executado na solicitação inicial, tornando a detecção tradicional baseada em padrões ineficaz.

Porque apoio parcial de colocar está ativado por padrão no Tomcat e o armazenamento de sessão baseado em arquivos é comum em implantações, muitos servidores permanecem vulneráveis, a menos que especificamente endurecido.

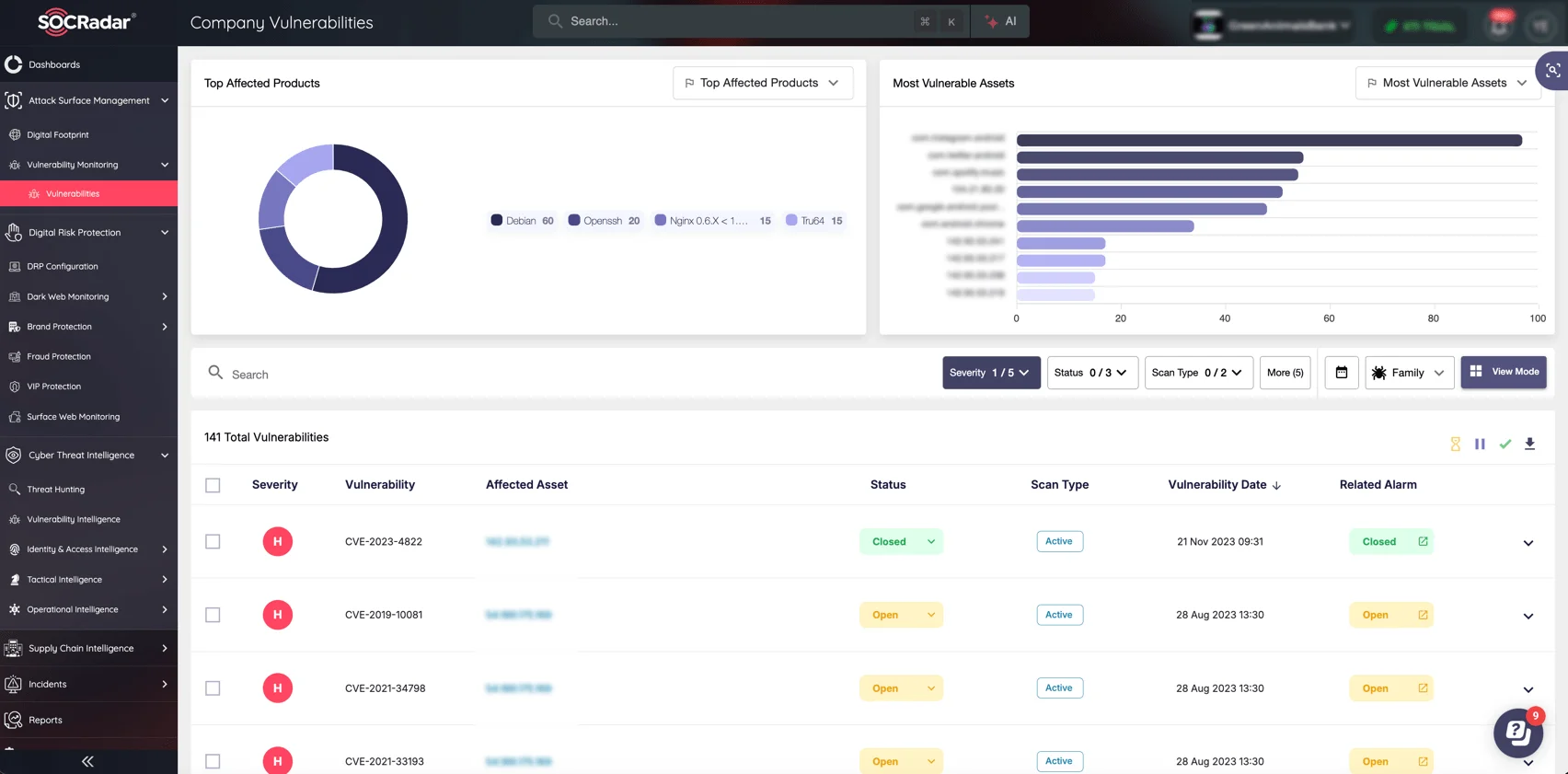

Identificar e proteger seus ativos digitais com Socradar’s Ataque de superfície de ataque (ASM). O ASM monitora continuamente seus ativos voltados para o exterior, detecta vulnerabilidades e também destaca os riscos de TI de sombra e exposições de terceiros, ajudando sua organização a minimizar os vetores de ataque e reduzir proativamente seu perfil de risco digital.

- Descoberta contínua de ativos expostos

- Identificação de vulnerabilidade em tempo real

- Visibilidade em riscos de terceiros e sombra

Módulo de gerenciamento de superfície de ataque de Socradar (ASM)

Detalhes da exploração do mundo real

O primeiro ataque conhecido que alavancava CVE-2025-24813 foi detectado em 12 de março na Polônia, mesmo antes do PRIMEIRA PROVA PÚBLICA DE CONCEPTO (POC) Exploração estava disponível. Logo após a divulgação, as explorações do POC surgiram no Github, facilitando a armadilha dos atacantes.

Red Hat classificou esta vulnerabilidade 8.6categorizando -o como alta severidade. A simplicidade e eficácia da exploração tornam -a uma preocupação séria, pois os atacantes podem usá -la para:

- Implante arquivos JSP maliciosos para acesso persistente.

- Modifique as configurações do Tomcat para escalar privilégios.

- Backdoors da planta fora do armazenamento de sessão para controle de longo prazo.

Os pesquisadores alertam que essa pode ser apenas a primeira onda de ataques, com explorações futuras provavelmente focadas em fazer o upload de arquivos JSP desonestos, alterar as configurações e estabelecer acesso persistente além do armazenamento da sessão.

Versões afetadas e patches de segurança para Apache Tomcat

CVE-2025-24813 afeta várias versões do Apache Tomcat:

- 11.0.0-m1 a 11.0.2

- 10.1.0-m1 a 10.1.34

- 9.0.0.m1 a 9.0.98

Para abordar essa vulnerabilidade, o Apache aconselha que os usuários atualizem para uma das seguintes versões o mais rápido possível:

- 11.0.3 ou posterior

- 10.1.35 ou mais tarde

- 9.0.99 ou mais tarde

As organizações que usam versões afetadas devem atualizar imediatamente para proteger seus sistemas contra um compromisso potencial.

Para mais informações, consulte Nota de segurança do Apache.

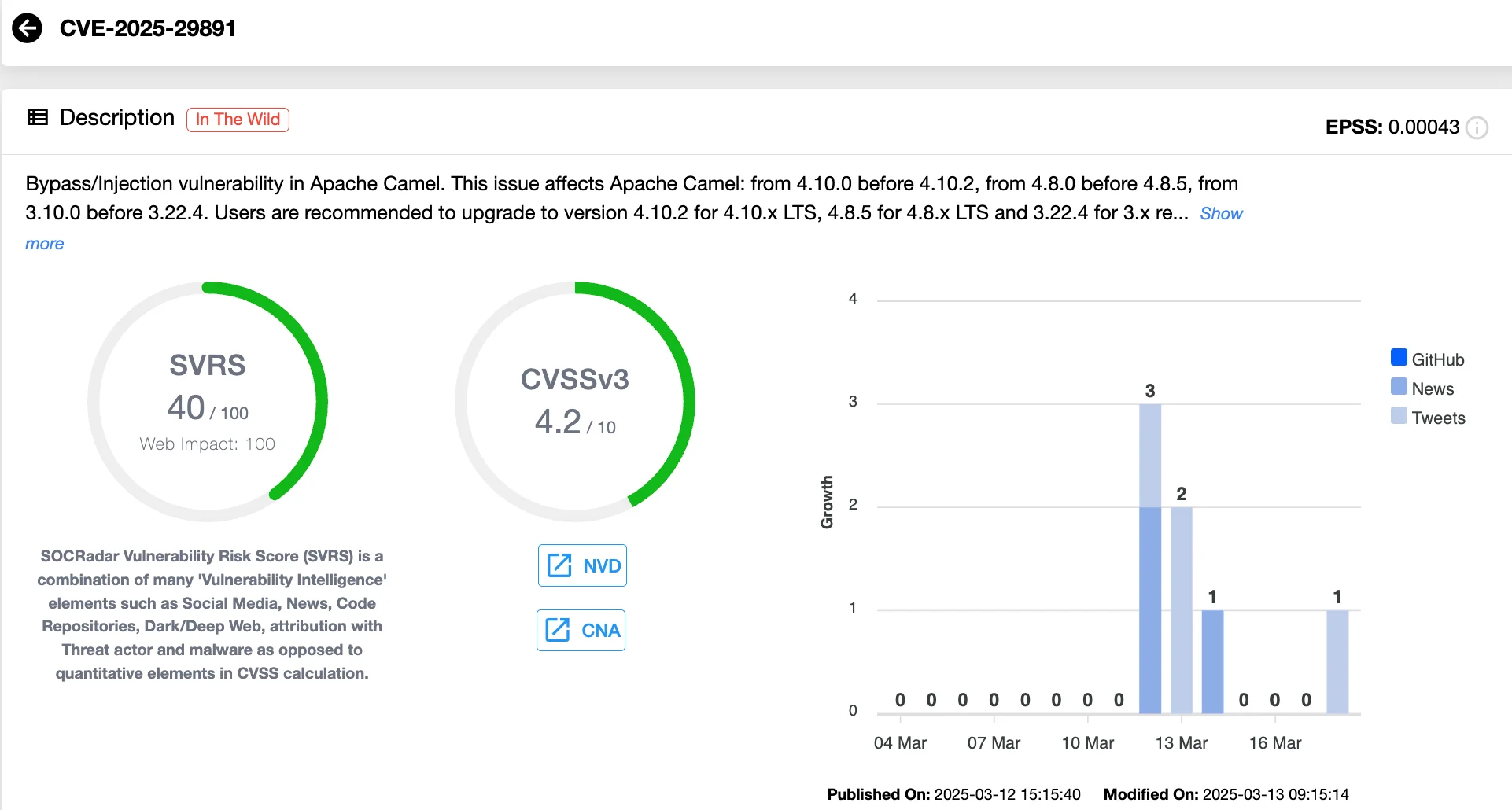

Outra ameaça emergente: vulnerabilidade do Apache Camel (CVE-2025-29891)

Ao lado da CVE-2025-24813, uma exploração POC também apareceu para CVE-2025-29891 (CVSS 4.2)uma vulnerabilidade no camelo Apache que permite a injeção maliciosa do cabeçalho nas solicitações HTTP. Os atacantes podem manipular o comportamento do aplicativo, explorando a filtragem de cabeçalho padrão do Camel.

Cartão de vulnerabilidade do CVE-2025-29891 (Inteligência de vulnerabilidade de Socradar)

A falha afeta várias versões dos componentes HTTP de Camel, incluindo camel-servlet, camel-jetty e camel-netty-http. O Apache corrigiu o problema no Camel 3.22.4, 4.8.5 e 4.10.2, pedindo aos usuários que atualizem imediatamente.

Para informações adicionais, consulte os pesquisadores POC no github, que inclui detalhes técnicos, e o oficial Apache Advisory.

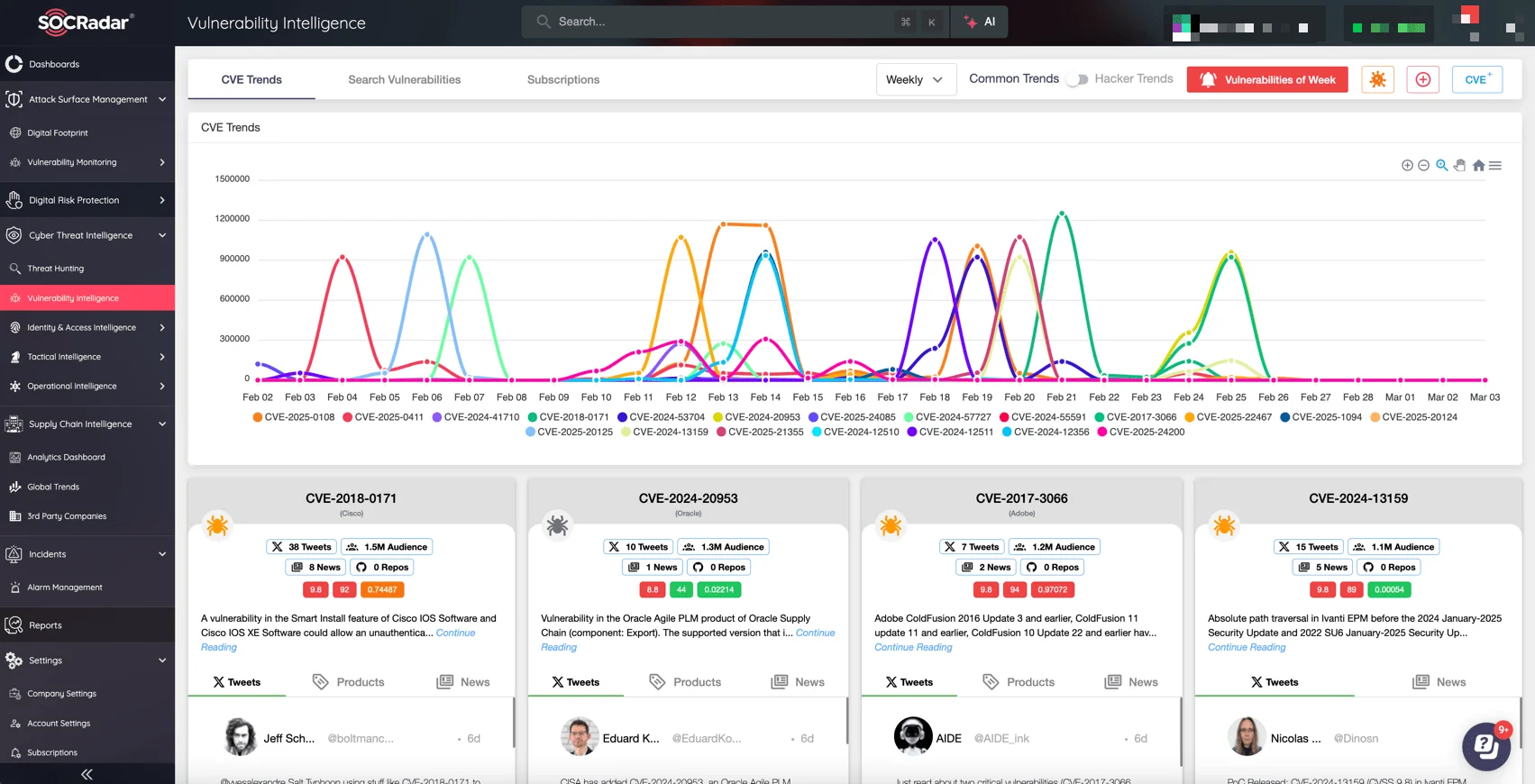

Inteligência de vulnerabilidades de Socradar: CVEs mais recentes e tendências de hackers

Para identificar rapidamente vulnerabilidades antes de os atacantes, sua organização precisa de visibilidade contínua e em tempo real em ameaças emergentes.

Socradar’s Inteligência de vulnerabilidadeparte do módulo de inteligência de ameaças cibernéticas, equipa sua equipe de segurança para identificar proativamente ameaças críticas. Rastrear vulnerabilidades, monitorar atividades de exploração em tempo real e priorizar a remediação com base em riscos reais de ameaças-não apenas no escores de gravidade. Passe rapidamente da descoberta de vulnerabilidades para a mitigação, reduzindo os impactos potenciais antes que os invasores possam explorá -los.