Um ator de ameaças anteriormente desconhecido lançou seu primeiro ataque de ransomware, marcando um novo capítulo preocupante no cenário de ameaças cibernéticas. Esse incidente alarmante envolve Arkana, um ator de ameaças anteriormente desconhecido, e WideOpenWest, um dos maiores provedores de serviços a cabo e banda larga nos EUA. A suposta violação, divulgada pela primeira vez por VX-Undergroundrevela que Arkana acessou 403.000 Contas de clientes e controle apreendido de infraestruturas críticas de back -end, incluindo AppianCloud e o sistema Symphonica. Neste artigo, mergulhamos nos detalhes dessa violação, suas implicações e o que isso significa para ambos WoW! e seus clientes.

O que é wideopenwest?

WropenWest, Inc. (WOW!) É um dos maiores provedores de serviços de cabos e banda larga nos Estados Unidos, classificando-se como o oitavo maior operador do setor. Fundada em 1996 e sediada em Denver, Colorado, WOW! Fornece serviços de Internet de alta velocidade, televisão a cabo e telefone digital a seus clientes em vários estados, incluindo Alabama, Flórida, Geórgia, Illinois, Indiana, Maryland, Michigan, Ohio, Carolina do Sul e Tennessee.

Com um rede que atinge aproximadamente 1,9 milhão de casas e empresasUAU! Serve ao redor 538.100 assinantes.

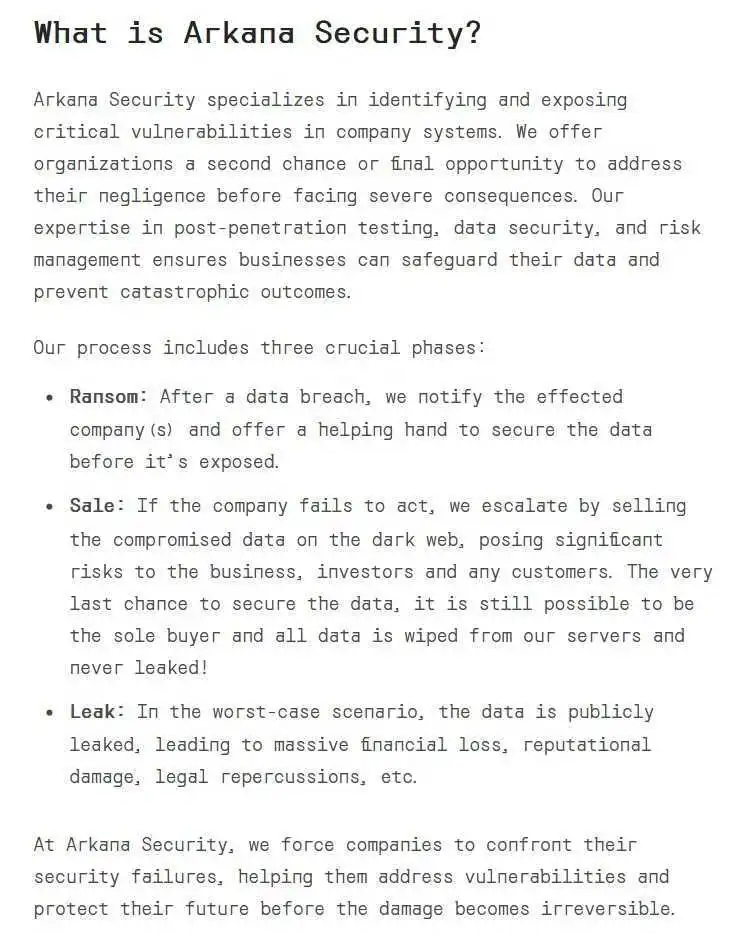

Detalhes sobre a segurança Arkana

A Arkana Security é um grupo de ransomware recém -emergido, especializado em explorar vulnerabilidades em sistemas corporativos, com um foco claro na extorsão. De acordo com o Onionsite, a operação é baseada em um modelo trifásico: resgate, venda e vazamento-cada um estágio projetado para coagir as empresas a pagar pelo retorno de seus dados comprometidos. Com base no idioma usado no site e em um vídeo compartilhado recentemente por VX-Undergroundhá evidências sugerindo que o grupo tem origens ou afiliações russas.

Na primeira fase, o grupo afirma notificar as empresas afetadas de uma violação de dados, oferecendo a eles uma breve janela para proteger seus sistemas antes que os dados sejam expostos. Se a empresa não agir, a Arkana aumenta suas atividades, supostamente vendendo os dados roubados na Dark Web. O grupo oferece às empresas uma chance final de recomprar os dados, alegando que eles excluirão todas as cópias e impedirão a exposição adicional se o acordo for feito. No entanto, se a empresa recusar, Arkana se move para a fase final – vazando publicamente os dados, com a ameaça de danos à reputação, perda financeira e conseqüências legais. Essa fase é dramatizada ainda mais pela criação de Arkana do chamado “Muro da Vergonha”, que eles usam para envergonhar as empresas publicamente que não abordam seus lapsos de segurança.

Sobre a página do site de cebola de segurança Arkana

Os métodos e táticas de Arkana são inconfundivelmente os de um grupo de ransomware, operando sob o pretexto de oferecer uma “segunda chance” para as empresas antes de explorar completamente suas vulnerabilidades.

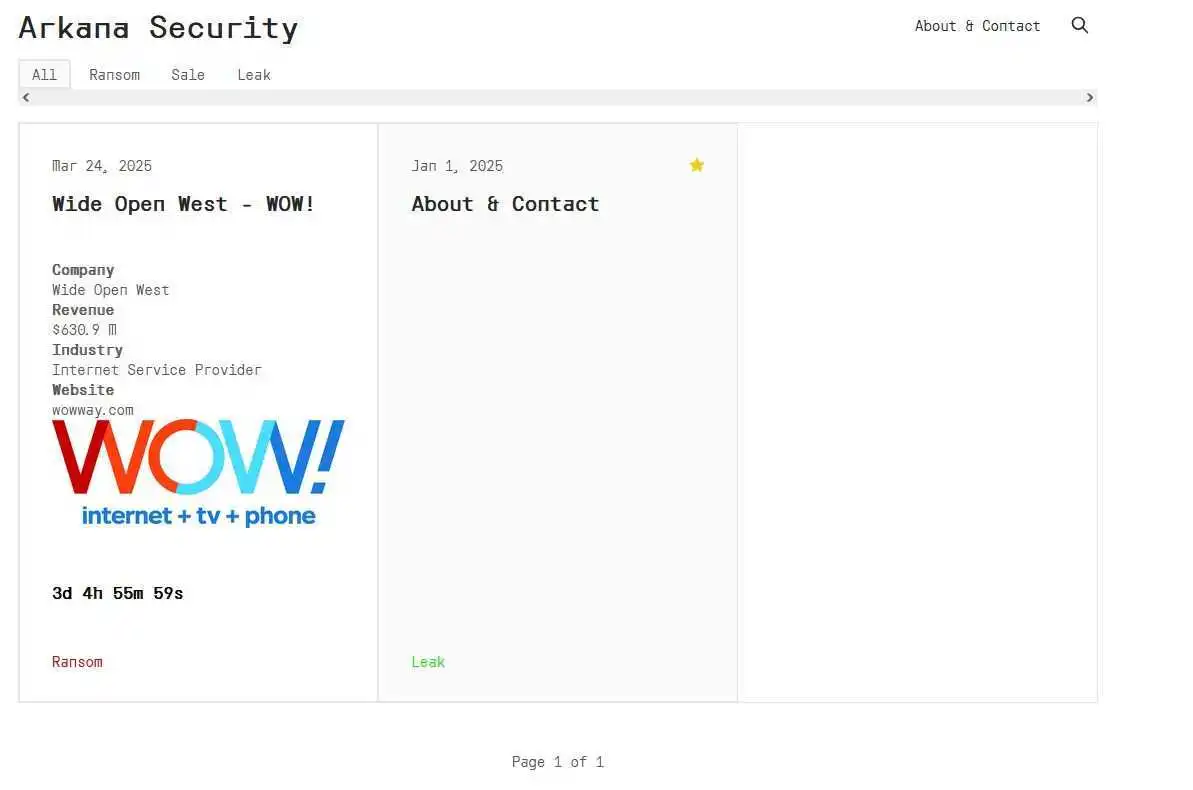

Primeira vítima de Arkana Security, WideOpenWest (uau!)

O Ransomware Group anteriormente desconhecido, Arkana, supostamente violou os sistemas de WideOpenWest (uau!), Um dos maiores provedores de serviços de Internet (ISP) nos Estados Unidos. O ator de ameaças supostamente divulgou detalhes extensos sobre o suposto compromisso, incluindo dados confidenciais do cliente e acesso interno da empresa.

Site de cebola de segurança Arkana mostrando WoW como uma vítima

Arkana, uma entidade anteriormente desconhecida no cenário de ameaças cibernéticas, supostamente ganhou acesso significativo à infraestrutura da WoW!, Demonstrando níveis avançados de infiltração. Materiais vazados do grupo sugerem que eles se comprometiam 403.000 Contas de clientes, incluindo nomes de usuário, senhas, perguntas de segurança e detalhes do pacote de serviço. Eles reivindicam ainda o controle total sobre o sistema Symphonica da WOW!, Que afirmam que podem usar para empurrar malware para os dispositivos de clientes.

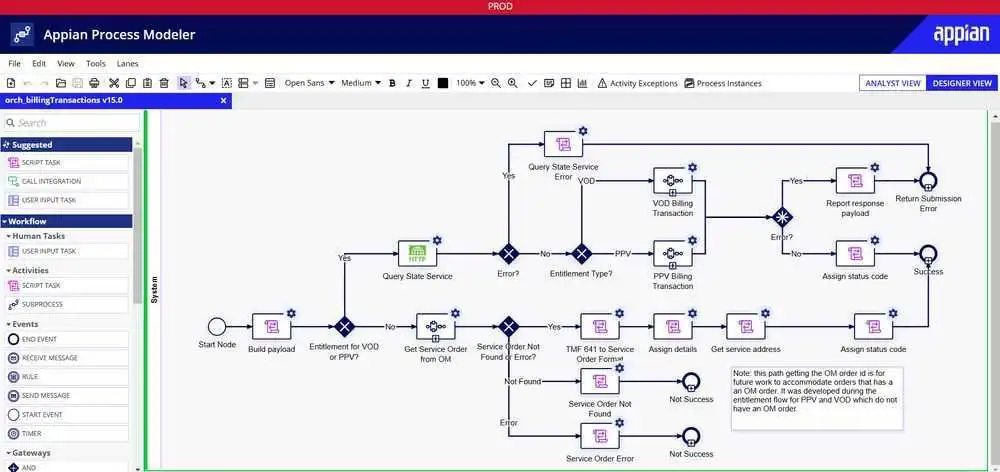

O grupo também supostamente se infiltrou em sistemas críticos de back -end, como AppialCloud, e obteve acesso às suas APIs, incluindo as de autenticação e transações. Com esse controle, o Arkana pode manipular o código de back -end, alterar a lógica de negócios e modificar os fluxos de dados, incluindo transações financeiras do cliente, detalhes pessoais e registros de cobrança. Além disso, eles podem executar transações não autorizadas, acessar contas de clientes e modificar informações de cobrança.

Segurança Arkana – Página da vítima uau

Arkana também afirma em seu cargo que seus recursos também se estendem para exfiltrar dados confidenciais, como números de seguridade social (SSNS), informações do cartão de crédito e outras informações de identificação pessoal (PII), tudo sem detecção. Essa violação abrangente indica uma ameaça severa à infraestrutura e à privacidade dos clientes da WoW!

Os dados a seguir são violados de acordo com a postagem da Arkana Security:

Identificação do usuário

- UserID (chave primária, int, identidade) – identificador exclusivo para o usuário

- CustomerAccountID (INT) – ID da conta do cliente associada

- Nome de usuário (Nvarchar (100)) – Nome de login do usuário

Autenticação e segurança

- Senha (Nvarchar (255)) – Senha do usuário

- SecurityQuestionId (int) – ID da pergunta de segurança para recuperação de contas

- SecurityAnswer (Nvarchar (255)) – Resposta à pergunta de segurança

- ISPasswordExpired (tinyint) – indica se a senha expirou

- PasswordExpirationDate (DateTime) – data em que a senha expira

- BadLoginattempts (int) – Número de tentativas de login com falha

- islockedout (tinyint) – indica se a conta está bloqueada

- LockedOutdate (DateTime) – data em que a conta foi bloqueada

Informações pessoais

- FirstName (nvarchar (50)) – o primeiro nome do usuário

- LastName (Nvarchar (50)) – Sobrenome do usuário

Email e preferências de comunicação

- Comunicação (Nvarchar (255)) – Email usado para comunicação

- CommunicationEmaildate (DateTime) – Data de comunicação email foi definido

- ISOPTIN (TinyInt) – indica se o usuário optou por comunicações

- Optindate (DateTime) – data em que o usuário optou

- EmailDomainId (int) – Identificador para o domínio de email

- IsCommunicationAmailverificado (Tinyint) – indica se o email de comunicação é verificado

- LoginMailUpdateate (DateTime) – data em que o e -mail de login foi atualizado pela última vez

- CommunicationEmailUpdateate (DateTime) – data em que o email de comunicação foi atualizado pela última vez

Status e atividade da conta

- isactive (tinyint) – indica se a conta está ativa

- issevenmonthinactive (tinyint) – indica se a conta está inativa por sete meses

- CreateDDate (DateTime) – Data de criação da conta

- LastLogindate (DateTime) – Última data de login bem -sucedida

- DeActivatedDate (DateTime) – data em que a conta foi desativada

- DeActivationNote (Nvarchar (2147483647)) – Notas sobre a desativação

Acesso e permissões

- isPrimaryUser (Tinyint) – indica se o usuário é o usuário principal

- HasdialUpAccess (TinyInt)-indica se o usuário tem acesso dial-up

- Roleid (int) – Identificador de função para permissões de usuário

Serviços de criptografia e segurança

- ISCOMXENCRYPTED (TinyInt) – Indica a criptografia COMX

- Issynacorencrypted (Tinyint) – Indica a criptografia do Synacor

- synacorstatusid (int) – ID de status para synacor

- IshostopiaUser (Tinyint) – indica se o usuário é um usuário de Hostopia

Integração do Firebase

- FireBaseUserName (Nvarchar (355)) – Nome de usuário do Firebase

- Firebaseuid (Nvarchar (150)) – ID do usuário do Firebase

- FireBaseMigration (Tinyint) – indica se a conta foi migrada para o Firebase

- isfireBaseUserNameVerified (tinyint) – indica se o nome de usuário do Firebase é verificado

Painel Appian publicado pela Arkana Security

Além das alegações técnicas, a Arkana também está envolvida em atividades de Doxxing envolvendo o CEO da Wow! E outros executivos seniores. O ator de ameaças publicou informações pessoais sensíveis, incluindo endereços, detalhes de contato e o número de Seguro Social do CEO da empresa, enquanto os ridicularizam simultaneamente. Além disso, os nomes de vários diretores, os principais indivíduos responsáveis pelas relações com investidores e relações com a mídia, bem como o presidente do conselho, também foram divulgadas no cargo. Embora as informações pessoais desses indivíduos não tenham sido explicitamente incluídas, dada a natureza da suposta violação, é possível que seus detalhes particulares também estejam em risco.

Para Wow!, Essa suposta violação pode se traduzir em danos de reputação significativos e possíveis repercussões legais e regulatórias. A exposição de dados sensíveis ao cliente não apenas prejudica a confiança, mas também obriga a empresa a investir fortemente em remediação e aprimorar medidas de segurança cibernética para evitar incidentes futuros.

Para os clientes, esse incidente significa um risco elevado de roubo de identidade, fraude financeira e infecções por malware. Com acesso a detalhes pessoais, como números de previdência social, informações sobre cartão de crédito e mais, os indivíduos afetados podem precisar monitorar de perto suas contas financeiras e considerar medidas de proteção adicionais, como monitoramento de crédito ou proteção contra roubo de identidade.

No geral, ambas as partes enfrentam um caminho desafiador à frente, enquanto navegam nas consequências desse sofisticado ataque cibernético.