À medida que as ameaças cibernéticas evoluem em escala e sofisticação, as organizações devem permanecer alertas para as táticas emergentes que desafiam as defesas tradicionais. Neste post, destacamos cinco das campanhas cibernéticas mais de alto nível observadas em 2024. Cada um mostra uma estratégia distinta e um conjunto de metas, oferecendo lições importantes em defesa digital.

1. Campanha Chameleon desencadeou

O malware Chameleon emergiu como um predador silencioso, visando inicialmente os usuários gerais do Android, mas depois evoluindo para um sofisticado Trojan bancário. Por se passar por meio Gerenciamento de relacionamento com o cliente (CRM) Aplicativos, Chameleon direcionou -se especificamente funcionários da organização, comprometendo dados financeiros e pessoais.

Principais destaques:

- Setores -alvo: Finanças, varejo, saúde e telecomunicações.

- Regiões afetadas: Polônia, Índia, Cingapura, Austrália e Reino Unido.

- Táticas avançadas:

- Uso de droppers para ignorar as restrições do Android 13+.

- Credencial colheita através de páginas de login falsas.

- Interrupções da operação biométrica.

Estratégias de mitigação:

- Proteção de terminais: Implante soluções avançadas de detecção e resposta de endpoint (EDR) para identificar e mitigar a atividade de malware.

- Defesa de ameaça móvel: Incorpore sistemas de detecção de ameaças específicos para celular para identificar o comportamento malicioso de aplicativos, incluindo tentativas de phishing e keylogging.

- Treinamento de conscientização sobre segurança: Eduque regularmente os funcionários sobre a identificação de e -mails de phishing, permissões suspeitas de aplicativos e práticas seguras para baixar aplicativos.

- Controle de acesso: Implementar políticas estritas de controle de acesso e monitorar contas privilegiadas para impedir o acesso a dados não autorizados.

Você pode explorar a página da campanha do Socradar Labs para obter informações mais detalhadas sobre o Campance Chameleon Unleashed.

2. Earth Baku 2.0: Avançado Apt Tactics

O Earth Baku, um grupo de ameaça persistente (APT) ligado ao APT41, expandiu suas operações do Indo-Pacífico para a Europa, Oriente Médio e África. Suas táticas, principalmente explorando as vulnerabilidades do servidor do IIS, destacaram sua capacidade de espionagem cibernética furtiva e persistente.

Principais destaques:

- Setores -alvo: Segurança Nacional, Telecomunicações, Educação e Saúde.

- Regiões afetadas: Itália, Alemanha, Emirados Árabes Unidos, Catar e Romênia.

- Táticas avançadas:

- Exploração de aplicações voltadas para o público.

- Uso de contas comprometidas para movimento lateral.

- Implantação sofisticada de malware para exfiltrar dados sensíveis.

Estratégias de mitigação:

- Gerenciamento de patches: Garanta a aplicação oportuna de patches de segurança para aplicativos voltados para o público, incluindo servidores do IIS, para mitigar a exploração.

- Monitoramento de rede: Utilize sistemas avançados de detecção de intrusões (IDs) e sistemas de prevenção de intrusões (IPs) para detectar padrões de tráfego anormais.

- Segurança de credenciais: Aplicar a autenticação multifatorial (MFA) para todas as contas de usuário e conduzir auditorias regulares de acesso privilegiado.

- Plano de resposta a incidentes: Desenvolva uma estrutura robusta de resposta a incidentes para identificar rapidamente e conter possíveis atividades adequadas.

- Integração de inteligência de ameaças: Aproveite as plataformas de inteligência de ameaças para monitorar e rastrear atividades adequadas em tempo real.

Você pode explorar a página da campanha do Socradar Labs para obter informações mais detalhadas sobre o Earth Baku 2.0.

3. Ataques de phishing de PWA -Target Mobile Banking

Os aplicativos da Web Progressive (PWAs) se tornaram o vetor de uma campanha inovadora de phishing direcionada aos usuários de bancos móveis. Esses ataques aproveitam a integração perfeita de PWAs com navegadores móveis para indicar facilmente os usuários a fornecer credenciais confidenciais.

Principais destaques:

- Setores -alvo: Bancos e finanças.

- Táticas:

- Imitando PWAs bancários legítimos.

- Injetando código malicioso para capturar credenciais do usuário.

- Aproveitando a engenharia social para ignorar o 2FA.

Estratégias de mitigação:

- Desenvolvimento seguro de aplicativos: Colabore com os desenvolvedores para implementar salvaguardas no PWAS, como detectar e bloquear injeções de script não autorizadas.

- Autenticação aprimorada: Incentive as instituições financeiras a adotar mecanismos de autenticação biométrica e verificação de identidade específicos do dispositivo.

- Campanhas de conscientização de phishing: Execute campanhas em toda a organização para educar os usuários sobre a identificação de PWAs falsificados e tentativas de phishing.

- Extensões do navegador: Desenvolva e distribua os plug -ins do navegador que avisam os usuários de URLs maliciosos conhecidos associados a PWAs falsificados.

Você pode explorar a página da campanha do Socradar Labs para obter informações mais detalhadas sobre os ataques de phishing da PWA -alvo do banco móvel.

4. OneDrive Pastrejacking

OneDrive tornou -se um vetor surpreendente para uma sofisticada campanha de phishing e downloader, conhecida como pastejacking. Ao explorar as funcionalidades da área de transferência, os atacantes distribuíram malware disfarçado de links ou arquivos benignos.

Principais destaques:

- Setores -alvo:Comércio eletrônico, assistência médica e pequenas empresas.

- Táticas avançadas:

- Manipulando dados da área de transferência para redirecionar usuários para sites maliciosos.

- Disfarçar cargas úteis de malware como downloads legítimos.

Estratégias de mitigação:

- Ferramentas de monitoramento da área de transferência: Implante ferramentas que monitoram as modificações da área de transferência e bloqueiam alterações não autorizadas.

- Políticas de acesso: Restrinja o acesso a plataformas de armazenamento em nuvem com base em permissões baseadas em função e garantir práticas seguras de compartilhamento de arquivos.

- Educação do usuário: Aumente a conscientização sobre os riscos da pasta e forneça orientações sobre como verificar o conteúdo da área de transferência antes do uso.

- Soluções de segurança: Implemente as defesas baseadas no navegador que detectam e bloqueiam tentativas de manipular os dados da área de transferência.

Você pode explorar a página da campanha do Socradar Labs para obter informações mais detalhadas sobre o OneDrive Pastrejacking.

5. DNS sob cerco: a campanha secreta sequestrando milhares de domínios

Esta campanha marcou uma escalada significativa nas táticas de seqüestro de DNS. Ao explorar vulnerabilidades em sistemas de nomes de domínio, os invasores redirecionaram o tráfego de sites legítimos para os maliciosos, comprometendo dados sensíveis ao usuário.

Principais destaques:

- Setores -alvo: Telecomunicações e Assuntos Internacionais.

- Táticas:

- Envenenando os cache de DNS para redirecionar o tráfego.

- Explorando vulnerabilidades do registrador para obter o controle das configurações de domínio.

Estratégias de mitigação:

- Adote DNSSEC: Implementar o nome do domínio Extensões de segurança do sistema (DNSSSEC) para proteger a integridade do domínio.

- Segurança do Registrador: Auditoria regularmente as contas do registrador e aplica fortes mecanismos de autenticação.

- Monitoramento DNS: Monitore continuamente o tráfego do DNS quanto a padrões incomuns que podem indicar tentativas de seqüestro.

- Backup e recuperação: Mantenha backups regulares das configurações do DNS e tenha um plano de recuperação para restaurar rapidamente os serviços.

Você pode explorar a página de campanha do Socradar Labs para obter informações mais detalhadas sobre o DNS sob cerco: a campanha secreta sequestrando milhares de domínios.

Conclusão

Essas cinco campanhas de 2024 revelam como se tornaram os cibercriminosos adaptativos, misturando explorações técnicas com engenharia social para ignorar as defesas avançadas. As organizações devem adotar estratégias de várias camadas que combinem detecção, educação e inteligência em tempo real.

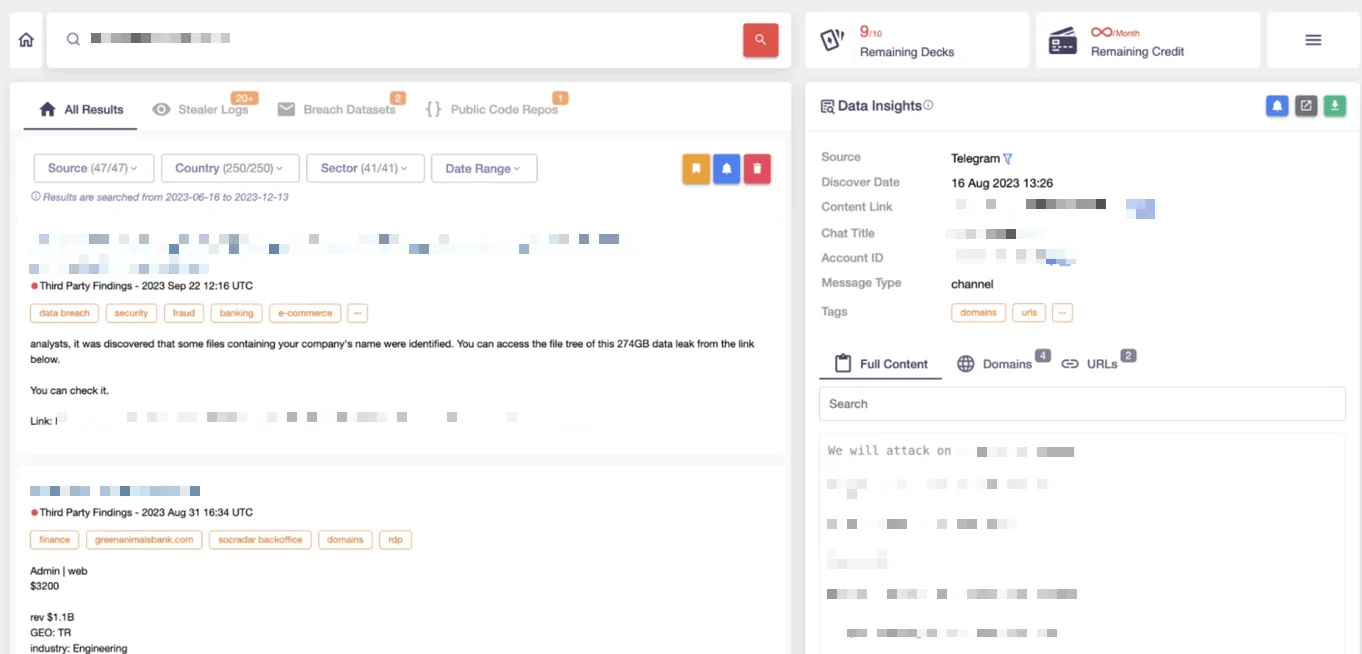

A plataforma unificada de inteligência de ameaças da Socradar foi projetada para enfrentar esse desafio. Com módulos como Caça às ameaçasAssim, Pegada digitale Monitoramento da Web Darkas equipes de segurança obtêm uma visão abrangente do cenário e das ferramentas de ameaças para agir rapidamente.

Módulo de caça de ameaças de Socradar

Para se aprofundar nas ameaças atuais e emergentes, a página de campanhas de Socradar Labs oferece análises detalhadas de campanhas cibernéticas ativas.

Deseja entender melhor quais riscos sua organização pode estar enfrentando na Web Dark? Obtenha um Relatório Dark Web grátis de Socradar e dê o primeiro passo em direção à defesa proativa.