As ameaças de segurança cibernética continuam evoluindo, e as organizações que dependem do Gitlab para hospedagem de código, colaboração e CI/CD devem permanecer vigilantes. O mais recente patch de segurança do GITLAB – versões 17.9.2, 17.8.5 e 17.7.7 – aborda várias vulnerabilidades, incluindo riscos de desvio de autenticação e uma ameaça de execução remota de código (RCE), que pode ser explorada pelos atacantes para comprometer contas de usuários, dados sensíveis a vazamentos ou interromper operações.

Este blog descreverá as mais recentes atualizações do GitLab, destacando os problemas de segurança mais graves e as etapas de mitigação recomendadas.

As maiores preocupações de segurança no último patch do Gitlab

O patch mais recente corrige uma variedade de vulnerabilidades, algumas das quais são consideradas críticas na gravidade. Compreender esses riscos é essencial para manter a segurança do seu ambiente GitLab.

Bypass de autenticação via SAML (CVE-2025-25291 e CVE-2025-25292)

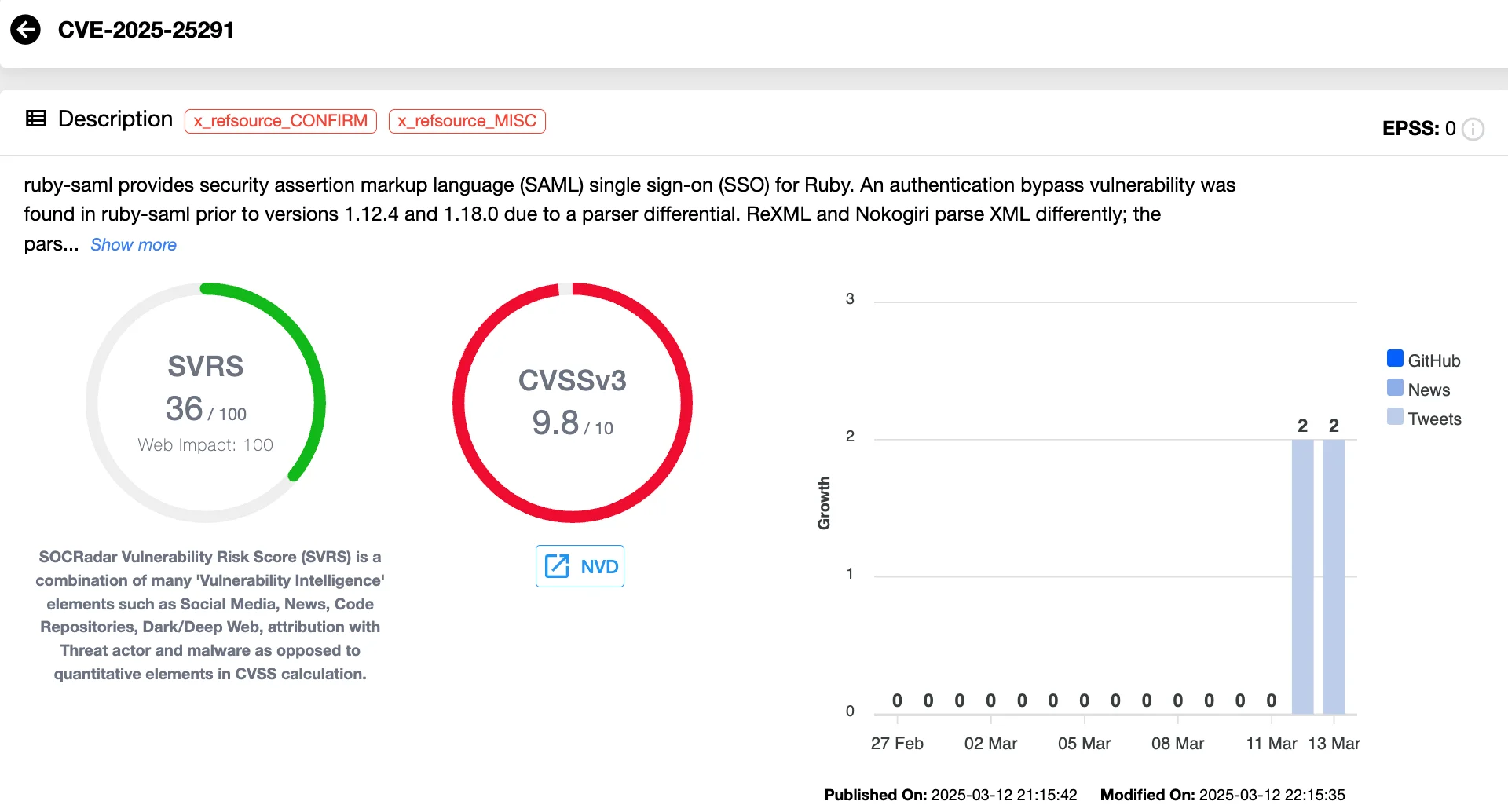

O GitLab abordou duas vulnerabilidades críticas (CVSS 9.8) no rubi-saml biblioteca, que é usada quando Autenticação SAML SSO está ativado.

Cartão de vulnerabilidade do CVE-2025-25291 (Inteligência de vulnerabilidade de Socradar)

Explorando essas falhas, um invasor com acesso a um legítimo Documento SAML assinado De um provedor de identidade (IDP), pode ignorar a autenticação e assumir a identidade de outro usuário válido, levando potencialmente a acesso não autorizado a repositórios e dados sensíveis.

Para minimizar o risco de exploração, os administradores devem tomar as seguintes medidas:

- Exigir todas as contas de usuário para ativar Autenticação de dois fatores (2FA) Para uma camada adicional de segurança.

- Garanta o Bypass de dois fatores SAML A opção está desativada para evitar o desvio de autenticação.

- Definir Aprovação do administrador como obrigatório para criados automaticamente novos usuários para evitar o acesso não autorizado.

Execução de código remoto via GraphQL (CVE-2025-27407)

Outra vulnerabilidade crítica (CVSS 9.0) abordada foi no Ruby Graphql Biblioteca – poderia permitir a execução do código remoto (RCE) sob certas condições. Se uma conta de usuário autenticada controlada pelo atacante tentasse transferir um Projeto maliciosamente criado via Gitlab’s Transferência direta Recurso, eles poderiam potencialmente executar o código arbitrário no sistema.

Cartão de vulnerabilidade do CVE-2025-27407 (inteligência de vulnerabilidade de Socradar)

O GitLab observa que, como a transferência direta ainda está na versão beta e desativada por padrão para todas as instâncias auto-gerenciadas, ela apresenta um risco imediato mais baixo. No entanto, se ativado, essa vulnerabilidade poderá ser explorada para obter controle não autorizado sobre um sistema, tornando -o uma preocupação séria.

Para proteger contra a exploração potencial, considere as seguintes ações:

- Se a transferência direta estiver ativada, Desative isso para eliminar o risco.

- Atualize para a versão mais recente do patch para garantir que a vulnerabilidade seja totalmente mitigada.

Outras correções de segurança

O lançamento do patch também inclui correções para várias vulnerabilidades médias e de baixa severidade:

- CVE-2025-1257 (CVSS 6.5):Vulnerabilidade de negação de serviço (DOS) em regras de aprovação do GITLAB – A manipulação de campo ilimitada pode causar interrupções no serviço.

- CVE-2024-13054 (CVSS 5.7): A negação de serviço (DOS) devido ao processamento ineficiente de entrada – pode permitir que um invasor force uma reinicialização do sistema.

- CVE-2024-12380 (CVSS 4.4): Credenciais Exposição no espelhamento do repositório – Certas falhas de espelhamento do repositório podem vazar informações de autenticação sensíveis.

- CVE-2025-0652 (CVSS 4.3): Notas internas vazam em solicitações de mesclagem-Notas internas podem ser enviadas por e-mail para não-membros.

- CVE-2024-8402 (CVSS 3.7): Injeção de código do shell no Google Integrations – Um mantenedor do GitLab pode injetar código de shell malicioso.

- CVE-2024-7296 (CVSS 2.7): Bypass de permissão do hóspede – Um usuário convidado com permissões de administrador personalizado pode aprovar convites do usuário além dos limites permitidos.

Além disso, as versões PostgreSQL 14.17 e 16.8 foram integradas como parte desta atualização.

Aja agora para proteger sua instância do Gitlab de ameaças críticas

Se você opera uma instância do Gitlab auto-gerenciada, a atualização imediatamente é fortemente recomendada para evitar possíveis violações. O GitLab.com já foi atualizado e os clientes dedicados ao GitLab serão notificados assim que sua instância for corrigida.

Se você estiver usando o GitLab CE/EE, atualize para uma das versões corrigidas (17.9.2, 17.8.5 ou 17.7.7) o mais rápido possível. Atrasando esta atualização pode expor sua instância do GitLab a riscos de segurança graves.

Para detalhes completos, instruções de mitigação e orientação de patching, consulte o oficial Nota de versão de atualização.

Uma solução unificada para gerenciamento de riscos cibernéticos: Socradar XTI

As vulnerabilidades de patch é apenas uma peça do quebra -cabeça de segurança cibernética. Para realmente garantir seu ambiente, sua organização precisa visibilidade contínua da ameaça e proativo Gerenciamento de riscos. Socradar fornece as ferramentas para fazer exatamente isso.

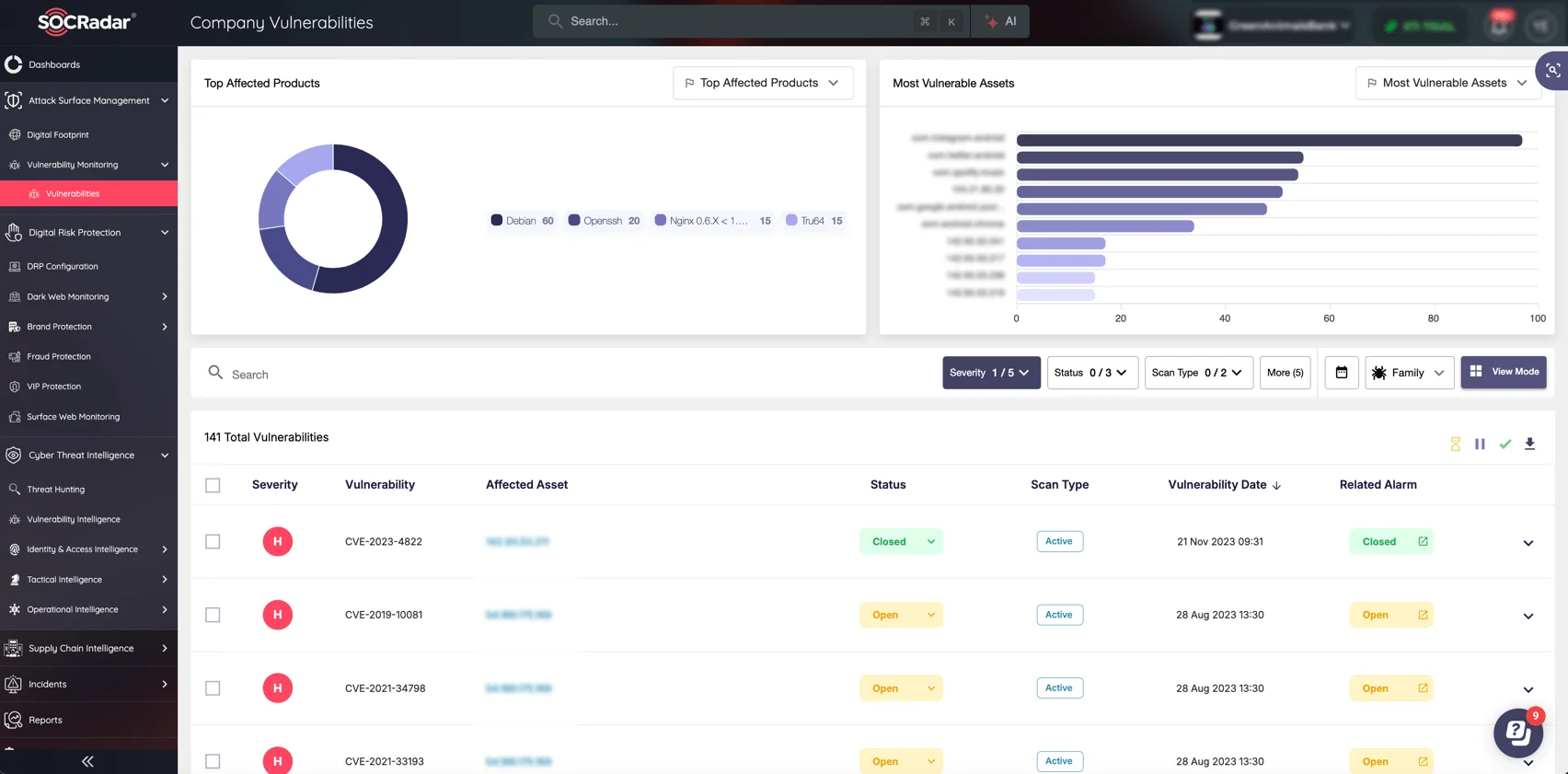

Acompanhe o status de ativos digitais e vulnerabilidades da empresa com o módulo ASM

Socradar’s Inteligência de vulnerabilidade e Ataque de superfície de ataque (ASM) Trabalhe juntos para manter sua organização segura. Com insights em tempo real, alertas automatizados e profunda visibilidade em seus ativos digitais, essas ferramentas ajudam você:

- Identificar e priorizar vulnerabilidades Antes de os atacantes os exploram.

- Monitore sua superfície de ataque externa Para detectar dados expostos, sombrear os riscos de TI e infraestrutura.

- Receba alertas instantâneos sobre ameaças de alto risco Amarrado ao seu ambiente, garantindo a mitigação rápida.

Ao integrar essas soluções, sua organização pode detectar, analisar e responder proativamente às ameaças à segurança antes que elas aumentem.