O Google acaba de lançar seu Boletim de Segurança Android de abril de 2025, abordando um amplo espectro de vulnerabilidades em seu sistema operacional móvel. Entre os 62 emissores corrigidos, duas vulnerabilidades no nível do kernel-CVE-2024-53150 e CVE-2024-53197-estão sob exploração ativa, chamando atenção significativa de usuários e especialistas em segurança cibernética.

Além de corrigir os bugs do kernel, a atualização também aborda falhas nos principais componentes de terceiros de fornecedores como ARM, MediaTek, Qualcomm e Tecnologias de Imaginação. Também notavelmente, um dos patches críticos para o componente do sistema, CVE-2025-26416, pode permitir a escalada de privilégio remoto sem interação do usuário, aumentando as apostas para dispositivos não patches.

Vulnerabilidades críticas do kernel exploradas ativamente (CVE-2024-53150 e CVE-2024-53197)

As vulnerabilidades do kernel do Android CVE-2024-53150 e CVE-2024-53197 estão entre os problemas mais prementes da atualização deste mês.

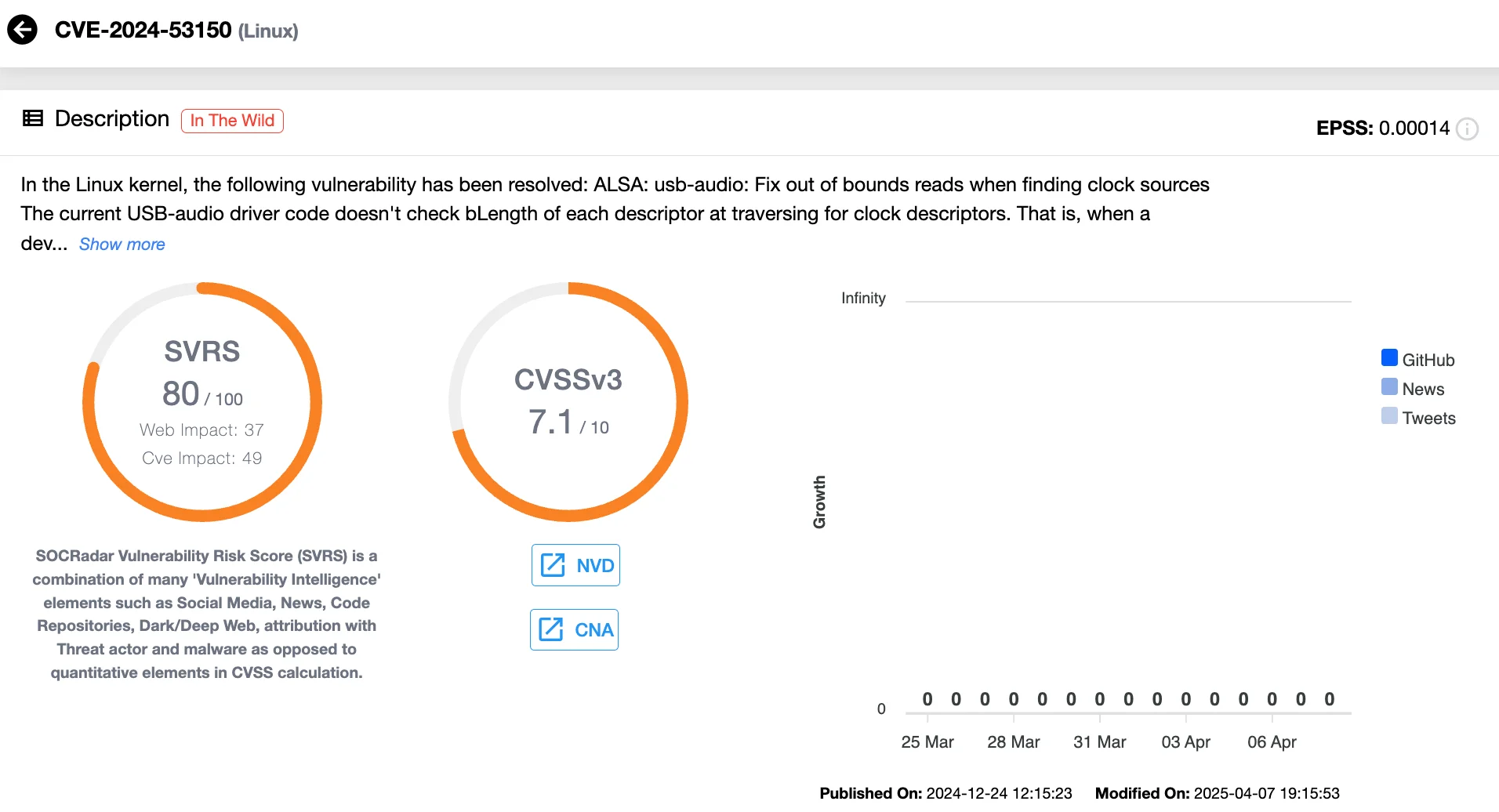

- CVE-2024-53150 (CVSS 7.1): Esta é uma vulnerabilidade fora dos limites, localizada no subsistema USB do kernel Linux. Os invasores que exploram essa falha podem potencialmente extrair dados sensíveis dos dispositivos afetados.

Cartão de vulnerabilidade do CVE-2024-53150 (inteligência de vulnerabilidade de Socradar)

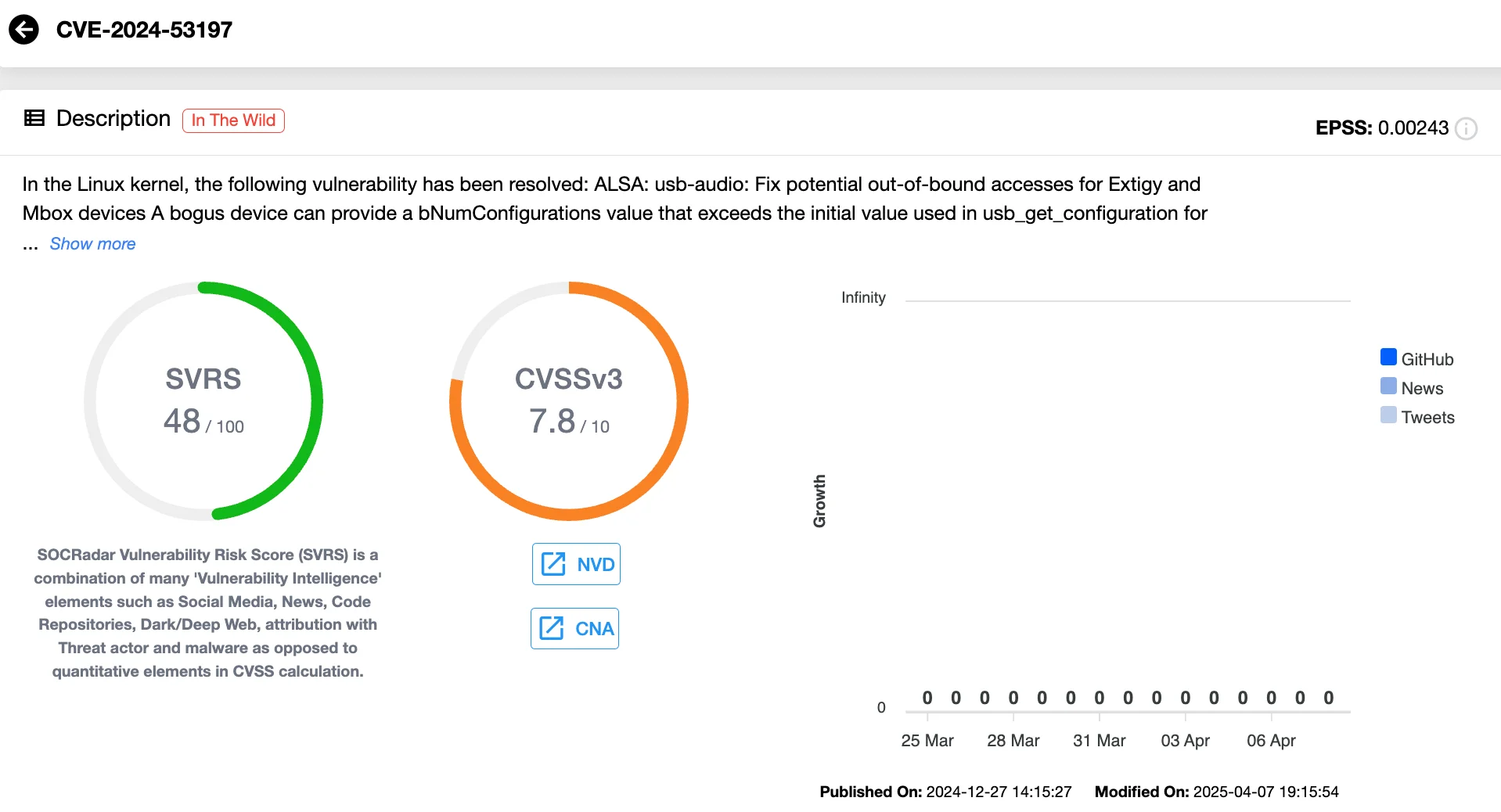

- CVE-2024-53197 (CVSS 7.8): Uma questão de escalada de privilégio mais grave, essa falha também reside no subsistema USB e permite que os invasores obtenham acesso elevado ao sistema.

Cartão de vulnerabilidade do CVE-2024-53197 (inteligência de vulnerabilidade de Socradar)

De acordo com o Boletim de Segurança do Google, essas vulnerabilidades afetam o driver de áudio USB do Kernel Linux. O que torna CVE-2024-53197 particularmente digno de nota é sua conexão com uma cadeia de exploração mais ampla anteriormente descoberta pela Anistia Internacional. Em fevereiro de 2025 relatórioa organização revelou que os serviços de inteligência sérvia usavam uma cadeia de dias de zero, incluindo CVE-2024-53197, para comprometer o dispositivo de um ativista juvenil por meio de uma ferramenta forense Cellebrite.

Os outros componentes desta cadeia de exploração, CVE-2024-53104 e CVE-2024-50302, foram corrigidos em atualizações anteriores do Android. Em abril de 2025, o Google agora abordou todas as três vulnerabilidades da cadeia, bloqueando efetivamente esse vetor de ataque.

Embora a natureza dos ataques que alavancam o CVE-2024-53150 permanecem não revelados, o Google exorta os usuários a aplicar atualizações de segurança assim que seus fabricantes de dispositivos os libertarem.

CVE-2025-26416: Vulnerabilidade crítica do sistema que não requer ação do usuário

De acordo com o Boletim de Segurança do Android de abril de 2025, a falha mais crítica abordada nesta atualização é CVE-2025-26416, residindo no componente do sistema Android. Essa falha permite a escalada de privilégio remoto sem exigir interação do usuário ou privilégios adicionais de execução.

Esse tipo de vulnerabilidade é particularmente perigoso porque pode ser armado em ataques remotos, potencialmente comprometendo um grande número de dispositivos sem a interação dos usuários, permitindo uma exploração silenciosa se o sistema não for manchado.

A classificação da criticidade pressupõe que os recursos de mitigação sejam desativados para testes ou ignorados com sucesso, enfatizando a urgência de implantar o patch, mesmo para ambientes de desenvolvimento.

Como garantir que seu dispositivo esteja protegido: aplique patches de segurança Android de abril de 2025

O Google emitiu dois níveis de patch de segurança para abril de 2025:

- 2025-04-01 Nível de patch: Abrange as vulnerabilidades principais do Android.

- 2025-04-05 Nível de patch: Inclui todas as correções anteriores, além de patches para drivers específicos do dispositivo e componentes proprietários.

Os usuários com dispositivos Pixel geralmente recebem esses patches imediatamente, enquanto aqueles com dispositivos de outros fabricantes podem experimentar atrasos, pois os fornecedores testam e otimizam os patches para o hardware. Você pode verificar o nível do patch de segurança do seu dispositivo nas configurações em System> Security.

Para detalhes completos, consulte o oficial Boletim de Segurança Android.

Fique à frente das façanhas com inteligência de ameaças em tempo real

Com as ameaças cibernéticas crescendo em volume e sofisticação, permanecer seguro significa agir de maneira rápida e inteligente. A atualização do Android de abril de 2025 do Google aborda um total de 62 vulnerabilidades, incluindo duas falhas de kernel exploradas ativamente e um bug crítico do sistema que permite acesso remoto sem interação do usuário.

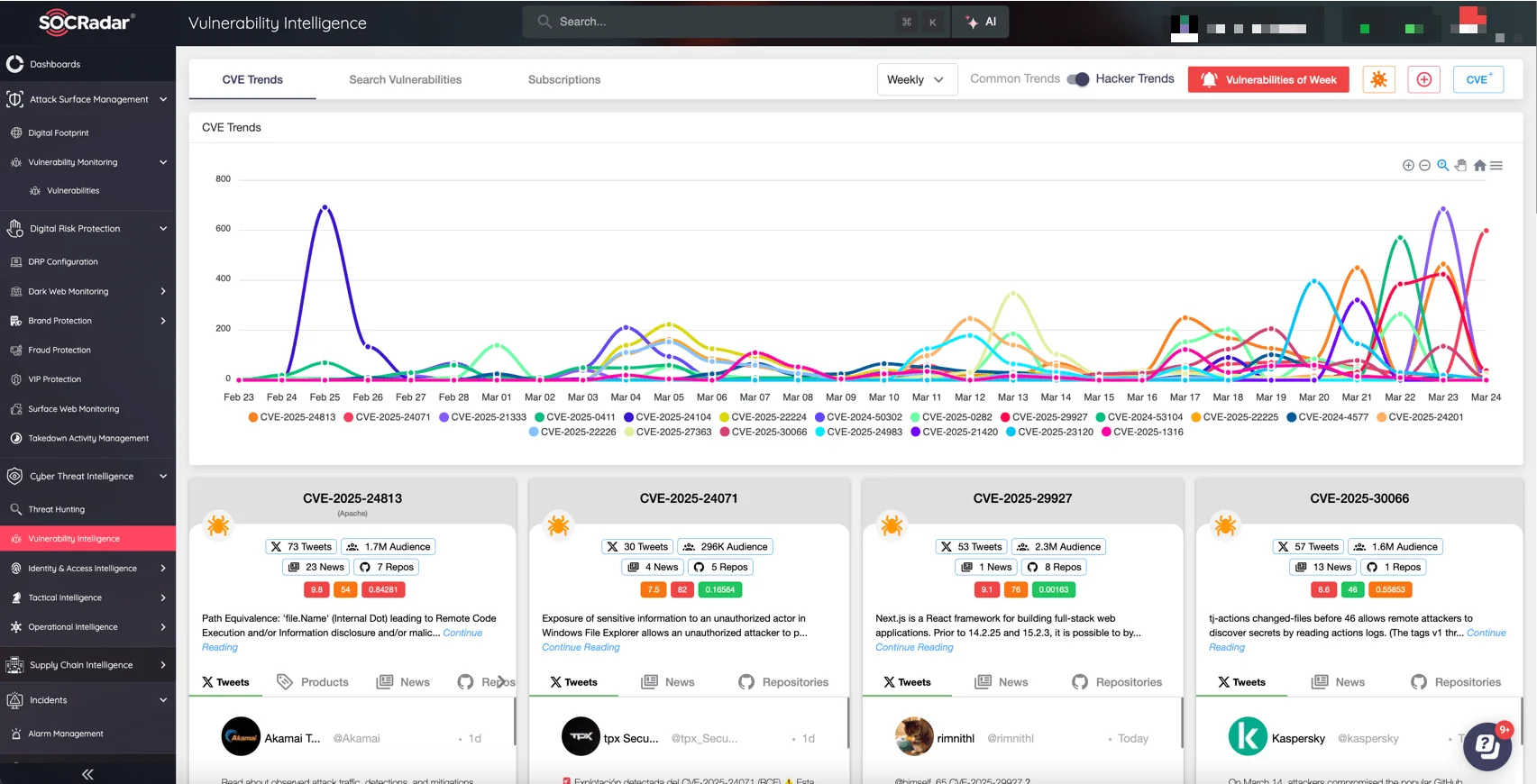

Inteligência de vulnerabilidade de Socradar

Além das atualizações, o monitoramento proativo de ameaças é essencial. Socradar’s Inteligência de vulnerabilidade O módulo simplifica isso automatizando o rastreamento e análise de novas vulnerabilidades. Ele oferece alertas em tempo real e informações detalhadas, permitindo que as organizações avaliem riscos e priorizem sua resposta com base em ameaças do mundo real, em vez de cenários hipotéticos.

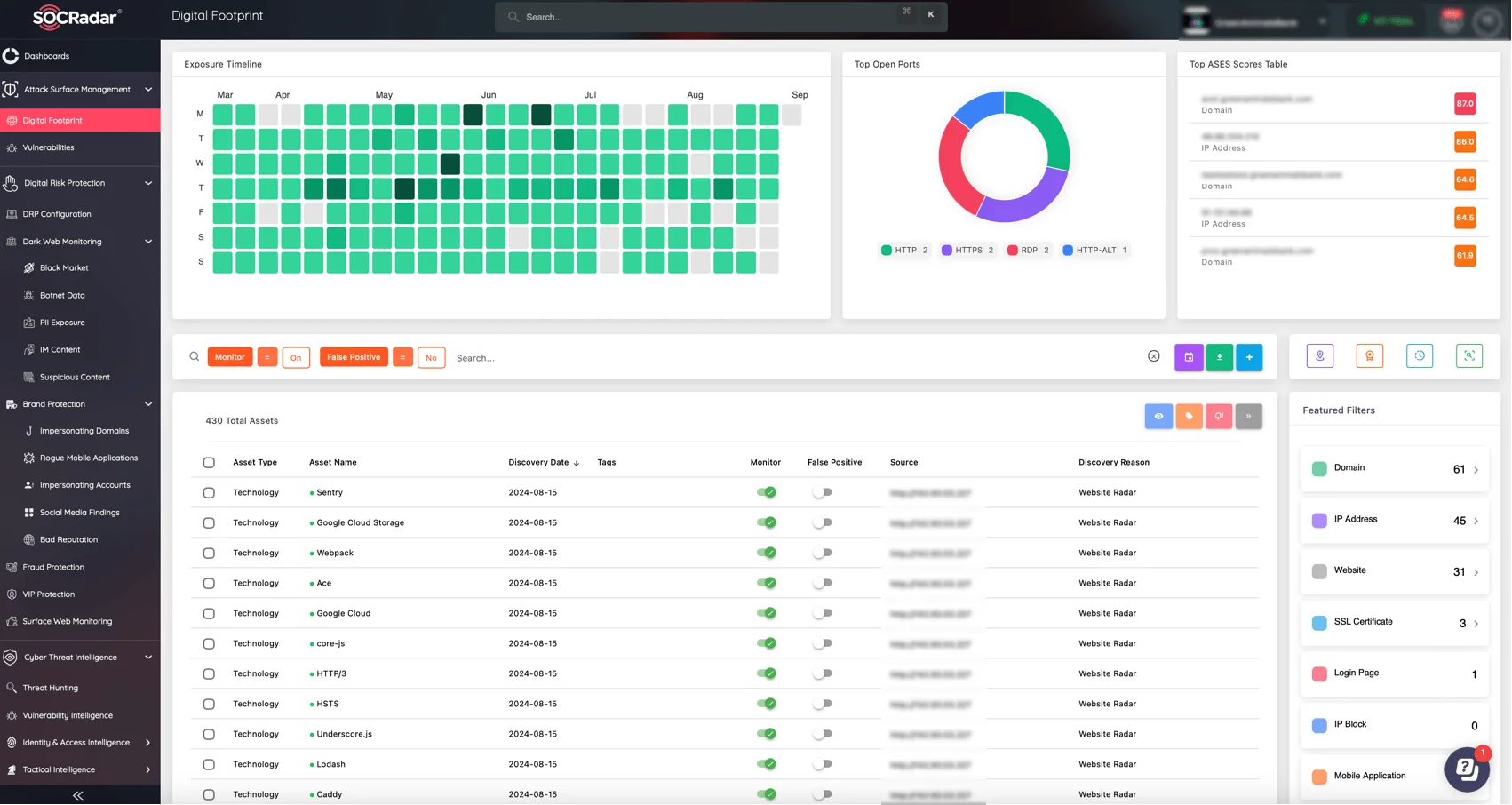

Módulo Socradar ASM, página de pegada digital

Complementando isso é Socradar’s Ataque de superfície de ataque (ASM) Módulo, que fornece visibilidade contínua aos ativos digitais. Ao identificar vulnerabilidades antes que os atacantes possam explorá -las, isso permite que sua equipe de segurança tome medidas preventivas.