Connectwise Screenconnect Breach e CVE-2025-3935: O que você precisa saber

No final de maio de 2025, a Connectwise, um fornecedor conhecido de gerenciamento de TI e soluções de monitoramento remoto, revelou um incidente significativo de segurança cibernética que afeta sua plataforma de acesso remoto de screenconnect. A violação, vinculada a um suspeito adversário do Estado-nação, chamou a atenção para os riscos crescentes nas cadeias de suprimentos de software, especialmente para provedores de serviços gerenciados (MSPs) que dependem de ferramentas de acesso remoto.

Este artigo examina os detalhes da violação, a vulnerabilidade subjacente (CVE-2025-3935), a avaliação de impacto e as lições e as etapas importantes que as organizações devem tomar para se defender.

Visão geral incidente – o que aconteceu?

A Connectwise anunciou a detecção de atividades suspeitas em seu ambiente, ligada a um ator de ameaças sofisticado e patrocinado pelo Estado. Essa intrusão afetou um pequeno número de clientes que usam a solução de Screenconnect Cloud Hosted-uma ferramenta de suporte remoto que permite que as equipes de TI conectem e gerenciem os sistemas de clientes.

Embora o incidente tenha sido divulgado publicamente em 28 de maio de 2025, o acesso inicial do atacante pode datar Agosto de 2024. A violação foi confinada a instâncias de screenconnect baseadas em nuvem, sem indicação de que as versões no local estavam envolvidas.

Para investigar, a empresa de segurança cibernética engajada do Connectwise e colaborou com a aplicação da lei. A empresa implementou o monitoramento de rede aprimorado e fortaleceu os controles de segurança em sua infraestrutura. De acordo com o funcionário Consultório de eventos de segurança publicado em 28 de maio de 2025nenhuma atividade suspeita adicional foi observada nos ambientes de clientes desde que o patch foi aplicado.

O aviso também confirmou que a violação impactou apenas um número muito limitado de clientes em nuvem de screenconnect. Não há evidências de ransomware ou campanhas maliciosas mais amplas; a atividade parece consistente com esforços de coleta de inteligência por um ator-estado-nação.

As implantações de screenconnect no local permanecem seguras se corrigidas corretamente. A Connectwise entrou em contato proativamente todos os clientes afetados para fornecer orientação de suporte e remediação.

Desembala a vulnerabilidade: CVE-2025-3935

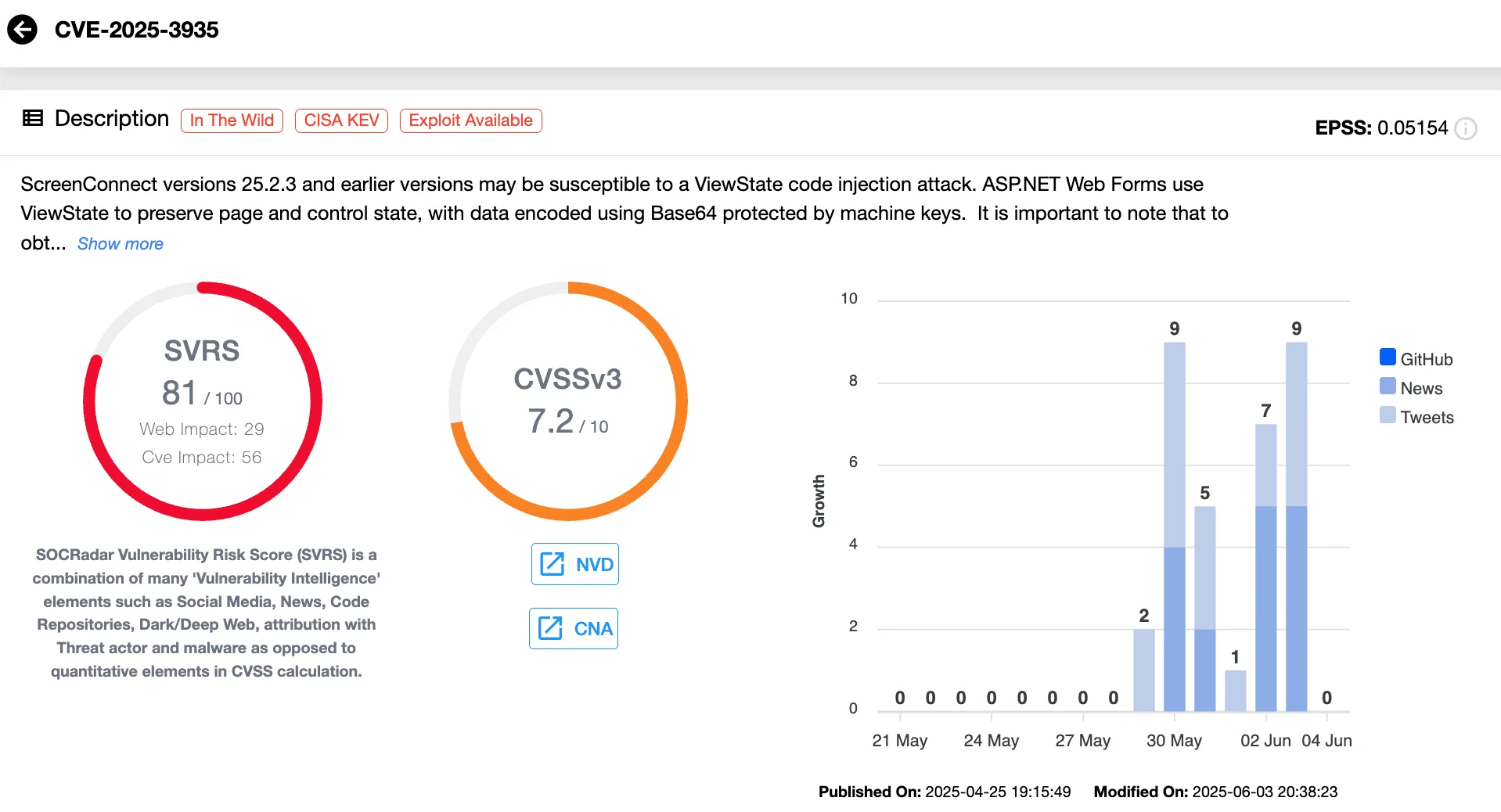

Central para a violação é a falha de alta severidade identificada como CVE-2025-3935 (CVSS 7.2)uma vulnerabilidade de injeção de código ViewState nos formulários da Web ASP.NET, que o Screenconnect emprega. Esta vulnerabilidade foi abordada no Screenconnect Versão 25.2.4lançado em 24 de abril de 2025.

Cartão de vulnerabilidade do CVE-2025-3935 (inteligência de vulnerabilidade de Socradar)

Obtenha informações acionáveis em tempo real sobre as últimas vulnerabilidades com o Socradar’s Inteligência de vulnerabilidadefornecido sob o Inteligência de ameaças cibernéticas módulo. Ele coleta e analisa dados de milhares de fontes confiáveis para fornecer visibilidade total do cenário global de vulnerabilidades. Identifique as ameaças relevantes rapidamente, priorize-as usando a pontuação contextual e insights preditivos e acesse detalhes importantes, incluindo atualizações, explorações de prova de conceito (POC) e exploração para orientar seus esforços de remediação.

O que é ViewState e por que é importante?

Dentro de aplicativos ASP.NET, o ViewState é um mecanismo que preserva o estado das páginas da Web e os controles entre os postagens, armazenando dados codificados em um campo oculto no lado do cliente. Para proteger essas informações contra violação, o ASP.NET conta com chaves de máquina criptográfica – especificamente, o ValidationKey e a DecryptionKey – para validar e descriptografar o conteúdo do ViewState.

Como funciona a vulnerabilidade CVE-2025-3935

Se um invasor obtiver acesso privilegiado ao servidor, poderá roubar essas teclas da máquina. Com as chaves, o invasor pode criar cargas úteis maliciosas no Estado de View que o servidor confia e executa após o recebimento. Essa desserialização insegura leva à execução do código remoto (RCE) no processo do servidor, permitindo efetivamente que o invasor execute o código arbitrário dentro do sistema de destino.

Microsoft está detalhado análiseconforme referido no Aviso de Segurança de April da Connectwise, explica como o uso indevido de teclas de máquina exposto publicamente permite esses ataques, e o Screenconnect da Connectwise foi vulnerável devido a práticas inseguras de desserialização antes da remendamento.

Cenário de exploração possível

Embora o Connectwise não tenha confirmado oficialmente o método exato de exploração, vários pesquisadores de segurança cibernética, relatórios da comunidade e contas dos clientes afetados apontam para o provável uso da vulnerabilidade de injeção do ViewState rastreada como CVE-2025-3935.

A progressão do ataque pode envolver as seguintes etapas:

- O primeiro adversário compromete a infraestrutura em nuvem da Connectwise para obter acesso privilegiado.

- Usando teclas de máquina roubada do ambiente violado, elas podem desencadear RCE em instâncias de nuvem de screenconnect vulneráveis.

- Isso permite que o ator de ameaças manipule o ambiente e acesse potencialmente os sistemas de clientes conectados através dos recursos de acesso remoto da Screenconnect.

A Agência de Segurança de Cibersegurança e Infraestrutura dos EUA (CISA) reconheceu a gravidade da falha ao adicionar CVE-2025-3935 ao seu Vulnerabilidades exploradas conhecidas catálogo em 2 de junho de 2025, exigindo patches imediatos até a data de vencimento de 23 de junho de 2025.

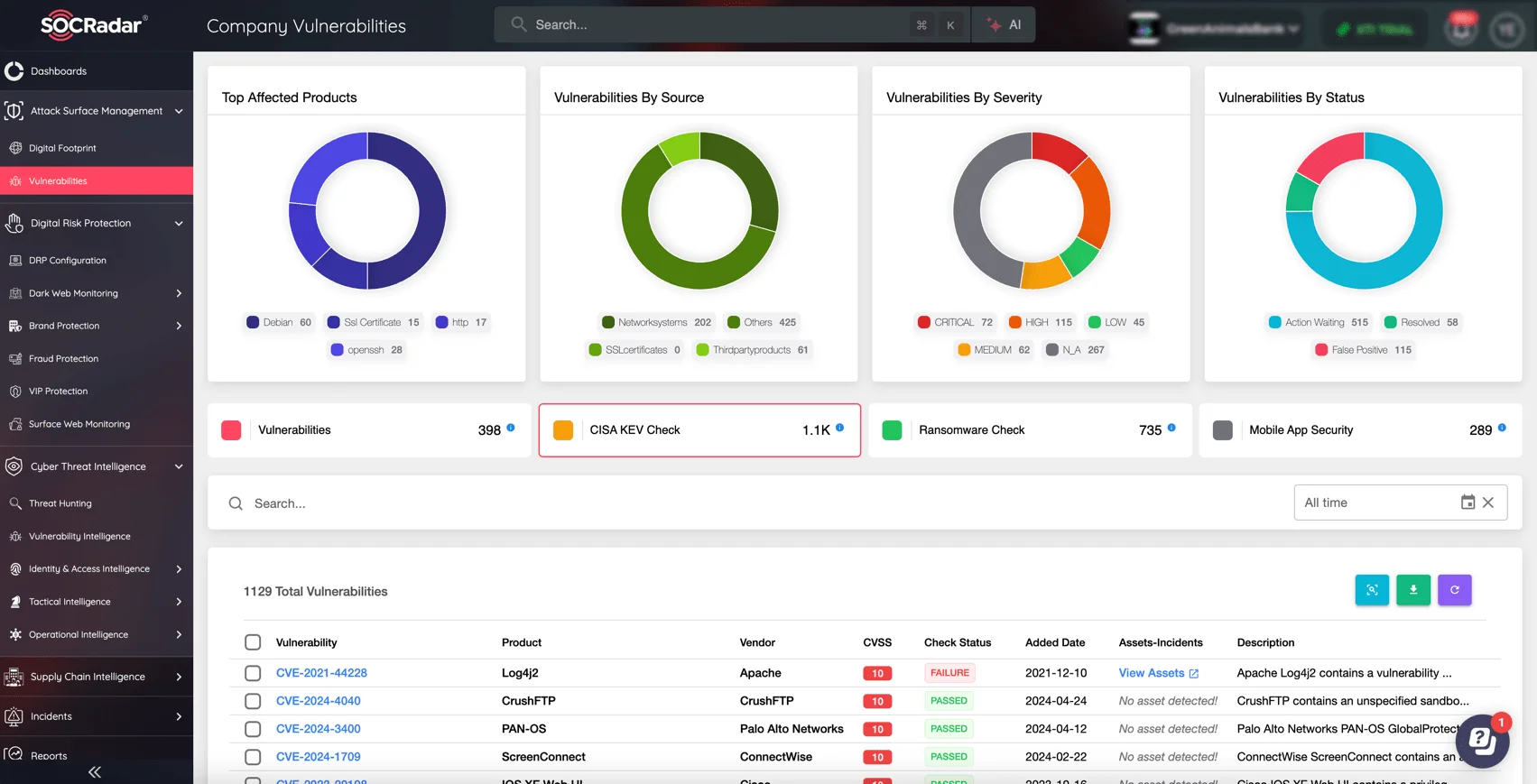

Módulo de gerenciamento de superfície de ataque de Socradar, página de vulnerabilidades da empresa

Proteja sua pegada digital com Socradar’s Ataque de superfície de ataque (ASM). O módulo ASM descobre e monitora continuamente toda a sua superfície de ataque externo, identificando ativos desconhecidos, incorporaturas e vulnerabilidades antes do que os atacantes. Além disso, mantenha -se compatível e reduza o risco, alavancando o Verificação do CISA KEV O recurso, que garante que você aborda prontamente as vulnerabilidades críticas sinalizadas pela CISA.

Ações recomendadas para usuários de screenconnect

Se você opera ou suporte ambientes usando o Screenconnect, hospedado na nuvem ou no local, considere tomar as etapas a seguir.

Patch prontamente:

- Clientes em nuvem: nenhuma ação necessária, conforme o Connectwise, já corrigiu os servidores de screenconnect hospedados.

- Os clientes locais: atualize imediatamente a versão 25.2.4 ou superior ao Screenconnect. O caminho de atualização deve ser seguido sequencialmente das versões 22,8 → 23,3 → 25.2.4 para garantir a remediação completa.

- Instruções detalhadas de atualização estão disponíveis via Os conselhos oficiais da Connectwise.

Revise e Harden Access Controls:

- Restringir o acesso privilegiado a chaves da máquina e credenciais relacionadas a apenas pessoal essencial.

- Implementar soluções de gestão de chaves ou seguras para salvaguardar materiais criptográficos.

- Gire as teclas da máquina regularmente para reduzir o risco em caso de compromisso.

Aprimore os recursos de monitoramento:

- Implante de log com alertas para atividade anômala em ferramentas de acesso remoto.

- Use as ferramentas de análise comportamental e detecção de ameaças para identificar padrões de acesso incomuns.

- Colabore com empresas de segurança cibernética confiáveis se a experiência interna for limitada.

Fique informado e preparado:

- Siga os avisos oficiais de entidades de segurança Connectwise e Trusted.

- Monitore as atualizações da CISA e de outras agências de segurança do governo sobre divulgações de vulnerabilidades e cronogramas de remediação.