O ASUS Driver, um utilitário criado para simplificar as atualizações do driver, foi encontrado para ter duas vulnerabilidades de alto risco: CVE-2025-3462 e CVE-2025-3463. Descoberto e relatado em abril de 2025, esses problemas foram corrigidos pela ASUS, mas durante a janela de exposição, os invasores poderiam ter explorado essa ferramenta para executar o código remotamente sob o disfarce de um processo de atualização legítima.

Detalhes das vulnerabilidades recentes do ASUS DriverHub

Ambas as falhas giram em torno de mecanismos de validação inadequados que podem permitir que os atores maliciosos abusam da funcionalidade de atualização do DriverHub.

- CVE-2025-3462 (CVSSV4: 8.4) hastes da validação de origem fraca. O aplicativo pretendia aceitar solicitações apenas do subdomínio oficial da ASUS, mas foi enganado por nomes de domínio inteligentemente criados, como driverhub.asus.com.evil.com.

- CVE-2025-3463 (CVSSV4: 9.4) relaciona -se à verificação inadequada do certificado. Isso permitiu que sites não confiáveis imitassem comunicações legítimas e influenciem o comportamento da ferramenta.

O pesquisador de segurança Mrbruh descobriu e divulgou com responsabilidade as vulnerabilidades no início de abril de 2025. Ass lançadas em 9 de maio, pedindo a todos os usuários que apliquem atualizações imediatamente.

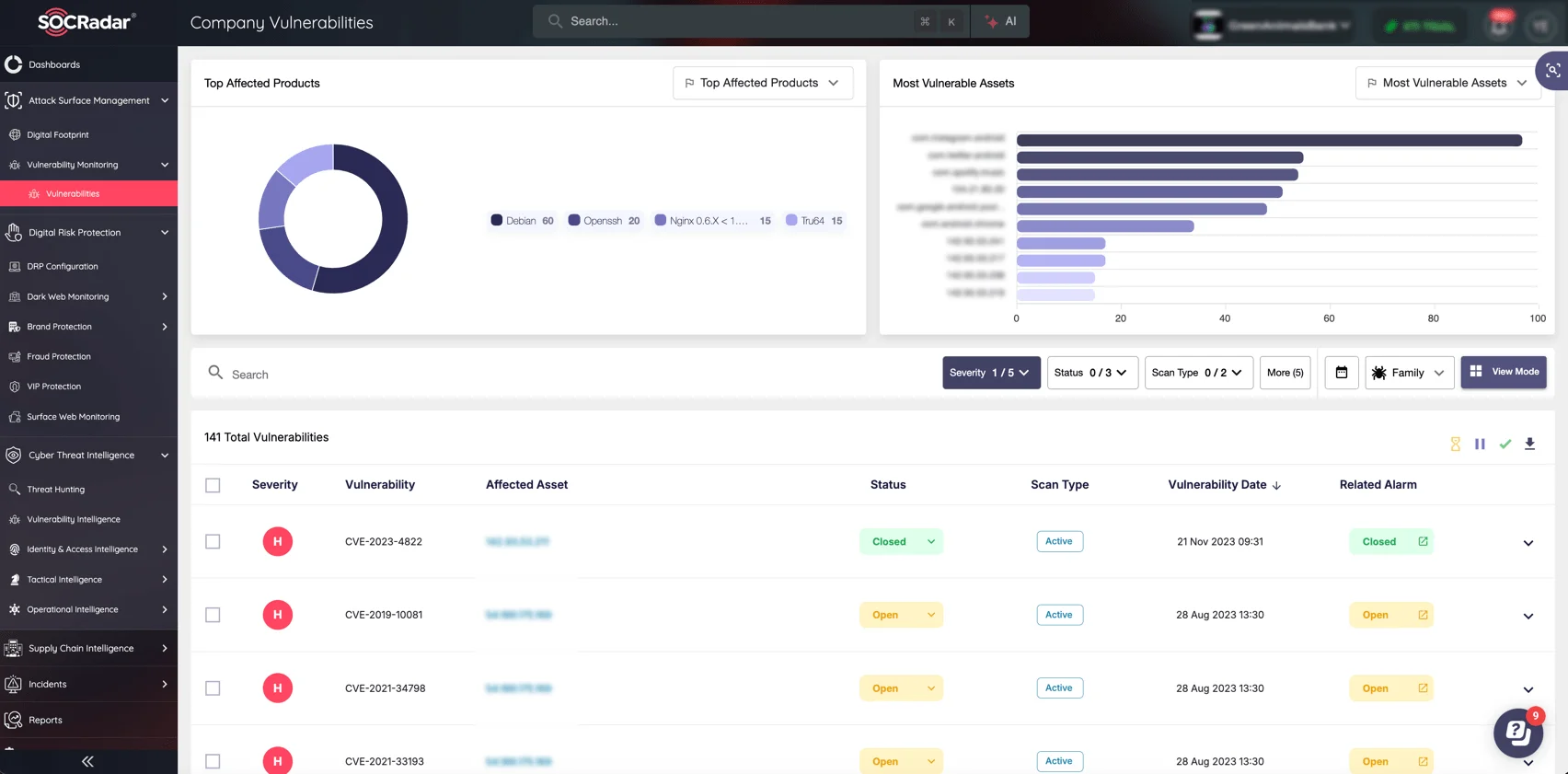

Acompanhe as últimas vulnerabilidades com a inteligência de vulnerabilidades de Socradar

Novas vulnerabilidades são divulgadas diariamente, algumas armadas em poucos dias. Socradar’s Inteligência de vulnerabilidade O módulo fornece a visão necessária para agir rapidamente.

- Alertas CVE priorizados com base na exploração e relevância

- Contexto enriquecido de atores de ameaças, malware e atividade de prova de conceito

- Patch timelines e avisos de fornecedores, tudo em um só lugar

Como funciona a exploração

Segundo o pesquisador, o método de ataque é enganosamente simples. Um invasor precisava configurar um domínio falso parecido com a ASUS e hospedar três componentes:

- Uma versão legítima de Asussetup.exe

- Um modificado Asussetup.ini com o SilentInstallrun campo apontando para um roteiro malicioso

- O script ou carga útil destinada à execução

Quando o processo de fundo do DriverHub iniciou uma atualização, ele poderia, sem saber, executar esse arquivo de configuração com privilégios administrativos, executando o código do atacante em silêncio.

O que torna essa cadeia de exploração perigosa é o comportamento de instalação silencioso da ferramenta. Durante as atualizações, o DriverHub passa o sinalizador ‘-s’ para asussetup.exe, permitindo executar scripts especificados no arquivo ini que acompanha sem nenhuma interface do usuário. Isso cria uma oportunidade para os invasores instalarem malware com o mínimo de interação do usuário, potencialmente por meio de um ataque de um clique.

Para uma análise detalhada de como a exploração funciona, leia a análise completa do pesquisador sobre Vulnerabilidades da ASUS.

Quem é afetado?

As falhas são limitadas a sistemas com placas -mãe Asus que incluem a ferramenta DriverHub. Laptops e desktops pré -construídos da ASUS não são afetados.

Embora não haja evidências atuais de exploração do mundo real, a gravidade dessas falhas exige atenção imediata.

Os usuários são fortemente aconselhados a:

- Inicie o ASUS DriverHub

- Clique “Atualizar agora” Para aplicar o patch mais recente

- Evite visitar domínios desconhecidos imitando servidores de atualização da Asus

Informações oficiais do patch podem ser encontradas em Aviso de segurança da ASUS.

Módulo de gerenciamento de superfície de ataque de Socradar (ASM), vulnerabilidades da empresa

Fique um passo à frente, gerenciando o que é visível para ameaçar os atores. Socradar’s Ataque de superfície de ataque (ASM) O módulo mapeia continuamente sua pegada digital, ajudando você a encontrar e consertar fraquezas antes que elas sejam exploradas.

- Descubra ativos voltados para a Internet, subdomínios esquecidos e serviços incorretos

- Monitorar riscos de terceiros e sombreá-lo

- Detecte os domínios de representação e portas expostas