CVE-2025-47949: Samlify Authentication Bypass Vulnerabilidade

Uma vulnerabilidade recém-divulgada, CVE-2025-47949, enviou ondulações através da comunidade de desenvolvedores Node.js. Afetando o amplamente utilizado samlify Biblioteca, essa falha crítica permite que os invasores ignorem os mecanismos de autenticação, representando um risco significativo para sistemas que dependem do sinal único baseado em SAML (SSO).

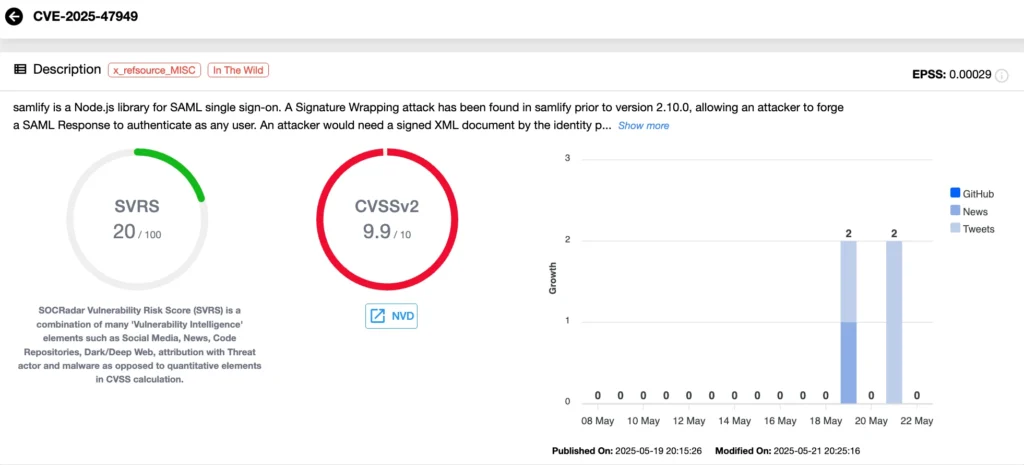

Com uma pontuação CVSS v4.0 de 9.9a vulnerabilidade exige atenção imediata de desenvolvedores e administradores de sistemas.

O que é CVE-2025-47949?

CVE-2025-47949 é crítico Engajamento de assinatura Vulnerabilidade identificada em Versões samlify antes da v2.10.0. Em termos simples, esse bug permite que os invasores manipulem as respostas SAML assinadas de uma maneira que ignora a autenticação e concede acesso não autorizado.

A questão decorre da verificação inadequada da assinatura criptográfica, especificamente classificada sob a CWE-347.

Detalhes rápidos sobre CVE-2025-47949 através da inteligência de vulnerabilidades de Socradar

O que é Samlify e por que essa vulnerabilidade importa?

O SAMLIFY é uma biblioteca Node.js projetada para simplificar a integração do SAML 2.0 para SSO e Logout único (SLO). É popular entre os desenvolvedores por sua abstração de detalhes complexos do protocolo SAML, facilitando a criação de provedores de identidade (IDPs) e provedores de serviços (SPS). Com ao redor 207.000 Downloads semanais no NPM, a biblioteca Samlify é integrada a uma ampla variedade de aplicativos corporativos, serviços em nuvem e ferramentas de desenvolvedor interno.

Dado seu uso generalizado, qualquer falha de segurança no Samlify pode ter impactos em cascata em várias plataformas que se baseiam nela para obter autenticação segura. CVE-2025-47949 apresenta riscos particularmente altos, incluindo:

- Acesso não autorizado a contas de usuário, incluindo administradores

- Bypass completo das proteções de SSO

- Compromisso potencial de dados sensíveis e recursos internos

Para organizações que usam a autenticação baseada em SAML via Samlify, entender e abordar essa vulnerabilidade é essencial para manter o controle de acesso seguro.

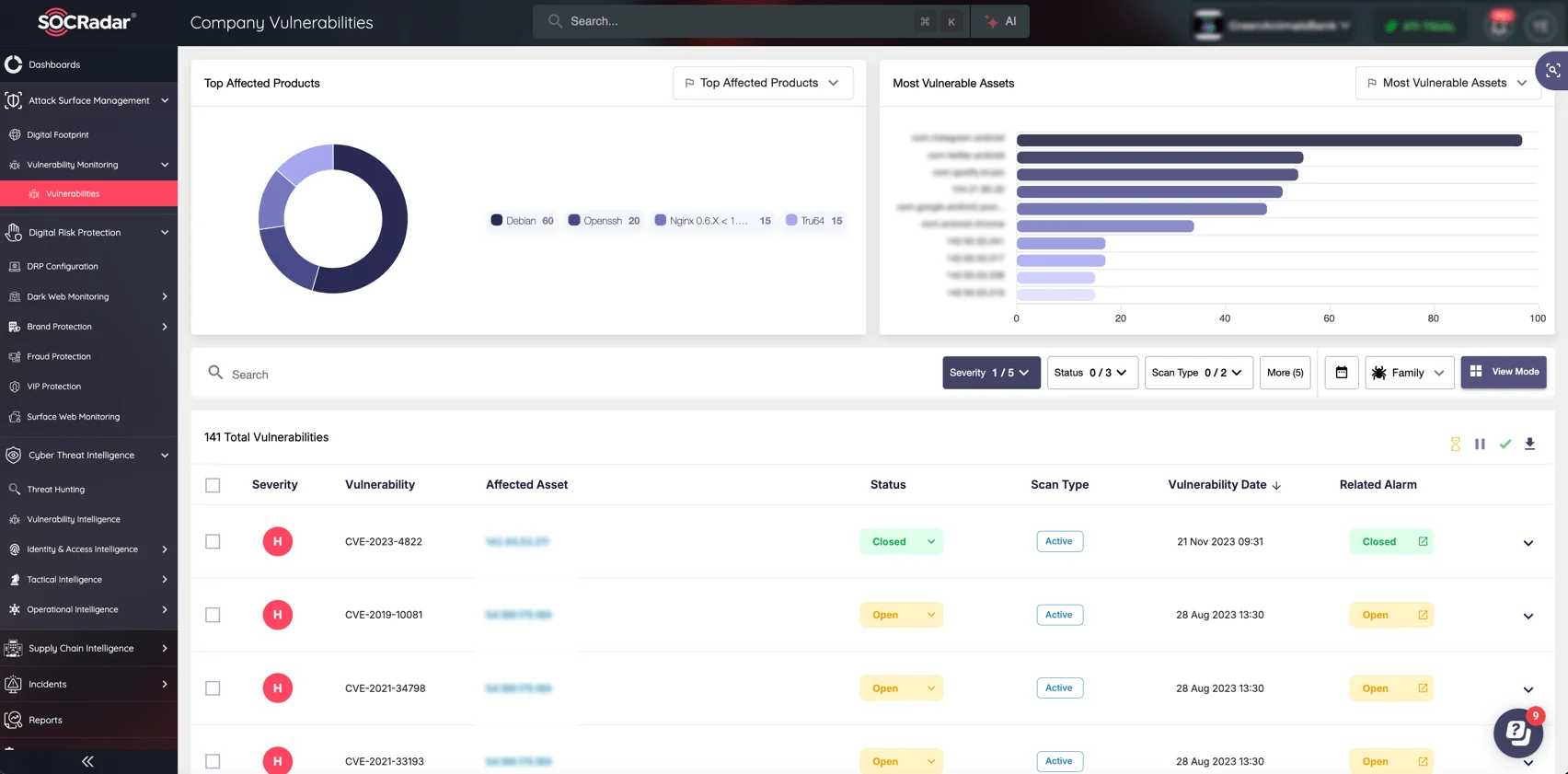

Módulo de gerenciamento de superfície de ataque de Socradar (ASM), página de vulnerabilidades da empresa

Aprimore a resiliência da sua organização com Socradar’s Ataque de superfície de ataque (ASM) módulo. Com o monitoramento integrado de pegadas digitais, o ASM ajuda você a descobrir e monitorar continuamente seus ativos, identificando vulnerabilidades como CVE-2025-47949 em tempo real.

Mantenha -se informado com alertas críticos e reduza sua exposição antes que os atacantes parem.

Quais versões são afetadas pelo CVE-2025-47949?

Todas as versões do samlify antes de 2.10.0 são vulneráveis. Os usuários devem observar que, embora a biblioteca da biblioteca Github lançamentos Atualmente, a página lista o lançamento mais recente como v2.9.1, a versão atualizada e corrigida está disponível via npm.

Como funciona a exploração

A vulnerabilidade explora falhas em como a biblioteca Samlify analisa e verifica as respostas do SAML:

- Obtenha um documento XML assinado: Um invasor primeiro adquire uma resposta SAML assinada válida do provedor de identidade. Isso pode acontecer por meio de ataques de homem no meio ou alavancando metadados assinados publicamente.

- Injete uma afirmação maliciosa: O invasor adiciona uma afirmação SAML não assinada contendo credenciais arbitrárias, como as de um usuário administrador.

- Alavancar o embrulho de assinatura: A assinatura digital válida da resposta original permanece intacta e ainda é aceita pelo provedor de serviços. No entanto, devido à lógica de análise falha nas versões vulneráveis do Samlify, a afirmação não assinada é usada por engano para autenticação.

Esse processo permite que o invasor se autentique como qualquer usuário sem precisar de privilégios ou interação do usuário.

Status de exploração atual

A partir de agora, há Nenhum relato confirmado de exploração ativa. No entanto, devido à simplicidade do ataque e ao uso generalizado da Samlify, os especialistas pedem patches imediatos. A questão foi destacada em um detalhado Relatório por Endorlabsque decompõe a vulnerabilidade e seus riscos.

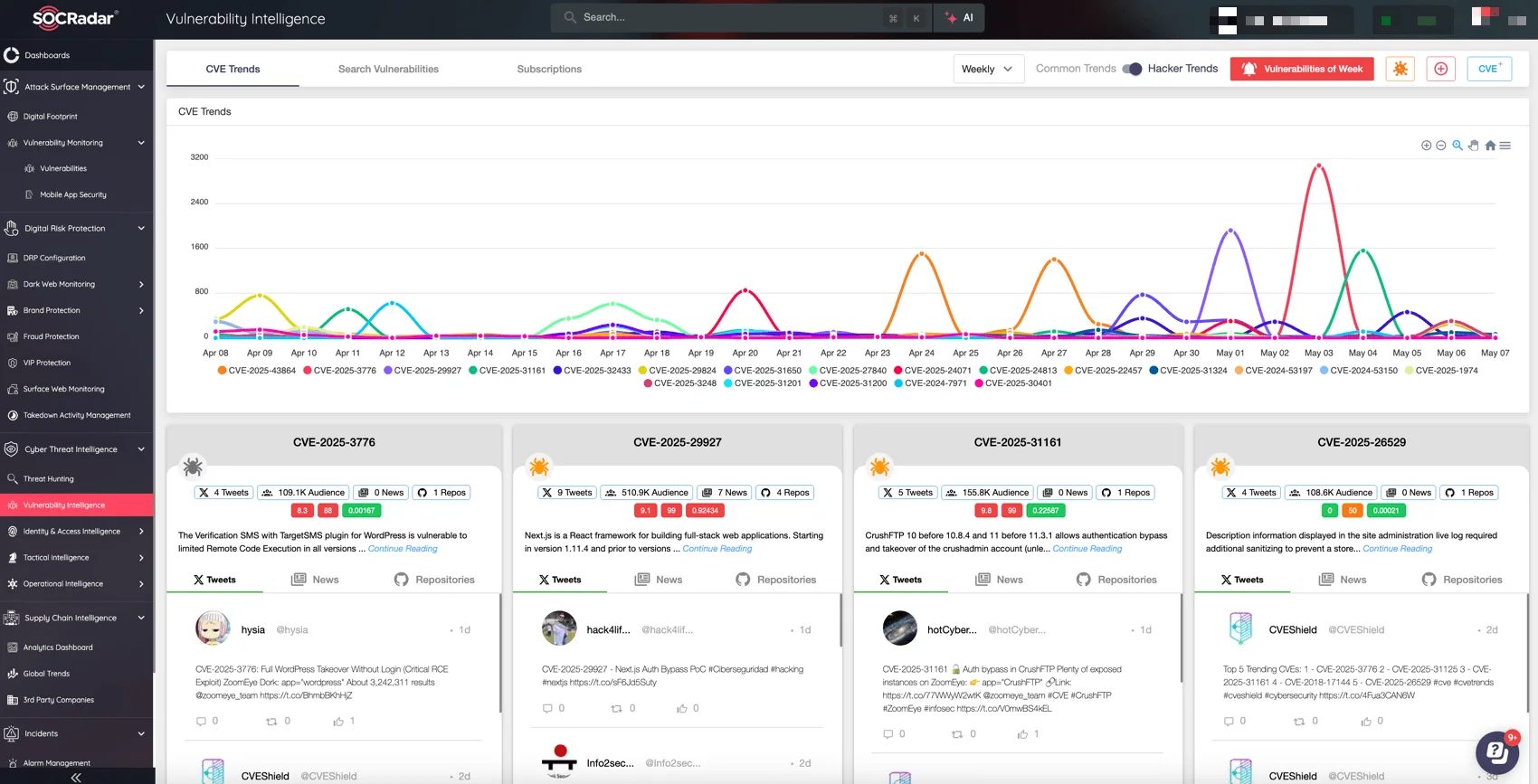

Responda mais rápido a ameaças emergentes usando Socradar’s Inteligência de vulnerabilidade módulo. Acesse informações atualizadas sobre CVEs críticas como CVE-2025-47949, tendências de exploração de faixa e priorize o patch com confiança. É sua ferramenta de linha de frente para gerenciamento de riscos proativos de vulnerabilidade.

Inteligência de vulnerabilidades de Socradar: mais recentes tendências de CVEs e exploração

Como mitigar a vulnerabilidade CVE-2025-47949

Para proteger seus sistemas, tome as seguintes medidas imediatamente:

- Atualize para Samlify v2.10.0 ou posterior via NPM. Esta versão inclui uma correção que valida corretamente as assinaturas criptográficas.

- Revise e proteja seus fluxos de SSO. Verifique se HTTPS é aplicado e evite o uso de respostas SAML não confiáveis ou interceptadas.

- Monitore seus sistemas Para quaisquer sinais de acesso não autorizado, especialmente se você ainda não aplicou o patch.

Se seus aplicativos dependem do SAMLIFY para SSO, o patch para a versão 2.10.0 deve ser sua principal prioridade. Embora não haja relatos atuais de exploração ativa, a facilidade com que essa vulnerabilidade pode ser abusada não deixa espaço para atraso. Mantenha -se seguro e mantenha suas dependências atualizadas. Você pode encontrar o consultor de segurança diretamente Github.