Um backdoor descoberto nos dispositivos Fortinet Fortigate chamou a atenção devido à sua capacidade de persistir mesmo depois que os patches são aplicados. O mecanismo permite que os invasores mantenham o acesso somente leitura a arquivos do sistema, expondo potencialmente dados de configuração confidenciais.

A situação levantou sérias preocupações dentro da comunidade de segurança cibernética sobre as vulnerabilidades remanescentes e o potencial de exploração de longo prazo de sistemas aparentemente garantidos.

Como foi implementado o backdoor do Fortinet Symlink?

A técnica usada neste caso envolve um vínculo simbólico, comumente referido como um “link simbólico”. Um symlink é um tipo de ponteiro do sistema de arquivos que funciona como um atalho, redirecionando o acesso de um local de arquivo para outro.

Nos dispositivos FortiGate, os invasores criaram um link simbólico entre arquivos de idiomas acessíveis ao público e o diretório raiz do dispositivo. Isso lhes permitiu visualizar arquivos de sistema sensível através da interface da web SSL-VPNque normalmente é usado para acesso remoto seguro.

Em vez de explorar uma vulnerabilidade totalmente nova, os invasores fizeram uso de problemas conhecidos dos anos anteriores-particularmente aqueles documentados em 2023 e 2024. Depois de obter acesso, eles criaram o símbolo no sistema de arquivos do usuário. Este é um local estratégico, porque normalmente não é substituído durante as atualizações de firmware, permitindo que o backdoor persista mesmo depois que os patches foram aplicados.

Como o backdoor oferecia acesso somente leitura, era menos provável que aciasse alertas padrão ou fosse detectado através da análise de tráfego normal. Isso dificultou a detecção e deu aos atacantes uma maneira silenciosa de manter o acesso.

Quem é afetado?

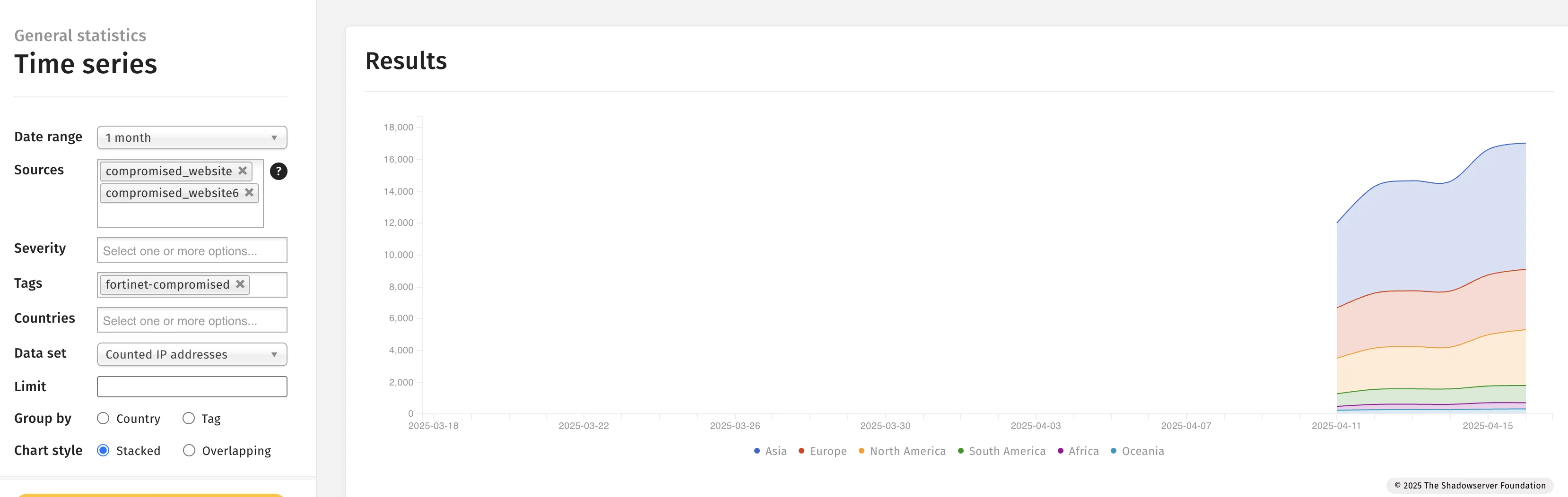

Com base na telemetria da Fundação ShadowServer, o número de dispositivos comprometidos superou 17.000. Esses sistemas afetados abrangem várias indústrias e geografias, indicando uma campanha ampla e oportunista, em vez de uma que é estreitamente direcionada.

Número de dispositivos Fortinet comprometidos (SHADOWSERVER)

Os dispositivos com o recurso SSL-VPN ativado estão em maior risco, pois esse é o gateway através do qual os atacantes ganham visibilidade nos arquivos do sistema. Por outro lado, as organizações que nunca ativaram o SSL-VPN em seus dispositivos FortiGate podem se considerar a salvo dessa ameaça específica, embora devam permanecer alertas para táticas relacionadas.

Os sistemas comprometidos podem expor configurações internas, detalhes da rede e credenciais potencialmente armazenadas. Embora os invasores não possam modificar diretamente os arquivos através deste backdoor, o acesso a dados confidenciais pode facilitar violações futuras, campanhas de phishing ou intrusões mais direcionadas.

Resposta de Fortinet: detecção, remendo e orientação do cliente

Fortinet respondeu prontamente assim que a técnica foi identificada. A resposta multifacetada da empresa inclui:

- Desenvolvimento de assinaturas de AV/IPS capazes de detectar e eliminar o link simulado.

- Emitindo atualizações de firmware (versões 7.6.2, 7.4.7, 7.2.11, 7.0.17 e 6.4.16) que removem ativamente o backdoor na instalação.

- Atualizando a interface da Web SSL-VPN para bloquear a porção de arquivos fora dos diretórios esperados.

- Notificar os clientes em particular com dispositivos afetados e fornecer suporte direto à correção.

A Companhia enfatizou a divulgação responsável e colaborou com organizações de monitoramento de ameaças de terceiros para aprimorar os recursos de detecção e resposta em todos os aspectos.

Etapas de mitigação para organizações usando dispositivos FortiGate

Se sua empresa depende de dispositivos FortiGate, a ação imediata é essencial. Fortinet recomenda as seguintes etapas:

- Atualize para a mais recente versão do Fortios suportado Isso inclui os aprimoramentos de segurança e os recursos de remoção de links simbólicos.

- Redefinir todas as credenciais de usuário e administrativo armazenados em sistemas impactados para mitigar o risco de acesso não autorizado.

- Configurações de sistema de auditoria completamente para identificar quaisquer alterações potenciais ou incomuns que possam ter sido feitas durante a janela de compromisso.

- Consulte o Guia de Recuperação Técnica Oficial da Fortinet Para um processo de resposta estruturada adaptada a essa ameaça específica.

Link: Guia de recuperação da Fortinet

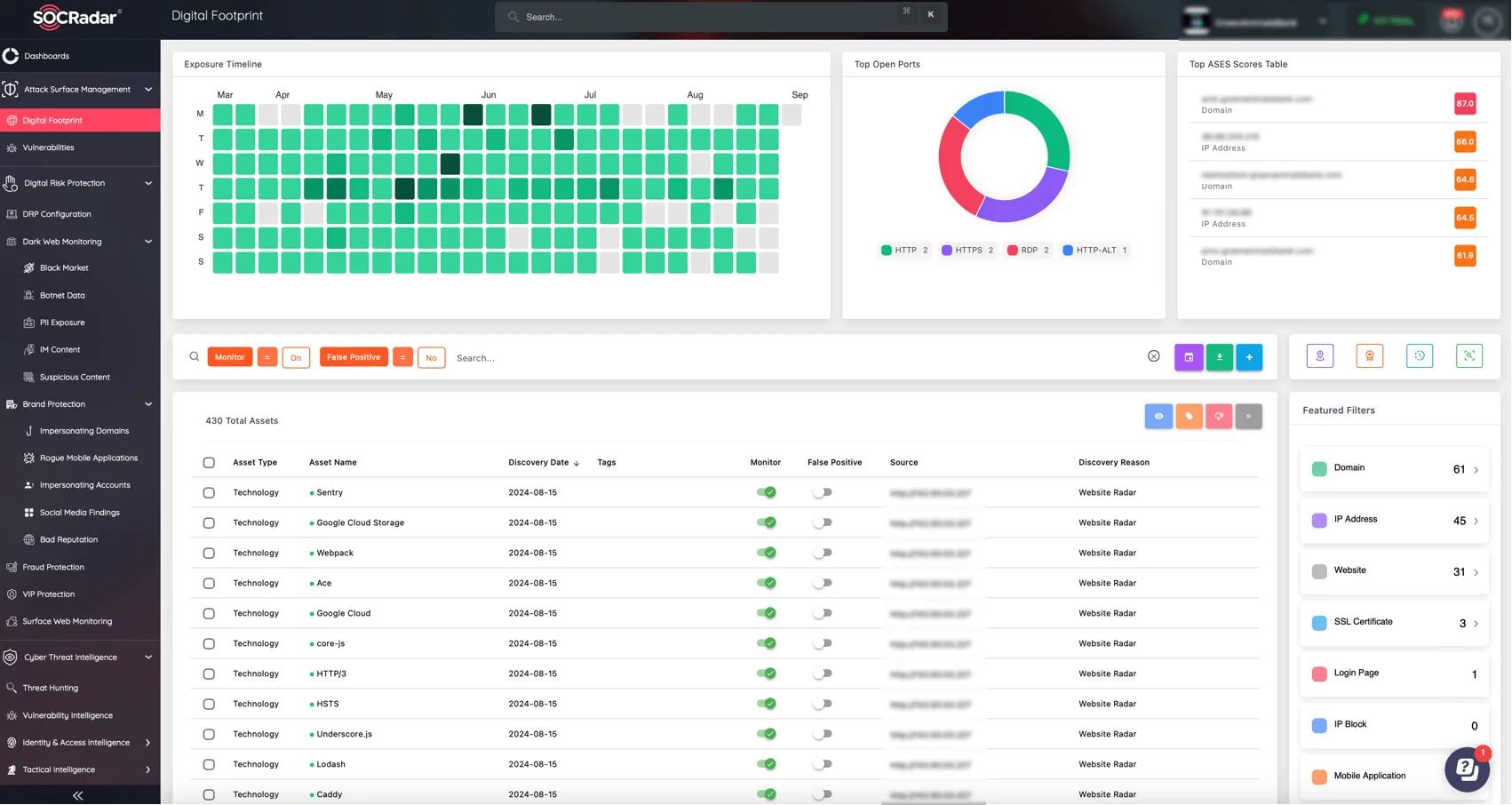

Para ganhar melhor visibilidade sobre os ativos expostos à Internet, incluindo portais VPN incorretos ou firmware desatualizado, as organizações podem se beneficiar da alavancagem Socradar’s Ataque de superfície de ataque (ASM) módulo.

Módulo de gerenciamento de superfície de ataque de Socradar, pegada digital

O ASM ajuda as equipes de segurança a identificar serviços expostos, mudanças não autorizadas e vulnerabilidades como as exploradas neste caso, antes do que os atacantes. Quando usado em conjunto com o Socradar’s Inteligência de vulnerabilidadeas organizações obtêm informações contextuais sobre ameaças emergentes, permitindo priorização e resposta mais rápidas.

Ao monitorar ativamente sua pegada externa e correlacionar os dados de ameaças, essas ferramentas ajudam a reduzir a superfície de ataque e fortalecer sua estratégia de defesa proativa.

Para saber mais sobre a análise da Fortinet sobre essa atividade e sua resposta contínua, você pode ler a postagem oficial do blog deles aqui.