Os ataques distribuídos de negação de serviço (DDoS) continuam a representar desafios significativos na segurança cibernética. Ferramentas como a Megamedusa e sua variante mais compacta ou uma configuração, MinimedUSA, tornaram mais fácil para os indivíduos, independentemente de sua experiência técnica, lançar ataques potentes de DDoS.

Megamedusa anúncio no canal de telegrama de Rippersec

A gênese de Megamedusa

Megamedusa é uma ferramenta DDOS baseada em Node.js, desenvolvida pela RipperSec, um grupo hacktivista pró-palestino. Fundada em junho de 2023, a RipperSec cresceu rapidamente, acumulando mais de 5.000 assinantes em seu canal de telegrama até março de 2025. O grupo se envolve em várias atividades cibernéticas, incluindo violações de dados, desacrimosos de sites e ataques de DDOs. A Megamedusa, sua ferramenta de ataque de DDOs da Web disponível ao público, simplifica o lançamento de ataques de DDoS de camada em larga escala (camada de aplicativos), tornando-o acessível a um público mais amplo.

Telegrama logotipo do Rippersec

Principais características de Megamedusa

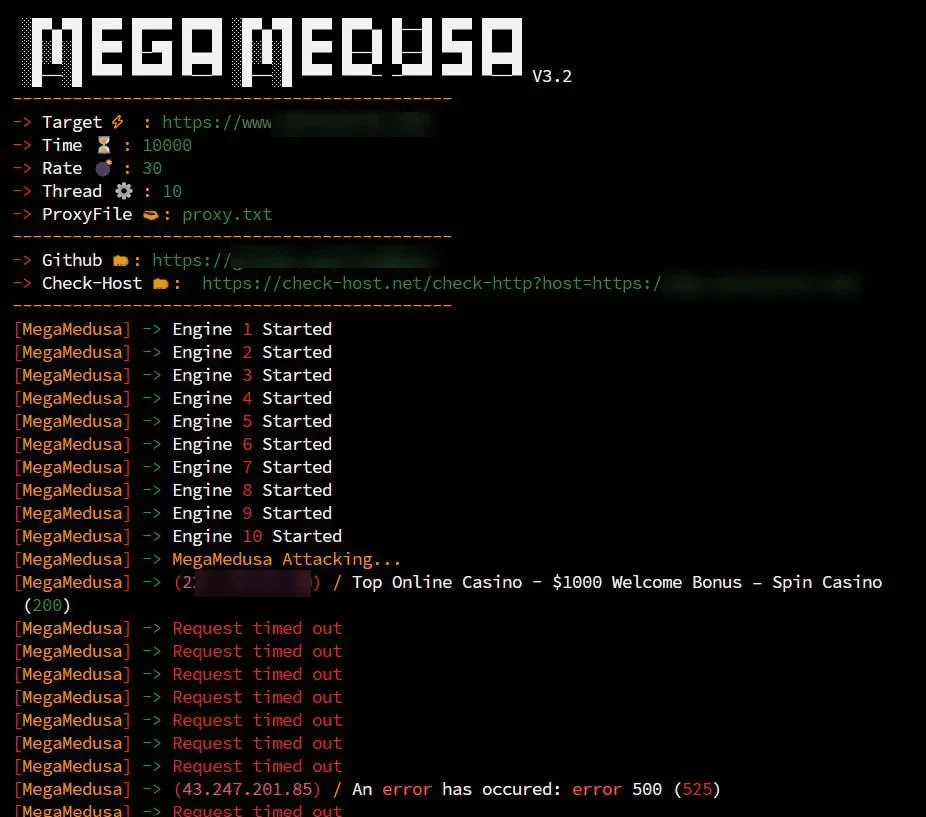

A Megamedusa incorpora várias técnicas para melhorar a eficácia de seus ataques:

- Cabeçalhos randomizados: A ferramenta varia cabeçalhos como agente do usuário, aceitar linguagem e referenciar para imitar o tráfego legítimo de diversas fontes.

- Caminhos de solicitação dinâmica: Anexar parâmetros de consulta aleatória e segmentos de caminho cria URLs exclusivos, complicando os esforços de detecção.

- Métodos HTTP variáveis: A ferramenta seleciona aleatoriamente os métodos HTTP (Get, Post, Head, etc.), adicionando imprevisibilidade aos padrões de ataque.

- Falsificação de IP: Megamedusa utiliza cabeçalhos como X-forwarded para obscurecer a verdadeira origem dos pedidos, tornando a mitigação mais desafiadora.

Esses recursos coletivamente fazem do Megamedusa uma ferramenta formidável para executar ataques sofisticados de DDoS.

Painel de controle de Megamedusa (fonte: Github)

O que é DDOS da camada 7?

UM Ataque da camada 7 DDoS é um tipo de ataque de negação de serviço distribuído (DDoS) que tem como alvo o camada de aplicação do modelo OSI – a camada responsável pelo manuseio de solicitações da Web. Em vez de sobrecarregar um servidor com tráfego bruto como ataques tradicionais da camada de rede, os ataques da camada 7 se concentram em esgotar os recursos de um site imitando o comportamento real do usuário. Isso os torna particularmente difíceis de detectar e mitigar.

Esses ataques geralmente funcionam inundando servidores da Web com solicitações que exigem energia de processamento significativa, como acessar páginas dinâmicas, consultar bancos de dados ou carregar scripts pesados. Os invasores costumam disfarçar seu tráfego girando endereços IP, modificando cabeçalhos e usando botnets para fazer o ataque parecer como atividade legítima do usuário. Técnicas comuns incluem Inundações HTTPonde os atacantes enviam um número maciço de solicitações de get ou postagem e Ataques Slowlorisque mantêm as conexões abertas por longos períodos para esgotar os recursos do servidor.

Apresentando minimedusa

Construindo as capacidades de Megamedusa, Minimedusa Oferece uma versão simplificada adaptada para usuários que buscam uma ferramenta DDoS mais acessível e eficaz.

Recursos notáveis de minimedusa

O MinimedUSA mantém vários recursos essenciais de seu antecessor enquanto otimiza a simplicidade:

- Gerenciamento de agente de usuário: O usuário padrão padrão está definido como AXIOS/1.8.1, mas os usuários podem personalizá-lo para atender aos cenários de ataque específicos.

- Restrições de destino: Para evitar o uso indevido, o MinimedUSA inclui salvaguardas contra os domínios específicos de nível superior (TLDs), como “.My” (Malásia) e “.id” (Indonésia). Tentar segmentar esses TLDs pode fazer com que o script delete e reinicie, especialmente se configurado com privilégios de sudo sem uma senha.

- Acesso à configuração: Os usuários podem navegar em várias configurações e acessar listas de IP atuais, facilitando estratégias de ataque personalizado.

Configuração MinimedUSA: Como configurá -lo

Minimedusa Vem com várias opções de configuração que permitem personalizar a ferramenta para suas necessidades específicas. Aqui está um detalhamento das principais configurações fornecidas pelo usuário do GitHub CUDESO:

Configuração de saída:

MinimedUSA permite definir onde os resultados são salvos. Você pode especificar um arquivo para a saída ativando Write_to_minimedusa_file_output e configurando o nome do arquivo, como minimedusa_output.txt. Veja como você configura:

write_to_minimedusa_file_output = true

minimedusa_file_output = “minimedusa_output.txt”

Pesquisa passiva do DNS:

Para aprimorar a análise de dados, o MinimedUSA suporta pesquisas passivas de DNS através do Circl. Você pode ativar isso definindo o do_pdns como true. Além disso, você precisa fornecer suas credenciais Circl para autenticar a pesquisa DNS:

do_pdns = true

Pypdns = Pypdns.pypdns (Basic_Auth = (‘Nome de usuário’, ‘Senha’))))

Pesquisa reversa do DNS:

O MinimedUSA também oferece a opção de executar pesquisas de DNS reversas. Para ativar esse recurso, defina do_rdns como true e especifique o servidor DNS para consultas DNS reversas usando rdns_server:

do_rdns = true

rdns_server = ‘your_dns_server’

Verificação de domínio de nível superior (TLD):

Para resultados mais refinados, você pode destacar domínios com TLDs específicos. Para filtrar para um determinado TLD (como .com ou .xyz), use o parâmetro tld_check:

tld_check = “.xyz”

Exemplo de saída: analisando os resultados

Depois de configurar o MinimedUSA, você pode analisar IPS e coletar dados detalhados sobre conexões de rede. Abaixo está uma amostra da saída gerada pela ferramenta:

Megamedusa Config: Parsed 38307 IPS (2025-03-13)

Registros

————

Ip | asn | cc | como nome | rdns | domínios

72.10.160.170 | 36666 | CA | GTCOMM, CA | Nenhum | ()

154.236.177.101 | 36992 | Por exemplo, etisalat-misr, por exemplo, host-101-177.236.154.nile-online.net. | ()

203.190.44.225 | 45317 | Id | Jatara-as-Id Jaringan Lintas UTARA, PT, ID | Nenhum | ()

72.10.160.174 | 36666 | CA | GTCOMM, CA | Nenhum | ()

115.127.5.146 | 24342 | BD | BRAC-BDMAIL-AS-BD BRACNET LIMITED, BD | HOST-146.BRACNET.NET.

…

Estratégias de mitigação

A acessibilidade e a natureza amigável de ferramentas, como minimedusa, diminuem a barreira à entrada para a realização de ataques de DDoS, aumentando potencialmente sua prevalência.

Para proteger contra ataques de DDOs facilitados por ferramentas como o MinimedUSA, as organizações devem considerar as seguintes medidas:

- Implantar firewalls de aplicativos da web (wafs): Os WAFs podem filtrar o tráfego malicioso e bloquear padrões de ataque comuns associados às ferramentas DDoS.

- Limitação da taxa de implementação: Limitar o número de solicitações de um único endereço IP pode ajudar a mitigar o impacto de ataques volumétricos.

- Utilize redes de entrega de conteúdo (CDNs): Os CDNs distribuem o tráfego em vários servidores, absorvendo e mitigando ataques de DDoS de maneira mais eficaz.

- Envolver serviços de proteção DDoS: Serviços especializados podem fornecer monitoramento em tempo real e mitigação automática de ataques de DDoS.

Resumindo

O MinimedUSA é mais um lembrete de como foi fácil lançar ataques de DDoS poderosos com um esforço mínimo. Com ferramentas como essa se tornando mais acessíveis, as organizações precisam ficar à frente com fortes medidas de segurança. Investir em firewalls, limitação de taxas e proteção de DDOs não é mais opcional – é uma necessidade. Os cibercriminosos não estão desacelerando, então também não devem as defesas de segurança cibernética.

Endereços IP sem IPS privados para MinimedUSA: Clique aqui

Como o Socradar pode ajudar?

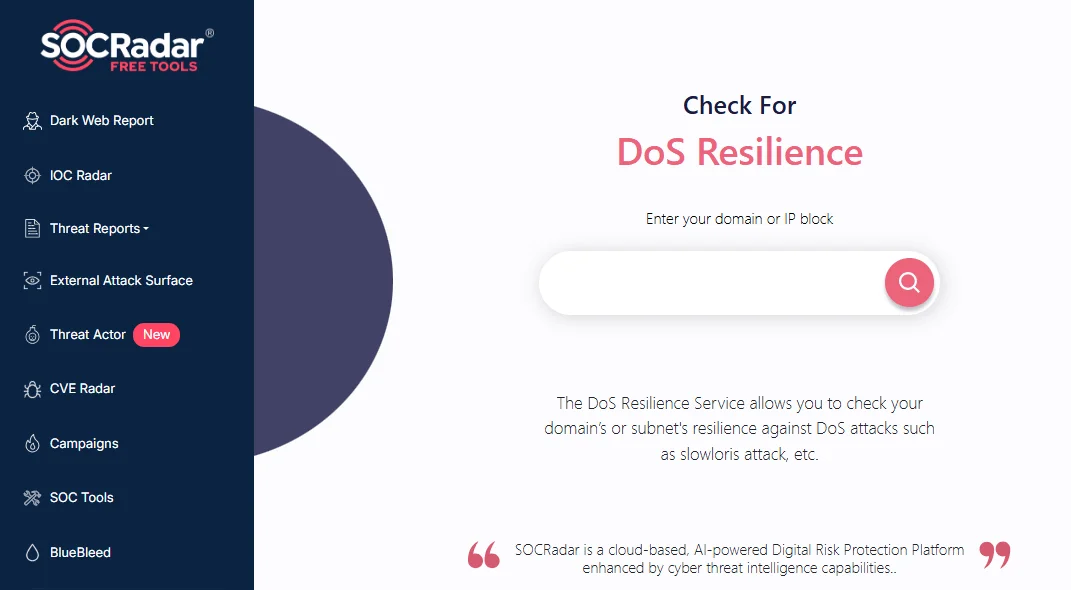

A Socradar oferece ferramentas e serviços avançados projetados para ajudar as organizações a melhorar sua postura de segurança e gerenciar efetivamente as ameaças de DDoS. Com soluções como Resiliência do DOS da Socradar Labs e A caça às ameaças de Socradaras organizações podem obter proteção proativa contra uma variedade de ameaças cibernéticas, incluindo as colocadas por ataques de DDoS.

- Socradar Labs Dos Resiliência: Esta ferramenta ajuda as empresas a avaliar suas vulnerabilidades a ataques de DDoS e fornecem informações críticas sobre possíveis vetores de ataque. Ao alavancar essa ferramenta, as organizações podem fortalecer seus sistemas, garantindo que sejam resilientes contra campanhas de DDOs em larga escala.

Socradar Free Tools: Socradar Labs – Dos Resilience

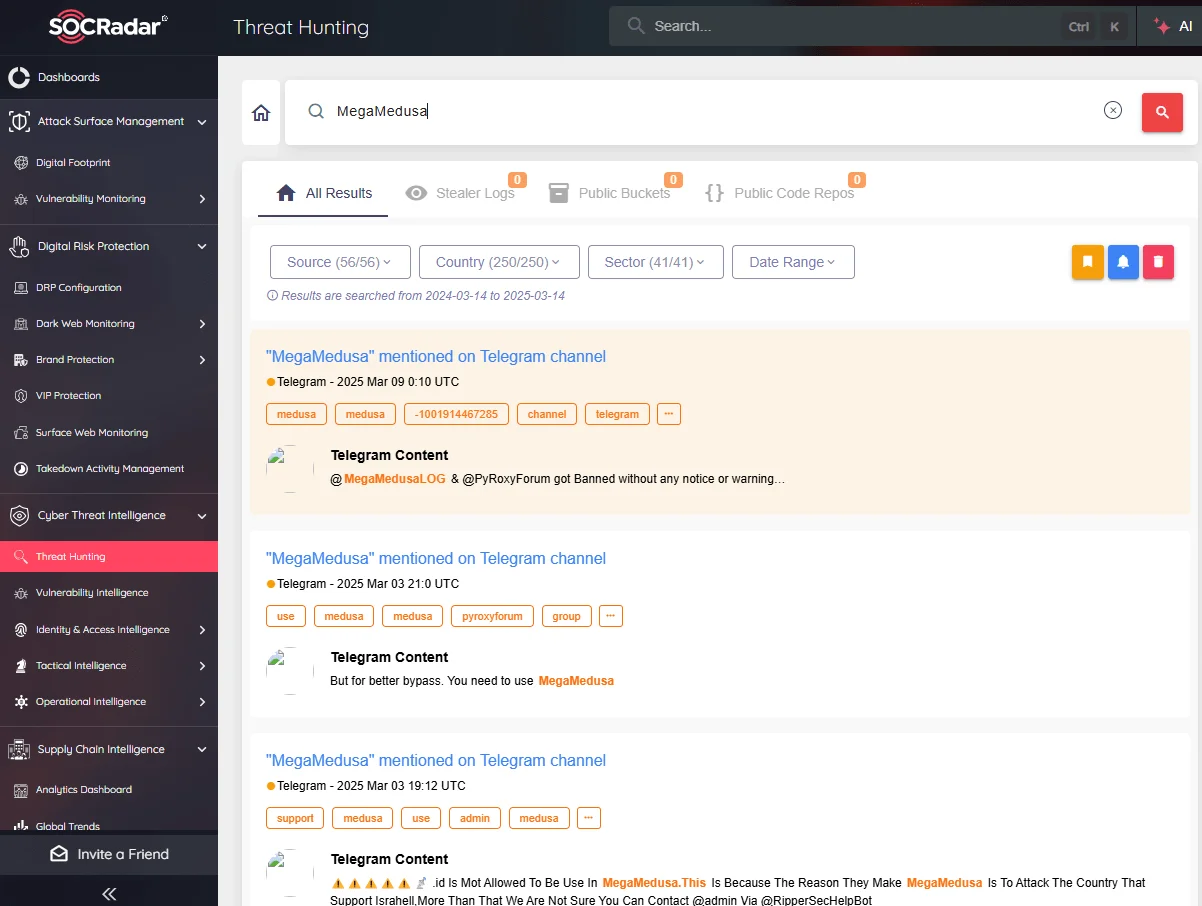

- A caça às ameaças de Socradar: Com as capacidades de caça de ameaças da Socradar, as equipes de segurança podem detectar e mitigar ameaças em potencial antes de aumentarem. A plataforma procura ativamente sinais de atividades maliciosas, incluindo ameaças de DDOs, garantindo a detecção precoce e a rápida resposta a ataques.

Socradar – caça às ameaças