Gitlab emitiu um novo correção Versões de cobertura de lançamento 17.11.1, 17.10.5 e 17.9.7 para ambos Edição Comunitária (CE) e Enterprise Edition (EE)apresentando correções críticas de segurança e vários patches de bug. Todos os usuários auto-gerenciados do GITLAB são fortemente aconselhados a atualizar suas instâncias imediatamente para mitigar vulnerabilidades exploráveis que representam riscos de segurança significativos.

Os clientes dedicados ao Gitlab.com e GitLab já estão na versão mais recente e não exigem mais ações.

Vulnerabilidades de segurança de alta severidade abordadas

O patch resolve Cinco vulnerabilidades de segurançaincluindo três alta severidade XSS imperfeições no proxy de dependência do maven e um Injeção de Cabeçalho de Erro de Rede (NEL) Problema que pode permitir rastreamento de atividades do navegador. Essas questões afetam as versões do Gitlab tão cedo quanto 16.6e agora estão resolvidos nas atualizações mais recentes.

| Vulnerabilidade | Cve | Gravidade |

| XSS em proxy de dependência do Maven via Diretivas CSP | CVE-2025-1763 | Alto |

| XSS em proxy de dependência do Maven através de cabeçalhos de cache | CVE-2025-2443 | Alto |

| Injeção de cabeçalho NEL em proxy de dependência do Maven | CVE-2025-1908 | Alto |

| DOS via visualização de problemas | CVE-2025-0639 | Médio |

| Acesso não autorizado a nomes de ramificação | CVE-2024-12244 | Médio |

- Duas vulnerabilidades de scripts de sites cruzados (XSS) (CVE-2025-1763, CVE-2025-2443): Essas falhas de alta sexual no proxy de dependência do Maven podem ser exploradas por meio de diretivas CSP manipuladas ou cabeçalhos de cache, afetando as versões do GitLab, de 16,6 até os patches mais recentes.

- Risco de injeção de cabeçalho NEL (CVE-2025-1908): Uma vulnerabilidade no manuseio dos cabeçalhos de registro de erros de rede (NEL) pode permitir que os atores de ameaças monitorem a atividade do navegador e potencialmente sequestrem contas de usuário.

Cartão de vulnerabilidade do CVE-2025-1908 (inteligência de vulnerabilidade de Socradar)

Correções de bugs em todas as versões corrigidas

Juntamente com as melhorias de segurança, as atualizações incluem inúmeras correções de bugs, aprimorando a estabilidade e a usabilidade do sistema:

Versão 17.11.1

- Melhorias na sincronização do token do conector da nuvem.

- Amazon Q Integration Fixes.

- Manuseio de entrada de IC aprimorada.

- Atualizações de dependência do cliente Gitaly.

Versão 17.10.5

- Correções de correio de correio e ubi PATH.

- Comportamento de indexação Zoekt aprimorado e manuseio de erros.

- Aprimoramentos de limpeza de sessão e biscoitos.

Versão 17.9.7

- Melhorias de estabilidade para FIPS e ubi pipelines.

- Finalização das migrações de partição de banco de dados.

- Manuseio de erro aprimorado para tarefas do GitLab Doctor.

Ações recomendadas

Socradar pede organizações que gerencie suas próprias instâncias do Gitlab para:

- Aplique imediatamente a versão mais recente do patch para o seu fluxo de versão (17.9.x, 17.10.x ou 17.11.x).

- Revise e siga o Gitlab’s Atualizar instruções Para garantir um processo de atualização suave.

- Audite seu ambiente para obter sinais de exploração ou configuração incorreta, principalmente se atrasados na aplicação de atualizações.

Para se manter informado sobre os lançamentos do GitLab Patch, os usuários podem se inscrever Feed RSS de liberação de patch do Gitlab.

Fique à frente das ameaças com Socradar

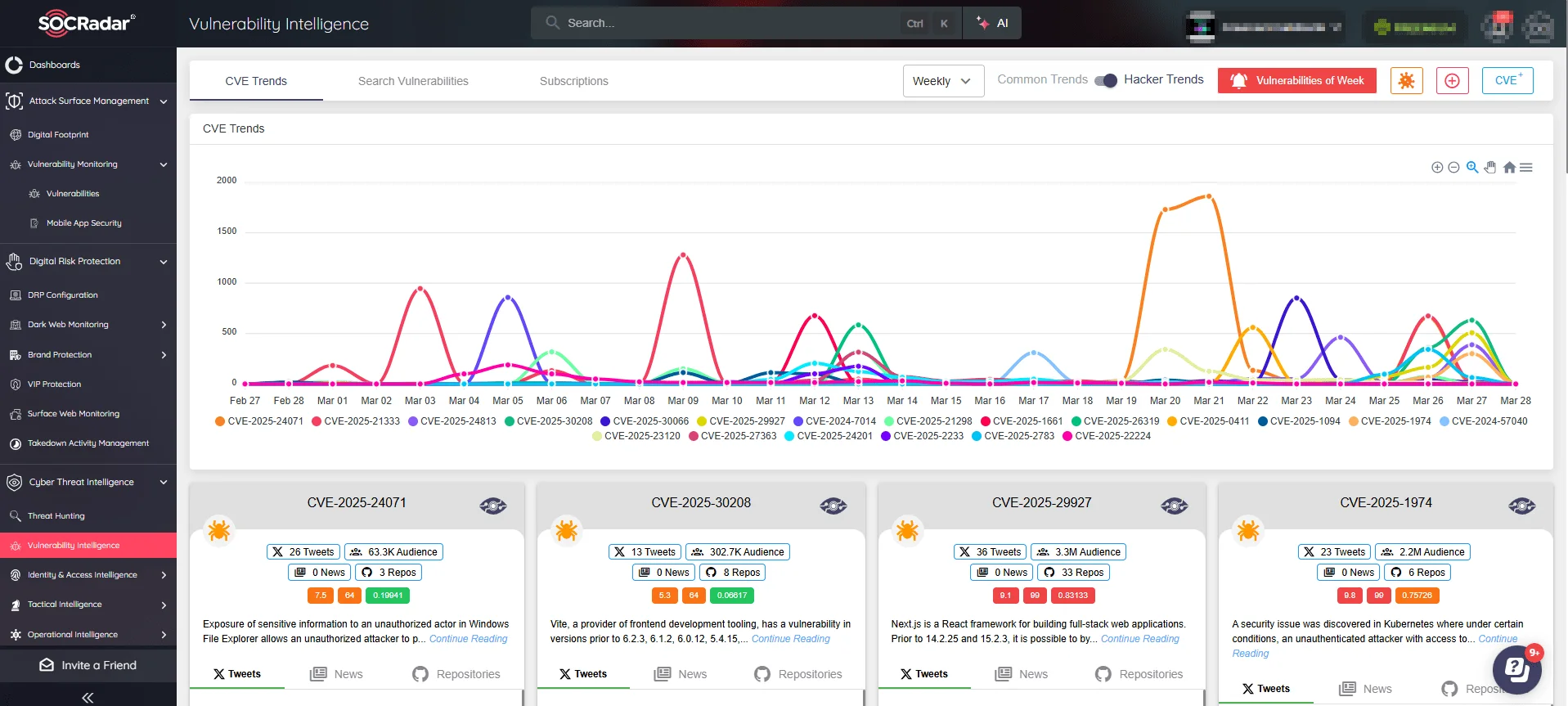

Inteligência de vulnerabilidade de Socradar

O rastreamento de vulnerabilidades em plataformas DevOps amplamente utilizadas como o GitLab é essencial para reduzir a superfície de ataque e manter a higiene cibernética. Com Socradar’s Inteligência de vulnerabilidade e Proteção de risco digital Módulos, as organizações podem obter alertas em tempo real sobre CVEs explorados, exposição a ativos e recomendações de patch em toda a pilha de tecnologia.