Em 24 de março de 2025, o Comitê de Resposta de Segurança de Kubernetes lançado um patch para um conjunto de vulnerabilidades de RCE alta a crítica no controlador Ingress-Nginx, colocando 6.500 grupos de risco imediato, expondo o componente à Internet, incluindo CVE-2025-1974, que carrega uma pontuação CVSS de 9,8 e poderia levar a um compromisso completo do cluster de Kubernetes.

4 dessas vulnerabilidades foram descobertas e divulgadas com responsabilidade por pesquisadores de Wizque trabalhou com mantenedores de Kubernetes para garantir patches oportunos.

Tl; dr – pontos -chave

- 4 Alto a crítico, 1 Vulnerabilidades de entrada média-nginx divulgadas:

- CVE-2025-1974 (CVSS 9.8)-Permite um compromisso em todo o cluster por meio de injeção de configuração.

- CVE-2025-24513 e CVE-2025-24514 – poderia levar à exposição secreta de Kubernetes.

- CVE-2025-1097 e CVE-2025-1098 – Aumente o risco de acesso não autorizado.

- Descoberto por pesquisadores do Wiz e relatado aos mantenedores de Kubernetes.

- Versões afetadas: Ingress-Nginx v1.11.0 – v1.12.0 (e versões mais antigas).

- Corrija disponível: Atualizar para v1.12.1 ou v1.11.5 imediatamente.

- Opções de mitigação: Se a atualização não for possível, desative o controlador de admissão validado para reduzir o risco. (Lembre-se de reativar)

- Impacto: Os invasores podem acessar segredos de Kubernetes, escalar privilégios e comprometer completamente os clusters.

Fundo

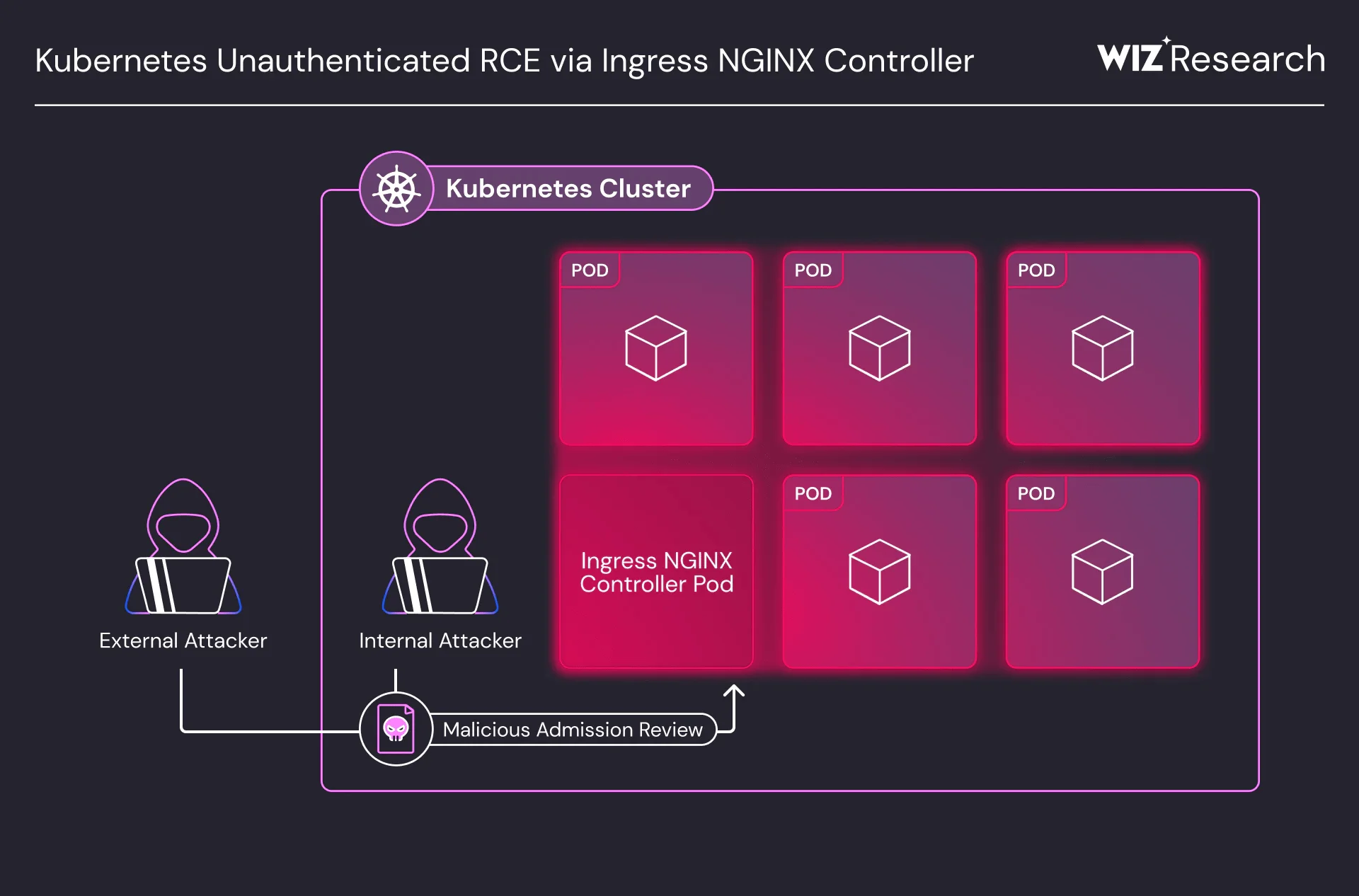

Controladores de entrada como Ingress-Nginx são amplamente utilizados para gerenciar o acesso externo a serviços nos clusters Kubernetes, roteando o tráfego HTTP e HTTPS via nginx. Devido à sua flexibilidade e facilidade de implantação, o Ingress-Nginx é usado em Over 40% de aglomerados de Kubernetes.

No entanto, o manuseio inadequado dos parâmetros de configuração do NGINX pode introduzir riscos graves de segurança. As vulnerabilidades recém-descobertas exploram as fraquezas em como o Ingress-Nginx processa essas configurações, potencialmente permitindo que os atacantes escalem privilégios, acessem dados sensíveis ou obtenham controle total de um cluster.

Ingressnightmare Ataque Vetores (Wiz)

Detalhes da vulnerabilidade

A mais recente atualização de segurança patches cinco vulnerabilidades, todas as quais podem ser aproveitadas pelos atacantes para escalar privilégios ou expor informações confidenciais.

- CVE-2025-1974 (CVSS 9.8-Crítico)

Essa vulnerabilidade crítica permite um invasor não autenticado com acesso à rede de pod para explorar problemas de configuração, resultando em execução de código arbitrário no contexto do controlador Ingress-Nginx, sob condições específicas. Isso é especialmente perigoso, pois não requer credenciais ou acesso administrativo, tornando -o altamente explorável em determinados ambientes.

Inteligência de vulnerabilidades de Socradar, CVE-2025-1974

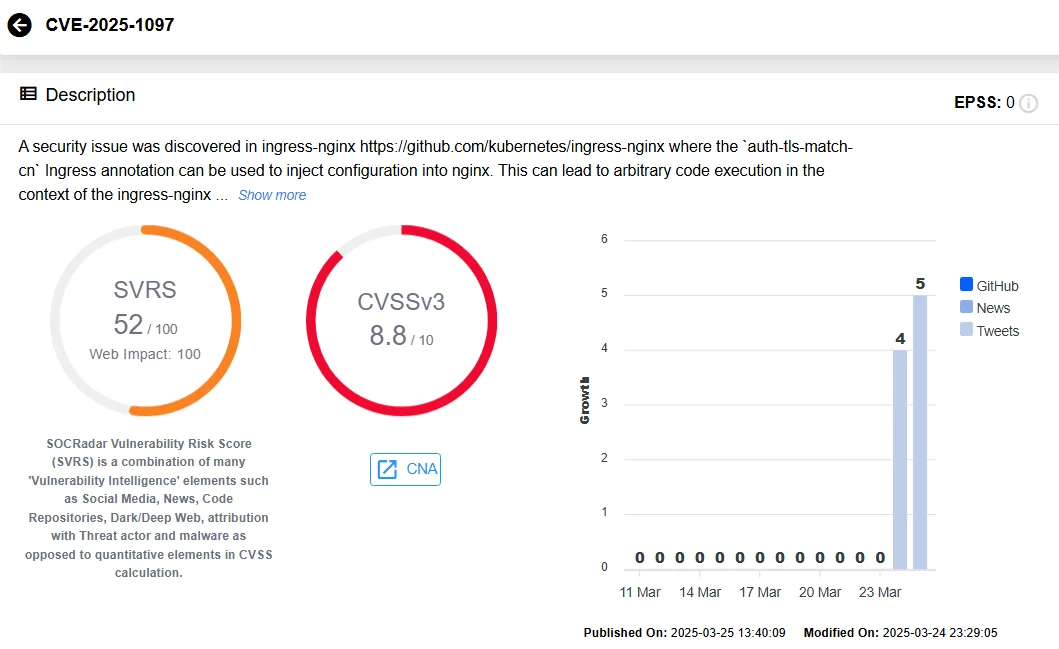

- CVE-2025-1097 (alta gravidade)

A vulnerabilidade de anotação de entrada auth-tls-cn permite que os invasores injetem a configuração no NGINX, executando potencialmente o código arbitrário no contexto do controlador Ingress-Nginx. Isso também pode resultar na divulgação de segredos sensíveis acessíveis ao controlador.

Inteligência de vulnerabilidades de Socradar, CVE-2025-1097

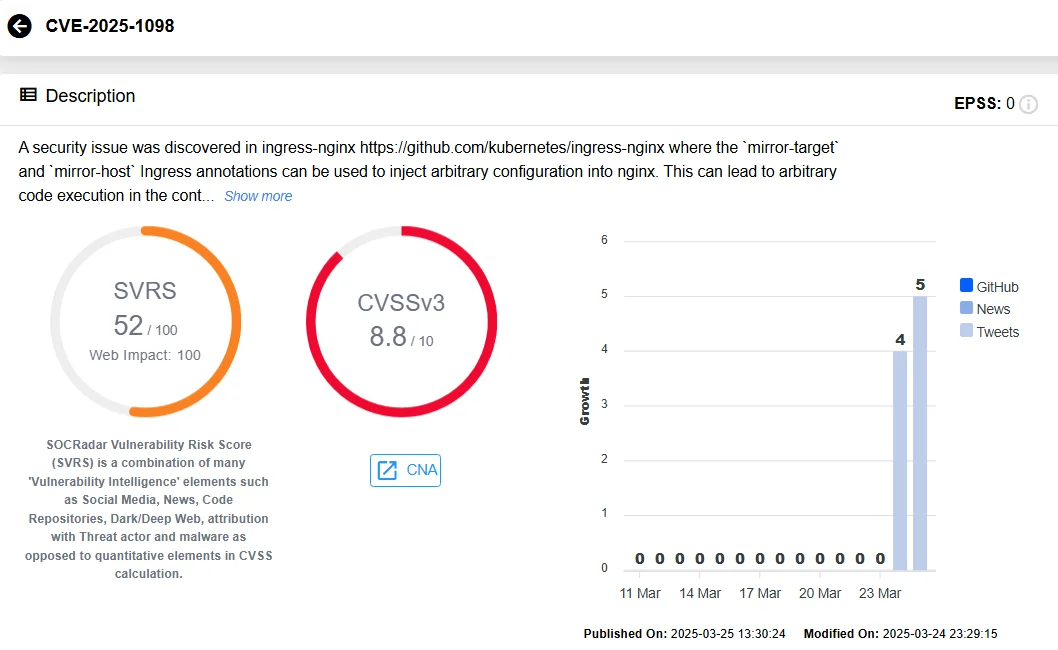

- CVE-2025-1098 (alta gravidade)

Ao explorar as anotações de ingressos-alvo e host espelhado, os atacantes podem injetar configurações arbitrárias no Nginx. Isso leva à execução do código arbitrário no controlador Ingress-Nginx e à exposição potencial de segredos acessíveis pelo controlador.

Inteligência de vulnerabilidades de Socradar, CVE-2025-1098

- CVE-2025-24513 (severidade média)

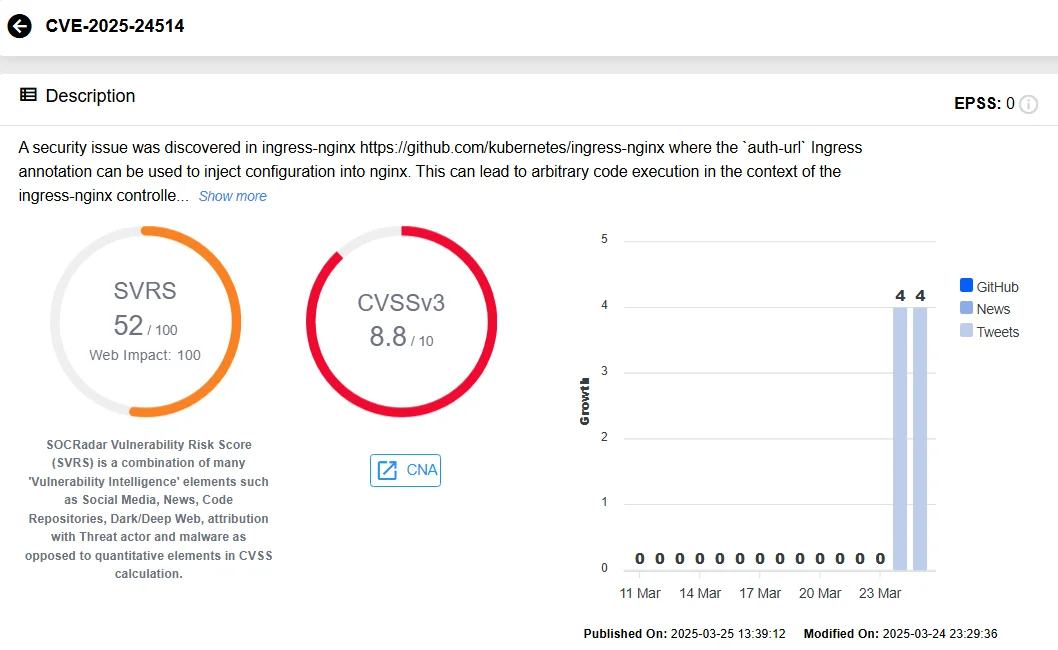

Essa vulnerabilidade surge da validação inadequada de entrada, potencialmente levando à travessia do diretório dentro do contêiner. Quando combinado com outras vulnerabilidades, isso pode resultar em negação de serviço (DOS) ou exposição limitada de objetos secretos no cluster Kubernetes. - CVE-2025-24514 (alta gravidade)

Essa vulnerabilidade permite que os invasores explorem a anotação Auth-URL Ingressing para injetar configurações maliciosas no Nginx. Isso pode levar à execução do código arbitrário no contexto do controlador Ingress-Nginx e fornecer aos invasores acesso a segredos armazenados no cluster.

Inteligência de vulnerabilidades de Socradar, CVE-2025-24514

Versões afetadas

As vulnerabilidades afetam as versões Ingress-Nginx:

- Todas as versões Antes da v1.11.0

- v1.11.0 a v1.11.4

- v1.12.0

Etapas de mitigação

1. Identifique implantações afetadas

Conforme sugerido por WizPara verificar se o Ingress-Nginx está em execução em seu cluster, execute:

- Kubectl Get Pods-todos os namespaces –Selector App.kubernetes.io/name=ingress-nginx

2. Atualize imediatamente

Administradores deveriam Atualize o Ingress-Nginx para as versões corrigidas O mais breve possível:

3. Mitigação temporária (se a atualização não for possível)

Se uma atualização não for imediatamente viável, desative o Validando controlador de admissão Para mitigar CVE-2025-1974:

- Para instalações de leme, reinstale com controlador.admissionWebhooks.enabled = false.

- Para instalações manuais, exclua o ValidatingWebhookConfiguration nomeado Ingress-Nginx-Admission e remover o argumento de webhook-webhook do Ingress-Nginx-Controller contêiner Implantação ou Damonset.

Lembre-se de reativar o controlador de admissão de validação após a atualizaçãopois ajuda a prevenir equívocos nas regras de entrada.

Para uma análise detalhada da CVS, recomendamos que você dê uma olhada nos pesquisadores ‘ blog.

Conclusão

A divulgação desses CVEs destaca os riscos contínuos associados a controladores de entrada incorretos. As organizações que usam Ingress-Nginx devem agir imediatamente para corrigir essas vulnerabilidades ou aplicar mitigações para proteger seus clusters de Kubernetes da exploração potencial.

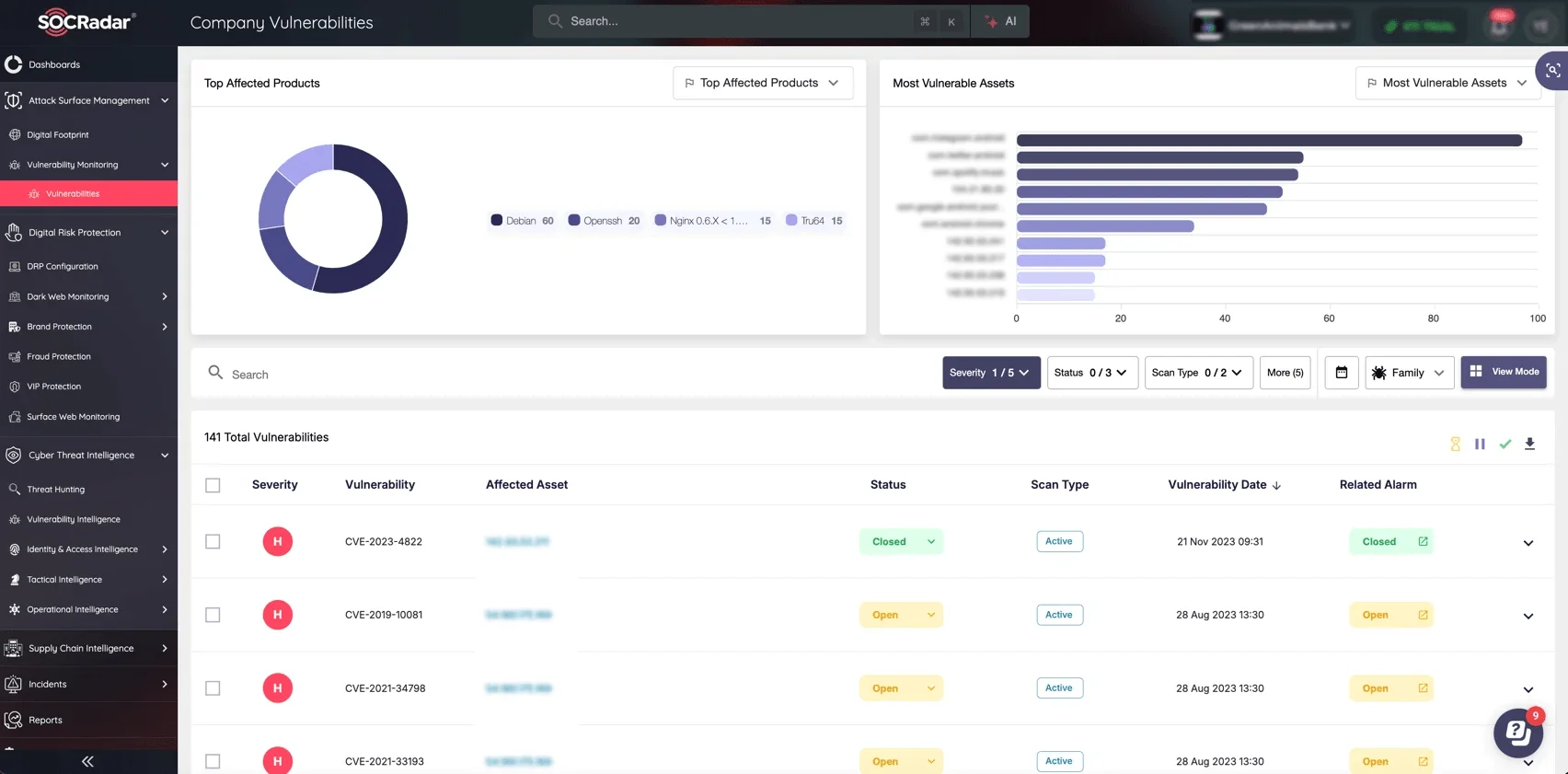

Para organizações que dependem de Kubernetes, ferramentas como Socradar’s Inteligência de vulnerabilidade e Ataque de superfície de ataque (ASM) pode ajudar a identificar e monitorar ativos afetados em toda a sua infraestrutura.

Identifique proativamente os ativos da Kubernetes expostos e priorize rapidamente os esforços de remediação para garantir sua organização contra vulnerabilidades como CVE-2025-1974, garantindo que os atacantes não possam explorá-los antes que as medidas sejam tomadas. (ASM de Socradar)

Socradar’s Ataque de superfície de ataque (ASM) O módulo fornece visibilidade contínua em seus ativos expostos externamente, incluindo clusters Kubernetes usando versões vulneráveis do Ingress-Nginx. Ajuda as equipes de segurança a detectar software desatualizado, configurações errôneas e serviços expostos que podem ser explorados pelos atacantes, permitindo a mitigação de riscos proativos.