O Lockbit Ransomware Group, uma das gangues de crime cibernético mais conhecido, foi invadido. Os atacantes desfiguraram o painel da Web Dark de Lockbit e vazaram quase 60.000 endereços de bitcoinjuntamente com um banco de dados cheio de dados internos.

O site hackeado exibiu uma mensagem que dizia: “Não faça o crime. O crime é um XOXO ruim de Praga.”

Ele também incluiu um link para baixar um arquivo chamado Paneldb_dump.zipque acabou sendo um MySQL Database Dump do sistema de back -end da Lockbit.

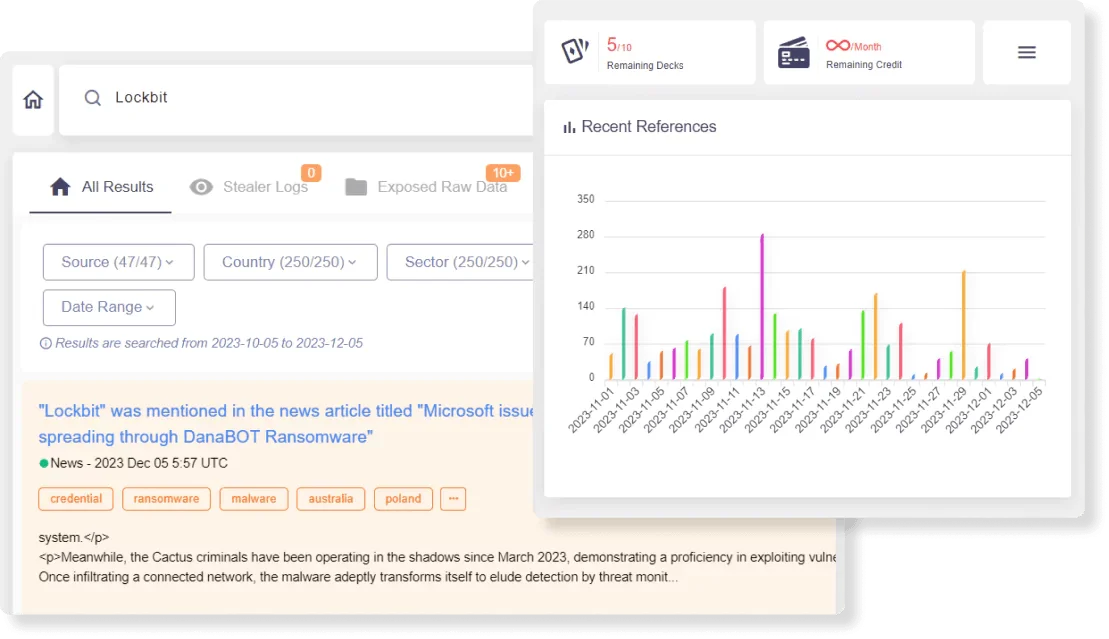

Com Socradar’s Caça às ameaças Recurso, os usuários podem pesquisar e acessar este conteúdo, disponível no Socradar Free Edition

O que está dentro do vazamento do painel Lockbit?

Embora quase 60.000 Bitcoin Os endereços vazaram, um representante da Lockbit alegou que nenhuma chave privada ou dados sensíveis foram comprometidos.

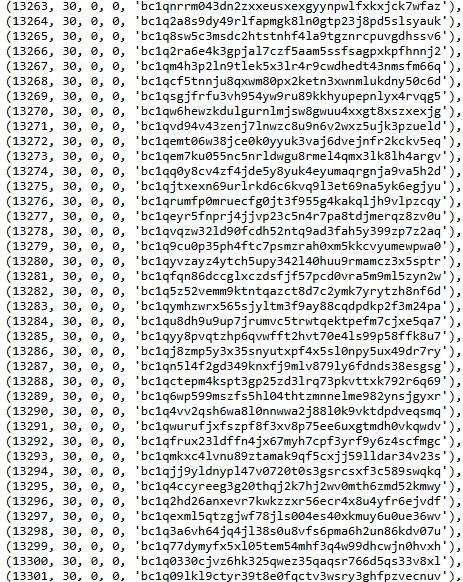

Uma amostra de endereços de bitcoin

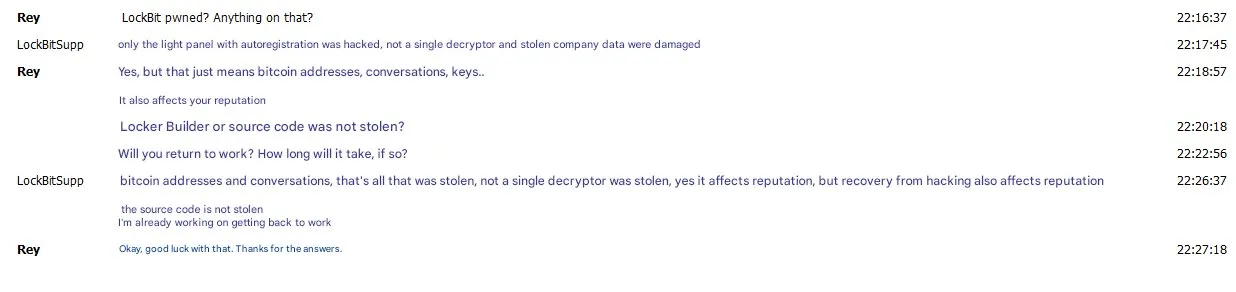

Durante um bate -papo de tox com Rey, o operador da Lockbit ‘Lockbitsupp’ reconheceu a violação e disse que nenhuma chave ou dados privados foi comprometida:

Uma postagem em X Por Reyxbf mostra uma conversa com o Lockbitsupp.

De acordo com uma análise inicial de BleepingComputero banco de dados vazado tinha 20 tabelas:

- Uma mesa com 59.975 endereços de bitcoin exclusivos usado para pagamentos de resgate.

- Uma tabela de “compilações” mostrando Construções personalizadas de ransomwarealguns listando os nomes das empresas direcionadas.

- Uma tabela de “bate -papos” com 4.442 mensagens de negociação entre vítimas e Lockbit, de Dezembro de 2024 a abril de 2025.

- Uma tabela de usuários com 75 afiliados e administradoresincluindo nomes de usuário e Senhas de texto simples como “WeekendLover69” e “MovingBricks69420”.

É importante ressaltar que nenhuma chave de Bitcoin privada vazou para que os endereços possam ser estudados, mas não acessados.

O que está dentro dos logs de bate -papo Lockbit

Como parte da violação, sobre 4.000 As mensagens de bate -papo com registro de data e hora entre os operadores de Lockbit e as vítimas vazaram. Esses troncos cobrem um período de Dezembro de 2024 a abril de 2025revelando como o grupo lidou com negociações ao longo do tempo. As conversas ocorreram no painel afiliado da Lockbit e incluíram discussões diretas sobre preços, recuperação de arquivos e métodos de pagamento.

Tocas -chave dos registros de bate -papo

- As demandas de resgate variam amplamente: Os preços variaram de alguns milhares de dólares a mais de US $ 150.000, geralmente com base na capacidade percebida da vítima de pagar.

- Carteiras e pagamentos de bitcoin: Vários endereços de bitcoin e transações confirmadas foram incluídas, ajudando a rastrear fundos.

- A negociação era comum: As vítimas imploravam regularmente a pagamentos mais baixos, com alguns descontos ou opções de parcelamento.

- Suporte técnico prometido: O Lockbit forneceu descriptoria e instruções, especialmente para sistemas Windows e Esxi.

- Desespero da vítima: Muitas mensagens mostraram vítimas em angústia, temendo a perda de emprego ou implorando por clemência.

- Respostas com script: Instruções repetidas e coladas sugerem que o Lockbit usado respostas automatizadas ou modeladas para obter eficiência.

Como isso aconteceu?

Não está claro quem realizou o ataque, mas há alguma evidência de que a violação possa estar conectada a um hack semelhante ao Everest Ransomware. Nos dois casos, a mesma mensagem foi usada para desfigurar os sites.

Uma maneira possível foi uma vulnerabilidade conhecida em Php 8.1.2 (CVE-2024-4577), que o servidor de Lockbit estava em execução. Essa falha permite que os hackers executem código no servidor remotamente, tornando -o um ponto provável de entrada.

Por que isso importa

Essa violação oferece aos analistas da aplicação da lei e da blockchain novas pistas para rastrear como o Lockbit moveu o dinheiro do resgate. Cada endereço de bitcoin agora pode ser analisado na blockchain, potencialmente vincular pagamentos a identidades do mundo real.

O hack também chega muito tempo depois da Operação Cronos em 2024, quando as autoridades internacionais derrubaram partes da infraestrutura da Lockbit, incluindo servidores e 1.000 chaves de descriptografia. Lockbit voltou on -line depois, mas esse último sucesso prejudica sua reputação já instável.

Para concluir

Se esse é o fim do Lockbit não está claro (não é), mas é definitivamente um golpe sério para a reputação do Lockbit e sua operação. Ele também mostra que mesmo as gangues de ransomware não são imunes a segurança desleixada, como usar software desatualizado ou armazenar senhas em texto simples. Um caso semelhante ao destino recente de Breachforums.

Socradar’s Monitoramento da Web Dark AdvancedMecanismo de pesquisa da web escura

De qualquer maneira, os pesquisadores que acompanham o Lockbit agora têm mais dados para trabalhar. Socradar notifica os usuários relevantes referenciados nos logs com os alertas necessários.