A Microsoft lançou suas atualizações de maio de 2025 na terça -feira, abordando um total de 78 vulnerabilidades em seu software. Entre eles estão:

Notavelmente, Cinco zero dias foram confirmados como explorados na natureza, provocando atenção urgente. A Microsoft também sinalizou 11 Vulnerabilidades como críticascom alguns serviços em nuvem que afetam, como plataformas de negócios e plataformas de negócios, como o Office.

Maio de 2025 Patch Tuesday Vulnerabilities Visão geral

Paralelamente, os administradores da SAP são aconselhados a revisar atualizações recém -lançadas que corrigem uma falha explorada no SAP NetWeaver. A descoberta confirma que os atacantes estão encadeando várias vulnerabilidades em intrusões do mundo real, incluindo um arquivo de arquivo não autenticado.

As seções a seguir fornecem uma visão geral das atualizações mais recentes do patch de terça -feira da Microsoft, descrevendo as falhas mais graves, e as vulnerabilidades com maior probabilidade de serem armadas – seguidas de um resumo dos destaques do Patch Sap Security Patch.

Quais vulnerabilidades de dia zero foram abordadas em maio de 2025 Patch na terça-feira?

O patch da Microsoft em maio de 2025 na terça-feira inclui cinco vulnerabilidades de dia zero confirmadas como exploradas ativamente e outros dois que foram divulgados publicamente antes que os patches fossem disponibilizados. Algumas falhas exploradas envolvem a escalada de privilégios por meio de componentes do kernel do Windows, enquanto outros permitem a execução do código remoto (RCE) e a falsificação de contas.

As organizações devem priorizar esses patches imediatamente, pois a CISA já adicionou todos os cinco Vulnerabilidades exploradas ao seu conhecido catálogo de vulnerabilidades exploradas com um prazo de patch de 3 de junho de 2025.

5 vulnerabilidades de dia zero exploradas

Cinco das vulnerabilidades corrigidas este mês já foram aproveitadas pelos atacantes em campanhas ativas. Essas vulnerabilidades representam um risco significativo e devem ser corrigidas imediatamente.

- CVE-2025-30400 (CVSS 7.8) é um bug de uso e livre na biblioteca principal do Windows Desktop Window Manager (DWM). Um invasor autenticado pode explorar esse problema para elevar privilégios ao nível do sistema, potencialmente assumindo o controle de recursos críticos do sistema.

Cartão de vulnerabilidade do CVE-2025-30400 (Inteligência de vulnerabilidade de Socradar)

- CVE-2025-32701 (CVSS 7.8) Afeta o driver Common Log File System (CLFS), que suporta o registro transacional em muitos serviços do Windows. A falha é outra vulnerabilidade de uso e livre que permite que os atacantes locais obtenham privilégios elevados.

- CVE-2025-32706 (CVSS 7.8) também é encontrado no driver CLFS, mas resulta da validação inadequada de entrada. Se explorado por um usuário autenticado, essa vulnerabilidade pode permitir acesso no nível do sistema.

- CVE-2025-32709 (CVSS 7.8) Envolve uma falha de uso e livre no driver de função auxiliar para o Winsock. Esse driver é útil no manuseio de operações de rede, e a exploração bem -sucedida permite que um usuário local escala privilégios dentro do sistema operacional, obtendo privilégios do sistema.

- CVE-2025-30397 (CVSS 7.5) tem como alvo o mecanismo de script do Windows. Esse problema de corrupção de memória permite o RCE se um usuário for enganado a clicar em um link malicioso, tornando-o particularmente perigoso para ataques com base em e-mail ou em e-mail.

2 Outras falhas de dia zero foram divulgadas publicamente

Embora ainda não estejam explorados na natureza, duas vulnerabilidades de dia zero corrigidas este mês foram divulgadas publicamente antes que as correções se tornassem disponíveis. A divulgação pública geralmente acelera o interesse do ator de ameaças, como já pode existir um código de exploração de prova de conceito (POC) ou detalhes técnicos.

- CVE-2025-32702 (CVSS 7.8) é uma vulnerabilidade de injeção de comando no Visual Studio. Ele permite que os atacantes não autenticados executem código arbitrário localmente devido à baixa higienização de insumos.

- CVE-2025-26685 (CVSS 6.5) é uma vulnerabilidade falsificada no Microsoft Defender para identidade que permite que atacantes não autenticados na mesma rede local se vejam outras contas. A questão decorre do manuseio de autenticação inadequado.

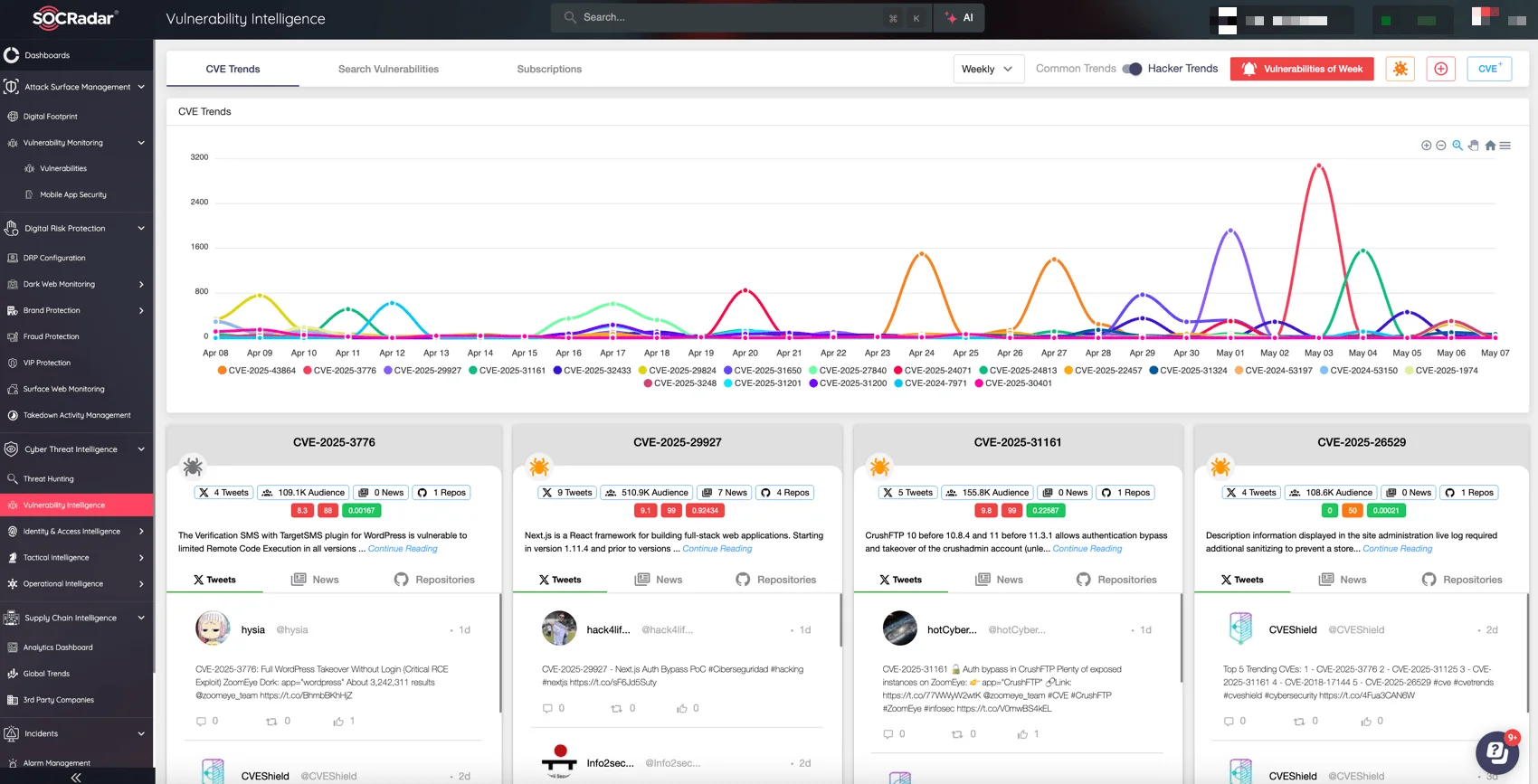

Módulo de inteligência de ameaças cibernéticas, Inteligência de vulnerabilidade (Socradar Xti)

Para reduzir a exposição a ameaças de vulnerabilidade, sua equipe de segurança pode aproveitar Inteligência de ameaça cibernética de Socradar módulo. Seu recurso de inteligência de vulnerabilidade oferece suporte ao contexto e priorização em tempo real, ajudando as equipes a se defenderem contra falhas críticas, rastreando tendências de exploração e urgência de remendos antes que os invasores atuem.

Vulnerabilidades críticas da Microsoft em maio de 2025 Patch terça -feira

A Microsoft sinalizou 11 vulnerabilidades como críticas no lançamento deste mês, com base na gravidade máxima e no potencial de execução de código remoto, escalada de privilégio, falsificação e exposição aos dados. Vários deles impactam os serviços corporativos amplamente utilizados, incluindo Azure, Microsoft Office e cliente de desktop remoto. Suas classificações críticas destacam o risco de exploração generalizada se deixadas sem patch.

Aqui estão as vulnerabilidades que a Microsoft rotulada como crítica:

- CVE-2025-29813 (CVSS 10.0): Elevação do privilégio no Azure DevOps Server

- CVE-2025-29827 (CVSS 9.9): Elevação de privilégio na automação do Azure

- CVE-2025-29972 (CVSS 9.9): Spoofing no provedor de recursos de armazenamento do Azure

- CVE-2025-47733 (CVSS 9.1): Divulgação de informações em aplicativos de energia da Microsoft

- CVE-2025-29967 (CVSS 8.8): Execução de código remoto em cliente de desktop remoto

- CVE-2025-29966 (CVSS 8.8): Execução de código remoto em cliente de desktop remoto

- CVE-2025-47732 (CVSS 8.7): Execução de código remoto no Microsoft DataSverse

- CVE-2025-30377 (CVSS 8.4): Execução de código remoto no Microsoft Office

- CVE-2025-30386 (CVSS 8.4): Execução de código remoto no Microsoft Office

- CVE-2025-33072 (CVSS 8.1): Divulgação de informações em msagsfeedback.azurewebsites.net

- CVE-2025-29833 (CVSS 7.1): Execução de código remoto no Microsoft Virtual Machine Bus (Vmbus)

Entre estes, CVE-2025-29813 destaca -se com uma pontuação perfeita do CVSS de 10,0. Afeta o servidor do Azure DevOps e pode permitir que um invasor obtenha privilégios elevados – uma preocupação crítica para os pipelines de desenvolvimento.

De forma similar, CVE-2025-29972 e CVE-2025-29827 representa riscos graves para ambientes do Azure, potencialmente permitindo que os invasores falsifiquem usuários ou escalie o acesso em processos de automação em nuvem.

Os RCEs de clientes do escritório e de desktop remotos também representam metas de alto valor, especialmente em implantações corporativas.

Patch essas vulnerabilidades da Microsoft antes de serem direcionadas

Embora atualmente não estejam sendo usados em ataques, várias vulnerabilidades corrigidas nas características de transporte de atualização deste mês que as tornam mais atraentes para a exploração. Isso inclui falta de mitigações, superfícies alvo de alto valor e exposição em ambientes corporativos. As equipes de segurança devem monitorá -las de perto e aplicar patches sem demora.

- CVE-2025-30386 (CVSS 8.4) – Microsoft Office RCE

- CVE-2025-24063 (CVSS 7.8) – Windows Kernel Streaming Service Driver Driver elevação do privilégio

- CVE-2025-29976 (CVSS 7.8) – Microsoft Office SharePoint Server elevação do privilégio

- CVE-2025-30382 (CVSS 7.8) – Microsoft Office SharePoint Server RCE

- CVE-2025-30385 (CVSS 7.8) – Windows Common Log File System Driver elevação do privilégio

- CVE-2025-30388 (CVSS 7.8) – Componente gráfico do Windows RCE

- CVE-2025-29971 (CVSS 7.5) – Vulnerabilidade da Defesa de Ameaças da Web (WTD.SYS)

- CVE-2025-29841 (CVSS 7.0) – Serviço universal de gerenciamento de impressão Elevação do privilégio

Enquanto cada uma dessas falhas tem como alvo diferentes partes do ecossistema da Microsoft, a maioria é capaz de permitir a escalada de privilégios ou acesso não autorizado quando explorado. À medida que os atores de ameaças digitalizam cada vez mais os bugs recém -remendados, o atraso da remediação pode convidar riscos evitáveis.

Fortalecer suas defesas com gerenciamento de patches e ASM

Com vários dias zero já explorados e várias vulnerabilidades críticas que afetam os serviços da Microsoft amplamente utilizados, as organizações devem agir rapidamente. Priorize a implantação de patches, avalie sua exposição externa e garanta visibilidade contínua em ameaças emergentes.

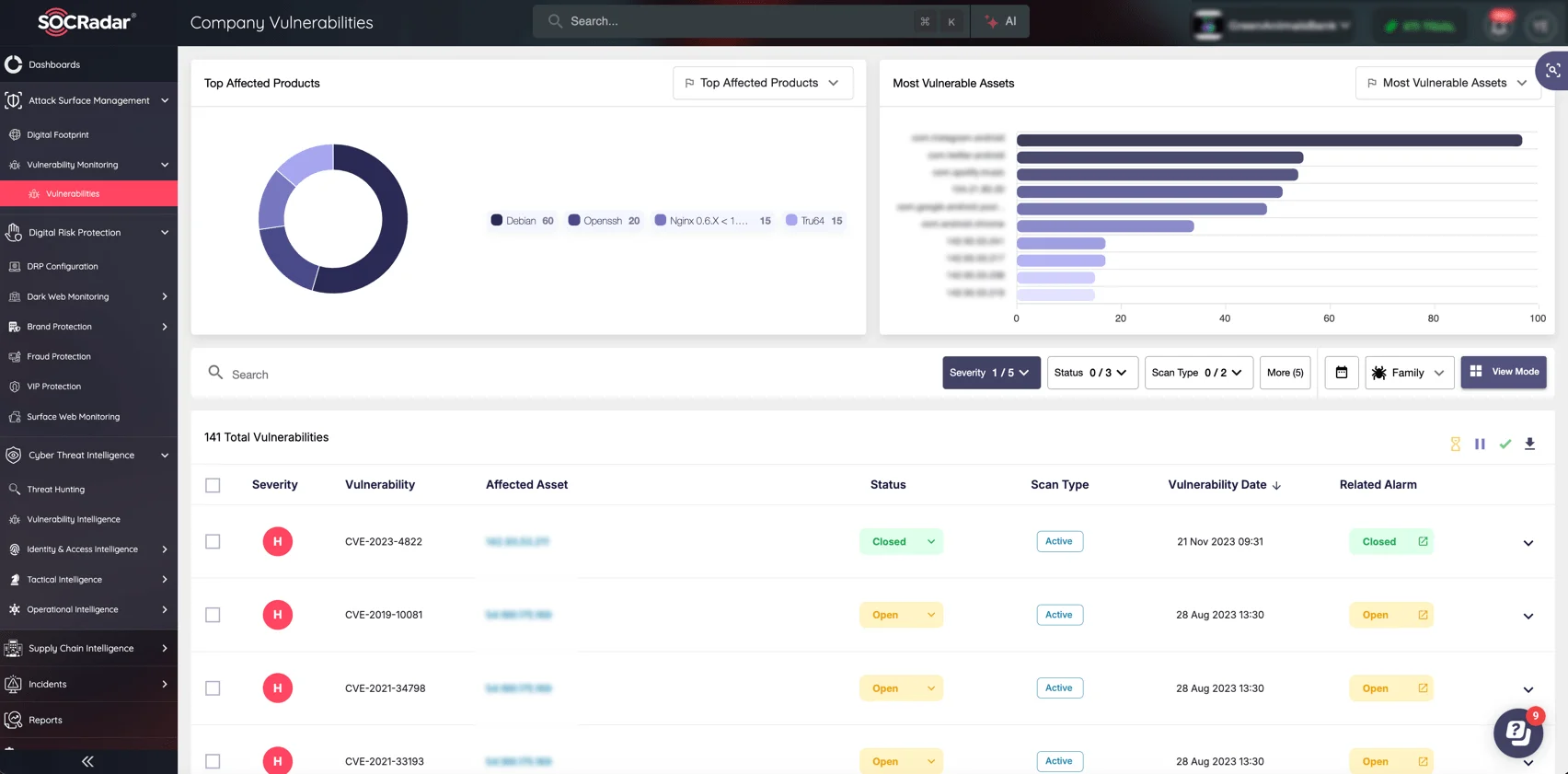

Socradar’s Módulo de gerenciamento de superfície de ataque (ASM) Oferece informações abrangentes sobre sua presença digital, ajudando sua equipe a identificar ativos vulneráveis, monitorar a exposição e responder antes que os invasores possam explorar falhas recém -divulgadas. De alertas automatizados ao rastreamento de vulnerabilidades em tempo real, o ASM permite uma postura de defesa mais proativa.

Para apoiar ainda mais os esforços rápidos de patches e os mandatos de conformidade, o Socradar também apresenta Verificação do CISA KEV – Uma capacidade que destaca se sua organização está exposta a vulnerabilidades listadas no catálogo conhecido de vulnerabilidades exploradas (KEV).

Módulo de gerenciamento de superfície de ataque (ASM), vulnerabilidades da empresa (Socradar XTI)

Para a lista completa de vulnerabilidades e detalhes técnicos do lançamento deste mês, visite Notas oficiais de maio de 2025 da Microsoft.

SAP Maio de 2025 Patch Day: NetWeaver Explorações e correções de compositores visuais (CVE-2025-42999 e CVE-2025-31324)

Seguindo nossa visão geral das atualizações de segurança da Microsoft, vamos dar uma olhada nos avisos de maio da SAP, que também revelam vulnerabilidades sérias.

Como parte de seu dia de segurança de maio de 2025, o SAP foi lançado 16 novas notas de segurança e duas atualizações para conselhos anteriores. Entre eles está um patch para outra vulnerabilidade vinculada à exploração ativa envolvendo sistemas SAP NetWeaver, descobertos como parte de uma investigação em andamento sobre um ataque anterior de zero dia.

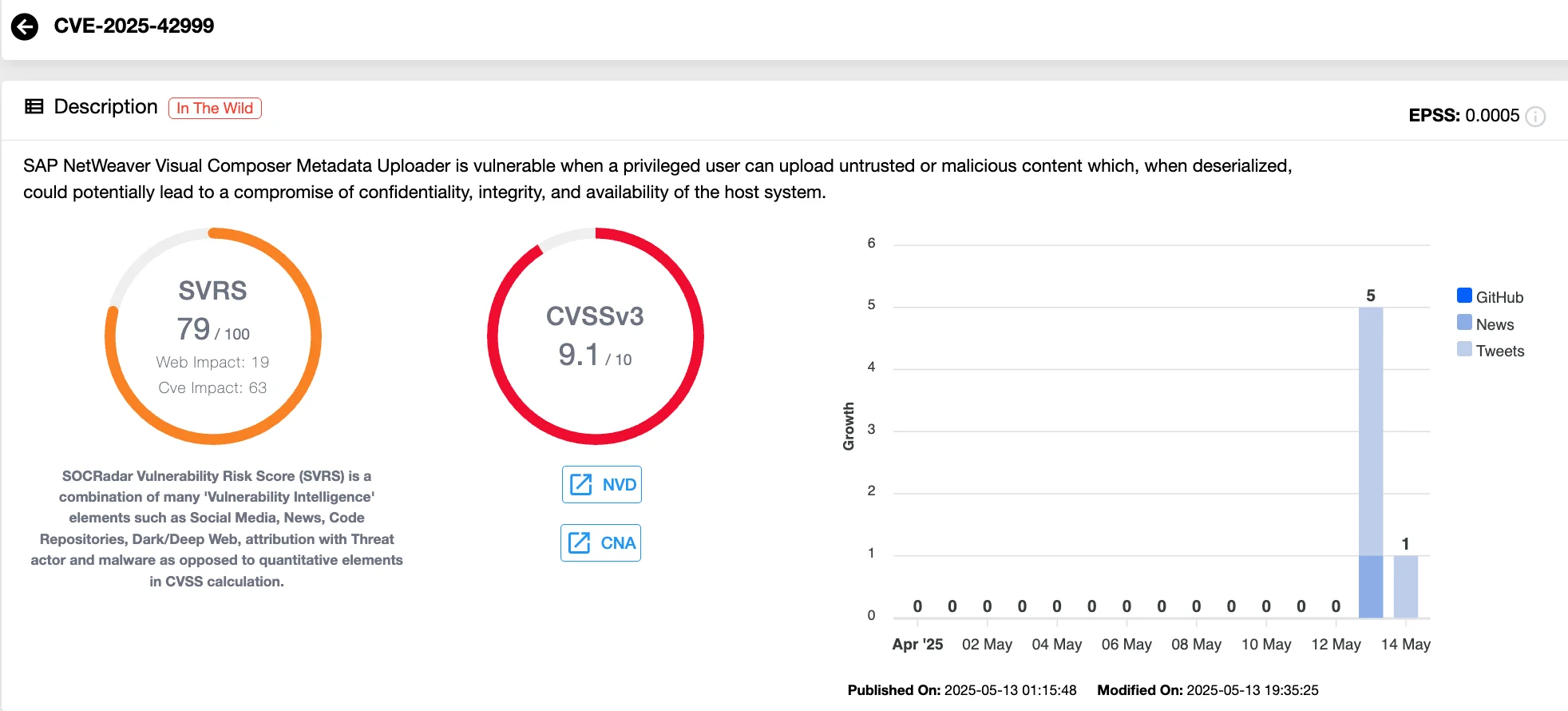

Rastreado como CVE-2025-42999 (CVSS 9.1)essa questão recém-abordada envolve a desertalização insegura no componente do compositor visual e foi descoberta durante uma investigação sobre atividades anteriores de dia zero envolvendo CVE-2025-31324uma questão de autenticação ausente abordada em abril.

Cartão de vulnerabilidade do CVE-2025-42999 (inteligência de vulnerabilidade de Socradar)

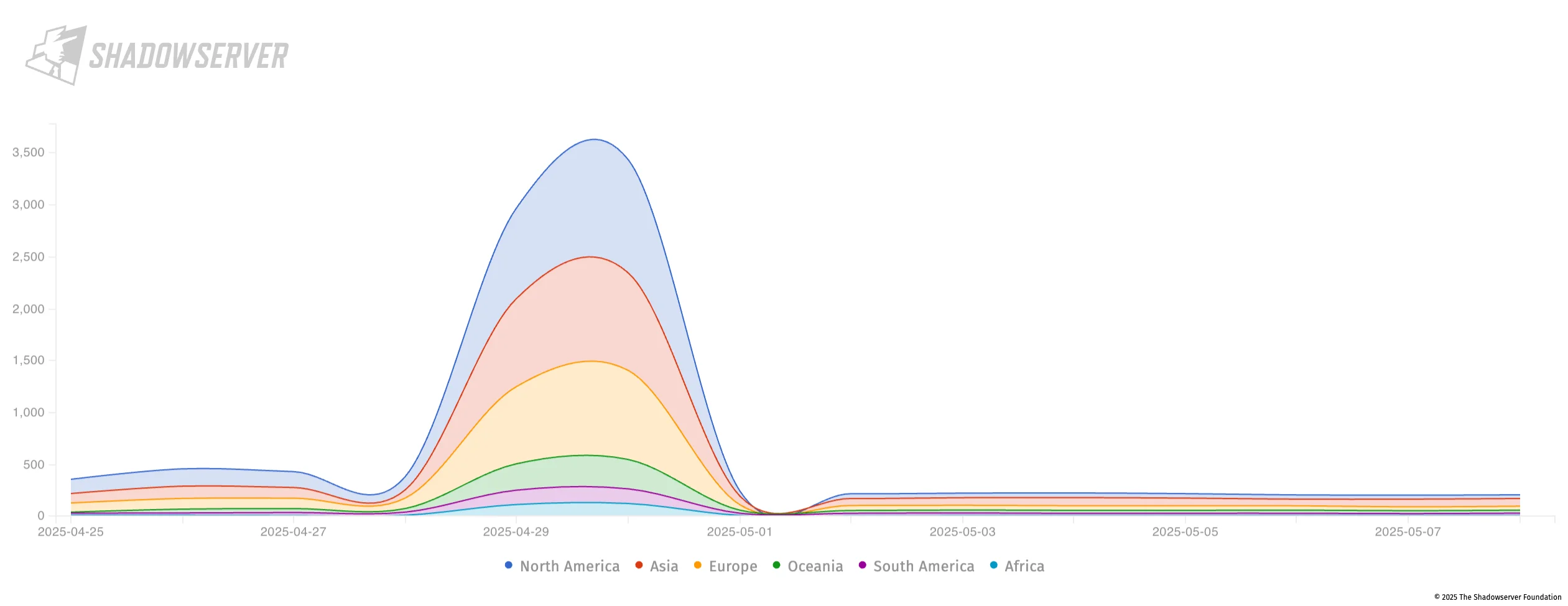

Os atores de ameaças têm segundo Explorou essas vulnerabilidades para implantar conchas e ferramentas da Web como Brute Ratel, mesmo contra sistemas totalmente remendados. Alguns casos foram vinculados a um grupo de ameaças conhecido como Chaya_004com milhares de instâncias do NetWeaver observadas expostas on -line.

CVE-2025-31324 Linha do tempo da exposição (SHADOWSERVER)

A campanha segundo Começou já em janeiro de 2025, com os atacantes explorando CVE-2025-31324 e CVE-2025-42999 em ataques.

Em resposta à atividade, a CISA adicionou CVE-2025-31324 ao seu Catálogo conhecido de vulnerabilidades exploradas (KEV) e agências federais obrigatórias para aplicar patches por 20 de maio de 2025.

Os administradores da SAP são fortemente instados a aplicar patches associados a Notas de segurança 3594142 e 3604119ambos classificados críticos com as pontuações de CVSS de 10.0 e 9.1respectivamente. Essas notas abordam falhas que podem permitir a execução do código remoto (RCE) sem autenticação sob certas condições de função no compositor visual.

Como precaução, a SAP também recomenda desativar o serviço de compositor visual, se possível, restringir o acesso às funções de upload de metadados e monitorar ativamente os sistemas para obter atividades suspeitas.

Para detalhes completos, visite Página de notas de segurança de maio de 2025 da SAP.