A Microsoft lançou sua altamente antecipada atualização do patch de março de 2025, abordando uma impressionante 57 falhas de segurança. Entre eles, seis vulnerabilidades são consideradas críticas, enquanto seis já caíram nas mãos de atores de ameaças. Com a exploração ativa na natureza, as organizações não devem perder tempo na aplicação desses patches para defender suas redes de ameaças iminentes.

Aqui está um rápido colapso do patch de março de 2025 Tuesday Vulnerabilidades:

- 23 Vulnerabilidades de execução de código remoto (RCE)

- 22 Vulnerabilidades de elevação do privilégio (EOP)

- 4 Vulnerabilidades de falsificação

- 4 Vulnerabilidade de divulgação de informações

- 3 Recursos de segurança Vulnerabilidades de desvio

- 1 Vulnerabilidade de negação de serviço (DOS)

Março de 2025 Patch Tuesday Vulnerabilidades

De explorou ativamente os zero dias a lacunas de segurança de alta sexuação, este patch na terça-feira apresenta ameaças imediatas e correções críticas que exigem atenção rápida. Vamos iluminar as vulnerabilidades que ganham manchetes este mês.

Vulnerabilidades zero de dia explorado ativamente

Os cibercriminosos estão sempre à procura de sistemas não patches, e a atualização do patch de março de 2025 inclui seis vulnerabilidades que já estão sendo exploradas em ataques do mundo real. Abaixo, quebramos esses zero dias críticos e seu potencial impacto.

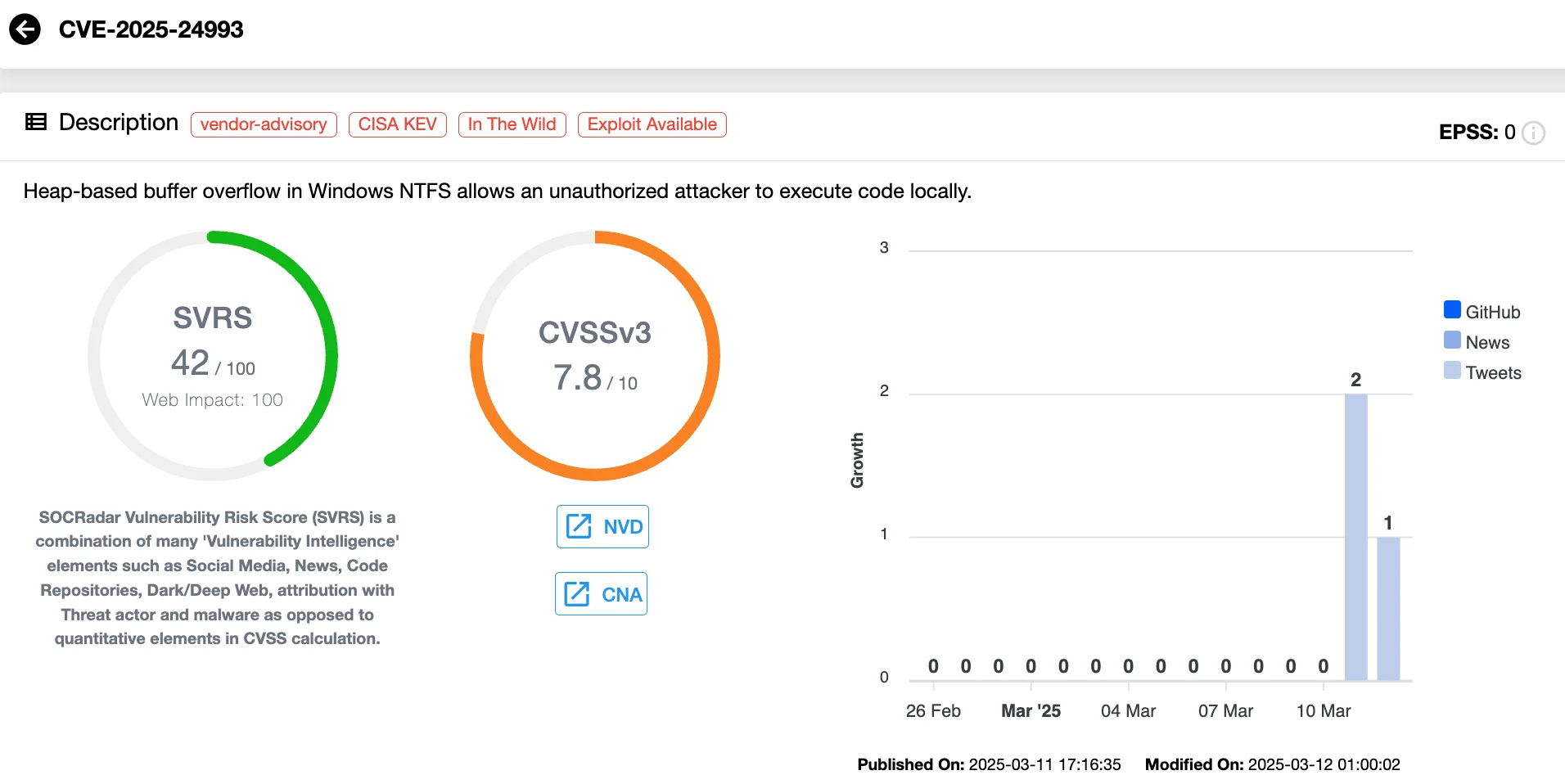

CVE-2025-24993 (CVSS 7.8)-Buffer de buffer baseado em heap NTFS

Essa falha existe no sistema de arquivos NTFS e afeta o Windows Server 2008 e posterior, incluindo o Windows 10 e 11. Embora categorizado como RCE, a exploração requer interação local do usuário – um invasor deve convencer uma vítima a montar uma imagem de disco rígido virtual malicioso (VHD).

Uma vez acionado, a vulnerabilidade permite a execução do código arbitrário, tornando-o uma preocupação de patch de alta prioridade.

Cartão de vulnerabilidade do CVE-2025-24993 (Inteligência de vulnerabilidade de Socradar)

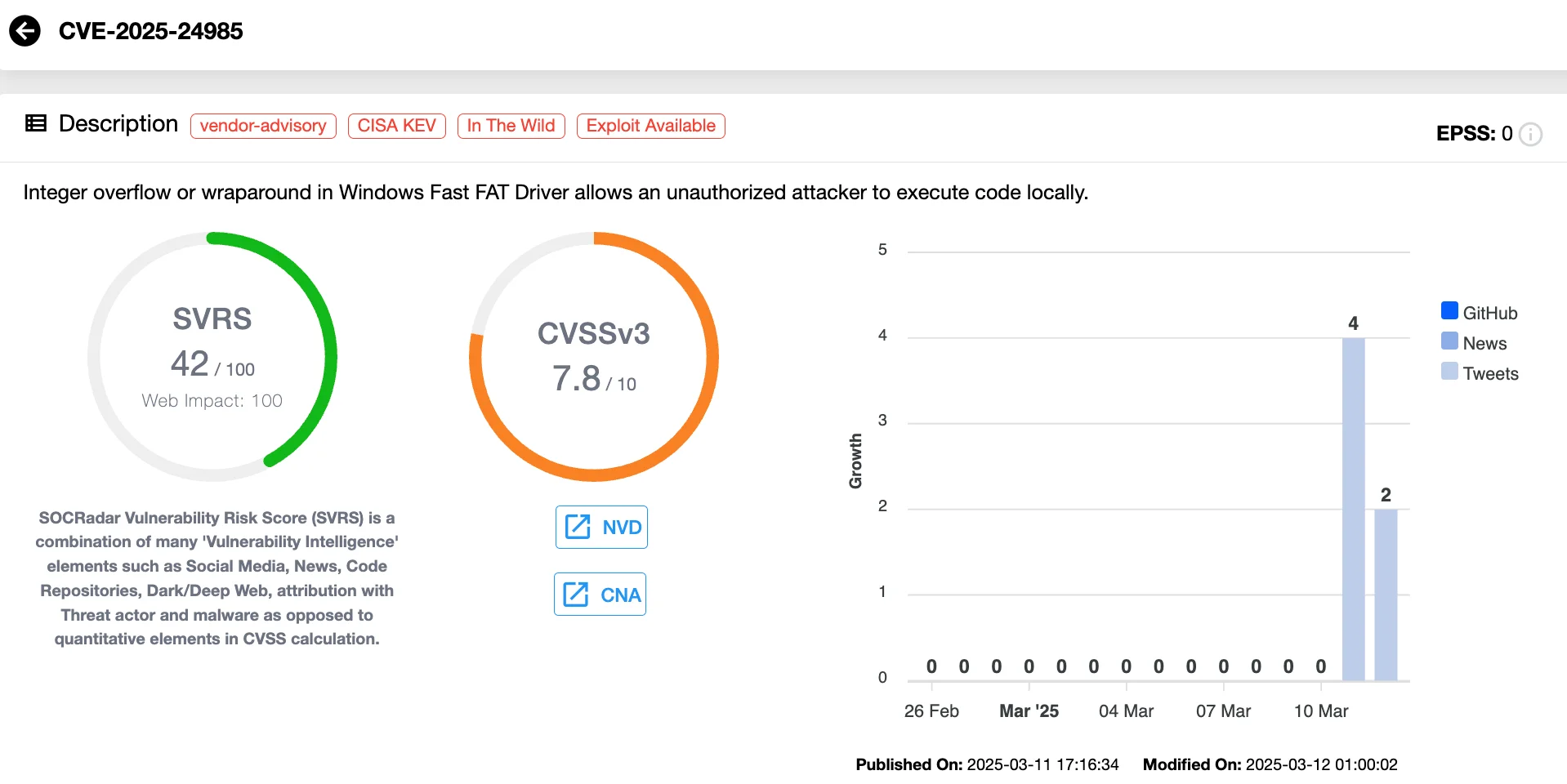

CVE-2025-24985 (CVSS 7.8)-Windows Fast Fat File System RCE

Da mesma forma que CVE-2025-24993, essa falha rápida do sistema de arquivos gordos permite que os invasores executem o código manipulando um arquivo VHD criado.

Cartão de vulnerabilidade do CVE-2025-24985 (inteligência de vulnerabilidade de Socradar)

CVE-2025-24983 (CVSS 7.0)-Win32 Subsistema de subsistema de kernel Escallagem

Explorável apenas por usuários autenticados, essa falha permite que os invasores obtenham privilégios no nível do sistema, executando um programa especialmente criado.

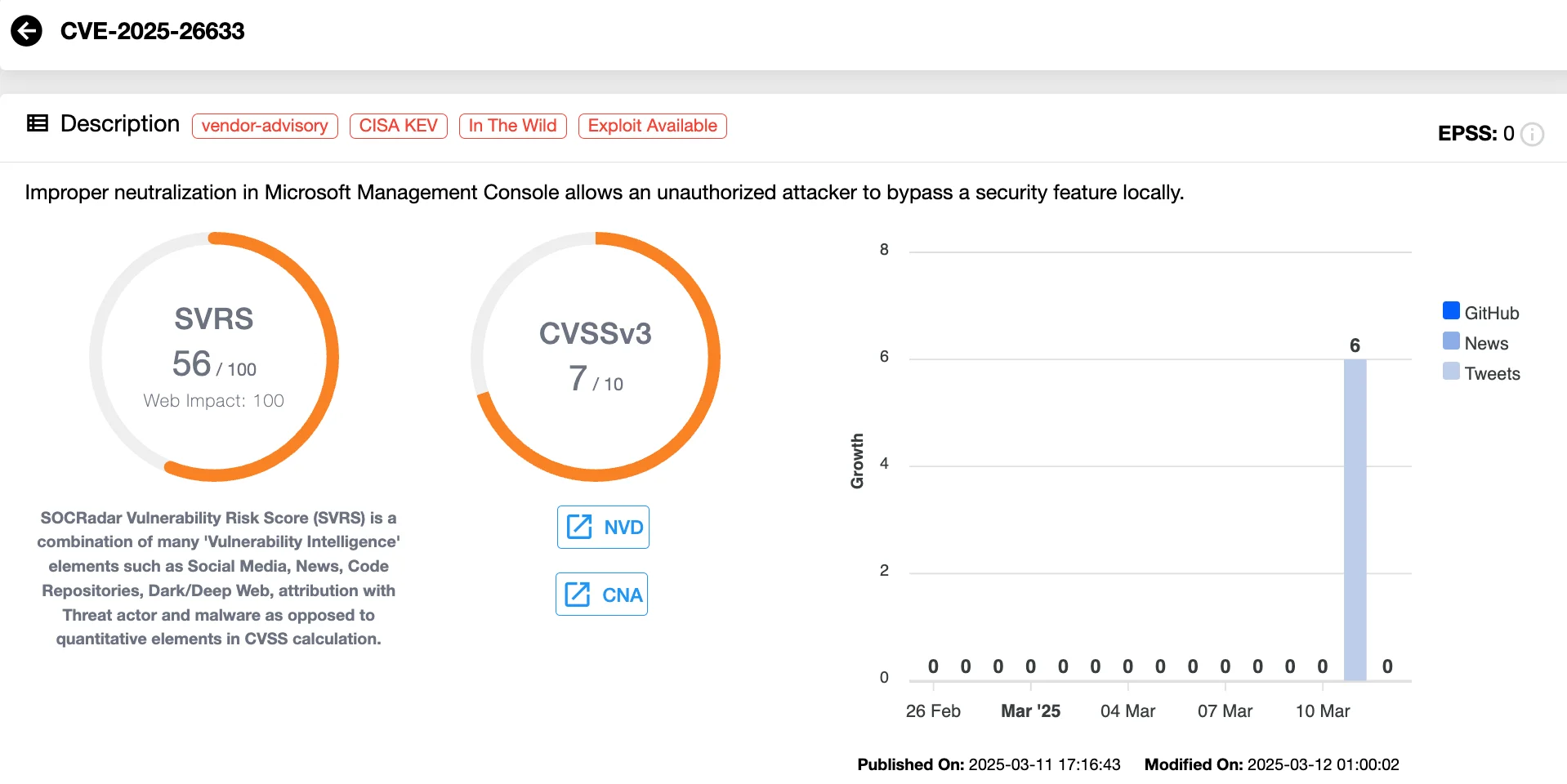

CVE-2025-26633 (CVSS 7.0)-Microsoft Management Console (MMC) Bypass de segurança

Essa falha no Microsoft Management Console (MMC) permite que os invasores levem os usuários a abrir arquivos maliciosos MSC, ignorando as proteções de segurança e executando o código no contexto do usuário.

De acordo com um Iniciativa de dia zero (ZDI) relatório, o Encrytthub (também conhecido como larva-208) O grupo de ameaças explorou essa vulnerabilidade; Além disso, este grupo de ameaças afetou 600 organizaçõestornando -o um risco sério. O patch imediato é crucial para evitar novos compromissos.

Cartão de vulnerabilidade do CVE-2025-26633 (inteligência de vulnerabilidade de Socradar)

CVE-2025-24991 (CVSS 5.5)-Divisão de informações do NTFS

Essa vulnerabilidade permite leituras fora dos limites, potencialmente expondo dados confidenciais no sistema. Como CVE-2025-24993, a exploração depende de uma vítima montando um arquivo VHD criado, enfatizando a importância da conscientização do usuário e das políticas estritas de manipulação de arquivos.

CVE-2025-24984 (CVSS 4.6)-vazamento de informações do arquivo de log do NTFS

Essa falha permite que os atacantes tenham acesso físico a um dispositivo vulnerável para inserir informações confidenciais nos arquivos de log. Embora seja classificado com menor gravidade, ainda pode ser um trampolim para novos ataques.

É importante observar que essas vulnerabilidades foram adicionadas a CISA’s Catálogo conhecido de vulnerabilidades exploradas (KEV), com uma data de vencimento de remediação de 1 de abril de 2025. As agências e organizações federais sujeitas a conformidade devem aplicar esses patches imediatamente para atender aos requisitos de segurança e reduzir a exposição.

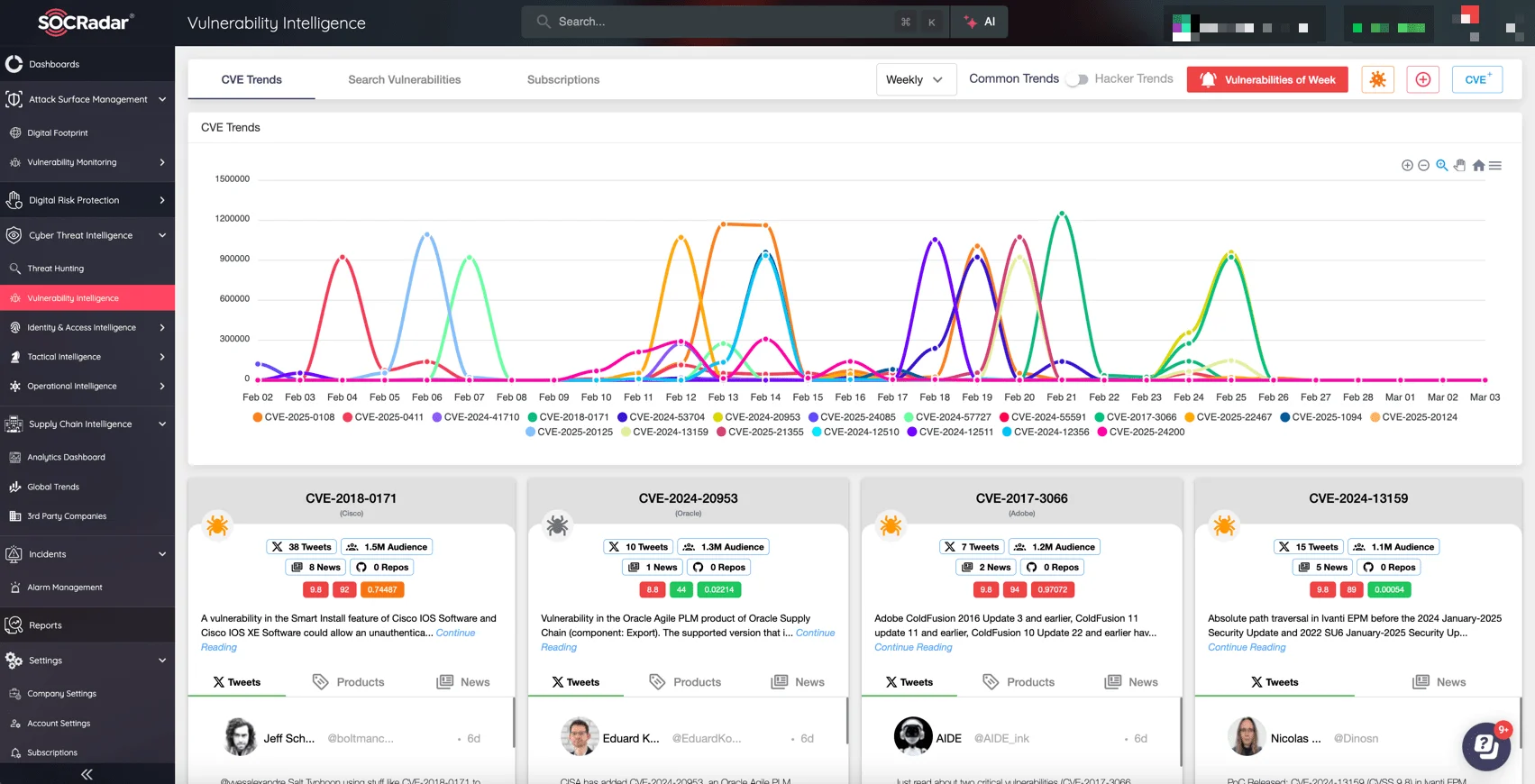

Inteligência de vulnerabilidade, Socradar XTI

Rastrear facilmente ameaças cibernéticas com Socradar’s Inteligência de ameaças cibernéticas módulo. Nossa plataforma, com seu recurso de inteligência de vulnerabilidades, monitora continuamente os mais recentes riscos de segurança, fornecendo insights em tempo real e inteligência detalhada para ajudar sua equipe de segurança a priorizar o patch e reduzir a exposição.

Com alertas automatizados e rastreamento aprofundado de ameaças, o Socradar garante que você esteja sempre à frente dos atacantes.

Vulnerabilidades críticas abordadas em março de 2025 Patch terça -feira

O patch deste mês na terça -feira introduz várias vulnerabilidades críticas que representam ameaças significativas à segurança corporativa. Se explorados, essas falhas podem permitir que os invasores executem código remoto, escalados privilégios ou comprometam dados sensíveis, tornando a correção imediata de uma prioridade máxima.

- CVE-2025-26645 (CVSS 8.8)-cliente de desktop remoto RCE:

Uma falha relativa de travessia de caminho que permite a execução de código baseada em rede. - CVE-2025-24084 (CVSS 8.4)-Subsistema do Windows para Linux RCE:

Uma vulnerabilidade de desreferência de ponteiro, permitindo a execução de código não autorizada localmente. - CVE-2025-24064 (CVSS 8.1)-Windows DNS Server RCE:

UM Uso-Após o Após Vulnerabilidade facilitando ataques remotos. - CVE-2025-24035 (CVSS 8.1)-Windows Remote Desktop Services RCE:

Explora a memória bloqueada incorretamente, levando ao RCE baseado em rede. - CVE-2025-24045 (CVSS 8.1)-Windows Remote Desktop Services RCE:

Outra falha em serviços de desktop remota explorando problemas sensíveis de armazenamento de dados. - CVE-2025-24057 (CVSS 7.8)-Microsoft Office RCE:

Um excesso de buffer baseado em heap, permitindo a execução de código local.

Lacunas de segurança de alto risco, prováveis metas para exploração

Embora essas vulnerabilidades ainda não estejam sendo exploradas ativamente, elas apresentam um alto risco devido à sua exploração e falta de soluções alternativas. Essas vulnerabilidades incluem as falhas críticas CVE-2025-24035 e CVE-2025-24045, juntamente com várias outras. Aqui está a lista completa:

- CVE-2025-24035 (8.1)-Windows Remote Desktop Services

- CVE-2025-24045 (8.1)-Windows Remote Desktop Services

- CVE-2025-21180 (7.8)-Sistema de arquivos Windows Exfat

- CVE-2025-24044 (7,8)-Subsistema do kernel do Windows Win32

- CVE-2025-24061 (7.8)-Windows Mark of the Web (MOTW)

- CVE-2025-24066 (7,8)-Drivers de modo de kernel do Windows

- CVE-2025-24067 (7,8)-Serviço de streaming da Microsoft

- CVE-2025-24995 (7,8)-Driver de serviço de streaming de kernel WOW Thunk

- CVE-2025-24992 (5.5)-Windows NTFS

- CVE-2025-21247 (4.3)-Windows mapurltozone

Aja agora para garantir sua superfície de ataque

O patch de março de 2025, terça -feira, ressalta os riscos em andamento representados pela execução do código remoto (RCE) e a elevação de vulnerabilidades de privilégio (EOP), entre outras ameaças, algumas das quais já estão sendo exploradas por criminosos cibernéticos. O direcionamento ativo dos NTFs e as falhas rápidas do sistema de arquivos de gordura, juntamente com vulnerabilidades remotas de serviços de desktop, destaca a necessidade urgente de mitigação rápida. Se deixado sem patch, essas vulnerabilidades podem permitir comprometer o sistema completo, o acesso a dados não autorizados e o movimento lateral nas redes.

Com seis zero dias explorados e seis vulnerabilidades críticas, os administradores do sistema devem priorizar o patch para evitar possíveis violações. As organizações devem avaliar sua superfície de ataque, aplicar atualizações sem demora e reforçar sua resiliência cibernética contra essas ameaças crescentes.

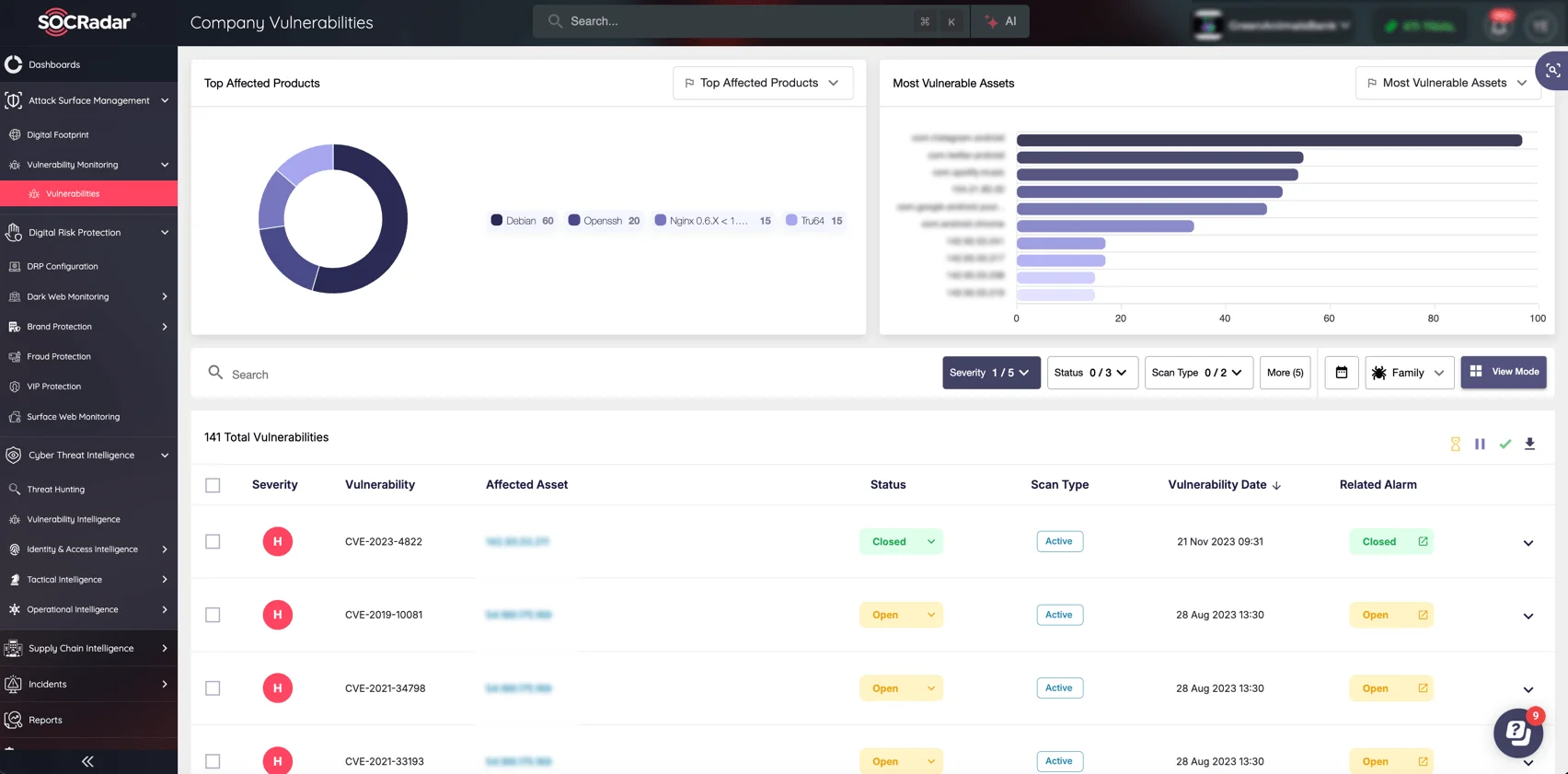

Vulnerabilidades da empresa (módulo ASM), Socradar XTi

Socradar’s Ataque de superfície de ataque (ASM) módulo Oferece monitoramento contínuo de ativos e vulnerabilidades digitais, ajudando as organizações a detectar e mitigar riscos, como os abordados na atualização do patch de março de 2025 na terça -feira.

Com insights em tempo real, alertas automatizados e visibilidade total, o Socradar ASM capacita as equipes de segurança. Ao rastrear, priorizar e abordar vulnerabilidades proativamente, as organizações podem minimizar a exposição e melhorar sua postura de segurança cibernética.

Para obter uma lista completa de vulnerabilidades remendadas e mais detalhes, consulte o patch oficial de março de 2025 da Microsoft na terça -feira Notas de liberação.

Apple Patches explorou ativamente o WebKit-Day: CVE-2025-24201

Além das atualizações do Patch Tuesday da Microsoft este mês, a Apple também emitiu um patch de segurança urgente, para um dia zero de webkit que foi recentemente explorado em ataques “extremamente sofisticados”. Rastreado como CVE-2025-24201, essa falha de gravação fora dos limites permite que os invasores escapem da caixa de areia de conteúdo da Web usando conteúdo malicioso da Web.

O bug foi mitigado anteriormente no iOS 17.2, mas a Apple agora confirma que ainda estava explorada em ataques direcionados às versões mais antigas do iOS. Para abordar o risco, a Apple emitiu patches para:

- iPhone XS e mais tarde

- iPad Pro, iPad Air, iPad Mini e iPad (7ª geração e posterior)

- Macs executando macos sequoia

- Apple Vision Pro

A correção está disponível no iOS/iPados 18.3.2, MacOS Sequoia 15.3.2, Visionos 2.3.2 e Safari 18.3.1. Embora a Apple não tenha compartilhado detalhes de ataque, a natureza da exploração sugere um ator de ameaças altamente avançado. Os usuários devem atualizar imediatamente para evitar possíveis ameaças.