A partir de 19 de abril, os administradores de sistemas começaram a perceber um padrão preocupante: as contas de usuário legítimas estavam sendo inesperadamente trancadas em várias organizações. A causa raiz parece estar ligada a um novo recurso de segurança no Microsoft ENTRA ID – anteriormente conhecido como Azure Active Directory. Esse recurso, chamado MACE, foi projetado para detectar credenciais vazadas. No entanto, parece estar sinalizando algumas contas com erro.

Detalhes do usuário arriscados (Tony Redmond)

Essa onda repentina de bloqueios provocou confusão e preocupação, especialmente porque os administradores afetados não relatam sinais de compromisso real. Em resposta, compilamos essas perguntas frequentes para esclarecer o que está acontecendo, o que é conhecido até agora e como as organizações podem responder efetivamente enquanto minimizam a interrupção.

1. O que está causando bloqueios de conta no Microsoft ENTRA ID?

O recente aumento nos bloqueios de contas nos ambientes da Microsoft ENTRA ID parece estar vinculado a um novo recurso de segurança conhecido como Revogação de credenciais da MACE.

A partir de 19 de abril, muitas organizações notaram um afluxo repentino de Alertas de credenciais vazadosresultando em bloqueios de conta generalizados. Em vários casos, estes parecem ser falsos positivos – instâncias em que a MACE sinalizou contas seguras por erro.

2. O que é a revogação de credenciais da MACE?

Revogação de credenciais da MACE é um aprimoramento de segurança no Microsoft ENTRA ID que ajuda a detectar e responder a credenciais de usuário potencialmente comprometidas. Ele pode identificar credenciais que podem ter sido expostas, seja através de violações ou listagens de dados na Web Dark e, em seguida, bloqueiam proativamente as contas associadas para impedir o acesso não autorizado.

Embora o recurso tenha sido projetado para fortalecer a segurança corporativa, seu lançamento recente provocou preocupações devido a bloqueios inesperados da conta.

Mais sobre o recurso pode ser encontrado em Documentação oficial da Microsoft.

3. Por que as contas estão sendo sinalizadas se as senhas estiverem seguras?

Contas com senhas e MFA fortes e exclusivos ainda foram sinalizadas, sugerindo falsos positivos da ferramenta MACE. Esses alertas provavelmente resultam de erros de detecção durante o lançamento inicial da ferramenta, não vazamentos de credenciais reais ou comprometimento.

4. Quão generalizado é o problema?

A questão parece estar afetando uma ampla gama de organizações. Relatórios de administradores de TI, particularmente no Reddit, descrevem bloqueios de conta repentina e em larga escala. Um provedor de serviços gerenciado disse Quase um terço de suas contas de usuário foi bloqueado em uma hora, enquanto outro relatado 20.000 Alertas de credenciais vazados em vários inquilinos da noite para o dia. Esses exemplos destacam a escala e o impacto repentino do lançamento da maça.

5. Existem relatos de vazamentos de credenciais reais?

Até aqui, Não há evidências confirmadas de vazamentos reais de credenciais nas contas sinalizadas. Administradores relatório que os usuários afetados não tinham sinais de compromisso e foram protegidos pelo MFA. Os cheques contra bancos de dados de violação como eu fui pwned também foram limpos, apontando para falsos positivos, em vez de exposições reais.

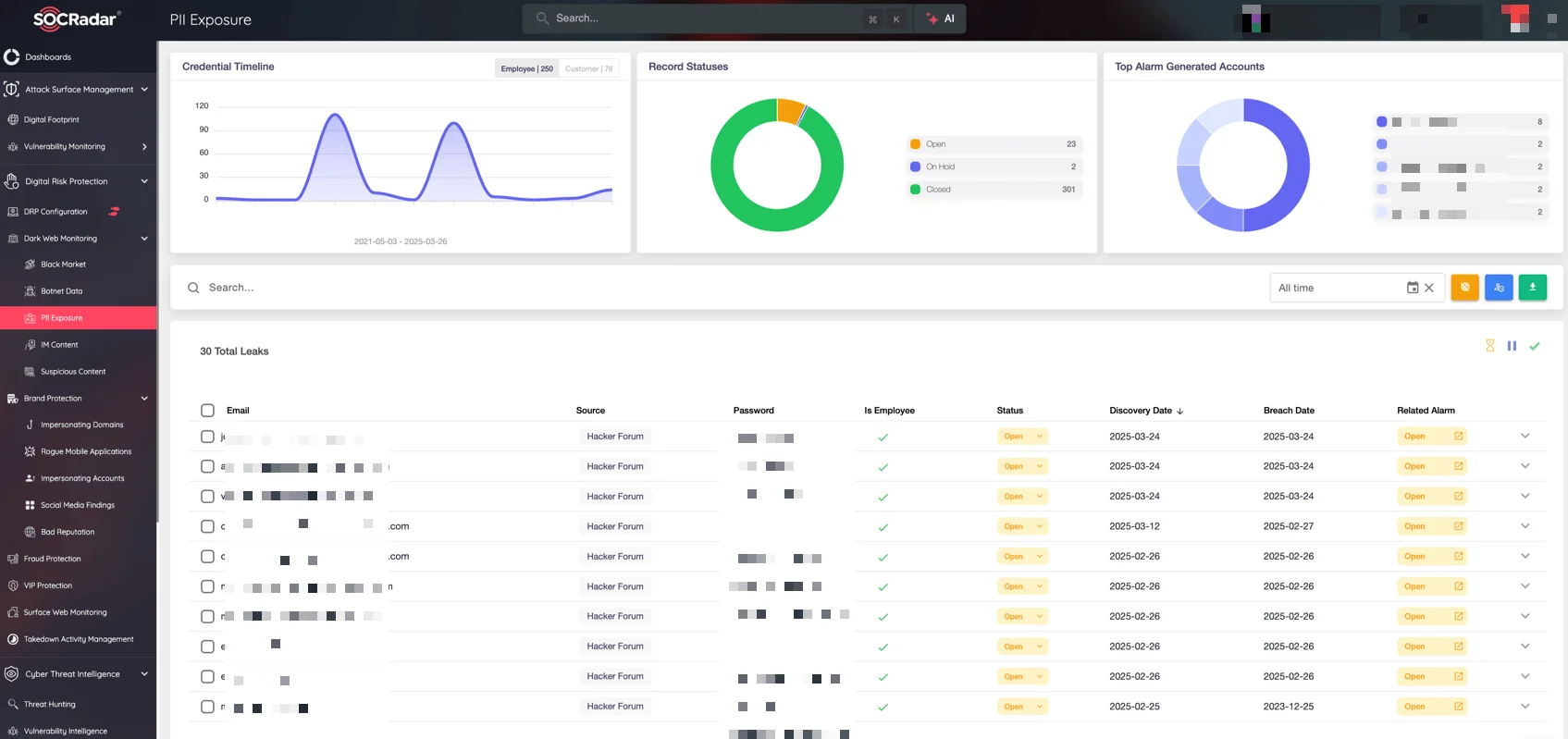

Para organizações que desejam monitorar as credenciais expostas proativamente, o Socradar oferece ferramentas para rastrear dados de conta vazados na superfície, profunda e escura da Web. Se sua organização for afetada por esses alertas, você pode usar Socradar’s Monitoramento da Web Dark Advanced módulo Para verificar se as credenciais sinalizadas apareceram em qualquer violação conhecida, ajudando a distinguir riscos reais de falsos positivos. Isso permite uma tomada de decisão mais rápida e uma resposta mais precisa dos incidentes.

Módulo de Monitoramento da Web Dark da Socradar, exposição PII

6. Como posso identificar contas bloqueadas?

Vá para o Microsoft ENTRA Admin Center e revise os registros de entrada em Monitoramento e Saúde. Procure códigos de erro como Aadsts50053que indicam bloqueios de conta.

7. O que devo fazer se for afetado pelos bloqueios da Microsoft ENTRA ID?

Comece verificando os logs de login para os usuários afetados. Redefinir senhas para quaisquer contas bloqueadas, verifique se a autenticação de vários fatores (MFA) está ativada e considere abrir um caso de suporte na Microsoft para obter mais orientações.

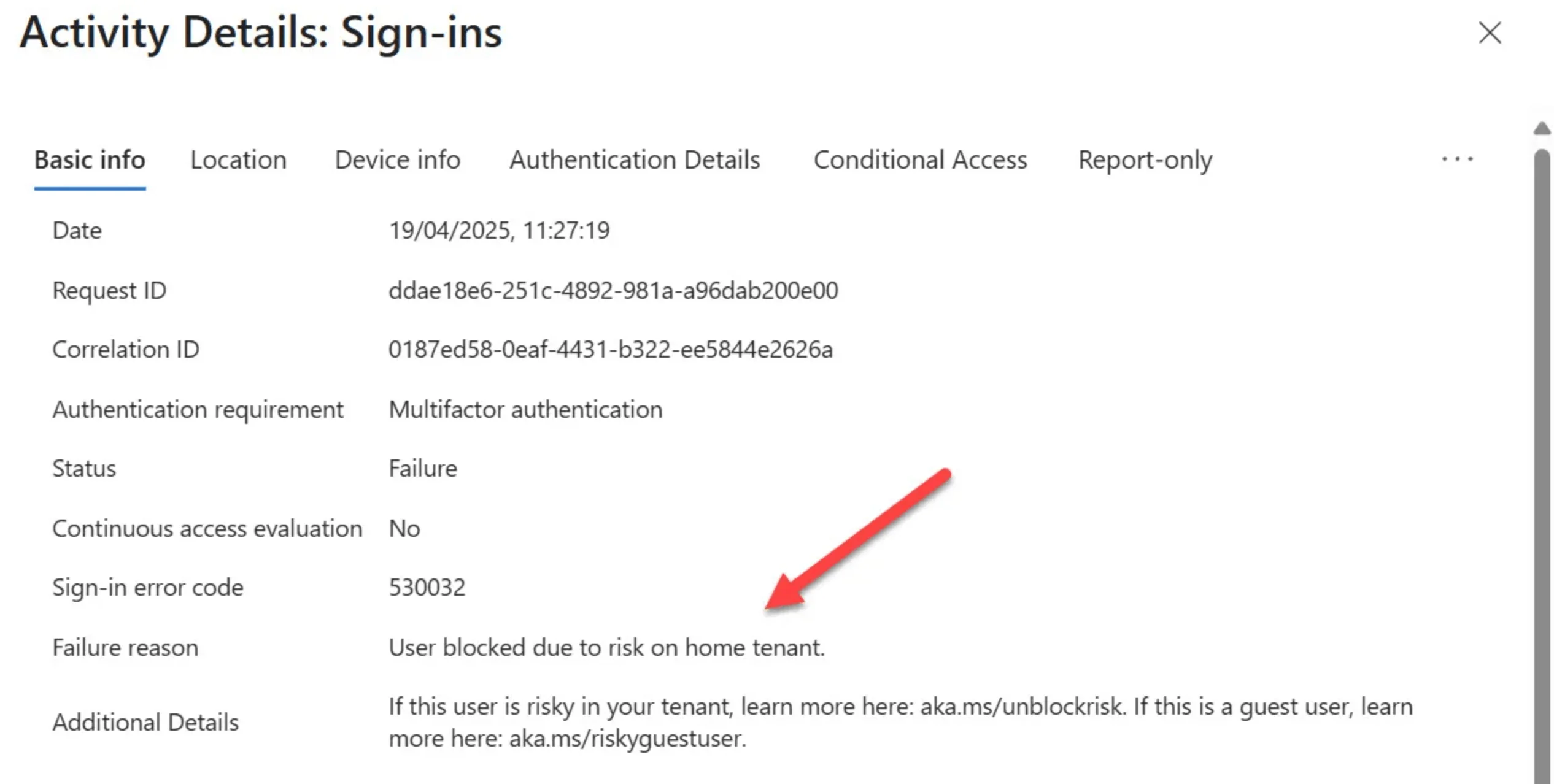

Evento de assinatura bloqueado na ENTRA (Tony Redmond)

8. Como faço para desbloquear contas afetadas?

Redefina a senha do usuário através do Centro de Administração da ENTRA ou usando o módulo Microsoft Graph PowerShell. Isso restaurará o acesso a contas bloqueadas.

9. Posso desativar a maça para evitar isso?

Atualmente, há não maneira direta de desativar a MACE, pois está incorporada à infraestrutura de segurança mais ampla da ENTRA.

10. A Microsoft abordou o problema?

A partir de agora, A Microsoft não emitiu uma declaração públicae nenhuma linha do tempo de correção oficial existe. Alguns administradores relatam receber a confirmação de que o problema decorre do lançamento inicial da ferramenta MACE.

Notavelmente, os administradores observaram Código de erro 53003 e a recente implantação do aplicativo MACE em seus inquilinos da ENTRA pouco antes do início dos bloqueios.

Até que sejam fornecidos esclarecimentos adicionais, as organizações são aconselhadas a tratar todos os alertas seriamente, mas consideram a possibilidade de falsos positivos quando um grande número de contas é subitamente afetado.

11. Que detalhes adicionais surgiram sobre os bloqueios da Microsoft ENTRA?

O Microsoft MVP Tony Redmond documentou várias observações técnicas relacionadas aos recentes bloqueios relacionados à MACE, muitos dos quais se alinham com relatórios de administrador mais amplos. Essas descobertas fornecem contexto útil para entender o que pode ter ocorrido entre os inquilinos afetados:

- Atualização de token: Houve uma mudança observada no StsRefreshTokensValidFrom propriedade, forçando a reautenticação. Esta atualização foi capturada nos logs de auditoria.

- MACE App Provisioning Pattern: O aplicativo de revogação de credenciais da MACE apareceu como um aplicativo corporativo recém -adicionado, supostamente provisionado pelo processo JIT interno da Microsoft.

- Geração de alerta inesperada: O suporte da Microsoft atribuiu os alertas a uma correção interna envolvendo tokens de atualização, que acidentalmente desencadeou detecções de credenciais vazadas.

- Confusão da linha do tempo: Alertas foram enviados 20 de abrilmas muitos usuários experimentaram interrupções um dia antes.

- Visibilidade no Microsoft 365 Defender: As contas afetadas eram frequentemente sinalizadas como arriscadas no zagueiro, oferecendo outro local para verificar as detecções.

- Redefinição de senha como uma solução alternativa: Uma redefinição de senha simples foi efetiva na limpeza dos alertas e em contas de desbloqueio.

- Uso do gráfico da API para insights: Os administradores podem usar consultas de API gráficas para monitorar as métricas de acesso MFA e acesso condicional quanto a picos incomuns na atividade.

Essas observações oferecem uma imagem técnica mais clara dos bloqueios. Para um passo a passo detalhado de um desses casos, consulte este artigo.