Em uma resposta rápida a uma vulnerabilidade semelhante ao Google CromoAssim, Mozilla emitiu uma atualização para o seu Navegador do Firefox no Windows Para abordar um recém -descoberto Vulnerabilidade crítica de segurança. Esta atualização segue o patch recente do Chrome para uma falha análoga que havia sido ativamente explorada como um dia zero.

Tl; dr: Pontos -chave

- Mozilla atualizada com urgência Firefox para janelas Para corrigir uma falha de segurança crítica (CVE-2025-2857) em seu código IPC.

- A vulnerabilidade, semelhante a CromoO recente inseto de escape de sandbox (CVE-2025-2783), poderia permitir que um processo comprometido sai da caixa de areia do navegador.

- Esse afeta apenas Firefox nas janelas. Outros sistemas operacionais não são afetados.

- Versões fixas: Firefox 136.0.4Firefox ESR 115.21.1e Firefox ESR 128.8.1.

- Esta atualização segue Cromoé um patch para uma falha semelhante, que foi explorado em ataques direcionados.

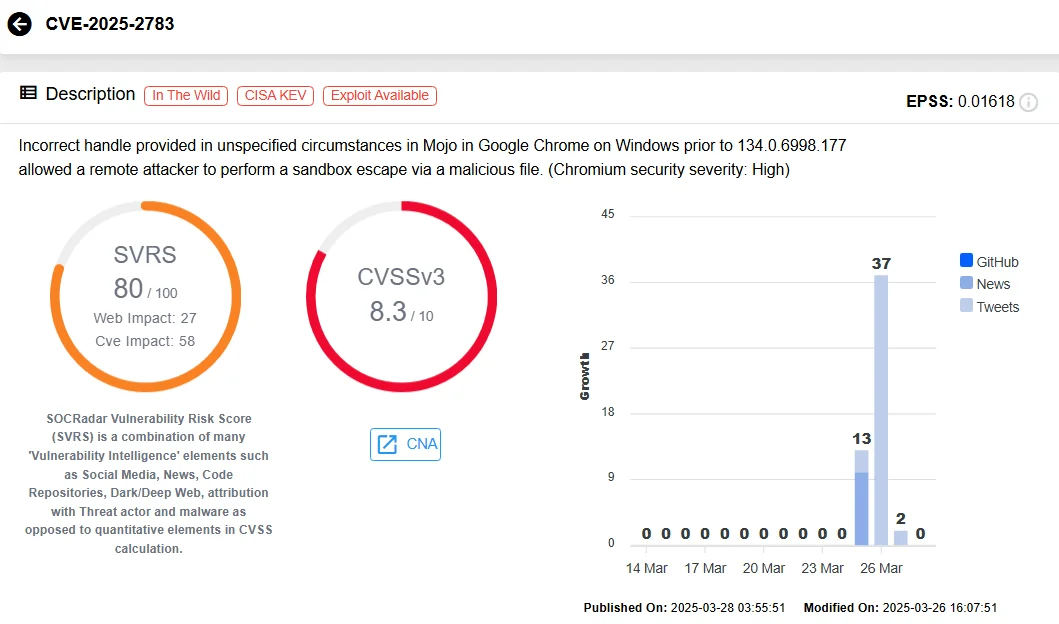

- CISA Adicionou o Vulnerabilidade do Chrome ao seu catálogo KEV e obrigatório Agências federais a serem atualizadas até meados de abril de 2025.

A vulnerabilidade em detalhes

A falha de segurança, CVE-2025-2857, surge de um problema inadequado de gerenciamento de manipulação no código de comunicação entre processos do Firefox (IPC). De acordo com o consultivo de Mozilla, esse problema pode permitir que um processo infantil comprometido passe inadvertidamente uma alça excessivamente permissiva ao seu processo pai – permitindo uma fuga do ambiente de sandbox do navegador. Essa fuga permitiria que um invasor rompe o ambiente isolado projetado para limitar o escopo de qualquer violação em potencial.

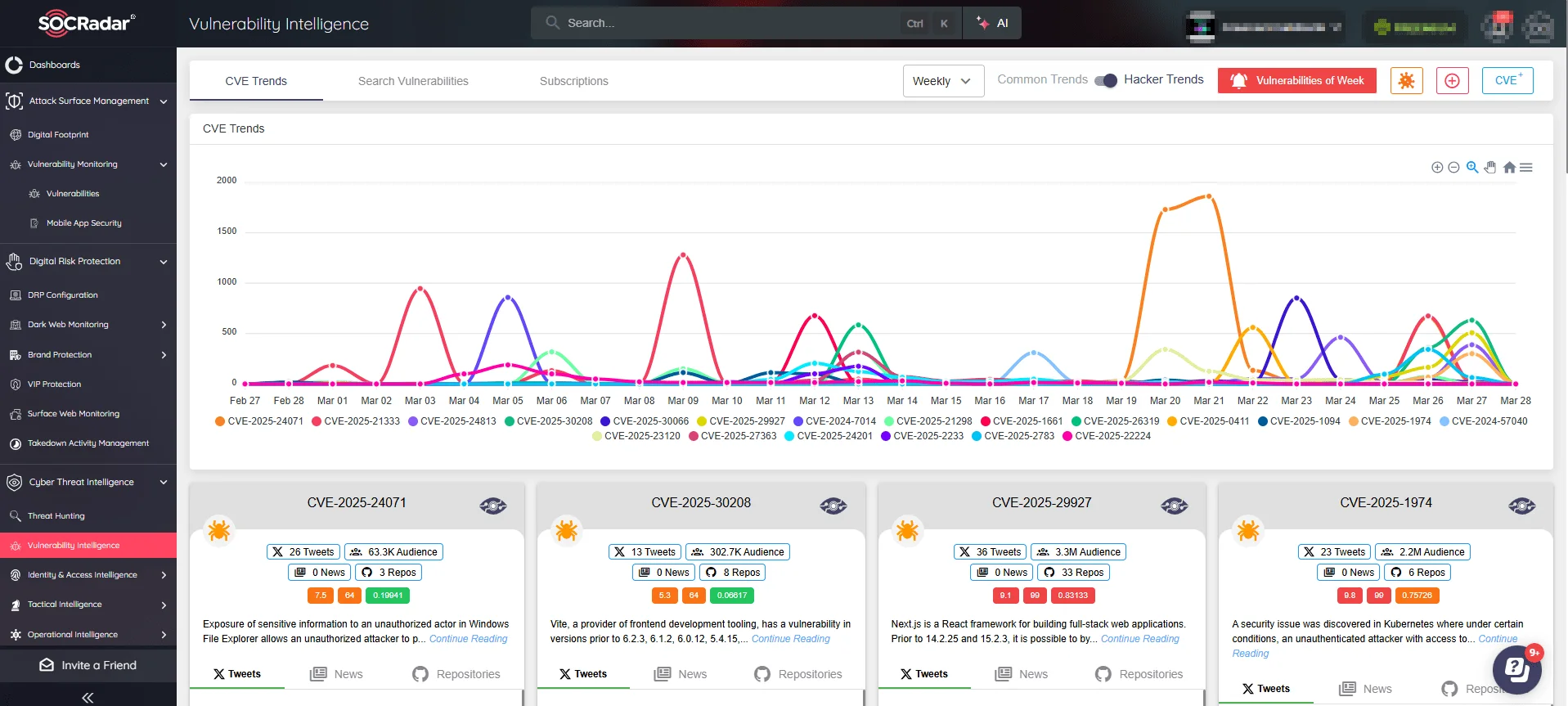

Inteligência de vulnerabilidade de Socradar

Mozilla observou que seus desenvolvedores avistaram essa vulnerabilidade depois de observar um padrão semelhante no bug de escape de sandbox do Chrome (CVE-2025-2783). Embora a CVE-2025-2857 apresente riscos significativos na teoria, atualmente não há evidências que sugerem que ela tenha sido explorada em ataques do mundo real.

Atualizações e versões afetadas

Em resposta a essa descoberta, a Mozilla lançou correções em várias versões:

- Firefox 136.0.4

- Firefox ESR 115.21.1

- Firefox ESR 128.8.1

Os usuários das versões de liberação de suporte padrão e estendido (ESR) são incentivados a atualizar imediatamente para mitigar riscos potenciais.

Contexto da frente do Chrome

Esta atualização de Mozilla segue de perto logo após o patch do Google por um 0 dias, CVE-2025-2783que afetou o Chrome no Windows. O patch do Google veio depois de especialistas em segurança cibernética em Kaspersky relatado.

Cartão de vulnerabilidade do CVE-2025-2783 (inteligência de vulnerabilidade de Socradar)

Nesses ataques, o Kaspersky Lab observou que a cadeia de exploração envolvia uma vulnerabilidade desconhecida adicional, combinada com a escape de sandbox, para facilitar a execução do código remoto por meio de links maliciosos incorporados em e -mails de phishing.

Respostas e recomendações

A CISA tomou nota desses desenvolvimentos por adicionando A vulnerabilidade relacionada ao cromo à sua conhecida catálogo de vulnerabilidades exploradas (KEV). A CISA determinou que as agências federais implantassem as atualizações necessárias até meados de abril de 2025 para proteger contra esses riscos.

Manter -se atualizado é fundamental para todos os usuários. Se você usa o Firefox ou o Chrome, a instalação dos patches mais recentes garante que seu navegador – e seus dados pessoais – permaneça seguro contra essas ameaças emergentes.

Para empresas que dependem de aplicativos da web, ferramentas como Socradar’s Inteligência de vulnerabilidade e Ataque de superfície de ataque (ASM) Pode ajudar a identificar e monitorar versões vulneráveis de software em sua infraestrutura.

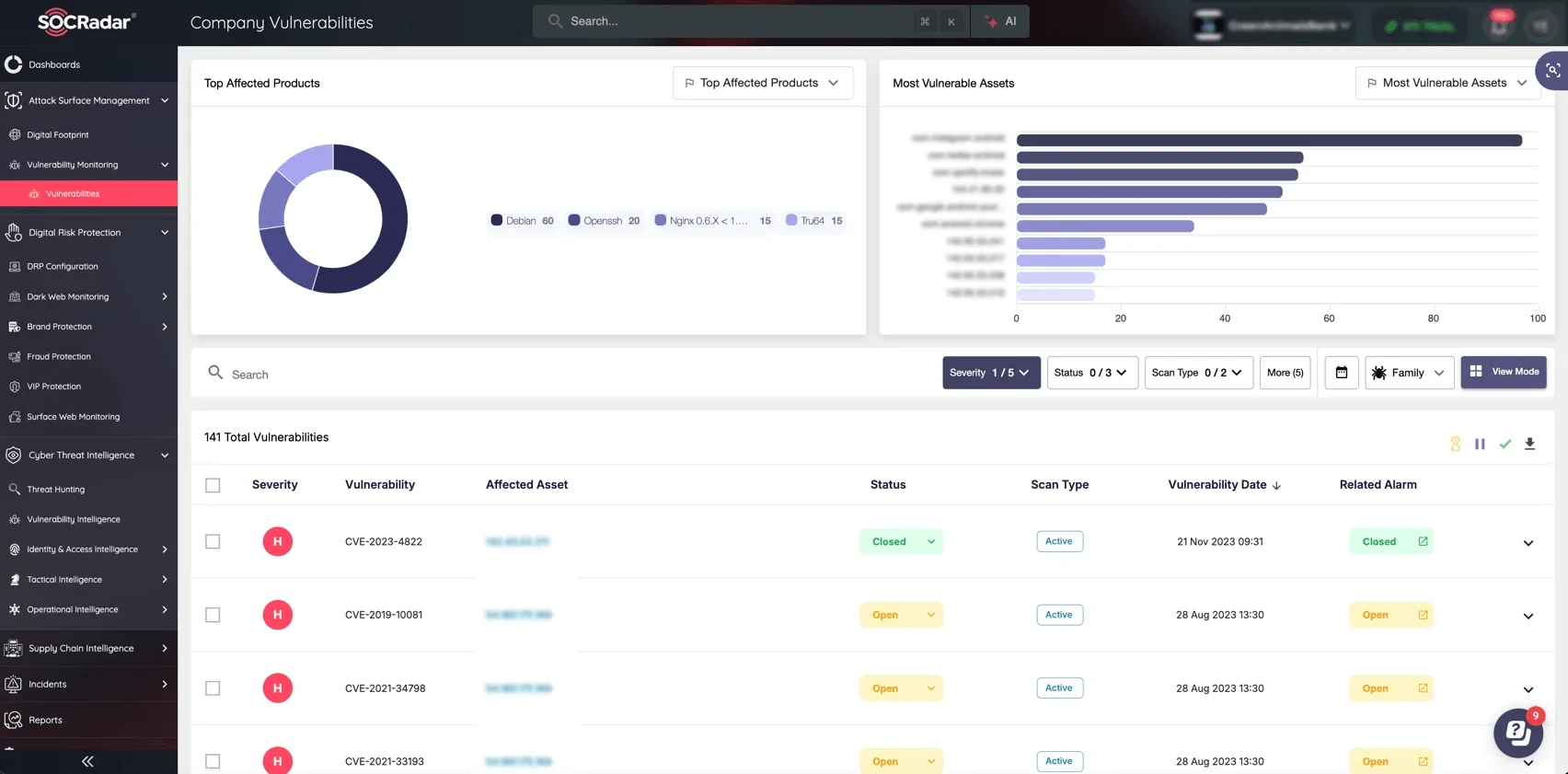

Detectar e remediar proativamente as vulnerabilidades no Chrome e no Firefox, garantindo que os atacantes não possam explorá -los antes que as medidas sejam tomadas. (ASM de Socradar)

Detectar proativamente as vulnerabilidades do navegador exposto e priorize os esforços de remediação para minimizar o risco de exploração. Ao alavancar o ASM do Socradar, as equipes de segurança podem obter visibilidade contínua em software desatualizado, incorporação e sistemas não atingidos, permitindo uma defesa mais proativa contra ameaças em evolução.