Uma falha de segurança crítica abalou recentemente o próximo. Rastreado como CVE-2025-29927, essa vulnerabilidade afeta potencialmente milhões de aplicações construídas usando o Next.js, uma das estruturas mais populares para o desenvolvimento do React de pilha completa.

O que é CVE-2025-29927?

O CVE-2025-29927 (CVSS 9.1) A vulnerabilidade está em uma falha de desvio de autorização no middleware do próximo.js. As funções do middleware são projetadas para interceptar solicitações HTTP recebidas, frequentemente usadas para implementar o controle de acesso, validação de sessão, redirecionamentos ou cabeçalhos de segurança. Infelizmente, essa vulnerabilidade permite que os invasores passassem por essas verificações críticas de segurança.

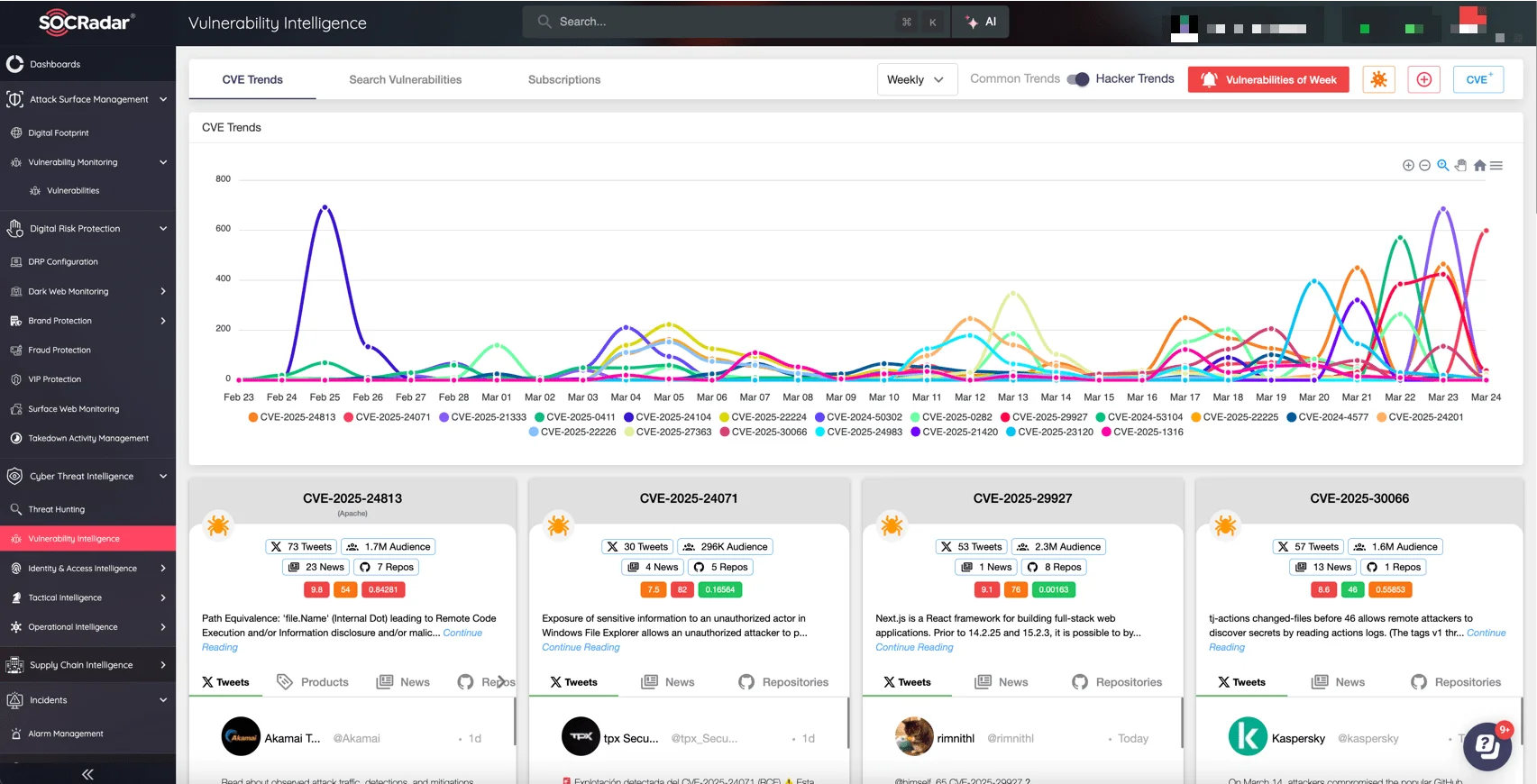

Cartão de vulnerabilidade do CVE-2025-29927 (inteligência de vulnerabilidade de Socradar)

A exploração depende de uma solicitação HTTP criada contendo o X-Middleware-Subrequest cabeçalho. Quando usado com certos valores, esse cabeçalho trata o aplicativo para ignorar a lógica de autorização que os desenvolvedores assumiram que foi tratado com segurança no nível do middleware.

Inteligência de vulnerabilidade de Socradar

Para rastrear proativamente as vulnerabilidades como CVE-2025-29927, alavancagem Socradar’s Inteligência de vulnerabilidade dentro do Inteligência de ameaças cibernéticas módulo. Esse recurso poderoso oferece alertas oportunos sobre as vulnerabilidades recém-divulgadas, juntamente com o contexto acionável sobre a exploração do mundo real. Priorize com precisão a remediação com base em ameaças ativas, em vez de pontuações genéricas de gravidade, permitindo que suas equipes de segurança gerenciem efetivamente riscos e mitigem vulnerabilidades antes de os invasores explorá -los.

Versões impactadas e mecânica de exploração

Todas as versões próximas.js de 11.1.4 a 13.5.6e versões não atingidas de 14.x e 15.xsão vulneráveis. Especificamente, qualquer aplicativo que depende do middleware para verificações de autorização está em risco.

A mecânica difere um pouco entre as versões:

- As versões herdadas (pré-12.2) são vulneráveis quando o cabeçalho é definido como:

X-Middleware-SubRequest: Páginas/_middleware - As configurações modernas são exploradas usando padrões repetitivos como:

X-Middleware-Subrequest: Middleware: Middleware: Middleware…

(ou SRC/Middleware:… se estiver usando uma estrutura de diretório de origem)

Essa técnica simples, porém poderosa, oferece aos atores de ameaças a capacidade de acessar rotas protegidas e executar ações não autorizadas.

Por que CVE-2025-29927 é perigoso

O Next.js é baixado quase 10 milhões de vezes por semanalmente e alimenta aplicativos em vários setores e até na Web3. O middleware é frequentemente tratado como um guardião confiável nos modelos de segurança de borda, tornando essa falha especialmente perigosa. Eis por que a CVE-2025-29927 é perigosa:

- Nenhuma autenticação é necessária para a exploração.

- Desvio silencioso dos desenvolvedores lógicos confiam no controle de acesso.

- Consequências gravesde violações de dados à interrupção.

Resultados de Shodan revelam sobre 330.000 instâncias voltadas para a Internet potencialmente exposto, com a maior concentração nos Estados Unidos.

Como mitigar a ameaça

A ação imediata é essencial. A equipe Next.JS divulgou patches abordando o problema nas versões a seguir:

- 15.x → Atualização para 15.2.3 ou mais tarde

- 14.x → Atualização para 14.2.25 ou mais tarde

As versões 11.1.4 a 13.5.6 permanecem sem patch.

Se a atualização não for viável, uma solução alternativa temporária é bloquear solicitações externas contendo o cabeçalho X-Middleware-Subrequest, mas isso deve ser feito no nível de borda ou proxynão dentro do próprio middleware do aplicativo. Bloquear esse cabeçalho ajuda a reduzir a exposição, mas pode interferir nas operações internas legítimas.

Aqui está uma lista resumida de recomendações:

- Audite sua versão atual de Next.js e atualizar, se necessário.

- Revise o uso do middlewareparticularmente quando o controle de acesso é aplicado.

- Monitorar logs Para solicitações suspeitas contendo o cabeçalho X-Middleware-Subrequest.

- Atualizar modelos de ameaças Para refletir as limitações da segurança baseada em middleware.

- Veja o Conselho Oficial aqui.

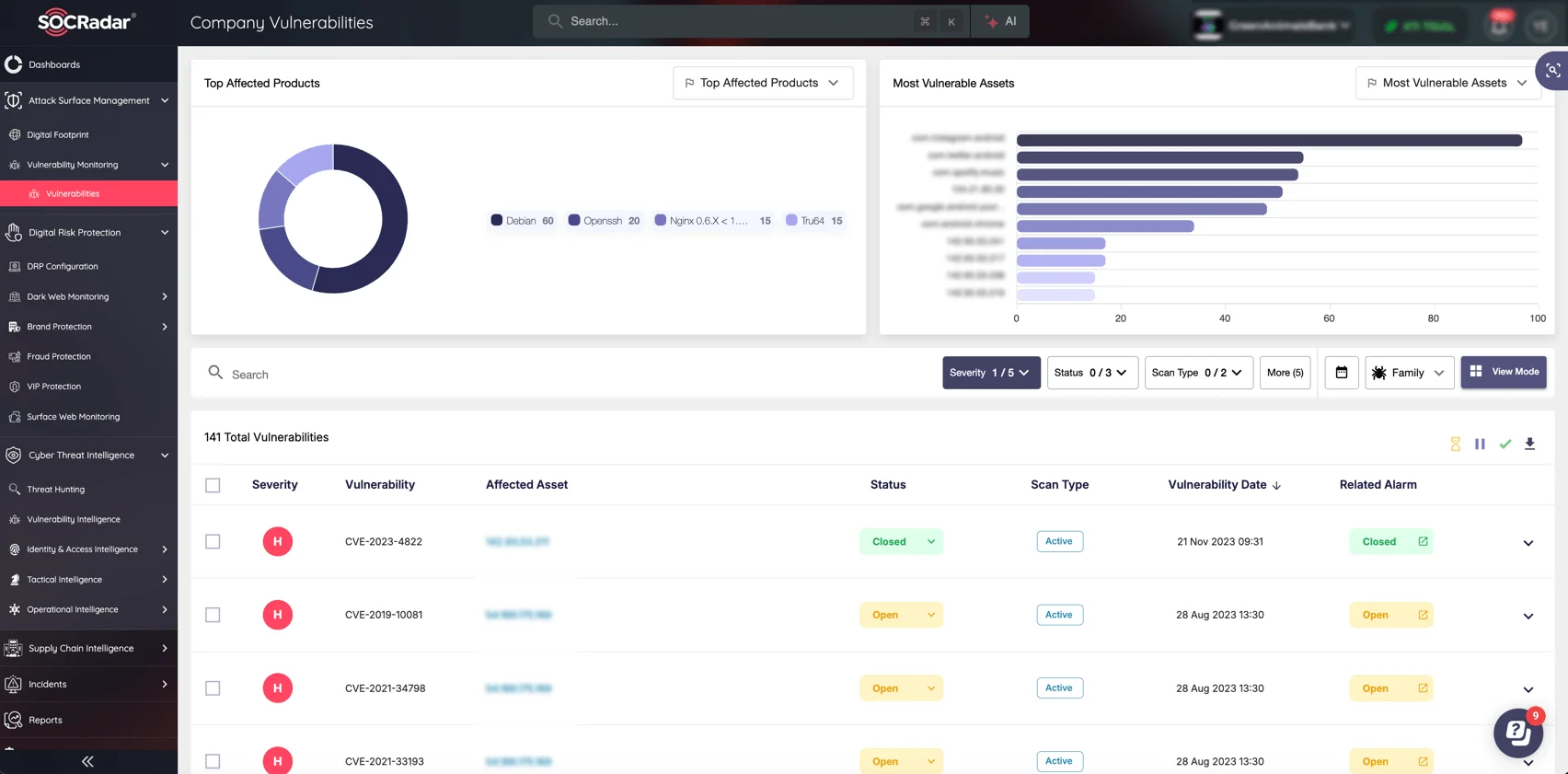

Para organizações que gerenciam amplas pegadas digitais, ferramentas como Inteligência de vulnerabilidade de Socradar e Ataque de superfície de ataque pode ajudar a identificar e monitorar ativos afetados em toda a sua infraestrutura.

Identifique proativamente os aplicativos expostos a seguir. (ASM de Socradar)

Socradar’s Ataque de superfície de ataque (ASM) O módulo ajuda você a identificar rapidamente os ativos expostos externamente da sua organização, incluindo aplicativos da Web executando versões vulneráveis do Next.JS. Ele fornece visibilidade contínua à sua pegada digital, descobrindo automaticamente software desatualizado, portas abertas, erros errôneos e possíveis pontos de entrada que os invasores podem explorar.