Com as ameaças cibernéticas emergindo a uma taxa sem precedentes, os hackers éticos desempenham um papel importante na detecção de vulnerabilidades antes que os atacantes criminosos os explorem.

Hacking ético, muitas vezes conhecido como teste de penetração ou hackers de chapéu branco, implica empregar técnicas de hackers para identificar orifícios de segurança e reforçar as defesas. Ao contrário dos cibercriminosos, os hackers éticos trabalham com permissão e seguem um rigoroso código de conduta para melhorar a segurança cibernética sem causar danos.

O que é hacking ético?

Hacking ético é o processo de investigar sistemas, redes e aplicativos de computadores, a fim de identificar vulnerabilidades e abordar os riscos de segurança antes que os cibercriminosos os explorem. Hackers éticos têm as mesmas habilidades que hackers de chapéu preto, mas eles os usam para fins defensivos. Eles colaboram com as organizações para realizar simulações controladas de ataques cibernéticos, permitindo que as equipes de segurança fortalecem seus sistemas contra ameaças do mundo real.

O hacking ético abrange metodologias que não sejam testes de penetração, como avaliações de vulnerabilidade, análise de malware e mitigação de riscos. Esses profissionais ajudam as empresas a cumprir os regulamentos de segurança, proteger dados confidenciais e melhorar as posturas gerais de segurança.

Hacking ético vs. antiético

Os hackers éticos seguem as diretrizes legais e profissionais, garantindo que suas ações se beneficiem em vez de prejudicar as organizações. Eles obtêm permissão explícita antes de realizar testes, evitar causar danos ao sistema e mantêm suas descobertas confidenciais.

Por outro lado, hackers antiéticos, também conhecidos como hackers de chapéu preto, exploram vulnerabilidades para ganho financeiro, espionagem cibernética ou interrupção.

Os hackers de chapéu cinza operam em uma área cinzenta, expondo falhas de segurança sem permissão, o que pode ter consequências positivas e negativas.

Imagem de Ai feita por Dall-e

A Lei de Fraude e Abuso de Computador (CFAA) foi promulgada para criminalizar o acesso não autorizado a sistemas de computador, separando hackers éticos da atividade ilegal. Os hackers éticos garantem que eles sigam as diretrizes legais enquanto ajudam as organizações a se proteger de ameaças cibernéticas.

Teste de penetração: uma ferramenta de hackers ética chave

Testes de penetração, ou pentesting, é uma das técnicas principais que os hackers éticos usam para simular os ataques cibernéticos do mundo real e descobrir vulnerabilidades em sistemas antes que atores maliciosos façam. Embora frequentemente usado de forma intercambiável com hackers éticos, o pentesting é na verdade um subconjunto dele. Os testadores de penetração normalmente operam dentro de um escopo claramente definido, que geralmente inclui a especificação dos sistemas a serem testados, os tipos de testes permitidos, a duração do engajamento e as regras de engajamento para evitar interromper as operações críticas.

Eles têm como alvo sistemas específicos e produzem relatórios detalhados para ajudar as organizações a remediar riscos descobertos.

Os hackers éticos vão além do pentesting, usando uma ampla variedade de ferramentas e métodos, como engenharia social, varredura de vulnerabilidades e análise de malware, para avaliar a segurança de maneira mais abrangente. O pentesting permanece essencial neste kit de ferramentas, especialmente quando alimentado pela inteligência de ameaças.

Os pentestes modernos que aproveitam os dados de toras de ladrilhas, vazamentos da Web Dark e táticas de adversário reais oferecem simulações mais realistas, ajudando as organizações a não apenas a atender aos requisitos de conformidade, mas a criar uma verdadeira resiliência cibernética.

Apresentando a Red Teaming: indo além do Pentesting

Onde o teste de penetração se concentra na identificação de vulnerabilidades, Equipe vermelha mergulha mais profundamente em como os atacantes podem explorar essas vulnerabilidades em condições do mundo real. É uma forma de hackers éticos em que os especialistas simulam adversários – usando táticas, técnicas e procedimentos avançados (TTPs) – para desafiar todo o ecossistema de segurança de uma organização.

A equipe vermelha difere de pentest em escopo e estratégia:

- Pentestos são frequentemente baseados em listas de verificação de curto prazo, técnicos e de verificação.

- Compromissos da equipe vermelha Simule ataques complexos ao longo de dias ou semanas, visando pessoas, processos e tecnologia.

As equipes vermelhas agem como atores determinados de ameaças. Eles não apenas procuram vulnerabilidades – eles os exploram para entender o quão longe um atacante poderia ir. Esses compromissos geralmente incluem:

- Engenharia Socialcomo phishing ou representação

- Teste de segurança físicacomo tentar o acesso não autorizado ao edifício

- Ataques de rede e aplicativosincluindo movimento lateral e escalada de privilégios

- Endpoint e evasão de defesacomo ignorar EDR ou firewalls

Ao emular adversários do mundo real, as equipes vermelhas ajudam as organizações a descobrir pontos cegos em detecção, resposta e recuperação. No final de cada compromisso, a equipe vermelha oferece uma leitura detalhada com recomendações práticas para fechar lacunas de segurança.

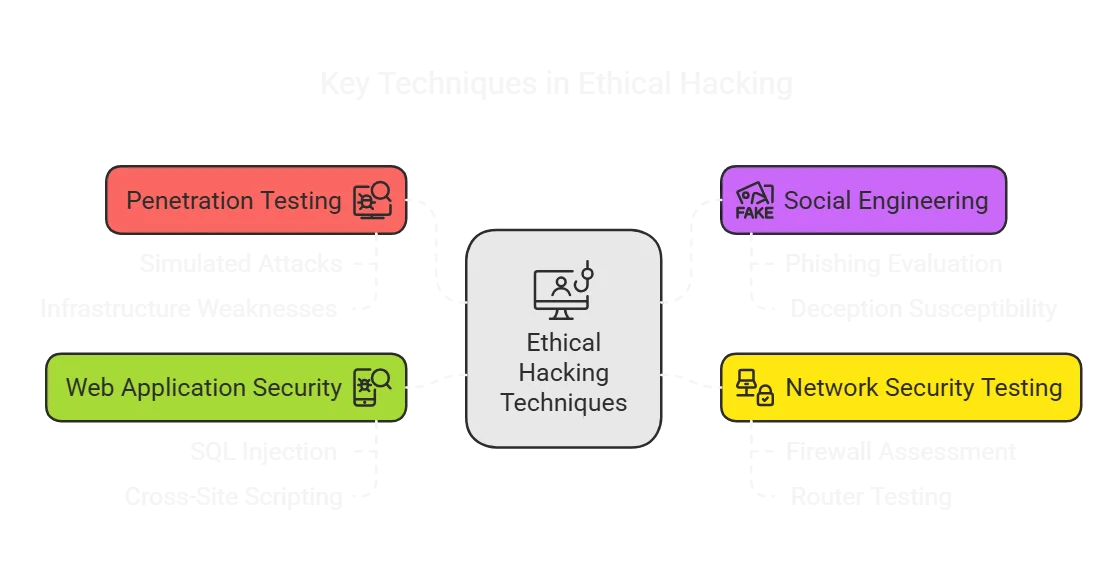

Técnicas -chave em hackers éticos

Técnicas de hackers éticas

Hackers éticos usam vários métodos para avaliar e aprimorar a segurança, incluindo:

- Teste de penetração: Simulando ataques cibernéticos para identificar fraquezas na infraestrutura de segurança.

- Engenharia Social: Avaliando como os funcionários suscetíveis estão com ataques de phishing e decepção.

- Teste de segurança de rede: Avaliando firewalls, roteadores e defesas de rede para possíveis violações.

- Segurança de aplicativos da web: Identificando vulnerabilidades comuns, como injeção de SQL e scripts cruzados (XSS).

Habilidades e certificações para hackers éticos

Para ser eficaz, os hackers éticos exigem uma profunda compreensão dos princípios de segurança cibernética, programação, rede e sistemas operacionais. Proficiência em plataformas como Kali Linuxe Ferramentas como Metasploit e Wireshark são essenciais.

Muitos hackers éticos obtêm certificações para validar seus conhecimentos. Algumas das credenciais mais reconhecidas incluem:

- Hacker ético certificado (CEH): Oferecido pela EC-Conselho, esta certificação abrange técnicas de teste de penetração e fundamentos de segurança cibernética.

- Profissional Certificado de Segurança Ofensiva (OSCP): Concentra-se em habilidades de teste de penetração no mundo real e técnicas de exploração prática.

- Comptia pentest+: Abrange testes de penetração, avaliação de vulnerabilidade e habilidades de gerenciamento.

- SANS GIAC Tester de penetração (GPEN): Especializado em testes avançados de penetração e metodologias de hackers éticas.

A crescente demanda por hackers éticos

À medida que as ameaças cibernéticas aumentam, as organizações entre os setores estão priorizando os investimentos em segurança cibernética. Hackers éticos estão em alta demanda Em setores como finanças, saúde, governo e comércio eletrônico, onde a proteção e a conformidade de dados são cruciais. As empresas reconhecem o valor dos hackers éticos na atenuação dos riscos, na prevenção de violações de dados e garantindo a conformidade regulatória.

Como começar uma carreira em hackers éticos

Os aspirantes a hackers éticos devem se concentrar no desenvolvimento de habilidades técnicas em programação (Python, C ++, Java), conceitos de rede e segurança cibernética. Ganhar experiência prática por meio de plataformas de hackers éticas, como Hack the Box e Tryhackme e Programas de recompensas de insetos.

Uma abordagem estruturada inclui:

- Construindo conhecimento fundamental e segurança cibernética.

- Aprendendo técnicas e ferramentas éticas de hackers.

- Ganhando certificações relevantes.

- Ganhar experiência prática por meio de avaliações de segurança e pesquisa de vulnerabilidade.

Fortaleça sua postura de segurança com os serviços de caça e quedas de ameaças da Socradar

Enquanto os hackers éticos revelam pontos fracos críticos e ajudam as organizações a criar defesas mais fortes, a segurança de longo prazo exige uma mudança de medidas reativas para estratégias proativas. É aí que Ameaças de Socradar e serviços de remoção integrada Entre em jogo – capacitando as equipes de segurança para detectar e desmontar ameaças antes de causar danos.

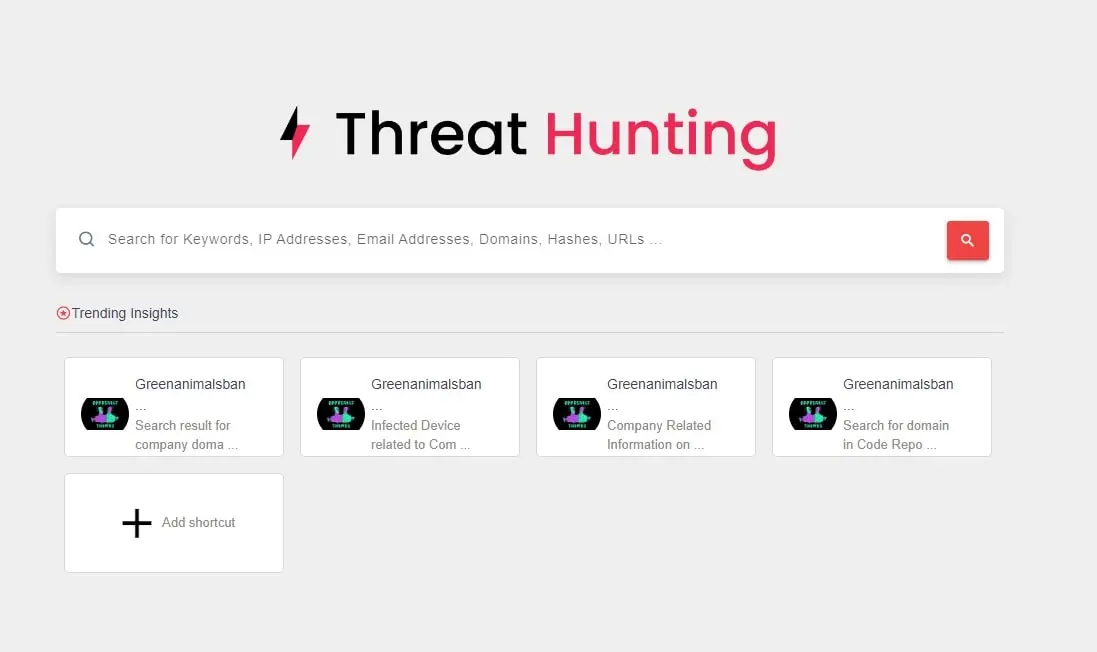

Fique um passo à frente com a caça às ameaças de Socradar

Socradar’s Caça às ameaças O módulo foi projetado para fazer mais do que detectar ameaças ativas – isso ajuda a antecipá -las. Essa abordagem de inclinação para a frente peneira enormes volumes de dados nos fóruns da Web Dark, plataformas de mensagens como telegrama e discórdia e comunidades cibernéticas obscuras para descobrir riscos ocultos e movimentos adversários.

Módulo de caça de ameaças de Socradar

Ao identificar proativamente indicadores sutis de compromisso e atividade maliciosa, Socradar transforma o monitoramento passivo em previsão estratégica. Com a filtragem de precisão e a análise baseada em comportamento, todo alerta se torna inteligência acionável-ajudando sua equipe de segurança de maneira rápida e decisiva.

Em um cenário digital onde o tempo é tudo, a agilidade é importante. A caça às ameaças da Socradar oferece respostas dinâmicas a ameaças emergentes, armando sua equipe com as idéias necessárias para garantir sistemas críticos, dados confidenciais e ativos digitais antes que os atacantes façam sua mudança.

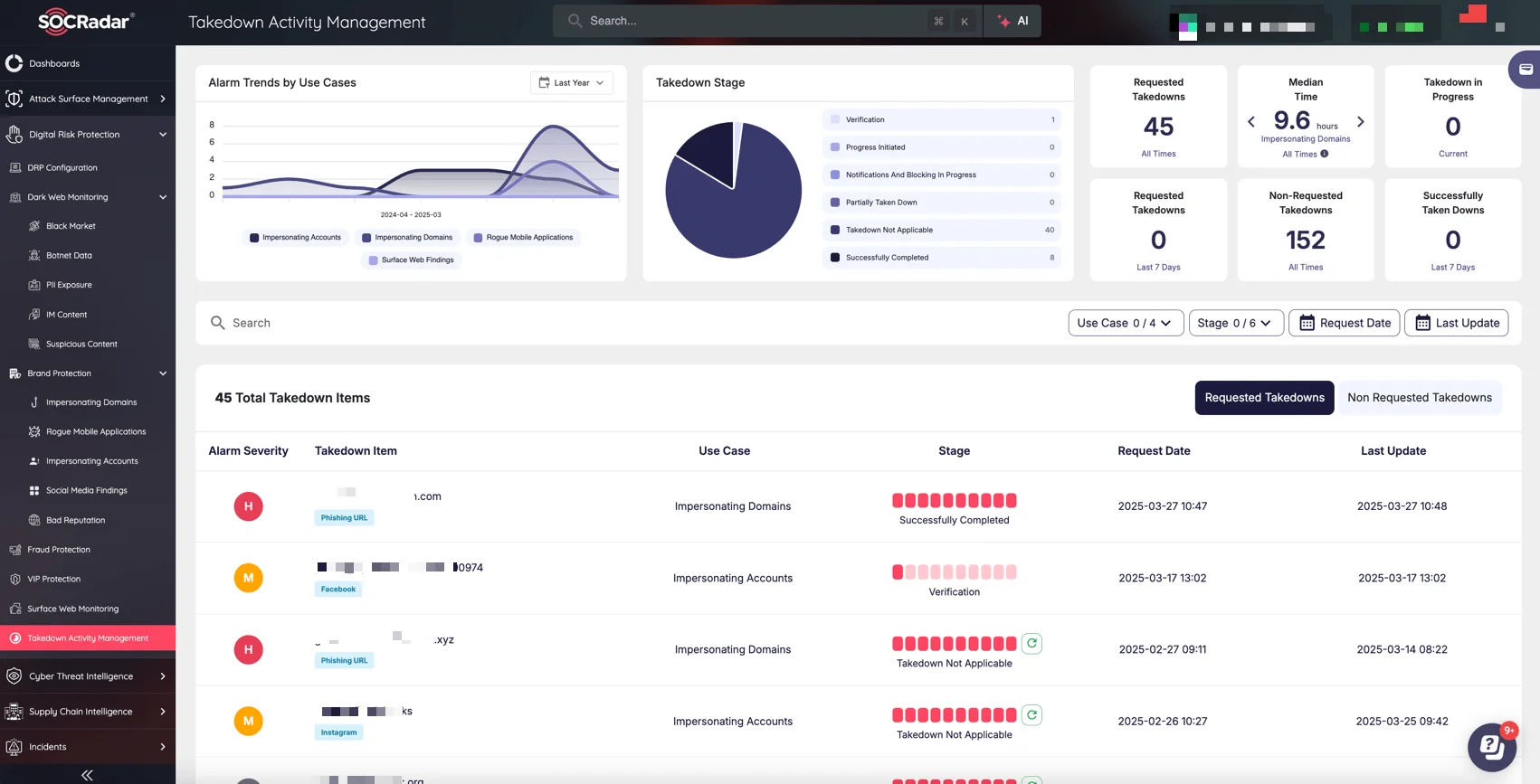

Proteja sua marca com recursos integrados de remoção

A integridade da sua marca é tão importante quanto sua infraestrutura. É por isso que o Socradar’s Remoição integrada O serviço se concentra na neutralização do engano digital em sua fonte – sites de concorrência, domínios de personalidade e conteúdo fraudulento que ameaçam sua identidade on -line.

Serviço de quedas integrado de Socradar

Desde golpes de phishing que exploram seu logotipo a domínios clonados que se vefem, a representação digital pode danificar severamente a reputação da sua marca e corroer a confiança do cliente. O serviço de remoção de Socradar fornece uma solução responsiva e direcionada – identificando, verificando e removendo ameaças com velocidade e precisão.

Esteja você enfrentando falsificação de marca, seqüestro de domínio ou representação social maliciosa, esse serviço garante que sua presença digital permaneça autêntica, segura e alinhada com os valores da sua marca.

O futuro do hacking ético

Com os avanços na inteligência artificial e a crescente complexidade das ameaças cibernéticas, os hackers éticos continuarão evoluindo. As organizações dependerão cada vez mais de hackers éticos para combater métodos sofisticados de ataque, incluindo ataques cibernéticos acionados pela IA e golpes de phishing de Deepfake. À medida que as paisagens de segurança cibernética mudam, os hackers éticos precisarão se adaptar ao expandir seus conjuntos de habilidades e permanecer à frente de ameaças emergentes.

No entanto, embora o hacking ético revele vulnerabilidades críticas, a manutenção da segurança a longo prazo requer visibilidade em tempo real no escopo completo de sua exposição digital. É aí que Socradar XTI (inteligência de ameaças estendida) torna -se indispensável.