O patch da Microsoft em abril de 2025 na terça -feira traz um extenso conjunto de atualizações destinadas a escorar as defesas do sistema em seu ecossistema de produtos. Com 126 Vulnerabilidades endereçado, 11 classificados como críticos e um já explorado na naturezaa atualização deste mês exige atenção imediata das equipes de segurança.

Aqui está uma visão geral do patch de abril de 2025 Terça -feira Vulnerabilidades:

Abril de 2025 Patch Tuesday Vulnerabilidades

A alta contagem de elevação dos privilégios e falhas de execução de código remoto destaca o risco de atacantes obtendo acesso não autorizado ou executando código malicioso. Mais preocupante é a confirmação de que um dia zero está sendo explorado ativamente, colocando sistemas não patches diretamente na mira.

Com uma superfície de ataque tão ampla em jogo, as equipes de segurança devem priorizar o patch com base na exploração e criticidade. A ação rápida hoje pode significar evitar grandes compromissos amanhã. Vamos chamar a atenção para as vulnerabilidades que estão nas notícias deste mês.

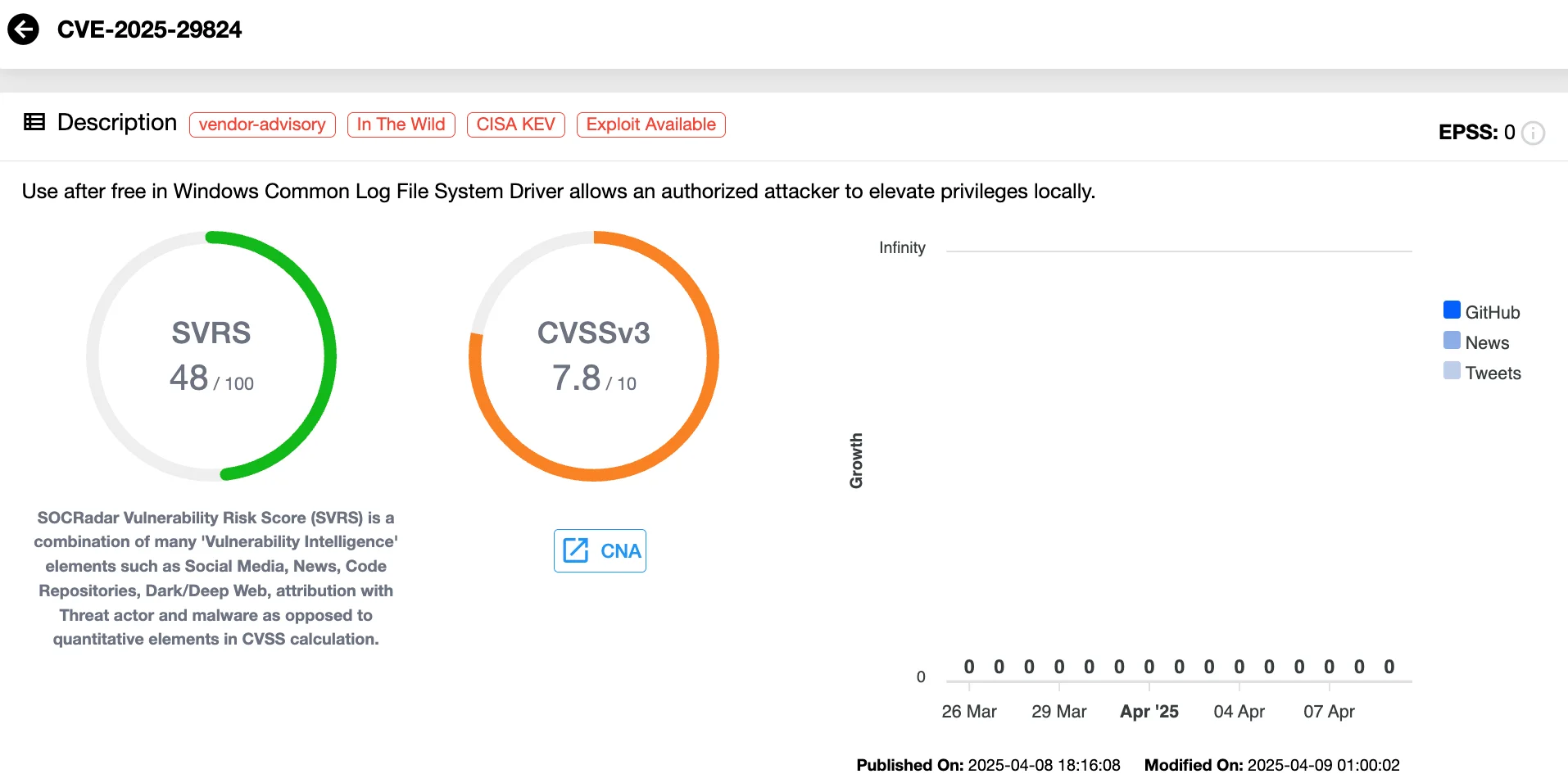

Uma olhada mais de perto no dia zero explorado ativamente: CVE-2025-29824

Entre as divulgações de terça -feira de abril de 2025, uma vulnerabilidade se destaca devido à sua exploração ativa na natureza: CVE-2025-29824 (CVSS 7.8)uma falha no driver do Sistema de Arquivos de Log Log Windows (CLFS). Essa elevação da vulnerabilidade de privilégios permite que os atacantes locais obtenham privilégios no nível do sistema, tornando-o um ponto de entrada ideal para campanhas de ransomware.

Cartão de vulnerabilidade do CVE-2025-29824 (inteligência de vulnerabilidade de Socradar)

Microsoft confirmou em um relatório O fato de o Grupo de Ator de Ameaças Storm-2460, também ligado ao Ransomware Backdoor e Ransomexx da Pipemagic, vem explorando essa falha nos ataques direcionados. As indústrias de sucesso incluem e empresas imobiliárias nos EUA, instituições financeiras na Venezuela, um fornecedor de software espanhol e operações de varejo na Arábia Saudita.

A exploração foi usada para injetar cargas úteis maliciosas através do processo WinLogon.exe, seguido de roubo de credenciais usando a ferramenta ProcDump.exe da Sysinternals para acessar a memória LSASS. Uma vez no controle, os atacantes criptografaram arquivos, anexando extensões aleatórias e queda de notas de resgate intitulado! Read_me_rexx2! .Txt.

Os patches de segurança para CVE-2025-29824 foram disponibilizados em 8 de abril de 2025, para o Windows Server e Windows 11. No entanto, as atualizações dos sistemas Windows 10 permanecem pendentes, com a Microsoft garantindo uma versão futura.

É importante ressaltar que a Microsoft observou que o Windows 11 versão 24H2 não é afetado pela exploração observada, mesmo que a vulnerabilidade exista nessa versão. A Agência de Segurança de Segurança Cibernética e Infraestrutura (CISA) adicionou a falha ao seu catálogo conhecido de vulnerabilidades exploradas, estabelecendo um prazo de remediação de 29 de abril de 2025para sistemas federais afetados.

Dado o link direto para a implantação de ransomware, a Microsoft exorta todas as organizações a priorizar a elevação de patches de falhas de privilégio como CVE-2025-29824 como parte de uma defesa proativa contra ataques sofisticados.

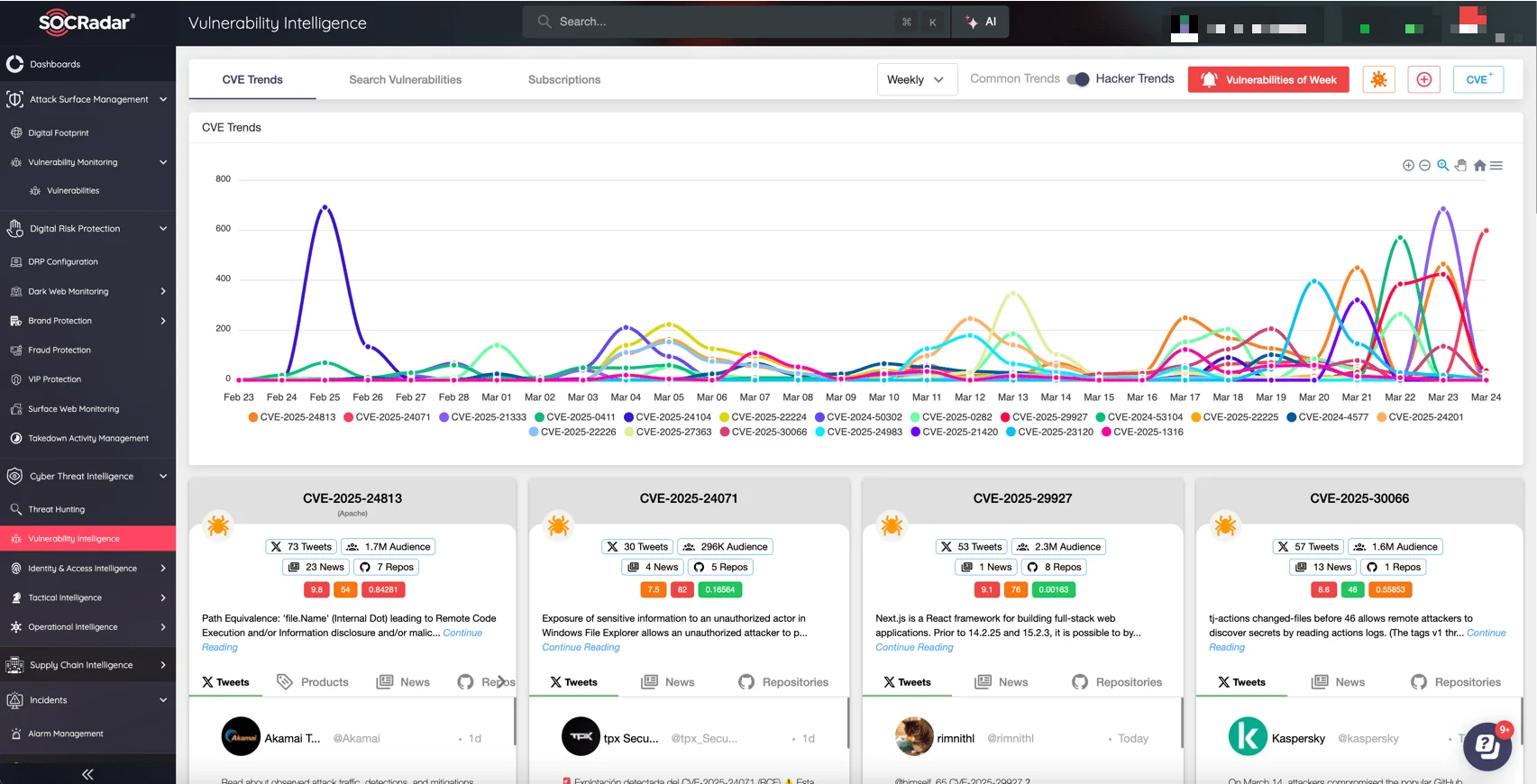

Inteligência de vulnerabilidade, plataforma Socradar XTi

Para ficar à frente de ameaças como o CVE-2025-29824, sua equipe de segurança pode se beneficiar do uso do módulo de inteligência de ameaças cibernéticas da Socradar. Com as idéias em tempo real e o monitoramento contínuo, os recursos de inteligência de vulnerabilidade da plataforma ajudam sua organização a identificar, rastrear e priorizar vulnerabilidades de alto risco, permitindo que você corrija mais rápido e reduza a exposição antes que os invasores possam explorá-la.

Quais vulnerabilidades críticas foram abordadas em abril de 2025 Patch na terça -feira?

O lançamento do Patch Tuesday de abril de 2025 resolve várias vulnerabilidades críticas que podem permitir a execução do código remoto (RCE). Essas vulnerabilidades afetam os principais serviços do Windows e aplicativos de produtividade, representando metas de alto valor para atacantes que visam obter acesso inicial ou executar código malicioso em ambientes corporativos.

Aqui está a lista completa das vulnerabilidades de abril de 2025 que a Microsoft classificou como crítica com base em suas classificações máximas de gravidade:

- CVE-2025-27482 (CVSS 8.1) – Windows Remote Desktop Services Remote Code Execution Vulnerabilidade

- CVE-2025-27480 (CVSS 8.1) – Windows Remote Desktop Services Remote Code Execution Vulnerabilidade

- CVE-2025-26663 (CVSS 8.1) – Windows LDAP Remote Code Executility

- CVE-2025-26670 (CVSS 8.1) – Vulnerabilidade de execução do código remoto do cliente LDAP

- CVE-2025-27745 (CVSS 7.8) – Microsoft Office Remote Code Executily

- CVE-2025-29791 (CVSS 7.8) – Microsoft Excel Remote Code Executility

- CVE-2025-27748 (CVSS 7.8) – Microsoft Office Remote Code Executily

- CVE-2025-27749 (CVSS 7.8) – Microsoft Office Remote Code Executily

- CVE-2025-27752 (CVSS 7.8) – Microsoft Excel Remote Code Executility

- CVE-2025-26686 (CVSS 7.5) – Windows TCP/IP Remote Code Executility

- CVE-2025-27491 (CVSS 7.1)-Vulnerabilidade do Windows Hyper-V Remote Code Execution

Dois dos problemas mais graves afetam Windows Remote Desktop Servicesrastreado como CVE-2025-27482 e CVE-2025-27480 (ambos CVSS 8.1). A exploração bem -sucedida dessas falhas pode permitir que os invasores executem código arbitrário sem interação do usuário, potencialmente permitindo o movimento lateral dentro de uma rede.

De forma similar, CVE-2025-26663 e CVE-2025-26670 (ambos CVSS 8.1) expor vulnerabilidades no Windows Lightweight Directory Access Protocol (LDAP) e seu cliente. O LDAP é frequentemente usado para pesquisas de autenticação e diretório, tornando essas vulnerabilidades de RCE especialmente arriscadas para domínios com serviços incorretos ou expostos.

Vulnerabilidades com potencial sério de exploração

Embora não esteja atualmente sob exploração ativa, várias vulnerabilidades corrigidas este mês são consideradas de alto risco Devido ao seu potencial de abuso e à ausência de mitigações disponíveis ou soluções alternativas. Essas falhas abrangem vários componentes e aplicativos corporativos do Windows, aumentando a probabilidade de que possam ser alavancados em ataques futuros, especialmente por atores de ameaças que examinam as fraquezas recém -divulgadas.

Este grupo inclui dois Windows LDAP Vulnerabilidades (CVE-2025-26663 e CVE-2025-26670) já marcados como críticos pela Microsoft, bem como falhas graves que afetam Gateway de desktop remotoAssim, EscritórioAssim, SharePointe o Windows Kernel.

Aqui está a lista completa de vulnerabilidades de alto risco com severidade notável e potencial de exploração:

- CVE-2025-26663 (CVSS 8.1) – Windows LDAP Remote Code Executility

- CVE-2025-26670 (CVSS 8.1) – Vulnerabilidade de execução do código remoto do cliente LDAP

- CVE-2025-27480 (CVSS 8.1) – Serviço de gateway de desktop remoto Vulnerabilidade de execução de código remoto

- CVE-2025-27482 (CVSS 8.1) – Serviço de gateway de desktop remoto Vulnerabilidade de execução de código remoto

- CVE-2025-29794 (CVSS 8.8) – Microsoft SharePoint Server Remote Code Executility

- CVE-2025-27727 (CVSS 7.8) – Vulnerabilidade do instalador do Windows de privilégio

- CVE-2025-29812 (CVSS 7.8) – Vulnerabilidade de divulgação de informações de memória do kernel do Windows

- CVE-2025-29809 (CVSS 7.1) – Windows Kerberos Elevação de vulnerabilidade de privilégios

- CVE-2025-29792 (CVSS 7.3) – Microsoft Office Remote Code Execution Vulnerability

- CVE-2025-29793 (CVSS 7.2) – Microsoft SharePoint Server Remote Code Executility

- CVE-2025-27472 (CVSS 5.4) – Windows Mark of the Web (MOTW) Recurso de segurança Vulnerabilidade

As equipes de segurança devem abordar proativamente essas lacunas como parte de seu ciclo de gerenciamento de patches, especialmente em ambientes em que esses componentes são expostos ou desempenham um papel no controle de acesso, conectividade remota ou processamento de documentos.

Harden sua postura de segurança antes que seja tarde demais

As organizações são incentivadas a tomar medidas imediatas para reduzir o risco: avaliar sua superfície de ataque, aplicar todos os patches relevantes e fortalecer suas defesas contra a exploração potencial.

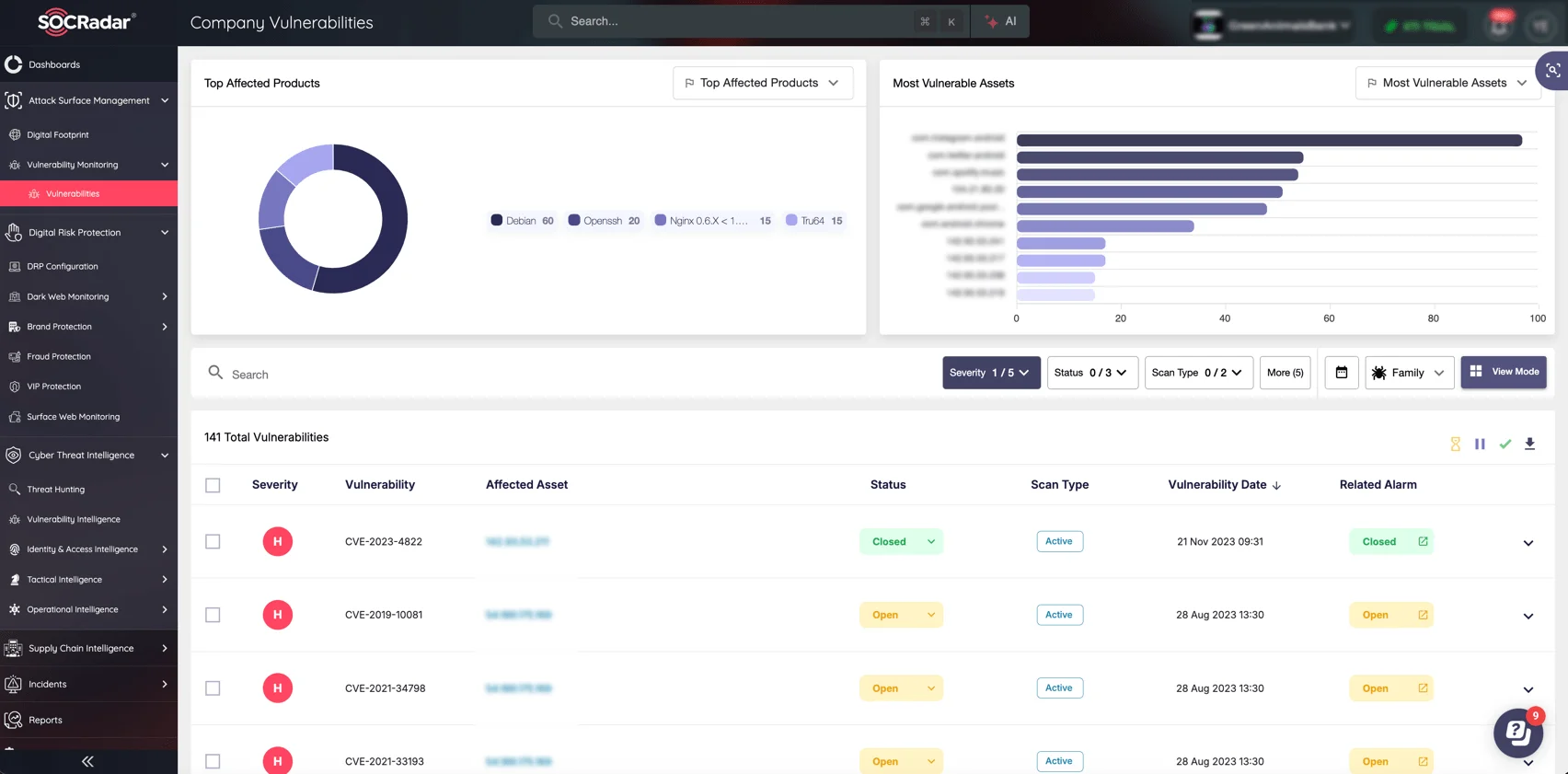

Socradar’s Ataque de superfície de ataque (ASM) módulo Fornece a visibilidade e a inteligência que você precisa para rastrear ameaças como as abordadas na atualização do patch de abril de 2025 na terça -feira. Com informações rápidasAssim, Alertas automatizadose Monitoramento contínuo Do seu pegada digital, sua equipe de segurança pode detectar, priorizar e remediar rapidamente vulnerabilidades antes que os atacantes possam explorá -los.

Vulnerabilidades da empresa, módulo Socradar ASM

Para a lista completa de vulnerabilidades corrigidas este mês e detalhes técnicos, visualize Nota de lançamento oficial da Microsoft em abril de 2025 de terça -feira.