Um grupo de ameaças se identificando como Vazado Data Emergiu em meados de dezembro de 2024, reivindicando a responsabilidade por ataques a pelo menos 41 vítimas.

Cabeçalho do site de vazamento de dados do vazamento (DLS)

Especulações iniciais de alguns pesquisadores sugeriram que os dados vazados poderiam ter sido uma atração para um Ataque do buraco de regauma tática em que os invasores comprometem sites que provavelmente serão visitados por metas específicas para fornecer malware. No entanto, essa teoria parece improvável, pois há pouco para indicar que os pesquisadores eram os alvos pretendidos. No entanto, evidências emergentes apontam para os dados vazados sendo uma encarnação renomeada de um adversário familiar: um remanescente do contíguo Ransomware, Grupo silencioso de resgate.

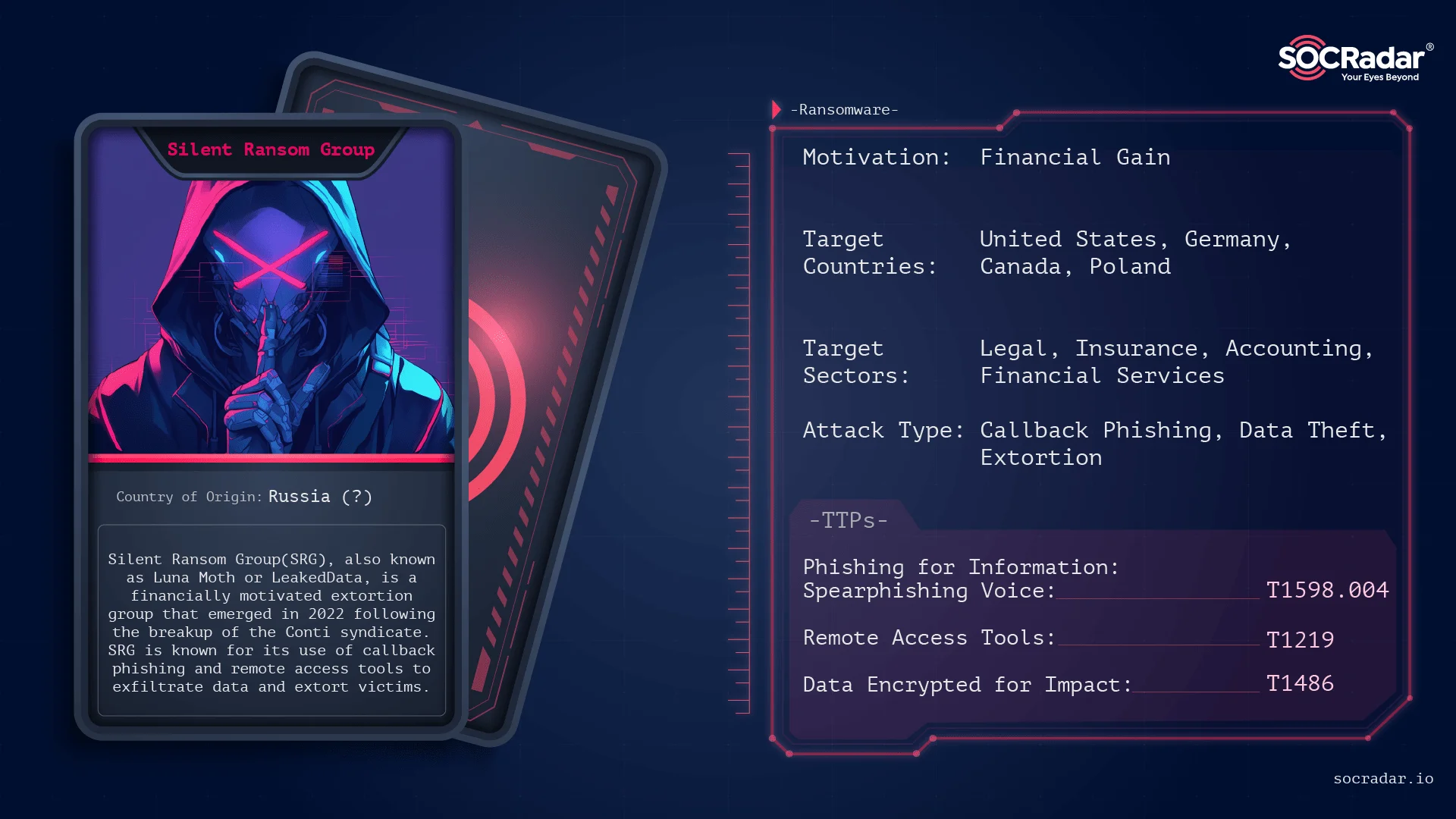

Quem é o grupo de resgate silencioso

Grupo Silent Ransom (SRG), também conhecido como Luna Moth ou aparentemente vazou os dados, é uma organização cibercriminal que surgiu no início de 2022, após o colapso do sindicato de Ransomware. O SRG ganhou notoriedade por implantar uma técnica de phishing de retorno de chamada, geralmente referida como Bazarcall-Ataques no estilo, para obter acesso inicial aos ambientes das vítimas.

Cartão de ator de ameaças para o grupo de resgate silencioso

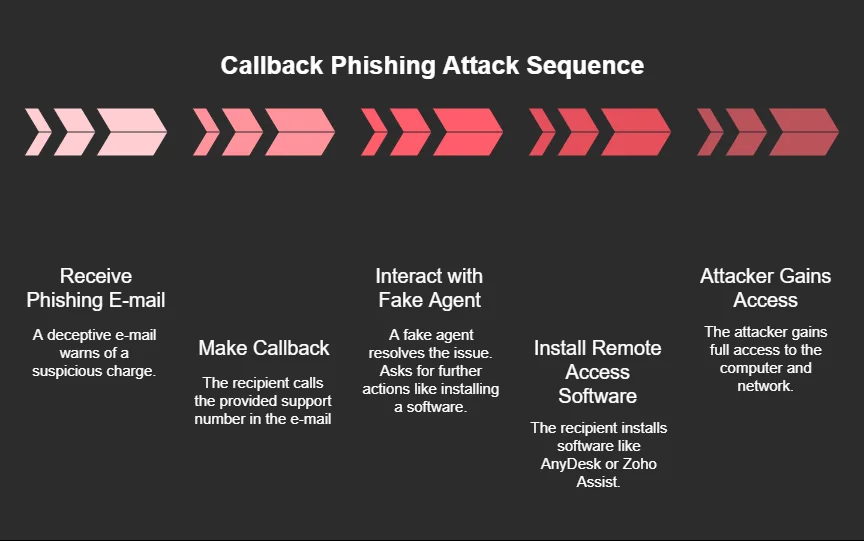

De acordo com o FBIem junho de 2023, a SRG conduziu campanhas de phishing que envolviam enviar às vítimas uma notificação sobre acusações fictícias, levando -lhes a ligar para um número de telefone. Uma vez na chamada, as vítimas foram instruídas a instalar ferramentas legítimas de gerenciamento remoto por meio de um link enviado por e -mail. Essas ferramentas foram então exploradas para obter acesso mais profundo aos sistemas, permitindo que os invasores se movam lateralmente, exfiltraram dados sensíveis e, finalmente, extorquir a organização da vítima sem criptografar arquivos.

Historicamente, o grupo por trás do SRG havia apoiado anteriormente as operações de Ryuk e Conti Ransomware usando táticas de Bazarcall para penetrar nas redes. Em março de 2022, na época em que a Conti se dissolveu em meio às consequências da invasão da Ucrânia pela Rússia, esse aglomerado de operadores se separou para formar seu próprio grupo de extorsão independente, o Silent Ransom Group.

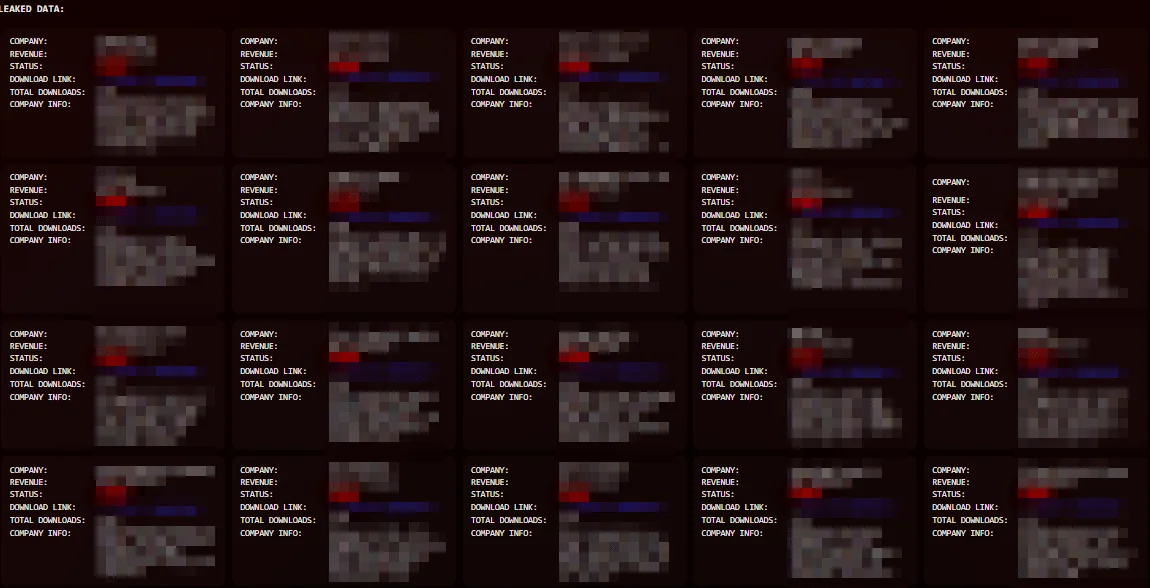

Por meses, Vazou os dados O site de vazamento de dados (DLS) permaneceu um mistério para muitos observadores na comunidade de rastreamento de ransomware. Alguns o descartaram inicialmente como uma plataforma de reciclagem para dados vazados anteriormente. No entanto, com um número crescente de vítimas, pelo menos oito dos quais apresentaram divulgações públicas de violação, ficou claro que este site é realmente a frente operacional da SRG. O incidente mais antigo confirmado remonta a 7 de junho de 2022, apenas três meses após a implosão de Contienquanto a maioria das violações conhecidas publicamente ocorreu ao longo de 2024.

DLS do Silent Ransom Group

Em essência, o SRG representa uma ramificação que evoluiu da implantação de ransomware para a extorsão de dados direcionados, alavancando engenharia social, ferramentas legítimas e técnicas avançadas de movimento lateral para maximizar seu alcance e pressão sobre as organizações de vítimas.

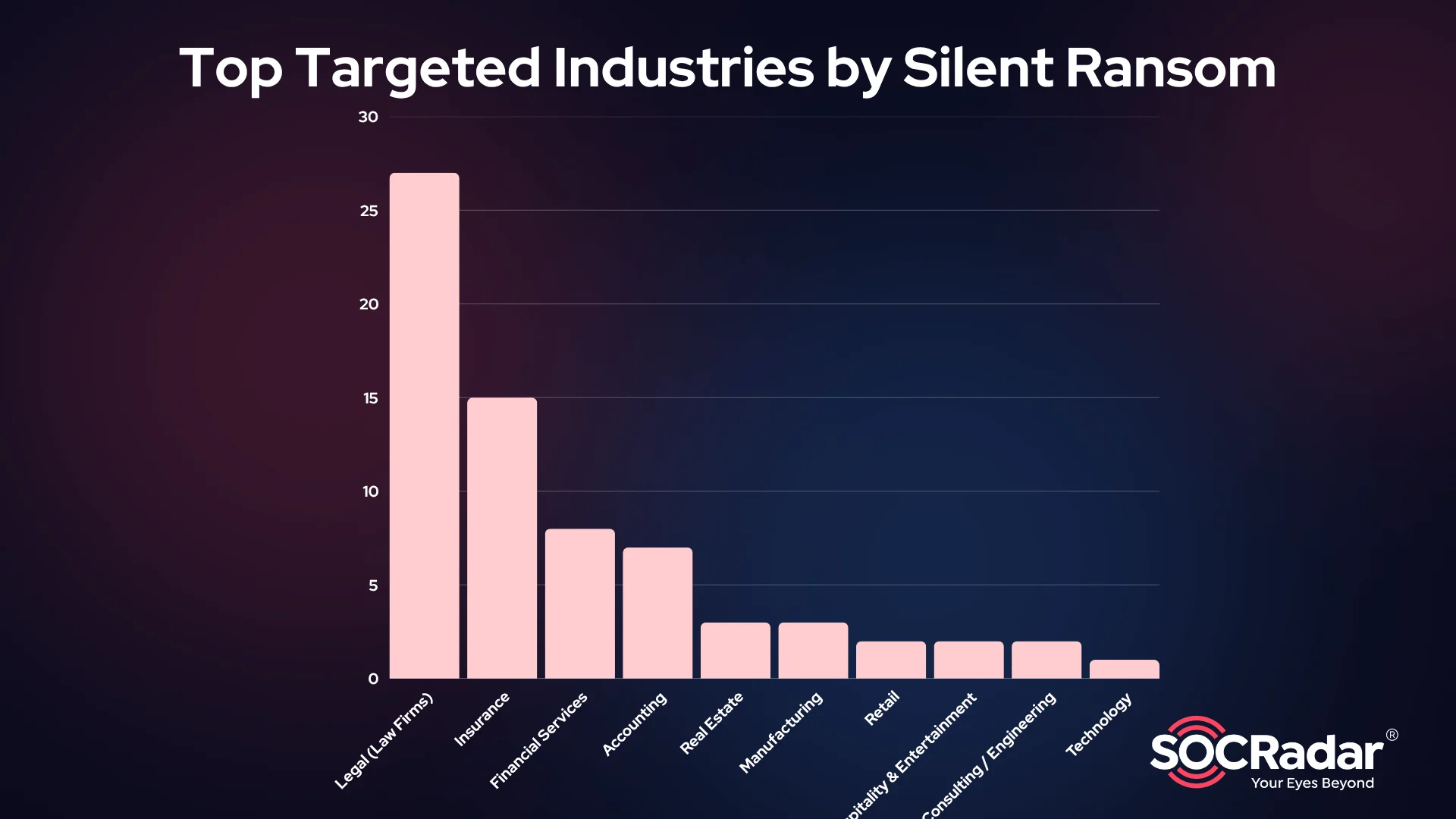

Quais são os alvos do Silent Ransom Group?

O grupo de resgate silencioso (SRG) tem como alvo principalmente organizações no Estados Unidosque explicam a esmagadora maioria das vítimas conhecidas. Seu foco é fortemente ponderado para indústrias sensíveis a dados, especialmente escritórios de advocacia, provedores de seguros, empresas de contabilidade e empresas de serviços financeiros. Esses setores são frequentemente escolhidos para as informações críticas e confidenciais que gerenciam e sua urgência para evitar a exposição pública.

Os principais países -alvo da SRG de acordo com a lista de dados vazados

As vítimas da SRG variam de pequenas e médias empresas a grandes empresas. Embora a maioria dos alvos seja americana, um pequeno número de vítimas foi identificado na Alemanha, Canadá e Polônia.

Principais indústrias direcionadas pela SRG de acordo com a lista de dados vazada

O grupo favorece os setores onde a pressão regulatória, o risco de reputação e a confidencialidade do cliente podem ser explorados para maximizar a alavancagem de extorsão. Sua abordagem reflete uma estratégia deliberada: infiltrando silenciosamente, roubar dados e exigir o pagamento, não por interrupção em massa, mas aplicando pressão direcionada sobre organizações que menos podem pagar uma violação.

Quais são as técnicas do Silent Ransom Group?

O DLS do vazamento de dados é mínimo, consistindo em uma única página da Web clara, mas a maioria dos grupos de extorsão depende do TOR. O site não possui regras, informações de contato ou outras páginas. Possui duas seções: uma listagem nomeada vítimas cujos dados foram vazados e outra mostrando contagens para as próximas divulgações. Inicialmente, os nomes das vítimas são parcialmente redigidos e revelados quando um timer expirar, momento em que um link para os dados roubados é fornecido, quase idêntico a qualquer grupo de extorsão de ransomware que não seja sua simplicidade.

DLS do Silent Ransom Group, seção de dados vazada

Pesquisa recente Mostra que o grupo agora cria domínios falsos com temas de Helpdesk para se passar por portais de suporte de TI corporativos. Esses domínios parecidos, por exemplo, “Company.name” -Helpdesk (.) Com, são criados para atrair os funcionários a enviar credenciais ou dados sensíveis. Registrados principalmente através do GoDaddy e frequentemente usando servidores de nomes do DomainControl (.) Com, esses domínios seguem convenções de nomeação reconhecível, como combinar o nome de um alvo com “ajuda” ou “helpdesk”.

Site de suporte de TI falso (Eclecticiq)

Suas campanhas de phishing são altamente adaptadas, usando domínios falsificados e convincentes e -mails para induzir os usuários a interagir com portais de suporte falso. Depois que as credenciais forem colhidas, os invasores podem prosseguir para roubar dados, acessar sistemas internos e preparar o cenário para extorsão.

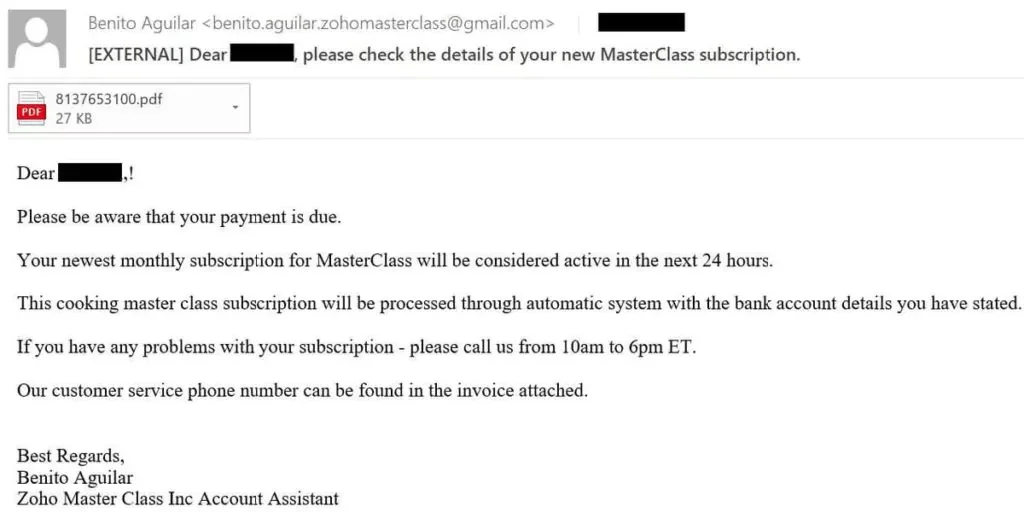

O Silent Ransom Group (SRG) também continua a empregar ataques de phishing “devolução”. De acordo com um post de blog por Lobo do Árticoo grupo envia e -mails se passando por marcas como Duolingo ou Masterclass, alegando uma cobrança suspeita e pedindo ao destinatário que convocasse um número de suporte. Depois que o contato é feito, os atacantes projetam socialmente a vítima para a instalação do software de desktop remoto legítimo, como Zoho Assist ou Anydesk, o que lhes dá controle total do sistema. A partir daí, eles exfiltram arquivos sensíveis, geralmente a servidores privados hospedados em fornecedores como o Hostwinds, e exigem um resgate sob a ameaça de exposição ou venda de dados públicos.

Etapas de phishing de retorno de chamada

Essa abordagem, conforme descrito na investigação do Arctic Wolf, permite que o SRG realize campanhas altamente direcionadas com uma baixa pegada de malware. O uso de software confiável e as técnicas de engenharia social convincente têm sido particularmente eficazes contra escritórios de advocacia, embora táticas semelhantes também tenham sido observadas em ataques a outros setores.

Exemplo Silent Ransom Ransom Retback Phishing Mail de 2022 (Sygnia)

Quais são as táticas de mitigação contra o Silent Ransom Group?

Mitigando ameaças do grupo de resgate silencioso (SRG) requer uma estratégia de várias camadas que combina inteligência de domínio, controles de rede, gerenciamento de acesso e consciência do usuário final.

- Detectar e monitorar domínios suspeitos

Os pesquisadores do Eclecticiq delinearam um método claro para identificar proativamente os domínios usados pelo SRG:

- Reconhecimento de padrões: Procure domínios seguindo o formato ^(AZ) {1,}-Help (Desk) {0,1} .com $, que imita o suporte interno de TI (por exemplo, empresa helpdesk.com).

- Filtragem de registrador: Monitorar domínios recém -registrados por meio de registradores como Godaddycomumente usado em campanhas SRG.

- NameServer Verifique: Domínios de sinalização usando domainControl (.) Comum componente frequente da infraestrutura SRG.

- Faixa de registro da data: Concentre -se especialmente nos domínios registrados após 1 de março de 2025quando ondas recentes de ataques foram observadas pela primeira vez.

A aplicação desses filtros nos bancos de dados DNS e WHOIS já expôs dezenas de domínios maliciosos representando escritórios de advocacia e outras organizações de alto risco.

- Fortalecer a proteção de email e domínio

- Integração de inteligência de ameaças: Use ferramentas automatizadas e feeds de ameaças para digitalizar continuamente domínios que correspondem aos padrões SRG.

- Bloqueie domínios suspeitos: Bloquear preventivamente os domínios que seguem convenções conhecidas de nomeação SRG no nível DNS ou através de gateways da Web segura.

- Colaboração do Registrador: Relate domínios suspeitos a registradores como Godaddy ou Namecheap para potencial remoção.

- Restringir o acesso desnecessário à rede

- Limite o tráfego SFTP: Bloquear a saída SFTP (porta 22)como o SRG usa ferramentas como Winscp Para exfiltrar dados roubados sobre a transferência segura de arquivos.

- Segmentação de rede Harden: Restringir o acesso a ações internas e diretórios de dados confidenciais, a menos que seja estritamente necessário.

- Bloquear ferramentas de acesso remoto

- Remova o software RMM não utilizado: Desinstale ferramentas de gerenciamento remoto, como Anydesk, Zoho Assist ou TeamViewer, se elas não forem usadas ativamente para operações comerciais.

- Aplicar políticas de controle de aplicativos: Permite apenas o software de acesso remoto pré-aprovado por meio de proteção de endpoint ou regras de política de grupo.

- Monitore as instalações do RMM: Defina alertas para o aparecimento de ferramentas RMM não autorizadas em seu ambiente.

- Aplicar fortes controles de identidade e acesso

- Ativar autenticação multi-fator (MFA): Verifique se o MFA é necessário em todas as contas privilegiadas e pontos de acesso para mitigar o uso de credenciais roubadas.

- Implementar menos privilégio: Audite e reduza os direitos de acesso ao usuário, principalmente para funções expostas a tentativas de phishing e fraude.

- Realizar treinamento direcionado de conscientização de segurança

- Simulações de Vising e Phishing: Treine os funcionários para detectar golpes de phishing de retorno de chamada, incluindo e-mails de suporte falso e engenharia social baseada em telefone.

- Protocolos de verificação: Incentive os usuários a verificar as solicitações de suporte de TI, entrando em contato diretamente com o HelpDesks internos, não por meio de prompts de email ou números externos.

- Refrescadores regulares: Reforça a conscientização por meio de simulações de rotina e alertas direcionados quando as tendências de phishing evoluem.

- Resposta de incidentes e caça às ameaças

- Estabelecer manuais: Mantenha os planos de resposta atualizados adaptados aos cenários de extorsão de dados.

- Destacar a caça de ameaças: Use plataformas EDR/XDR para detectar o movimento lateral, atividade RMM ou transferências de arquivos não autorizadas.

- Monitore canais de exfiltração: Conexões de saída anormais de bandeira, especialmente para compartilhar plataformas de compartilhamento de arquivos ou hospedagem remota como Hostwindsfrequentemente usado por SRG.

Como o Socradar pode ajudar?

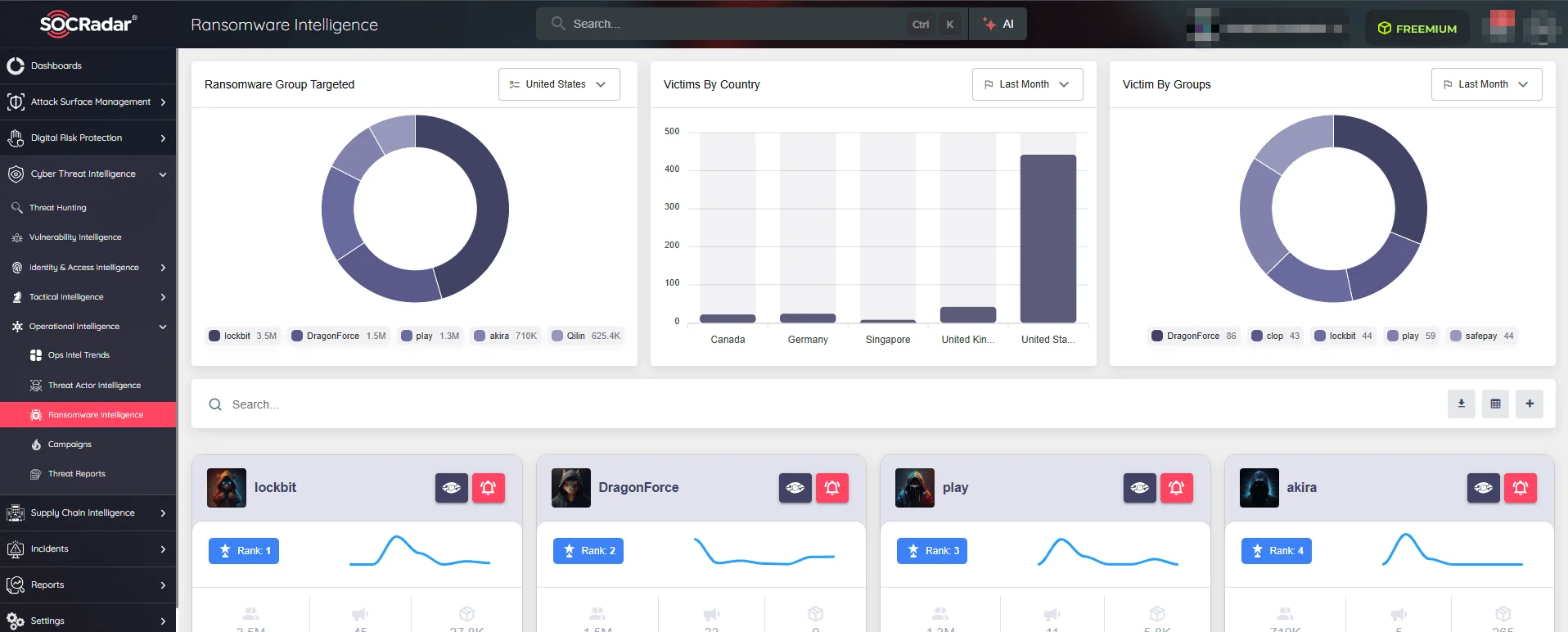

O Socradar oferece soluções abrangentes para se defender do grupo de resgate silencioso e ameaças semelhantes de ransomware. Aqui está como:

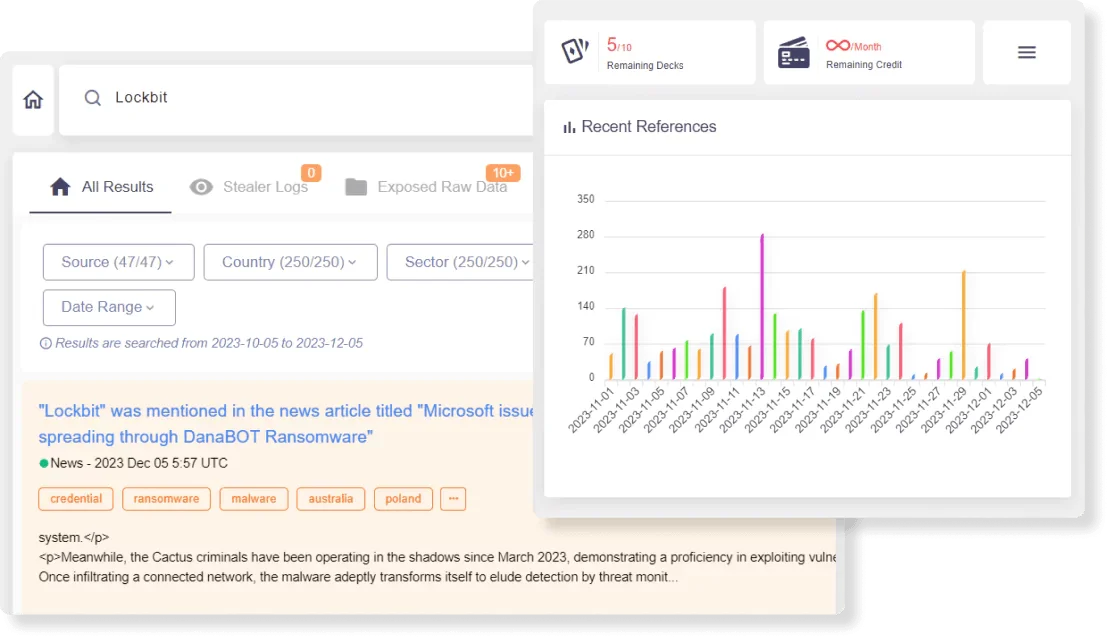

Inteligência de ameaças prolongadas: A plataforma em tempo real da Socradar oferece informações profundas sobre as táticas, técnicas e procedimentos do Ransomware Group (TTPs), ajudando as organizações a antecipar e combater estratégias de ataque em evolução.

Socradar, Ransomware Intelligence

Monitoramento da Web Dark: A plataforma verifica continuamente os fóruns da Web Dark e subterrâneos em busca de menções de dados comprometidos, credenciais vazados ou infraestrutura vinculada ao grupo de resgate silencioso, permitindo a detecção de ameaças precoces e a resposta mais rápida.

Socradar, Monitoramento Avançado da Web Dark

Inteligência de vulnerabilidade & Gerenciamento: Socradar identifica e prioriza vulnerabilidades que podem ser exploradas por grupos de ransomware, permitindo que as organizações fechem possíveis pontos de entrada antes de serem usados em uma campanha.