Perfil da Web Dark: Ransomware Nightsire

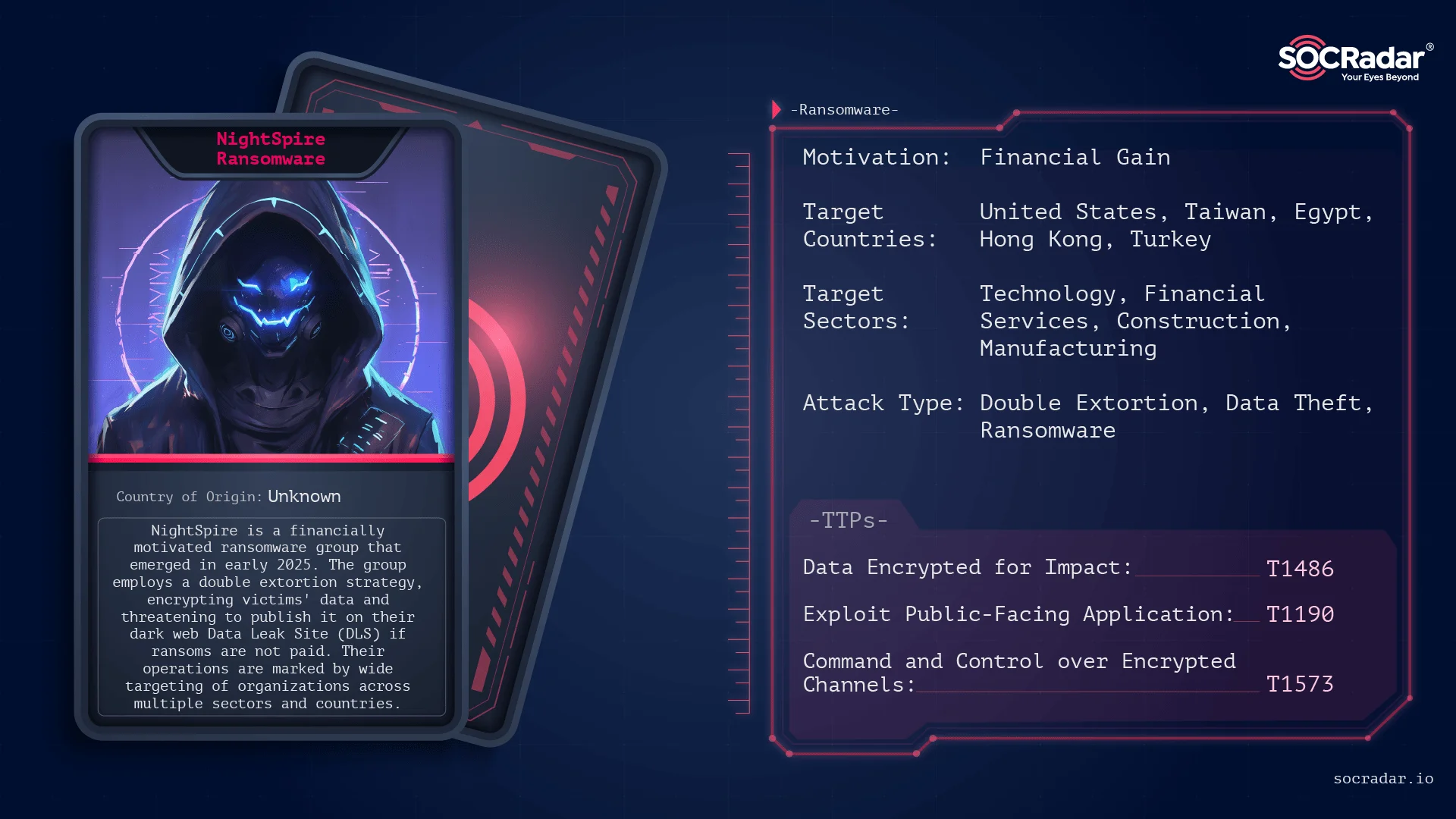

O NightSire é um grupo de ransomware motivado financeiramente que surgiu no início de 2025. O grupo emprega uma estratégia de dupla extorsão, criptografando os dados das vítimas e ameaçando publicá -lo em seu site de vazamento de dados da Web Dark (DLS) se não forem pagos. Suas operações são marcadas pelo amplo direcionamento de organizações em vários setores e países.

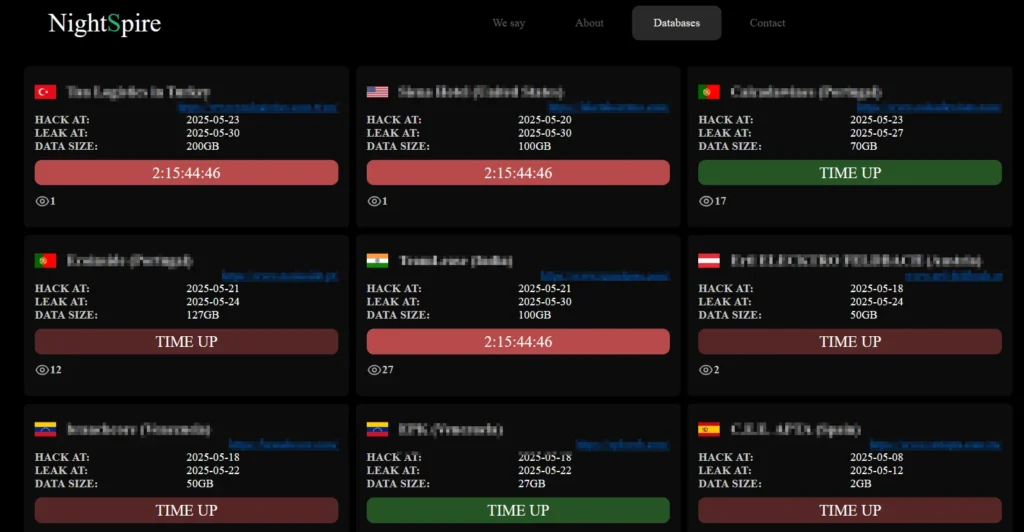

Nightsire Ransomware, DLS

Quem é o Nightsire Ransomware?

O Nightsire, um grupo de ransomware financeiramente dirigido, surgiu no início de 2025, com foco em pequenas e médias empresas em vários setores para exploração oportunista. Inicialmente centrado no roubo e extorsão de dados, o grupo mudou para uma estratégia de dupla extorsão, criptografando dados após a exfiltração, como visto em incidentes recentes.

Cartão de ator de ameaças para ransomware noturno

Desde 12 de março de 2025, o grupo opera um DLS da Web Dark para ameaçar o lançamento de dados sensíveis roubados.

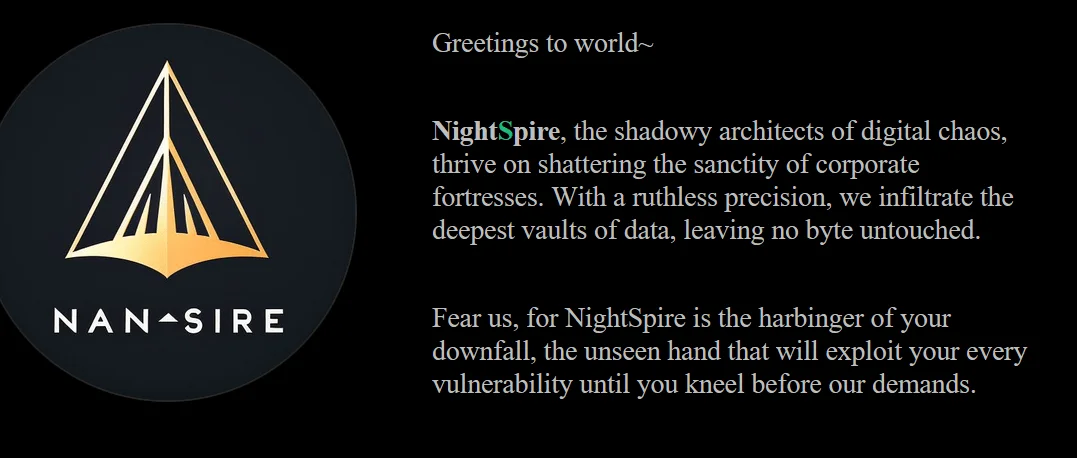

Nightsire Ransomware, sobre nós

Quais são os alvos do NightSire Ransomware?

As operações de Nightsire são Global em escopo. O grupo não parece se concentrar em um país ou região específica, em vez de escolher vítimas com base em vulnerabilidades expostas e falta de higiene cibernética. Os Estados Unidos é o mais direcionado país, seguido de TaiwanHong Kong, Egito e várias nações européias. Outros países afetados incluem Índia, Japão, França, Espanha e Polônia. A propagação geográfica sugere um motivo não geopolítico, com um foco primário em ataques de motivação financeira contra alvos suaves.

Os países mais alvo de ransomware noturno

Os alvos da Nightsire abrangem uma ampla gama de setores. Análise de 55 As vítimas alegadas revelam que as indústrias mais frequentemente atacadas incluem tecnologia, serviços de TI, serviços financeiros, fabricação, construção e educação. Varejo, Assistência médicae administração pública também estão representadas. O grupo demonstra nenhuma forte preferência por um setor específicoo que é consistente com sua natureza oportunista.

As indústrias mais direcionadas por ransomware noturno

Essa distribuição está alinhada às tendências globais de ransomware, onde os invasores costumam explorar as pequenas e médiasmos defensoras nos setores de serviços críticos.

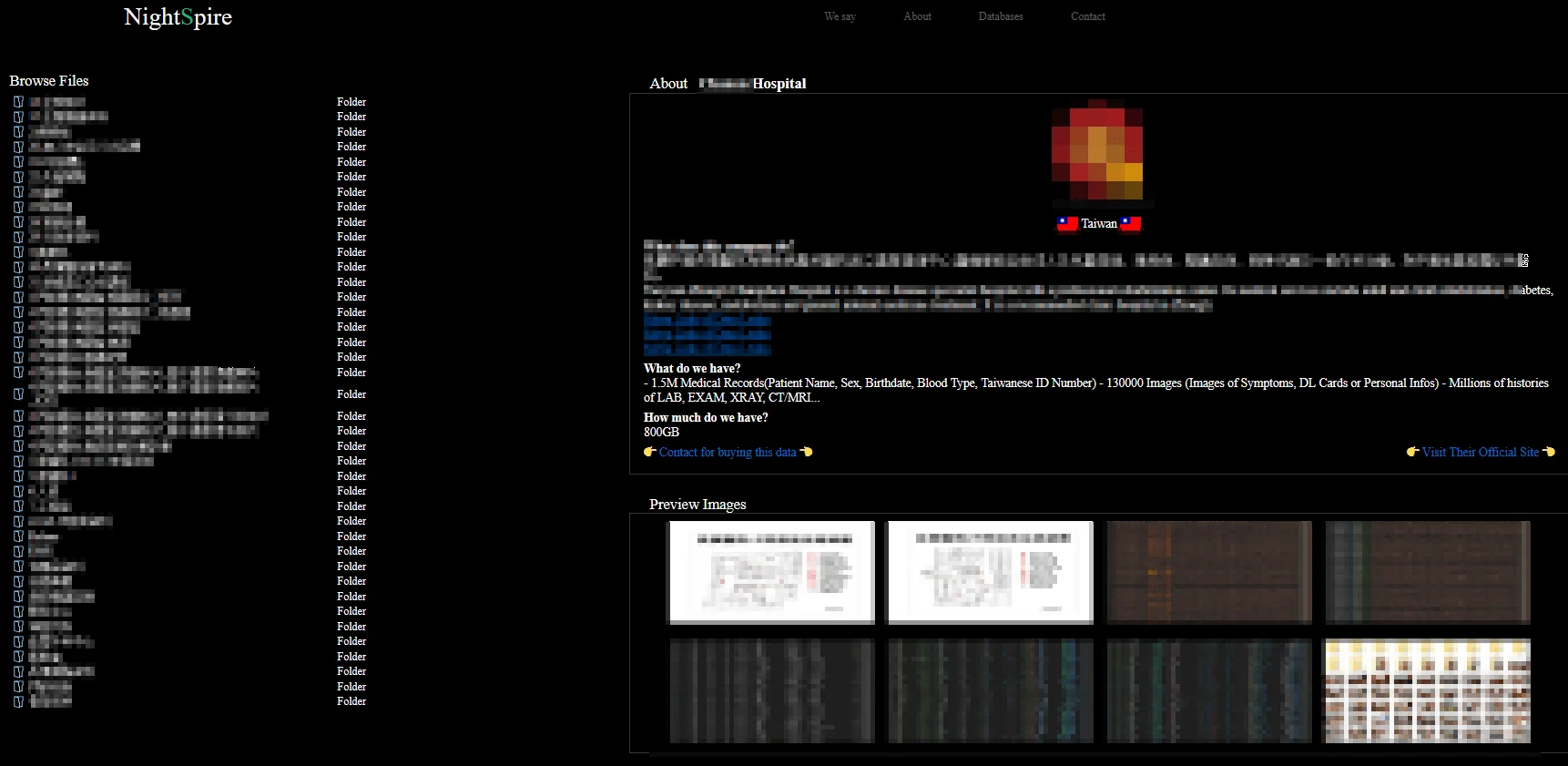

Nightsire tem grandes reivindicações sobre o governo de Taiwan e um hospital

A maioria das vítimas de Nightsire são pequenas e médias empresas (PME), muitas com menos de 1.000 funcionários. Essas organizações geralmente são menos equipadas para se defender contra operações sofisticadas de ransomware devido a recursos limitados de segurança cibernética, infraestrutura desatualizada e práticas de patches inconsistentes. No entanto, eles também podem ter como alvo alto para instituições governamentais.

Quais são as técnicas de Ransomware Nightsire?

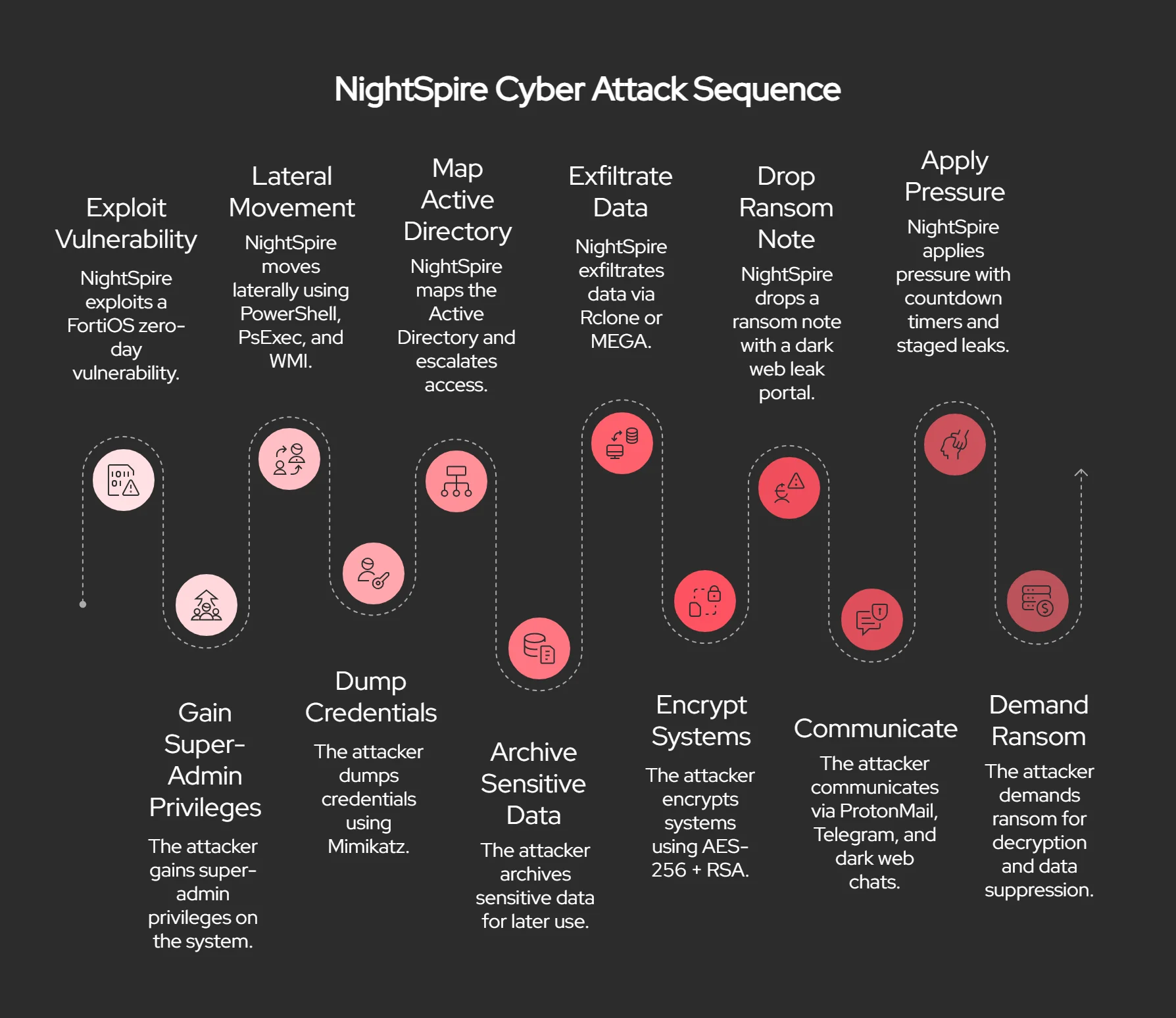

O NightSire opera usando uma mistura de táticas tradicionais de ransomware e estratégias modernas de dupla extorsão. O grupo normalmente começa explorando vulnerabilidades públicas voltadas para o público em sistemas como VPN Aparelhos, firewalls ou servidores da Web não patches. Notavelmente CVE-2024-55591um dia zero do Fortios descoberto no final de 2024. Exploras bem-sucedidas permitem que o grupo ele ele eleva os privilégios, obtendo frequentemente os direitos de super Admin e navegue lateralmente através de sistemas internos.

Uma vez dentro da rede, NightSire se move lateralmente usando ferramentas legítimas, como PowershellAssim, Psexece Instrumentação de Gerenciamento do Windows (WMI). Essas técnicas de terra-off-the-land (LOLBins) ajudam a evitar a detecção precoce. O grupo escala privilégios, despeja credenciais usando ferramentas como Mimikatze mapeia o Active Directory ambiente para obter controle sobre os principais sistemas.

Uma parte crucial de sua operação é a exfiltração de dados. Antes de implantar ransomware, o grupo empacota arquivos sensíveis a arquivos criptografados e os transfere para a infraestrutura controlada por atacantes usando utilitários como Rclone ou Mega. Os dados roubados são usados como alavancagem nas negociações de resgate.

A comunicação com as vítimas ocorre em plataformas relativamente seguras, como ProtonmailAssim, Telegramaou personalizado Dark Web portais de bate -papo. Nightsire usa táticas de intimidação, prazos urgentes e lançamentos de dados encenados para pressionar as vítimas. Eles geralmente se oferecem para excluir dados roubados ou fornecer provas de descriptografia como incentivos de negociação.

Fluxo básico de um ataque de ransomware noturno

Em resumo, as operações da NightSire seguem um modelo otimizado e oportunista: ganhe acesso, mova lateralmente, roubam dados, criptografam sistemas e extorquir. Sua dependência de façanhas conhecidas e ferramentas disponíveis ao público os torna perigosos, mas previsíveis, especialmente para organizações que ficam para trás em patches e monitoramento. Suas táticas enfatizam a velocidade, a furtividade e a pressão psicológica, em vez de malware personalizado avançado.

Quais são as táticas de mitigação contra o NightSire Ransomware?

- Patch Sistemas voltados para o público imediatamente

Aplique atualizações de segurança aos firewalls, VPNs e outros serviços expostos, especialmente dispositivos da Fortinet vulneráveis ao CVE-2024-55591. Mantenha um inventário de ativos voltados para a Internet e validem que eles são monitorados e corrigidos ativamente. - Harden Acesso remoto

Desative os serviços RDP não utilizados. Aplicar senhas fortes e exclusivas e autenticação multifatorial (MFA) para todo o acesso remoto. - Limitar o movimento lateral

Implementar o menor acesso ao privilégio. Monitore o uso incomum de PowerShell, Psexec ou WMI. Use as ferramentas de detecção e resposta de endpoint (EDR) para sinalizar técnicas de vida. - Proteção de credencial

Evite o despejo de credenciais, aplicando a proteção de LSASS e implantando soluções de segurança que monitorem o Mimikatz e ferramentas similares. Isolar controladores de domínio e aplicar restrições locais de administrador. - Segmentação de rede

Use a segmentação de rede para conter intrusões e impedir que os invasores atinjam a infraestrutura -chave, como Active Directory, compartilhamentos de arquivos e sistemas de backup. - Monitore ferramentas de exfiltração

Monitore pontos de extremidade e tráfego de rede para obter sinais de rclone, mega clientes ou outras ferramentas de exfiltração comuns. Bloqueie o acesso de armazenamento em nuvem não autorizado na camada de firewall ou proxy. - Backup e recuperação

Mantenha backups offline e imutável. Teste a restauração de backup regularmente. Verifique se os backups são segmentados do restante da rede e não podem ser acessados através das mesmas credenciais. - Plano de resposta a incidentes

Prepare -se para um cenário de ransomware com um plano de resposta a incidentes testado. Inclua protocolos de contato, revisão legal e procedimentos de resposta pública. - Criptografar dados internos e monitorar o acesso

Criptografar dados sensíveis em repouso. Monitore o acesso ou o movimento dos arquivos de grande volume que podem indicar exfiltração ou estadiamento. - Inteligência de ameaças e monitoramento do COI

Monitore para os indicadores conhecidos de comprometimento noturno (COI) compartilhados pela KPMG:

- Hashes de arquivo:

- 0170601E27117E9639851A969240B959

- 7A4AEE1910B84C6715C465277229740DFC73FA39

- 35CEFE4BC4A98AD73DDA4444C700AAC9F749EFDE8F9DE6A643A57A5B605BD4E7

- Site de vazamento de dados:

- a2lyiiaq4n74tlgz4fk3ft4akolapfrzk772dk24iq32cznjsmzpanqd (.) cebola

Use esses IOCs no SIEM e nos sistemas de detecção de ameaças para identificar atividades contínuas ou passadas.

Como o Socradar pode ajudar?

O NightSire é um grupo de ransomware crescente conhecido por explorar vulnerabilidades voltadas para o público, roubar dados e usar táticas de dupla extorsão. O Socradar fornece soluções direcionadas para ajudar as organizações a detectar e interromper essas ameaças mais cedo.

Inteligência de ameaças prolongadas

O Socradar oferece informações em tempo real sobre as táticas, técnicas e procedimentos de Nightsire (TTPs). Isso permite que as organizações permaneçam à frente da evolução dos padrões de ataque, incluindo o uso de vulnerabilidades como CVE-2024-55591.

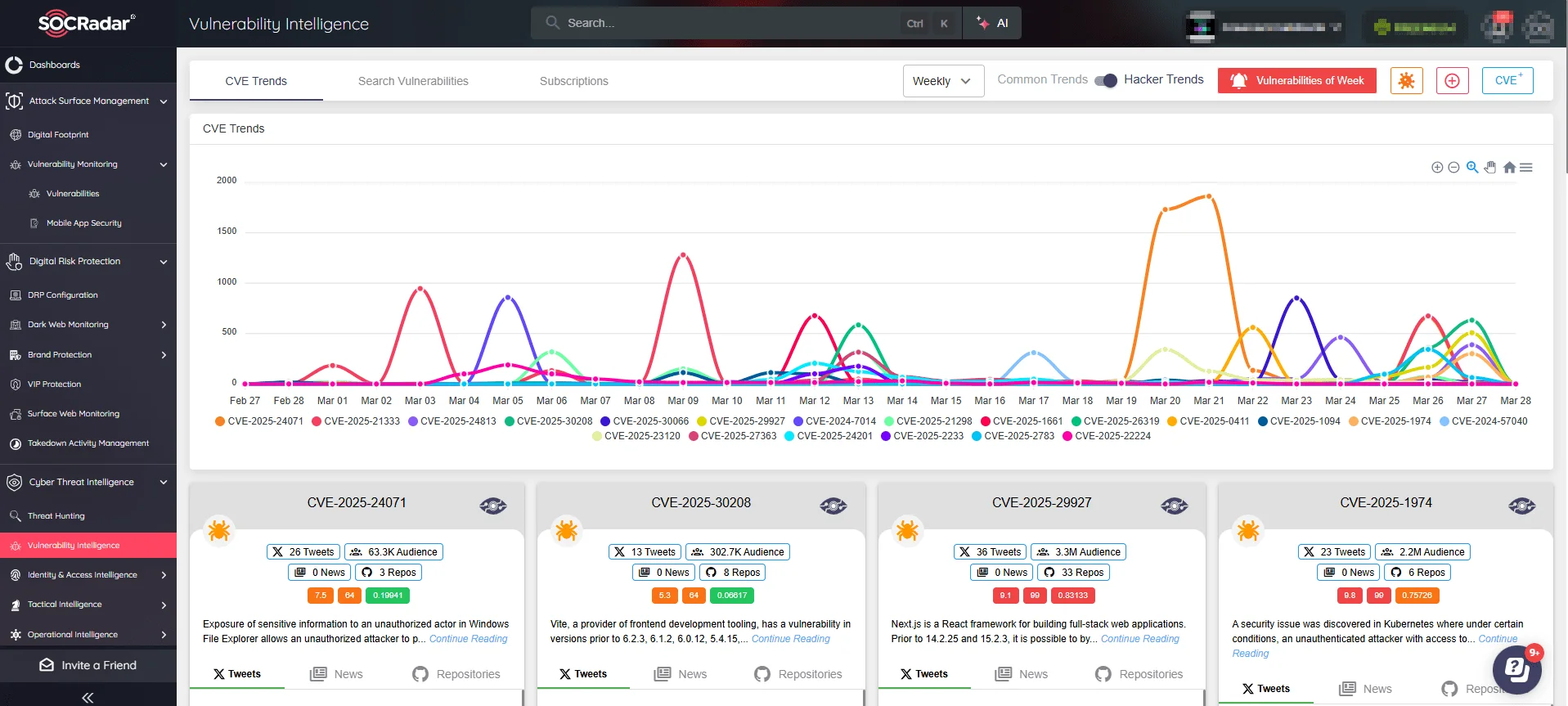

Inteligência de vulnerabilidade E priorização de risco

Nightsire explora vulnerabilidades conhecidas. O Socradar ajuda a identificar e priorizar esses riscos, permitindo que as equipes de segurança corrigam os problemas mais críticos antes de serem usados em um ataque.

Inteligência de vulnerabilidade de Socradar

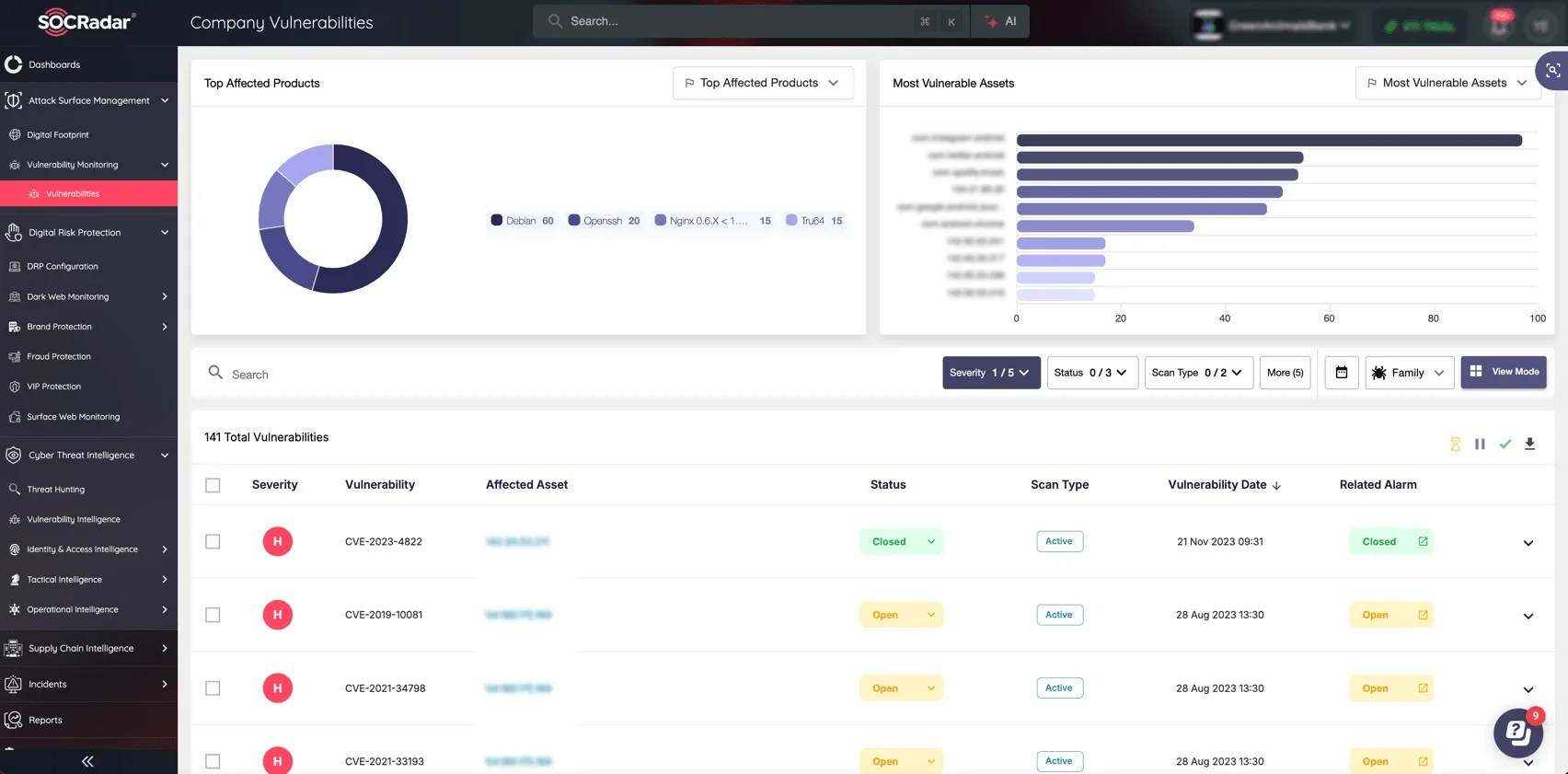

Gerenciamento de superfície de ataque externo

O NightSire geralmente tem como alvo sistemas expostos ou incorretos. A Socradar mapeia os ativos voltados para a Internet em tempo real, ajudando as organizações a descobrir e garantir a sombra e reduzir sua superfície de ataque.

Gerenciamento de superfície de ataque de Socradar

Painel de inteligência de ransomware

O Socradar consolida a atividade global de ransomware em um único painel. As equipes de segurança podem monitorar campanhas, perfis de vítimas e infraestrutura de Nightsire para obter um melhor planejamento de respostas.

Para concluir

Nightsire representa um ator típico de ameaça de ransomware moderno, tecnicamente capaz, motivado financeiramente e operacionalmente flexível. Sua segmentação entre indústrias e regiões sugere que elas não são guiadas pela ideologia, mas por oportunidades e lucratividade. As organizações devem vê-las como uma ameaça séria e implementar defesas proativas, incluindo gerenciamento regular de vulnerabilidades, treinamento de conscientização dos funcionários, segmentação de redes e planos de resposta a incidentes bem ensaiados. A atividade contínua do grupo ressalta a importância de manter práticas fundamentais de segurança cibernética e se preparar para os pior cenários de ransomware.

Quais são os TTPs de miter e ck de ransomware noturno?

| Mitre ID | Nome da técnica | Descrição |

| T1190 | Explorar o aplicativo voltado para o público | Acesso inicial através de sistemas vulneráveis como Fortios (por exemplo, CVE-2024-55591). |

| T1078 | Contas válidas | Uso de credenciais roubadas ou forçadas brutas (incluindo RDP). |

| T1059.001 | Powershell | Usado para movimento lateral e execução remota. |

| T1021.002 | SMB/Windows Admin compartilha | Movimento lateral por meio de ações administrativas. |

| T1003.001 | LSASS Memória | Dumping de credenciais usando ferramentas como Mimikatz. |

| T1482 | Descoberta de confiança do domínio | Mapeando o domínio e os relacionamentos de confiança. |

| T1041 | Exfiltração sobre o canal C2 | Dados roubados enviados ao armazenamento controlado por atacantes (por exemplo, Rclone, Mega). |

| T1486 | Dados criptografados para impacto | Criptografia forte de AES-256 + RSA usada para bloquear os sistemas. |

| T1485 | Manipulação de dados: destruição de dados | Ameaça a liberação de dados e a possível destruição durante a fase de extorsão. |

| T1573 | Canal criptografado | Os adversários podem empregar um algoritmo de criptografia para ocultar o comando e controlar o tráfego. |

| T1583.006 | Adquirir Infraestrutura: Serviços da Web | Usa plataformas em nuvem para exfiltração de dados. |