Março de 2025 foi marcado por uma onda de incidentes cibernéticos significativos que afetam plataformas em nuvem, ecossistemas de desenvolvedores, redes de blockchain e fornecedores de telecomunicações. De um hacker reivindicando acesso a milhões de registros da Oracle Cloud a um sofisticado ataque da cadeia de suprimentos às ações do GitHub, este mês ilustrou como os atores de ameaças continuam a explorar vulnerabilidades legadas e oportunidades emergentes em IC/CD e infraestrutura de autenticação.

Esta revisão recapitula os ataques cibernéticos mais impactantes observados em março de 2025, descrevendo os métodos, alvos e táticas em evolução por trás de cada violação.

Hacker afirmou que a violação da Oracle Cloud expôs 6 milhões de registros

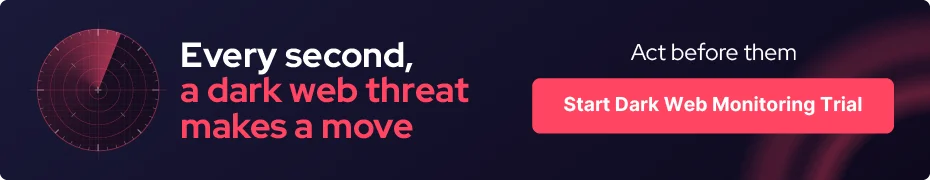

Em março de 2025, um ator de ameaça conhecido como “Rose87168” alegou ter violado o Oracle Cloud, supostamente roubando 6 milhões de registros contendo credenciais criptografadas de SSO e LDAP, arquivos Java Keystore e outros dados de autenticação -chave. O ator começou a vender os dados sobre o Breachforums enquanto tentava extorquir organizações afetadas, supostamente impactando sobre 140.000 inquilinos da Oracle Cloud em todo o mundo.

O ator de ameaças reivindica uma violação do Oracle

O ator de ameaças forneceu amostras, incluindo arquivos enviados para um subdomínio da Oracle Cloud, arquivado na máquina Wayback, como prova de acesso. Oracle inicialmente negou qualquer violaçãoafirmando que as credenciais não estavam vinculadas aos sistemas Oracle Cloud. No entanto, no início de abril, a empresa teria Começou a notificar os clientes afetadosao atribuir os dados roubados a sistemas desatualizados e não utilizados – uma explicação que atraiu ceticismo.

Acredita -se que a violação envolva CVE-2021-35587uma vulnerabilidade RCE conhecida no middleware Oracle Fusion. O hacker inicialmente exigiu US $ 20 milhões Em troca de detalhes técnicos, mas foi rejeitado pelo Oracle. Enquanto isso, Oracle enfrentou um segunda violação afetando sua divisão de saúde, levantando ainda mais questões sobre sua postura de segurança em nuvem.

Para um detalhamento detalhado do incidente, visite nossa cobertura completa em “Tudo o que você precisa saber sobre o incidente de segurança da Oracle Cloud por Rose87168”.

Ações do Github Breche Exposed CI/CD segredos em ataque da cadeia de suprimentos

Em março de 2025, uma cadeia de suprimentos em cascata direciona as ações do GitHub expostas segredos de CI/CD de pelo menos 218 repositórios mais de 4.000 organizações. A violação começou com o compromisso de ReviewDog/Action-setup@V1que foi modificado para despejar segredos nos logs do fluxo de trabalho do GitHub. Esta ação envenenada foi posteriormente usada em Ações TJ/Eslint Changed-Filespermitindo que os invasores roubem um token de acesso pessoal (PAT).

Com esse token, os atores de ameaças injetaram código malicioso em ações de TJ/arquivos alterados, uma ação usada por mais de 23.000 projetos.

Embora apenas uma fração desses repositórios tenha executado fluxos de trabalho vulneráveis durante a janela de ataque, nomes de alto perfil, incluindo Coinbaseforam afetados. De acordo com RelatóriosCoinbase’s agentekit foi explicitamente direcionado, embora nenhum dano tenha sido divulgado.

A violação destacou como uma ação comprometida pode desencadear infecções a jusante e como as tags de versão mutável como @V1 podem permitir abusos generalizados. A maioria dos segredos expostos eram tokens de curta duração, mas alguns incluíam credenciais de alto risco para serviços como AWS e NPM. No geral, o incidente ressalta a crescente ameaça de compromissos da cadeia de suprimentos nos pipelines de IC/CD.

Wemix perdeu US $ 6,1 milhões em tokens após o roubo de chave de autenticação

Em 28 de fevereiro de 2025, a plataforma de jogos de blockchain Wemix foi violada em um ataque cibernético que resultou no roubo de 8,65 milhões de tokens Wemix, avaliados em aproximadamente US $ 6,1 milhões.

Os atacantes teriam acesso através de chaves de autenticação roubadas vinculadas ao serviço NFT da plataforma, o Nilo, que havia sido exposto em um repositório de desenvolvedor compartilhado. Após dois meses de planejamento, os atores de ameaças executaram 15 tentativas de retirada, 13 das quais foram bem -sucedidas e lavaram os fundos roubados por meio de trocas de criptomoedas.

O CEO da WEMIX, Kim Seok-Hwan, confirmou a violação durante uma conferência de imprensa de março, afirmando que a divulgação foi adiada para evitar mais exposição e interrupção do mercado. O servidor comprometido foi imediatamente desligado e uma queixa criminal foi apresentada à unidade de crime ciberéfico da Coréia do Sul no mesmo dia.

Como resultado do incidente, toda a infraestrutura de blockchain foi levada offline para migração para um ambiente mais seguro, e uma restauração de serviço completa foi realizada no final de março.

X interrompido pelo ataque de DDo

Em março de 2025, a plataforma social X sofreu um ataque de DDoS em larga escala que causou interrupções globais. Elon Musk atribuiu o ataque aos endereços IP na Ucrânia e sugeriu que era obra de um estado-nação ou um grande grupo coordenado.

Tweet de Elon Musk, sobre ataques de DDoS em x

No entanto, o grupo pró-palestino e pró-russo Equipe Dark Storm A responsabilidade reivindicou via telegrama, postando capturas de tela para apoiar sua reivindicação.

Enquanto o grupo tem um histórico de direcionamento de plataformas de mídia social, os especialistas alertam que tais reivindicações geralmente não têm verificação e podem servir a propósitos promocionais. X respondeu reforçando suas defesas com o suporte do CloudFlare.

Mais detalhes sobre esse incidente podem ser encontrados no blog de Socradar: “X enfrenta o Cyberattack – Dark Storm Team recebe crédito, Musk culpa a Ucrânia”.

NTT Communications viola dados expostos de quase 18.000 clientes corporativos

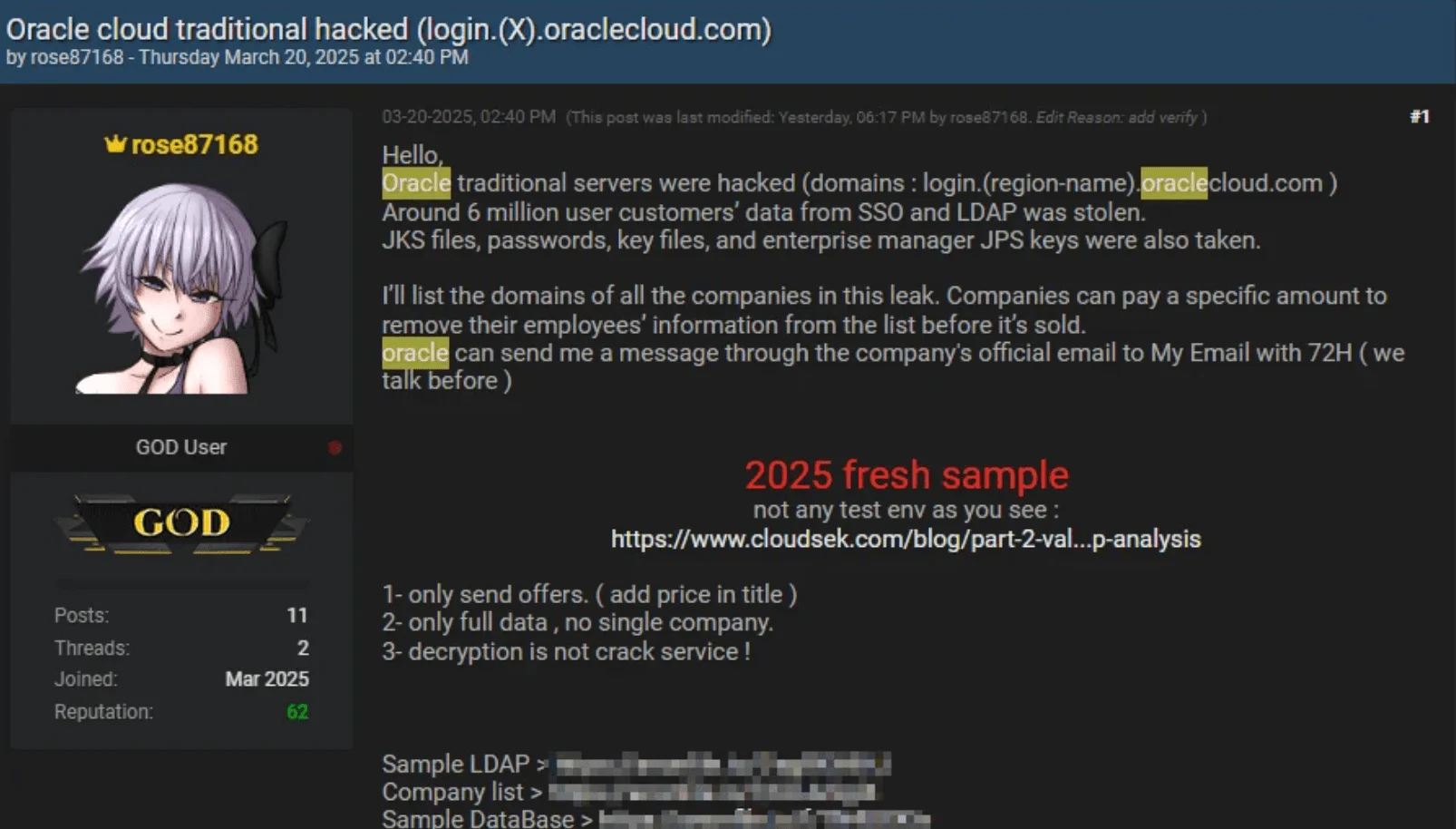

A NTT Communications Corporation, uma grande provedora de telecomunicações japonesas, confirmou em março que um ataque cibernético levou ao acesso não autorizado e ao potencial vazamento de informações do cliente corporativo. A violação, descoberta inicialmente em 5 de fevereiro de 2025, afetou quase 18.000 entidades corporativas através do ‘Sistema de Distribuição de Informações de Ordem da NTT’.

Comunicado de imprensa pela NTT, translated automaticamente. Leia a versão completa aqui.

Os dados roubados podem incluir nomes de empresas, nomes representativos, números de contrato, endereços de email e informações de uso de serviço. Enquanto a NTT agiu rapidamente para bloquear o acesso inicial, uma investigação mais aprofundada revelou que os atacantes haviam se articulado para outro dispositivo interno, provocando medidas adicionais de contenção.

Embora a empresa tenha declarado que a ameaça foi neutralizada, ela optou por não notificar os clientes afetados individualmente, ao invés de confiar apenas em uma divulgação pública.

Quase um milhão de dispositivos direcionados na campanha global de malvertismo

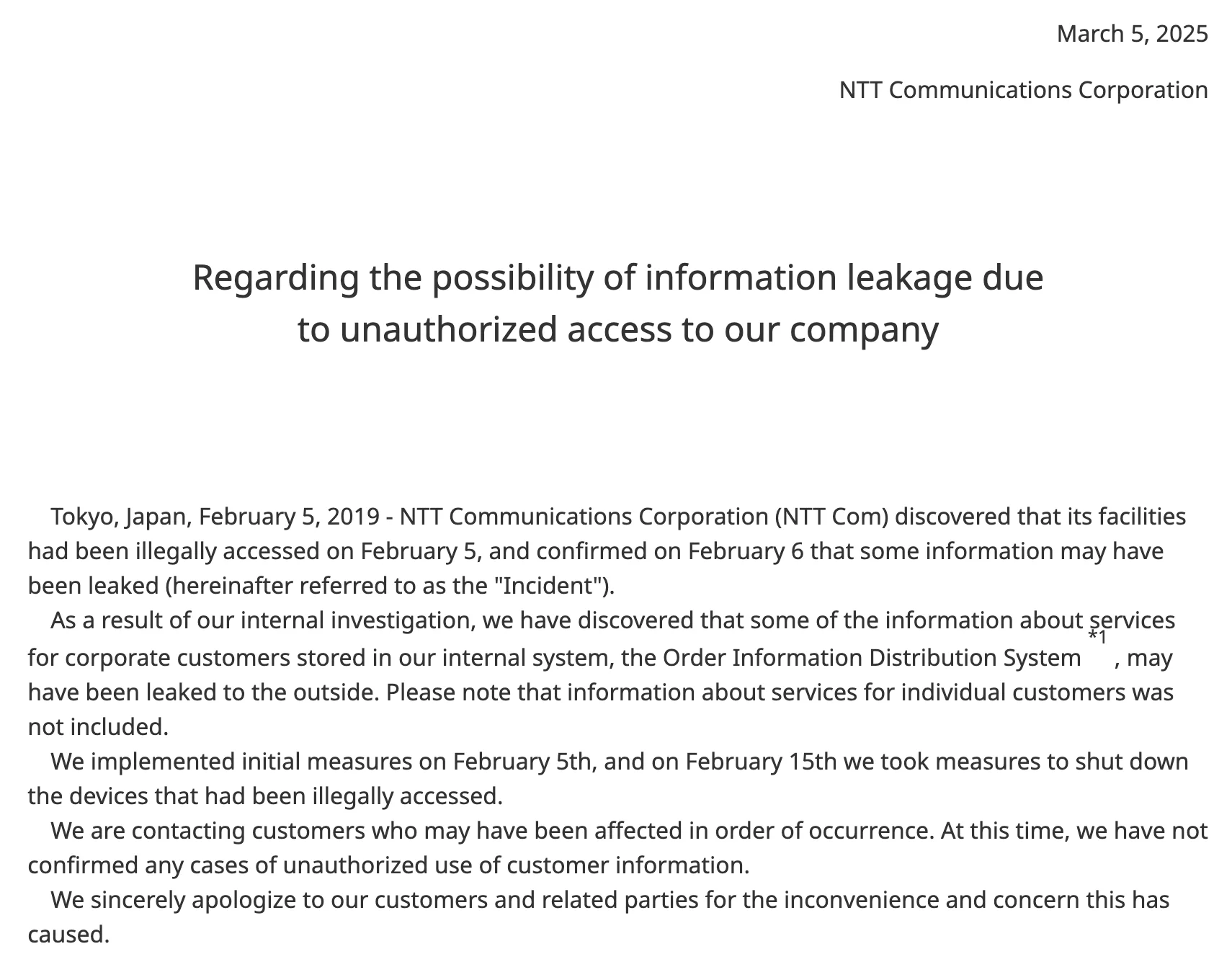

A Microsoft Threat Intelligence revelou que eles descobriram uma campanha de malvertismo em larga escala em dezembro de 2024, que comprometeu quase um milhão de dispositivos de consumidores e empresas em todo o mundo.

O ataque, atribuído ao cluster de ameaças Storm-0408originou-se de sites ilegais de streaming que redirecionaram os usuários através de uma cadeia de várias camadas para cargas úteis hospedadas no Github. Esses repositórios do GitHub hospedaram malware que iniciaram uma cadeia de infecção em quatro estágios envolvendo Infotealers como Lumma e ferramentas de acesso remoto, como o Rat NetSupport.

Cadeia de redirecionamento usada na campanha Malvertising (Microsoft)

Depois de baixados, as cargas úteis executaram a descoberta do sistema, a colheita de credenciais, a exfiltração de dados e a persistência estabelecida por meio de teclas de registro do Windows e atalhos de pastas de inicialização. Cargas úteis adicionais foram entregues usando scripts PowerShell, VBScript e Autoit, com algumas variantes direcionando carteiras de criptomoeda e lojas de credenciais do navegador.

Embora o Github, o Discord e o Dropbox tenham sido usados como pontos de hospedagem para vários estágios, o Github desempenhou um papel central na distribuição dos droppers iniciais de malware. A Microsoft trabalhou com o GitHub para remover prontamente o conteúdo malicioso.

TATA TECHNOLOGIES Vazamento de dados vinculado à Hunters International

Em março, o Ransomware Group Hunters International vazou 1,4 TB de dados supostamente roubado da Tata Technologies, incluindo 730.000 mais de arquivos contendo detalhes dos funcionários, pedidos de compra e contratos. A violação seguiu um ataque de ransomware confirmado pela Tata no final de janeiro, que a empresa inicialmente subestimou como impactando apenas alguns ativos internos de TI.

A Hunters International, uma rebrand da gangue Ransomware, assumiu a responsabilidade e publicou os dados em seu site de vazamentos. O grupo teria começado girando para ataques apenas de exfiltraçãodirecionando empresas globais em indústrias como aeroespacial, imóveis e energia. Sua nova estratégia envolve pressionar diretamente os executivos da empresa, evitando os métodos tradicionais de criptografia para evitar a detecção.

A violação do TATA destaca os riscos em andamento representados por grupos Raas que adaptam seus modelos de extorsão em resposta à pressão da aplicação da lei.

Cartão de ator de ameaças International

Para obter mais informações sobre as operações do grupo, visite nosso perfil da Web Dark na Hunters International, onde você encontrará inteligência detalhada sobre suas táticas e vitimologia em evolução.

Para reduzir a exposição a ameaças semelhantes, as organizações podem confiar nos recursos integrados da Socradar, como:

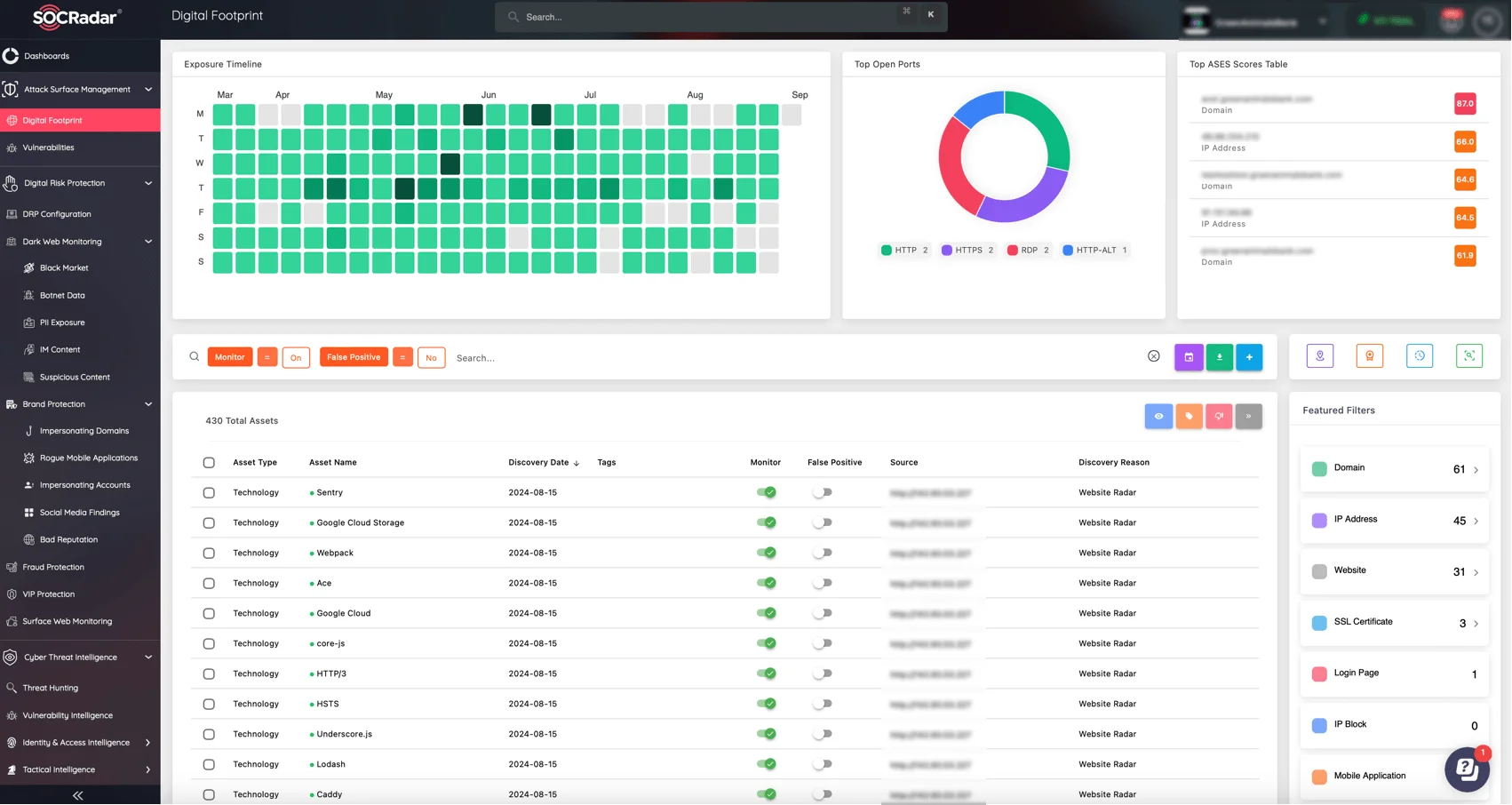

Módulo ASM de Socradar, pegada digital

Ao combinar uma visibilidade profunda com a inteligência acionável, Socradar ajuda as organizações a identificar riscos mais cedo e responder antes que os danos ocorram.