O script cruzado (XSS) é uma das vulnerabilidades de segurança da web mais comuns. Apesar de não ser explorado com frequência, pode causar impacto significativo.

Os ataques do XSS têm como alvo vulnerabilidades em aplicativos da Web, permitindo que os hackers injetem scripts maliciosos no navegador de um usuário. Isso pode levar a dados sensíveis roubados, contas comprometidas e até violações completas do sistema. Para manter a segurança do navegador e garantir a navegação na Web segura, é importante entender os ataques do XSS e implementar medidas de proteção.

Os ataques XSS podem ter um efeito que se estende além de um único usuário; As organizações também podem sofrer violações de dados significativas, perda de confiança do cliente e consequências legais se seus sites forem explorados por meio de vulnerabilidades XSS.

Entendendo os ataques XSS: O que é o script cruzado (XSS)?

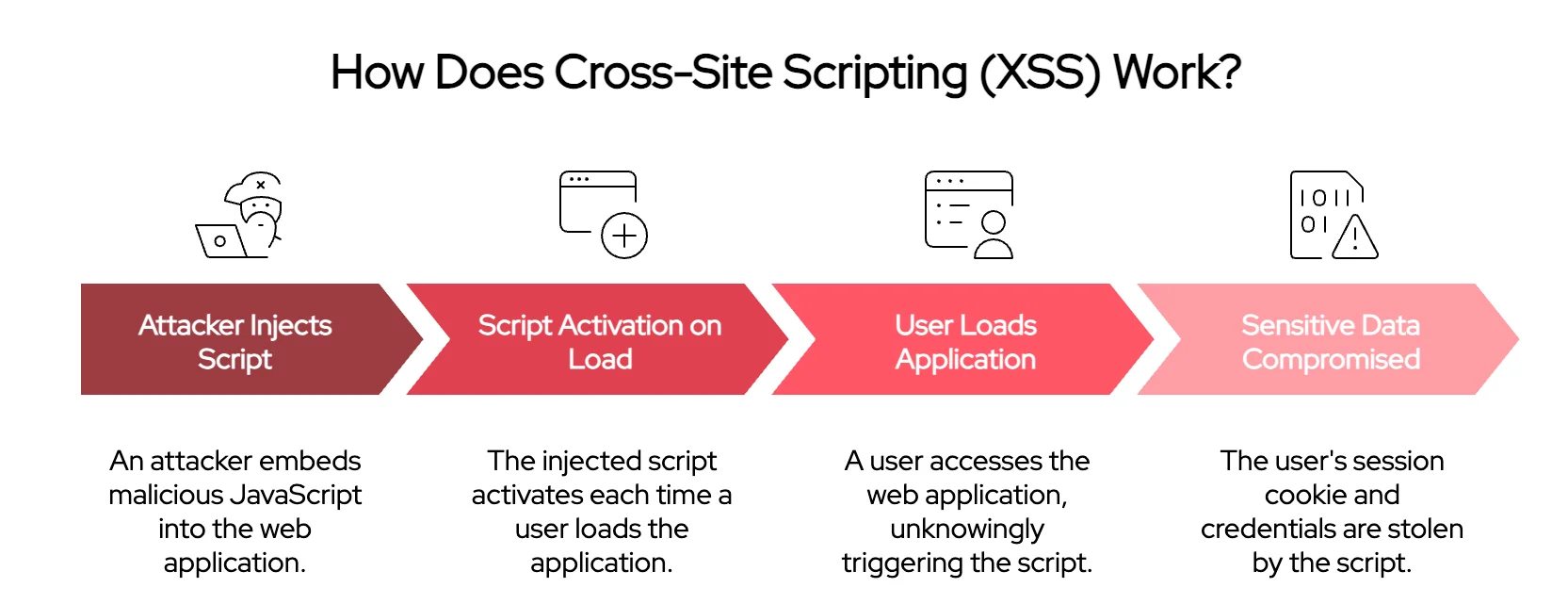

O script de sítio funciona manipulando um aplicativo da Web vulnerável para que ele retorne scripts maliciosos aos usuários. Qualquer aplicativo da Web que aceite entrada do usuário não sedimentado ou não codifique uma saída que gera é vulnerável a ataques XSS.

Quando o código malicioso é executado dentro do navegador de uma vítima, o invasor pode comprometer completamente as interações do usuário dentro do aplicativo comprometido e pode roubar dados, redirecionar usuários para phishing sites ou manipular o conteúdo do site.

Um exemplo de como os ataques XSS funcionam

A que atividades maliciosas isso pode levar?

A gravidade de um ataque XSS é determinada pela sensibilidade dos dados que podem ser encontrados no aplicativo Web afetado e pelos privilégios do usuário da vítima. Depois de explorar uma vulnerabilidade de script de sites, um invasor pode ser capaz de:

- Cookies de sessão de acesso e tokens

- Se represente como vítima e execute ações de usuário

- Capture as teclas de teclas

- Redirecionar um usuário para outro site

- Acessar todos os dados que um usuário da vítima teve acesso a

- Obter as credenciais do usuário da vítima e assumir sua conta

- Reescrever o conteúdo da página HTML

- Injete Trojan ou outro malware no aplicativo da web

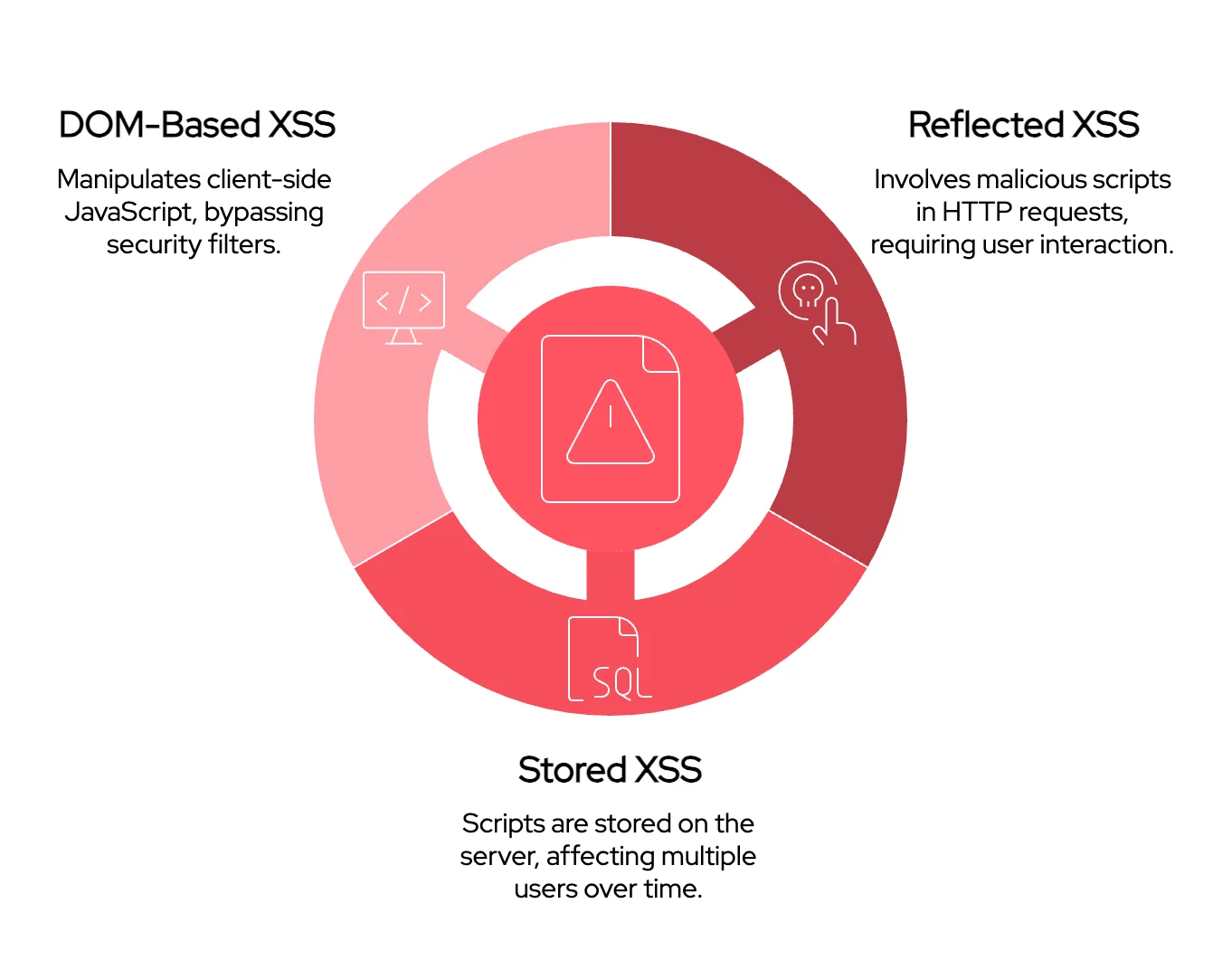

Tipos de ataques XSS

Os ataques XSS vêm de diferentes formas, cada um com seu próprio método de execução e impacto:

Os três tipos de ataques XSS: XSS refletidos, XSS armazenados e XSS baseado em DOM

XSS refletido

No XSS refletido, os scripts maliciosos são incorporados às solicitações HTTP e o aplicativo da Web reflete scripts recebidos no navegador de uma vítima sem higienizá -los. O XSS refletido também é conhecido como XSS “não persistente”, porque os scripts não são armazenados no lado do servidor.

Esse tipo de ataque é normalmente lançado por e-mails de phishing ou sites de terceiros, onde a vítima é persuadida a clicar em um link malicioso que fará uma solicitação XSS para um aplicativo da Web vulnerável.

Um usuário deve clicar em links maliciosos distribuídos para explorar. Os atacantes podem esconder o URL malicioso original usando serviços de encurtamento de URLesses serviços facilitam para os invasores enganarem mais usuários.

O XSS refletido é o tipo mais comum de ataques de XSS, mas pode ser evitado facilmente por não se apaixonar pelos truques do ator de ameaças e não visitar sites suspeitos.

XSS armazenado

Também chamado a Ataque XSS “persistente”os ataques XSS armazenados são onde os scripts maliciosos são armazenados em bancos de dados do lado do servidor. O script pode ser inserido em diferentes locais em um aplicativo da Web vulnerável, onde a entrada do usuário está disponível, como um campo de comentários ou seção de postagem. Isso pode comprometer um grande número de usuários durante um período prolongado.

Quando um usuário da vítima carrega a página incorporada de JavaScript maliciosa, o script também será executado em seu navegador, resultando no invasor tendo acesso aos recursos do usuário.

Para ataques de script de sites cruzados refletidos e armazenados, as cargas de ataque são colocadas em páginas de resposta HTTP.

XSS baseado em DOM

A vulnerabilidade existe no JavaScript do lado do cliente, permitindo que os invasores manipulem o Modelo de Objeto do Documento (DOM). Ao contrário de outros tipos, isso ocorre dentro do navegador e pode ignorar os filtros de segurança tradicionais.

Os ataques de script de cross-sites baseados em DOM são usados principalmente pelos invasores para atingir aplicativos que têm um caminho executável para dados Viajar de uma propriedade JavaScript chamada “Fonte” para um local chamado “Sink”. Pia, como Eval (), Settimeout e Innerhtml, podem executar as funções enquanto renderizam HTML. Fontes como document.url, window.location, document.Referrer, Location.search e Location.Has podem atuar como um local de entrada maliciosa. A fonte mais comum nos ataques XSS baseada em DOM é o URL, que pode ser acessado por “Window.Location”.

O ataque XSS baseado em DOM é realizado da seguinte forma:

- Um URL com uma corda malicioso é criado e enviado à vítima.

- O usuário da vítima clica no URL, que solicita um URL no aplicativo da web.

- O site responde com um URL limpo, sem código malicioso.

- O script legítimo na resposta é executado pelo navegador da vítima, que insere o script malicioso na página.

- O script malicioso é executado no navegador do usuário, os cookies são enviados ao atacante.

Proteção contra vulnerabilidades

A melhor prática contra o XSS é criar um aplicativo Web seguro geral desde o início, implementando restrições adequadas e usando os cabeçalhos corretos. Confira as práticas listadas abaixo para começar a garantir ataques XSS.

Melhores práticas para usuários da web

Para proteger contra ataques XSS, os usuários da Web devem adotar medidas proativas de segurança:

- Mantenha seu navegador atualizado – Atualizações regulares Vulnerabilidades de patch que os hackers podem explorar. Os navegadores desatualizados geralmente não têm aprimoramentos de segurança necessários para se defender contra ameaças do XSS.

- Use um programa de antivírus confiável – O software de segurança pode detectar e bloquear scripts maliciosos antes de executar.

- Desative JavaScript em sites não confiáveis – Extensões como Noscript permitem que os usuários controlem onde o JavaScript é executado.

- Seja cauteloso com links e formulários – Evite clicar em links suspeitos ou enviar formulários em sites não verificados. Mesmo links aparentemente legítimos podem ocultar cargas úteis maliciosas.

- Ativar Política de Segurança de Conteúdo (CSP) – Esse recurso do navegador restringe a execução de scripts não autorizados, reduzindo significativamente a exposição a ameaças de XSS.

- Clear regularmente biscoitos e cache – Isso pode remover scripts maliciosos em potencial que foram armazenados no navegador.

- Use autenticação multifactor (MFA) – Se as credenciais forem comprometidas por meio de um ataque XSS, o MFA poderá impedir o acesso a conta não autorizada.

Melhores práticas para proprietários de sites

Os administradores de sites também desempenham um papel crucial na prevenção de vulnerabilidades XSS:

- Higienize as entradas do usuário – Filtre e valide toda a entrada do usuário para evitar a injeção de script maliciosa.

- Use cookies apenas http e seguros – impedem que os cookies sejam acessados por JavaScript.

- Implementar técnicas de fuga – Codifique dados dinâmicos antes de renderizá -los nas páginas da web para impedir a execução de script não autorizada.

- Realizar auditorias regulares de segurança – Revisões periódicas de código e teste de penetração ajudam a identificar vulnerabilidades.

- Implementar firewalls de aplicativos da web (WAFS) – Os WAFs podem detectar e bloquear as tentativas de ataque XSS antes de chegarem ao servidor.

- Aplique o princípio do menor privilégio (POLP) – Limite as permissões do usuário para reduzir o impacto de um ataque XSS bem -sucedido.

- Monitore o tráfego e os logs do site – Padrões incomuns de comportamento podem indicar um ataque contínuo, permitindo uma resposta mais rápida de incidentes.

- Verificar Folha de dicas de prevenção de scripts de sites cruzados de Owasp Para orientações adicionais.

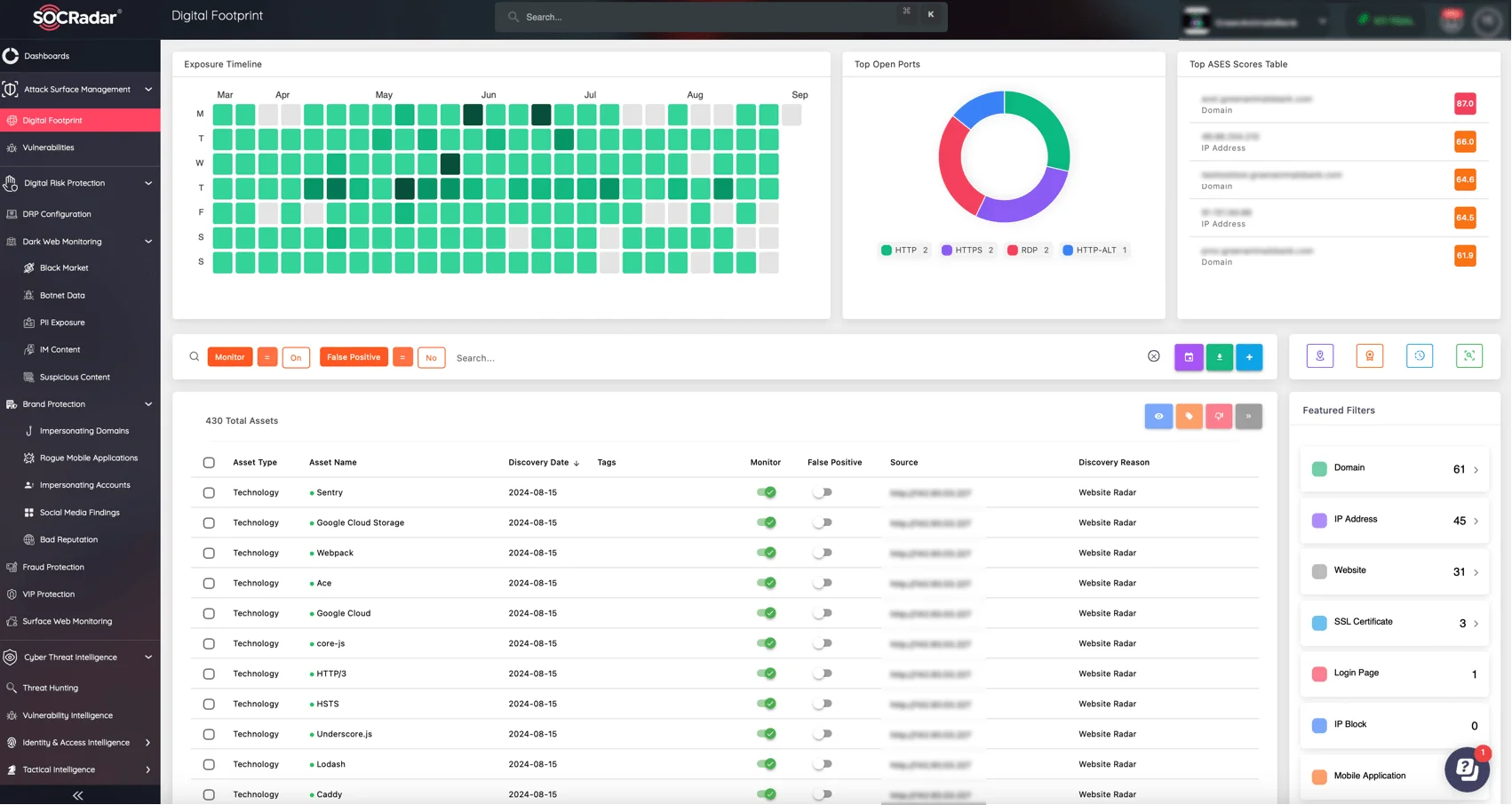

Além dessas práticas, Socradar’s Ataque de superfície de ataque (ASM) Varredura continuamente seus aplicativos de rede e outros ativos voltados para as vulnerabilidades de segurança mais recentes, sejam eles scripts cruzados (XSS) ou outros tipos.

Rastreie facilmente sua presença digital com Socradar ASM

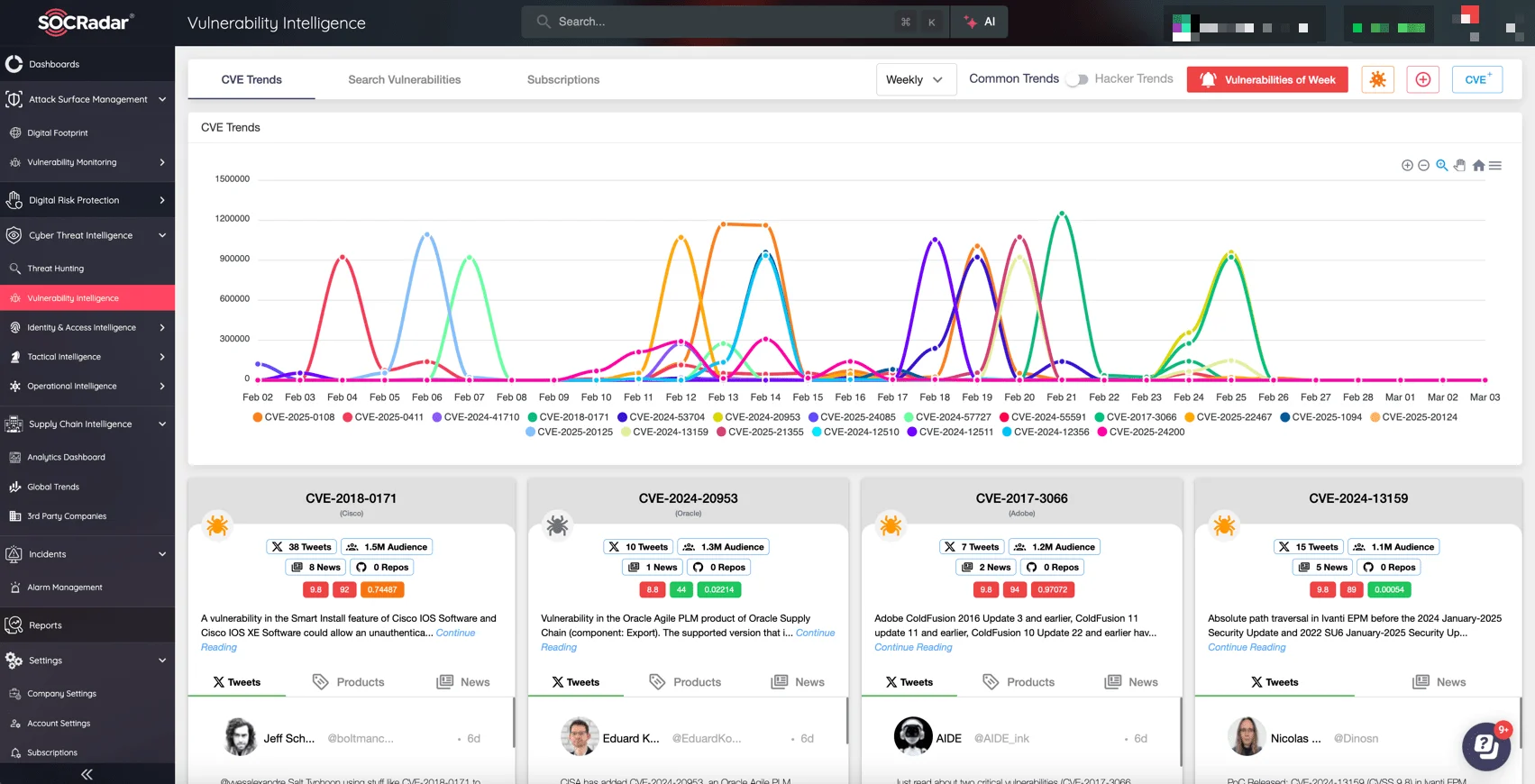

A plataforma de Socradar também oferece atualizações sobre ameaças recém -descobertas e vulnerabilidades de tendência por meio Inteligência de vulnerabilidadefornecido sob o módulo de inteligência de ameaças cibernéticas, permitindo que você aprenda mais sobre vulnerabilidades e permaneça seguro.

Siga as mais recentes tendências de CVEs e hackers via Intelligence de Vulnerabilidade no Socradar XTi

Ferramentas para navegação na web segura

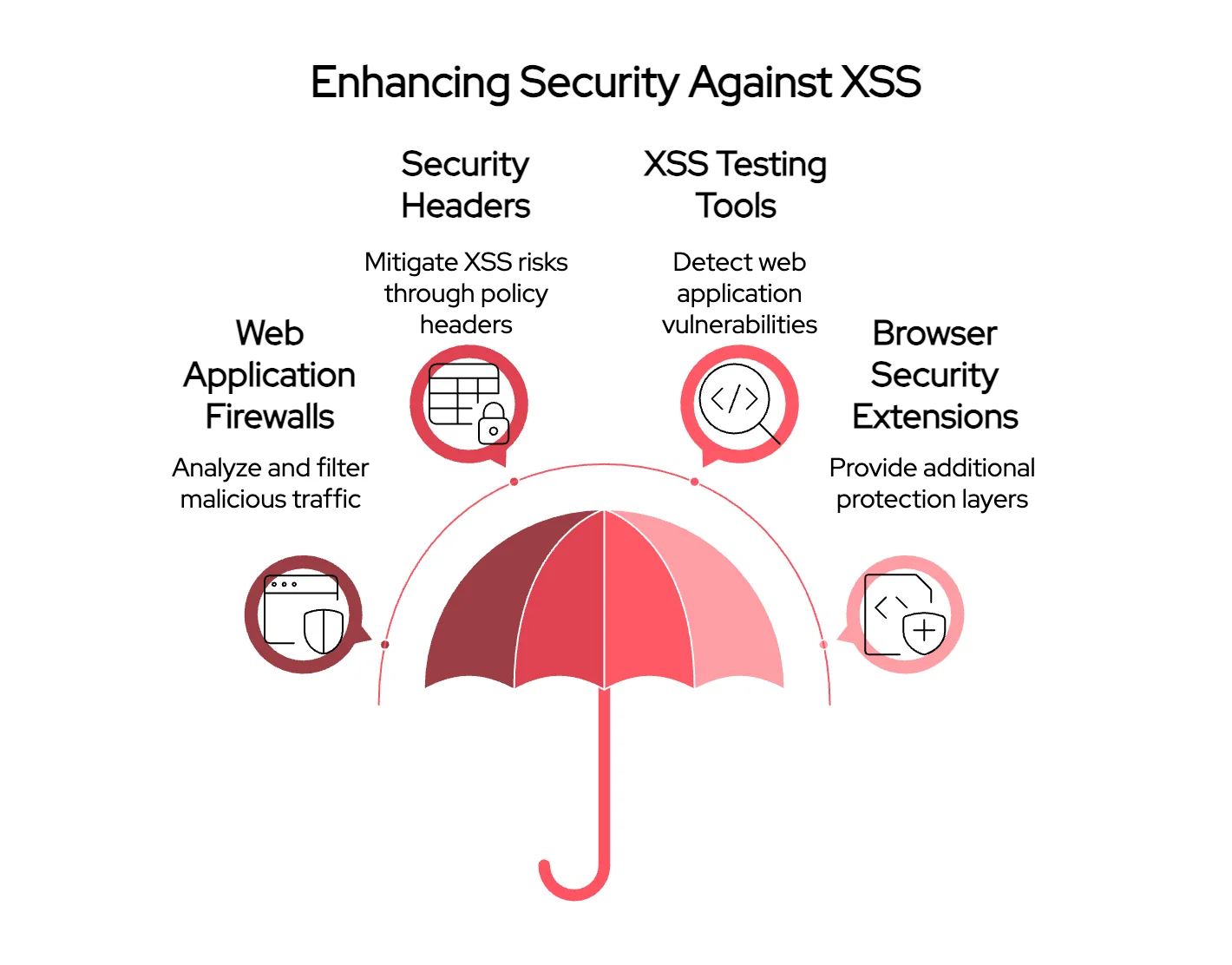

Ao alavancar as ferramentas certas, usuários e administradores podem reduzir significativamente o risco de ataques XSS. Abaixo estão algumas ferramentas e técnicas importantes que aprimoram a segurança do navegador e protegem contra as vulnerabilidades XSS.

Quais ferramentas você pode usar para aprimorar a segurança contra scripts cruzados?

Firewalls de aplicativos da web (WAFS)

Os firewalls de aplicativos da web analisam e filtram o tráfego malicioso, impedindo o XSS e outras ameaças cibernéticas antes de chegarem aos usuários. As soluções WAF avançadas usam inteligência artificial para detectar e mitigar novos padrões de ataque em tempo real.

Cabeçalhos de segurança

Os navegadores suportam cabeçalhos de segurança que ajudam a mitigar os riscos do XSS:

- Política de Segurança de Conteúdo (CSP) – restringe as fontes das quais os scripts podem ser carregados, reduzindo a probabilidade de execução de script não autorizada.

- X-XSS-Proteção -Ativa as proteções de navegador embutidas contra o XSS.

- Política do referenciador – Limita as informações enviadas com solicitações para impedir o vazamento de dados.

- Segurança de Transporte Estrito (HSTS) – Aplica conexões HTTPS para proteger contra a interceptação de dados.

Ferramentas de teste XSS

Proprietários de sites e profissionais de segurança podem aproveitar ferramentas especializadas como essas para detectar vulnerabilidades XSS:

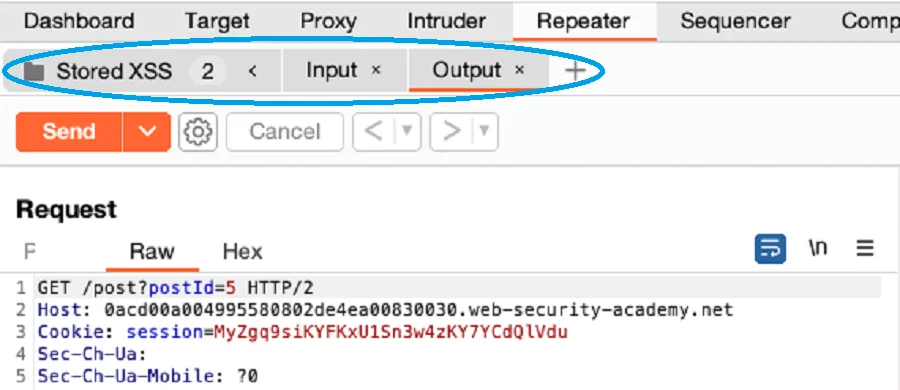

- Suíte burp – Uma ferramenta poderosa para a varredura de vulnerabilidades na Web, incluindo a detecção XSS.

Burpsuite (fonte: PortSwigger)

- OWASP ZAP (proxy de ataque Zed) -Uma ferramenta de código aberto projetado para encontrar fraquezas de segurança nos aplicativos da Web.

Extensões de segurança do navegador

Existem inúmeras extensões de navegador que aprimoram a navegação na Web segura, fornecendo camadas adicionais de proteção contra ataques XSS. Alguns dos conhecidos incluem:

- Noscript – Bloqueia a execução do JavaScript em sites não confiáveis, impedindo a injeção de script maliciosa.

- Origem Ublock -Impede que anúncios e scripts maliciosos carreguem, reduzindo o risco de ataques drive-by.

- Badger de privacidade -Blocks Rastreando scripts que podem ser explorados para ataques baseados em XSS.

Conclusão

Os ataques do XSS são uma séria ameaça à segurança do navegador e à segurança on -line, permitindo que scripts maliciosos comprometam dados sensíveis. No entanto, ao tomar medidas proativas e alavancar as ferramentas de segurança certas, os usuários da Web e os administradores de sites podem reduzir o risco de exploração.

Suas práticas de segurança desempenham um papel vital na defesa de ameaças cibernéticas. Seja você um usuário individual ou um proprietário de uma empresa, permanecer informado sobre as vulnerabilidades XSS e atenuar ativamente os riscos é essencial para a navegação na web segura.

Para simplificar o gerenciamento de segurança, Socradar Xti Varreta continuamente aplicativos de rede e ativos externos em busca de vulnerabilidades, incluindo riscos de XSS.

Ao priorizar a segurança hoje, você contribui para um ambiente digital mais seguro e resistente para todos.