O financiamento de Miter para gerenciar o programa CVE foi relatado como expirando, desencadeando alarme imediato no cenário de segurança cibernética. Abaixo estão os pontos-chave que todo tomador de decisão de segurança cibernética precisa entender sobre a situação:

- O financiamento de Miter para gerenciar o programa CVE foi relatado como expirando 16 de abril de 2025Apertando alarme em toda a indústria.

- O programa CVE é essencial para Rastreando e padronizando vulnerabilidades de segurança cibernética em todo o mundo.

- Efeitos imediatos pode incluir a interrupção na atribuição de novos IDs CVE, impactando scanners, patches e resposta a incidentes.

- Preocupações de médio prazo Envolva rastreamento de vulnerabilidade fragmentado, bancos de dados nacionais deteriorados e coordenação mais lenta do fornecedor.

- Há Sem alternativas oficiaisembora os CNAs como o Vulncheck estejam fornecendo stopgaps temporários.

- Uma nova organização sem fins lucrativos, o Fundação CVEfoi anunciado pouco antes do prazo de financiamento de 16 de abril para apoiar o futuro do programa como uma iniciativa orientada à comunidade; Embora as perguntas permaneçam sobre seu tempo, prontidão e papel de longo prazo.

- CISOs devem agir agora: Monitore os desenvolvimentos, prepare planos de rastreamento interno e defenda a ação do governo.

Neste artigo, vamos dividir as perguntas mais críticas e comumente feitas em torno dessa questão, para ajudar os CISOs e os líderes de segurança a navegar o que mudou e o que pode vir a seguir.

1. O que aconteceu com o financiamento do programa CVE de Mitre?

Em 16 de abril de 2025, o contrato federal de Mitre para operar e manter o programa comum de vulnerabilidades e exposições (CVE), bem como o programa de enumeração de fraqueza comum (CWE), foi relatado como expirando, provocando avisos sobre a possível interrupção.

O programa CVE tem sido especialmente uma pedra angular na segurança cibernética, fornecendo identificadores padronizados para vulnerabilidades divulgadas publicamente.

Enquanto a crise imediata foi evitada por uma extensão de financiamento de última hora, o episódio levantou sérias preocupações sobre a continuidade e a estabilidade a longo prazo desse recurso crítico de segurança cibernética.

Carta oficial aos membros do conselho da CVE por Mitre VP Yosry Barsoum

2. Por que o financiamento expirou?

O lapso de financiamento é atribuído às decisões orçamentárias do governo dos EUA, especificamente o Departamento de Segurança Interna (DHS) e a Agência de Segurança de Segurança Cibernética e Infraestrutura (CISA), que não renovaram o contrato de Mitre.

Embora os motivos específicos para a não renovação inicial não tenham sido detalhados publicamente, a CISA finalmente garantiu um Extensão do contrato de 11 meses Para evitar interrupções nos programas.

3. Quando isso ocorreu?

- 15 de abril de 2025: A Liderança da Miter notificou o Conselho da CVE e a comunidade mais ampla de segurança cibernética de que seu financiamento para operar os programas CVE e CWE estava expirando no dia seguinte.

- 16 de abril de 2025: No dia em que os programas foram definidos para ceder, a CISA confirmou que havia garantido financiamento incremental para evitar uma quebra de serviço. Como resultado, os programas CVE e CWE permaneceram operacionais.

Mitre alertou sobre a potencial interrupção se o lapso ocorreu, citando impactos abrangentes da degradação do banco de dados de vulnerabilidades a quebras na proteção crítica da infraestrutura. A extensão rápida evitou esses resultados, mas também intensificou pedidos de planejamento de sustentabilidade a longo prazo.

4. Quais são as implicações imediatas para a comunidade de segurança cibernética?

Embora a interrupção imediata tenha sido evitada, o Scare ressaltou o quão dependente o ecossistema de segurança cibernética está nas operações contínuas do programa CVE. As principais preocupações levantadas incluíram:

- Interrupção no rastreamento de vulnerabilidades: Sem uma autoridade central, a atribuição e a catalogação de novos CVEs pode ser atrasada ou inconsistente.

- Impacto nas ferramentas e operações de segurança: Muitas ferramentas de segurança cibernética e protocolos de resposta a incidentes dependem de identificadores de CVE para avaliação e mitigação de ameaças.

- Desafios para a infraestrutura crítica: As organizações podem enfrentar dificuldades em identificar e abordar prontamente vulnerabilidades, afetando potencialmente as posturas nacionais e globais de segurança cibernética.

5. Quais são os efeitos de médio prazo na comunidade de segurança cibernética?

Embora o financiamento tenha sido estendido temporariamente, o episódio revelou riscos de longo prazo que podem surgir de interrupções futuras ou mudanças permanentes:

- Fragmentação de bancos de dados de vulnerabilidades: Na ausência de uma fonte universalmente confiável, várias organizações podem criar seus próprios sistemas de rastreamento, levando a problemas de inconsistência e compatibilidade de dados.

- Divisão de vulnerabilidade atrasada: Sem um órgão de coordenação confiável, pesquisadores e vendedores podem ter dificuldades com a divulgação responsável, aumentando o risco de explorações não atraídas.

- Aumento da exposição ao risco: As organizações podem achar mais difícil avaliar, priorizar e agir de vulnerabilidades sem uma estrutura de referência padronizada, aumentando o potencial de exploração.

6. Existem alternativas ao programa CVE?

Embora o programa CVE seja o padrão mais reconhecido para identificação de vulnerabilidades, outras entidades podem intervir para preencher uma lacuna em potencial:

- Autoridades de numeração da CVE (CNAs): Organizações como o Vulncheck reservaram proativamente os identificadores de CVE para continuar o rastreamento de vulnerabilidades.

- Bancos de dados do setor privado: Empresas como a Tenable mantêm seus próprios bancos de dados de vulnerabilidades e podem oferecer mecanismos de rastreamento alternativos.

No entanto, se alternativas amplamente adotadas não forem coordenadas na ausência de um sistema centralizado como o programa CVE da Mitre, o resultado pode ser inconsistência e eficiência reduzida em todo o setor.

7. O que os CISOs e os líderes de segurança devem fazer?

À luz da incerteza em torno do financiamento do programa CVE, os líderes de segurança devem tomar medidas proativas para proteger suas práticas de gerenciamento de vulnerabilidades. As seguintes ações podem ajudar as organizações a permanecer resilientes, independentemente dos desenvolvimentos futuros:

- Envolva -se com o CNAS: Colabore com organizações que reservam identificadores de CVE para garantir o acesso contínuo às informações de vulnerabilidade.

- Diversificar fontes de vulnerabilidade: Incorpore vários bancos de dados e avisos de vulnerabilidades em suas operações de segurança para mitigar a confiança em uma única fonte.

- Advogado pela restauração do financiamento: Envolva -se com grupos do setor e contatos do governo para enfatizar a importância do programa CVE e defender o financiamento renovado.

- Monitore Developments: Mantenha -se informado sobre soluções alternativas e esforços da comunidade para estabelecer novos mecanismos padronizados de rastreamento de vulnerabilidades.

8. Existe uma chance de financiar a restauração?

A Mitre expressou seu compromisso com o programa CVE e está trabalhando com agências governamentais para garantir apoio contínuo. No entanto, embora uma extensão de contrato de 11 meses tenha evitado temporariamente a interrupção do serviço, o financiamento e a supervisão de longo prazo permanecem incertos.

Em resposta a essas incertezas, vários membros do conselho da CVE lançaram a “Fundação CVE”, uma iniciativa sem fins lucrativos que visa tornar o programa CVE mais independente e orientado pela comunidade. A fundação afirmou que esse esforço de transição está em andamento há um ano, mas alguns Observadores levantaram questões Sobre o tempo e a prontidão da iniciativa – especialmente porque o registro de domínio e o lançamento do site coincidiram de perto com a data de validade relatada.

Mensagem no site da CVE Foundation – CVE Foundation lançada para garantir o futuro do programa CVE

Ainda não se sabe se essa nova fundação complementará ou substituirá o papel de Mitre, mas sua formação ressalta preocupações crescentes em confiar apenas em um modelo contratado pelo governo para um recurso tão globalmente crítico. No entanto, a partir de agora, nenhum plano oficial foi anunciado para restaurar o financiamento.

9. O que isso significa para a coordenação global e o futuro do gerenciamento de vulnerabilidades?

O programa CVE tem servido como um idioma compartilhado para profissionais de segurança cibernética em todo o mundo. Qualquer interrupção em sua continuidade poderia ter ameaçado a colaboração internacional, o compartilhamento de inteligência de ameaças oportunas e a resposta de incidentes coordenados. Embora a extensão recente do contrato tenha evitado a interrupção imediata, ela também expôs fragilidades estruturais mais profundas em como o rastreamento de vulnerabilidades é gerenciado.

Para fortalecer a resiliência daqui para frente, a comunidade de segurança cibernética pode precisar se adaptar por:

- Desenvolvendo novos padrões: Criando estruturas alternativas para identificação e rastreamento de vulnerabilidades.

- Melhorando a colaboração: Fortalecendo as parcerias entre setores público e privado para manter o gerenciamento eficaz de vulnerabilidades.

- Investir em automação: Aproveitando a IA e o aprendizado de máquina para identificar e priorizar vulnerabilidades na ausência de um sistema centralizado.

10. O que acontece com o banco de dados CVE existente?

Mitre confirmou que o banco de dados CVE permanece acessível ao público e totalmente funcional por enquanto. Com o contrato do governo estendido, novas entradas continuam sendo adicionadas. No entanto, a recente incerteza destacou a importância da transparência e do planejamento de longo prazo para garantir a continuidade, independentemente dos modelos de financiamento.

Como o Socradar ajuda você a navegar na incerteza do CVE

O Socradar ajuda as organizações a manter visibilidade abrangente e consciência situacional, mesmo quando a incerteza envolve os sistemas centralizados de rastreamento de vulnerabilidades.

1. Descoberta de vulnerabilidade contínua

- Socradar não depende apenas de IDs CVE.

- Nosso Inteligência de vulnerabilidade módulo faixas Atoreador de ameaças conversando, explorar disponibilidadeconselhos de fornecedores e Dark Web Menções – mesmo quando um CVE ainda não foi emitido.

Por exemplo, quando um dia zero é descoberto, mas carece de um cve, Socradar Xti Pode sinalizar com base no consultor de fornecedores, no GitHub Explorit Release e menciona no Telegram.

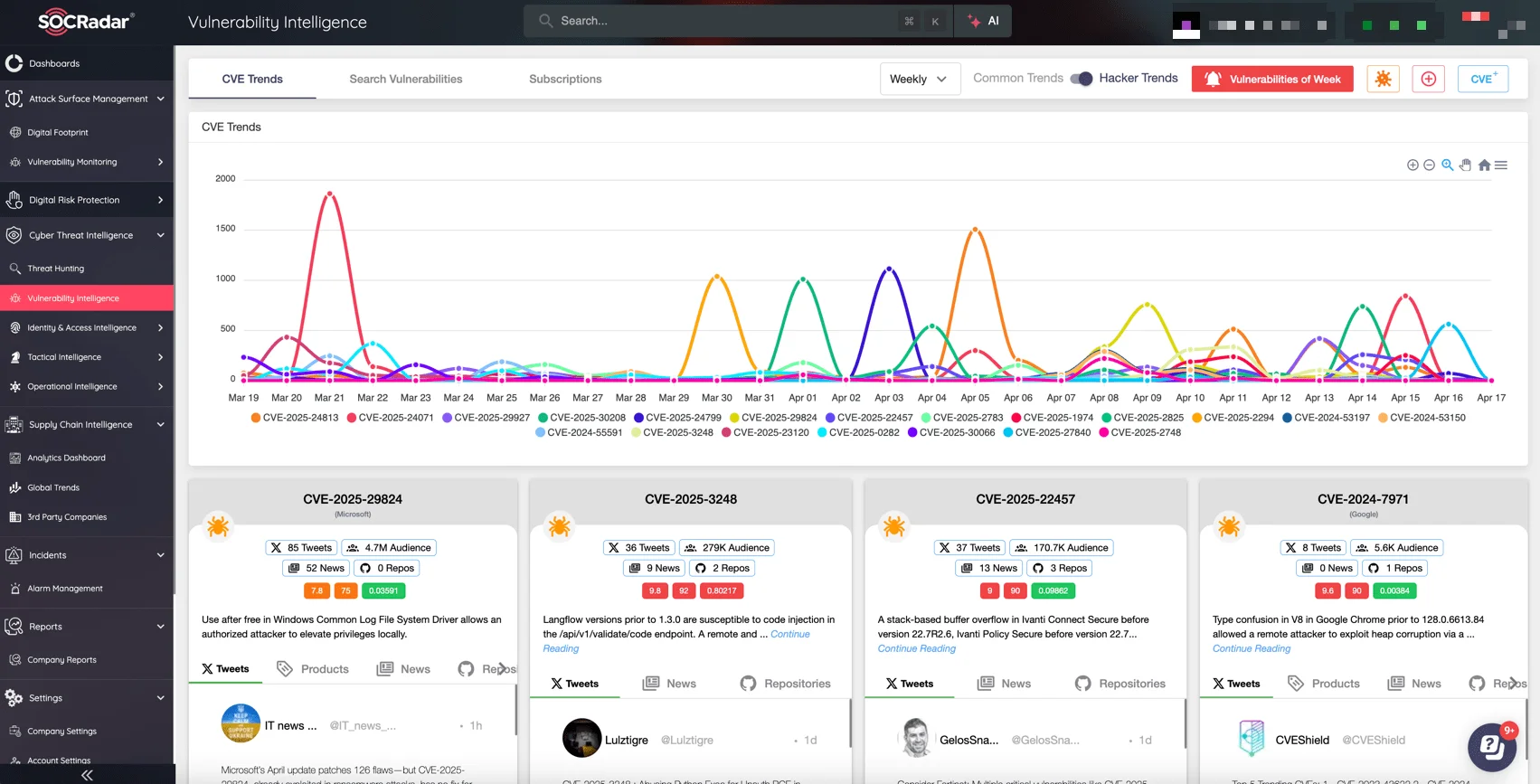

Explore a inteligência de vulnerabilidades em tempo real com Socradar, alimentada pelo contexto de ameaça profunda e explorando insights.

2. Alertas em tempo real com base na exploração, não apenas IDs CVE

- Socradar prioriza com base em Atividade do ator de ameaçasAssim, infraestrutura crítica direcionamentoe Explorar a prontidão.

- Mesmo que uma vulnerabilidade não tenha um CVE, você ainda receberá um alerta se estiver sendo explorado ativamente.

Exemplo: Uma vulnerabilidade em um aparelho popular VPN está sendo usada por grupos de ransomware. Socradar alerta sua equipe SOC com prova de exploração – mesmo que nenhum CVE esteja disponível.

Obtenha acesso gratuito à inteligência de ameaças acionável adaptada para profissionais com Socradar Freemium.

3. Relatórios de inteligência de ameaças personalizadas

- Os CISOs podem gerar Relatórios personalizados Usando palavras -chave como nomes de software, tipos de exploração ou superfícies de ataque.

- Você não depende mais de tags CVE – seu relatório ainda aparece ameaças reais com base no contexto e na gravidade.

Exemplo: Seu conselho solicita um relatório sobre todas as vulnerabilidades conhecidas em seu ambiente Citrix. O Socradar fornece um usando o ator de ameaças TTPS, informações de exploração e sinais da Web Dark.