Uma vulnerabilidade crítica recentemente divulgada em produtos Ivanti, CVE-2025-22457, chamou a atenção urgente em toda a comunidade de segurança cibernética. A falha, confirmada para ser ativamente explorada na natureza, afeta soluções corporativas amplamente usadas, incluindo aparelhos VPN de VPN do IVANTI Connect Secure (ICS), Pulse Connect Secure, Ivanti Policy Secure e ZTA Gateways. Se deixado sem patch, pode permitir que os atacantes remotos executem código arbitrário e obtenham controle total dos sistemas afetados.

Paralelamente, outra vulnerabilidade severa foi revelada na Biblioteca Java Apache Parquet, destacando como os invasores estão cada vez mais observando componentes fundamentais nos pipelines de dados modernos.

Vamos dividir essas ameaças, examinar as táticas usadas por atores de ameaças avançadas e repassar o que as equipes de segurança devem fazer a seguir.

CVE-2025-22457: ameaça de transbordamento de buffer crítico em produtos Ivanti

A última vulnerabilidade Ivanti, CVE-2025-22457, carrega uma pontuação CVSS de 9,0classificando -o como crítico. Na sua essência, a falha deriva de um Overflow de buffer baseado em pilha e pode ser acionado remotamente sem autenticação. Se explorado, permite que os invasores executem código arbitrário, potencialmente levando a um compromisso completo do sistema.

Cartão de vulnerabilidade do CVE-2025-22457 (Inteligência de vulnerabilidade de Socradar)

A exploração do mundo real já foi observada. Ivanti confirmou que um número limitado de clientes que usam o Connect Secure e o Fend-of-Support Pulse Connect Secure Appliances foi comprometido. Até agora, não há evidências de ataques ativos contra a política segura ou os gateways ZTA.

Produtos afetados e disponibilidade de patches

De acordo com o aviso de Ivanti, a vulnerabilidade afeta vários produtos. Aqui está um colapso das versões impactadas e as correções correspondentes:

Ivanti Connect Secure

- Afetado: versões 22.7r2.5 e anteriormente

- Correção: versão 22.7r2.6 (lançado em 11 de fevereiro de 2025)

Política de Ivanti segura

- Afetado: versões 22.7r1.3 e anteriormente

- Correção: versão 22.7r1.4 (esperado em 21 de abril de 2025)

Gateways ZTA

- Afetado: versões 22.8r2 e anteriormente

- Correção: Versão 22.8R2.2 (esperado em 19 de abril de 2025)

Pulse Connect Secure (final de apoio)

- Afetado: versões 9.1R18.9 e anteriormente

- Correção: Versão 22.7R2.6

- Nota: Este produto atingiu o final de apoio em 31 de dezembro de 2024. Os clientes devem entrar em contato com Ivanti e migrar.

As organizações que usam qualquer uma dessas versões devem priorizar o patch ou migração o mais rápido possível para mitigar a exposição.

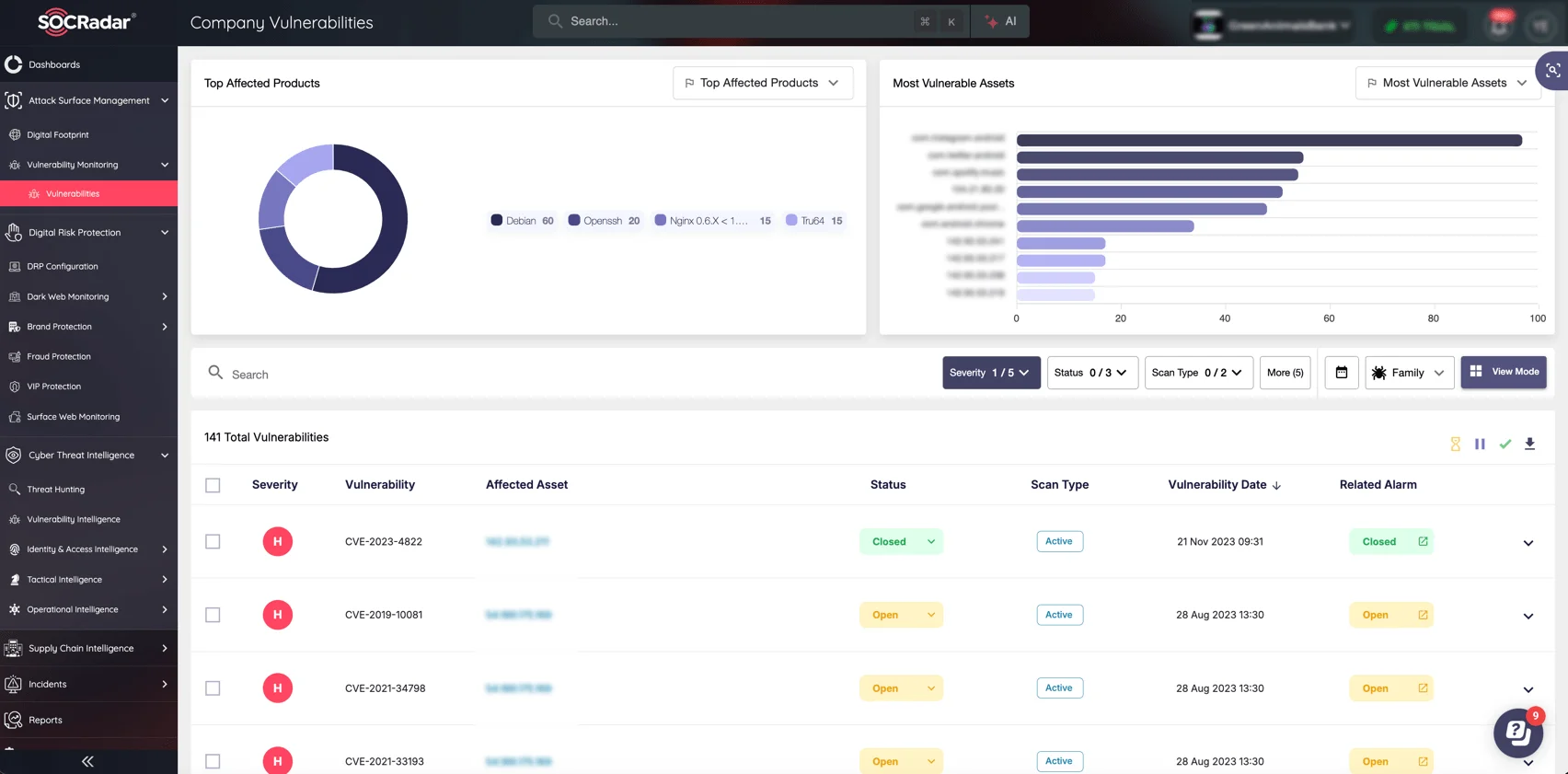

Vulnerabilidades como CVE-2025-22457 mostram como os atacantes têm como alvo os sistemas corporativos amplamente expostos. Socradar’s Ataque de superfície de ataque (ASM) Identifica e monitora continuamente todos os seus ativos digitais expostos externamente, destacando riscos ocultos, como software desatualizado ou servidores equivocados.

Monitore facilmente sua pegada digital e vulnerabilidades da empresa com o módulo ASM da Socradar

Com descoberta e visibilidade automatizadas em toda a sua pegada digital, sua organização pode remendar prontamente vulnerabilidades, aplicar melhores práticas de segurança e fechar pontos de entrada que os cibercriminosos exploram com mais frequência.

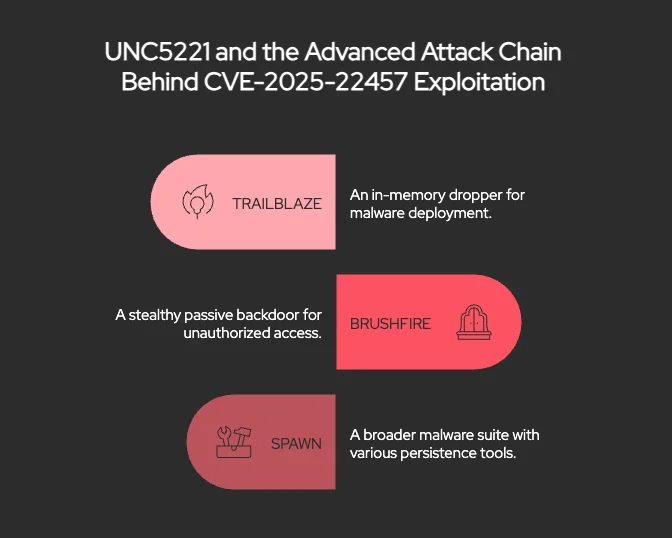

UNC5221 e a cadeia de ataque avançada atrás da exploração CVE-2025-22457

A inteligência de ameaças de Mandiant confirma que a exploração da CVE-2025-22457 começou tão cedo quanto meados de março de 2025. Os atacantes implantaram um arsenal de malware de vários estágios que inclui:

- Trailblaze: um conta-gotas de memória

- Brushfire: um backdoor passivo furtivo

- Spawn: uma suíte de malware mais amplo que inclui vários componentes para persistência e evasão

Ferramentas de malware usadas pela UNC5221 para segmentar aparelhos Ivanti

A sequência de ataque é particularmente sofisticada. De acordo com o relatórioele começa com a exploração do excesso de buffer para executar um script de shell que digitaliza processos da Web vulneráveis. A partir daí, o conta -gotas Trailblaze é injetado na memória, o que entrega o Brushfire em um serviço da Web ativo. O malware usa Ganchos SSL Para executar secretamente o código de shell criptografado, enquanto módulos adicionais como Spawnloth, Spawnsnare e Spawnwave ajudam a evitar a detecção, adulterando toras e obscurecendo artefatos do sistema.

Esta atividade foi atribuída a UNC5221um grupo de espionagem ligado à China com uma história conhecida de direcionar dispositivos de borda. Eles também foram associados, pelo menos vagamente, a grupos como APT27, UTA0178 e Typhoon de seda da Microsoft, embora Mandiant pare de confirmar essas conexões.

Nesse caso, acredita-se que a UNC5221 tenha o patch de fevereiro de Ivanti de engenharia reversa para criar uma exploração para sistemas não patches, marcando a primeira vez que eles foram observados passando de uma exploração de dia para o dia n nesta linha de produtos.

Para mascarar ainda mais suas operações, a UNC5221 alavancou uma rede global de ofuscação de aparelhos comprometidos, incluindo firewalls ciberone, dispositivos QNAP NAS e roteadores Asus. Essa infraestrutura ajuda a anonimizar seu tráfego durante os ataques, tornando a atribuição e a detecção ainda mais desafiadora.

Orientação de mitigação: o que os clientes da Ivanti devem fazer agora

Ivanti emitiu orientação urgente Para os clientes abordarem os riscos representados pela CVE-2025-22457. Para aqueles que usam o Connect Secure, a empresa recomenda a atualização imediatamente para Versão 22.7r2.6. Se os indicadores de compromisso e os resultados das TIC sugerem uma violação, Ivanti aconselha a realizar um Redefinição de fábrica Antes de reimportar o aparelho com o patch mais recente.

Notavelmente, a versão 22.7R2.6 também resolve várias outras vulnerabilidades críticas:

- CVE-2024-38657

- CVE-2025-22467

- CVE-2024-10644

Esses bugs podem permitir que um invasor remoto e autenticado escreva arquivos arbitrários ou execute código, ampliando a urgência para corrigir.

Para detalhes técnicos completos e atualizações oficiais, consulte Aviso de segurança de abril.

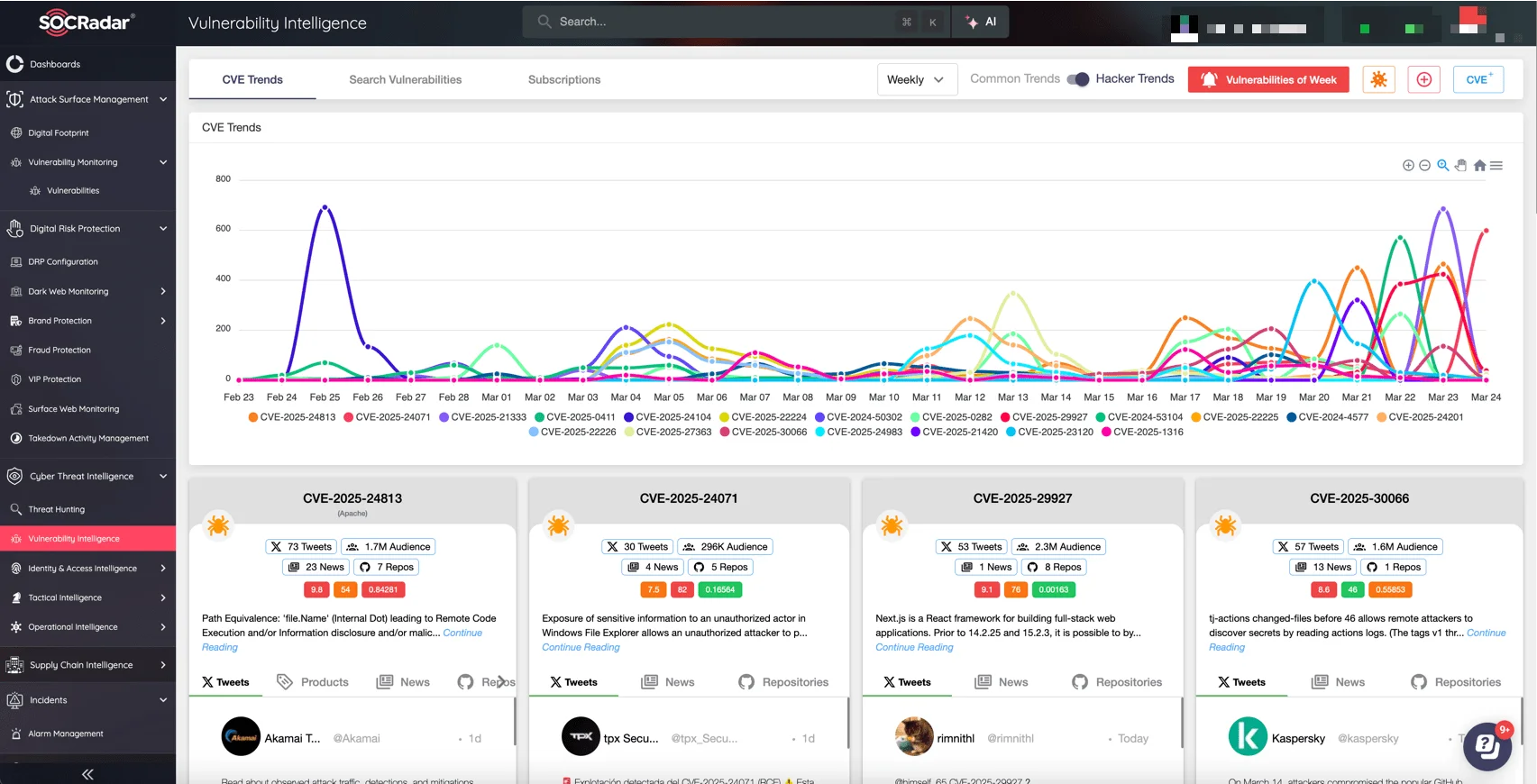

Aumente a capacidade da sua equipe de segurança de combater ameaças de alto risco como CVE-2025-22457 com Socradar’s Inteligência de vulnerabilidadeparte do abrangente Inteligência de ameaças cibernéticas módulo. Identifique rapidamente as vulnerabilidades críticas que afetam seus ativos, obtenha informações acionáveis sobre a exploração ativa e priorize as correções com base em cenários de ameaça reais, não apenas no escores do CVSS.

Inteligência de vulnerabilidade de Socradar

O rastreamento de vulnerabilidades em tempo real da Socradar e alertas ajudam sua equipe a passar rapidamente da detecção para a mitigação, impedindo que violações antes que os atacantes possam explorá-los.

Indicadores de compromisso (IOCs) relacionados à CVE-2025-22457 Regras de exploração e Yara

Abaixo estão os indicadores de compromisso (IOCs) associados à exploração da CVE-2025-22457, bem como às regras de Yara para detecção, conforme fornecido no Google Cloud Blog.

Indicadores de compromisso (COI):

| Família de código | MD5 | Nome do arquivo | Descrição |

| Pioneira | 4628A501088C31F53B5C9DDF6788E835 | /tmp/.i | Conta-gotas de memória |

| Brushfire | E5192258C27E712C7ACF80303E68980B | /tmp/.r | Backdoor passivo |

| Spawnsnare | 6E01EF1367EA81994578526B3BD331D6 | /bin/dsmain | Extrator de kernel e criptografado |

| Spawnwave | CE2B6A554AE46B5EB7D79CA5E7F440DA | /lib/libdsupgrade.so | Utilidade do implante |

| Spawnloth | 10659B392E7F5B30B375B94CAE4FDCA0 | /tmp/.liblogblock.so | Utilitário de adulteração de log |

Regras de Yara:

REGRA M_APT_INSTALLER_SPAWNANT_1

{

meta:

Autor = “Mandiant”

Descrição = “Detecta Spawnant. Spawnant é um

Instalador direcionando dispositivos Ivanti. Seu objetivo é persistentemente

Instale outros malware da família Spawn (Spawnsnail,

Spawnmole), além de soltar webshells adicionais na caixa. ”

Strings:

$ s1 = “dspkginsstall” ASCII FULHAÇÃO COMPLETA

$ s2 = “vsnprintf” ASCII PORDA DE ASCII

$ s3 = “Bom_files” ASCII FULHAÇÃO COMPLETA

$ s4 = “do-instalação” ASCII

$ s5 = “ld.so.preload” ASCII

$ s6 = “ld_preload” ASCII

$ s7 = “scanner.py” ASCII

doença:

uint32 (0) == 0x464c457f e 5 de ($ s*)

}

regra m_utility_spawnnsnare_1 {

meta:

Autor = “Mandiant”

Descrição = “Spawnsnare é um utilitário escrito em C que tem como alvo

Sistemas Linux Extraindo a imagem do kernel Linux não compactado

em um arquivo e criptografando -o com AES. ”

Strings:

$ s1 = “x00extract_vmlinuxx00”

$ s2 = “x00ENCRYPT_FILEX00”

$ s3 = “x00decrypt_filex00”

$ s4 = “x00lbb_mainx00”

$ s5 = “x00busyboxx00”

$ s6 = “x00/etc/Busybox.confx00”

doença:

uint32 (0) == 0x464c457f

e todos eles

}

REGRA M_APT_UTILIDADE_SPAWNSLOTH_2

{

meta:

Autor = “Mandiant”

Descrição = “Regra de caça para identificar strings encontrados em Spawnloth”

Strings:

$ dslog = “dslogServer” ASCII FULHAÇÃO COMPLETA

$ gancho1 = “g_do_syslog_servers_exist” ASCII FullWord

$ gancho2 = “Zn5dsLog4file3addepkci” ASCII FullWord

$ gancho3 = “Funchook” ASCII PORDA COMPLETA

doença:

uint32 (0) == 0x464c457f e todos eles

}

Apache Parquet atingido pela vulnerabilidade severa

Além de Ivanti, outra ameaça séria surgiu no cenário mais amplo de vulnerabilidade. Uma falha crítica na biblioteca Java Apache Parquet, rastreada como CVE-2025-30065, foi divulgado, com uma pontuação máxima de CVSSV4 de 10,0. Essa vulnerabilidade abre a porta para a execução do código remoto (RCE) se um sistema lê um arquivo parquet especialmente criado.

O Apache Parquet é amplamente utilizado em pipelines de engenharia de dados e plataformas de análise, oferecendo compactação de alto desempenho e suporte rico em esquema para dados complexos. No entanto, versões até e incluindo 1.15.0 conter um bug no Parquet-AVRO módulo que maltrata a análise do esquema.

Segundo os pesquisadores, os invasores poderiam explorar esse problema, enganando um sistema vulnerável a importar um arquivo parquet malicioso, particularmente perigoso em ambientes que rotineiramente ingerem dados externos ou não verificados.

A falha tem sido Patchado na versão 1.15.1e, embora nenhuma exploração ativa tenha sido relatada, seu impacto potencial nos sistemas de processamento de dados em larga escala torna essencial o patchings.

Para uma operação técnica completa e de mitigação, consulte Este aviso na CVE-2025-30065.