Uma vulnerabilidade crítica recém -divulgada na linha de produtos Fortinet da FortiSwitch está levantando preocupações de segurança urgentes. Rastreado como CVE-2024-48887, essa falha permite que os atacantes remotos e não autenticados alterem as senhas de administrador sem nenhum acesso prévio-um sério risco de violação para empresas que confiam no Fortiswitch para infraestrutura de rede.

O que é CVE-2024-48887?

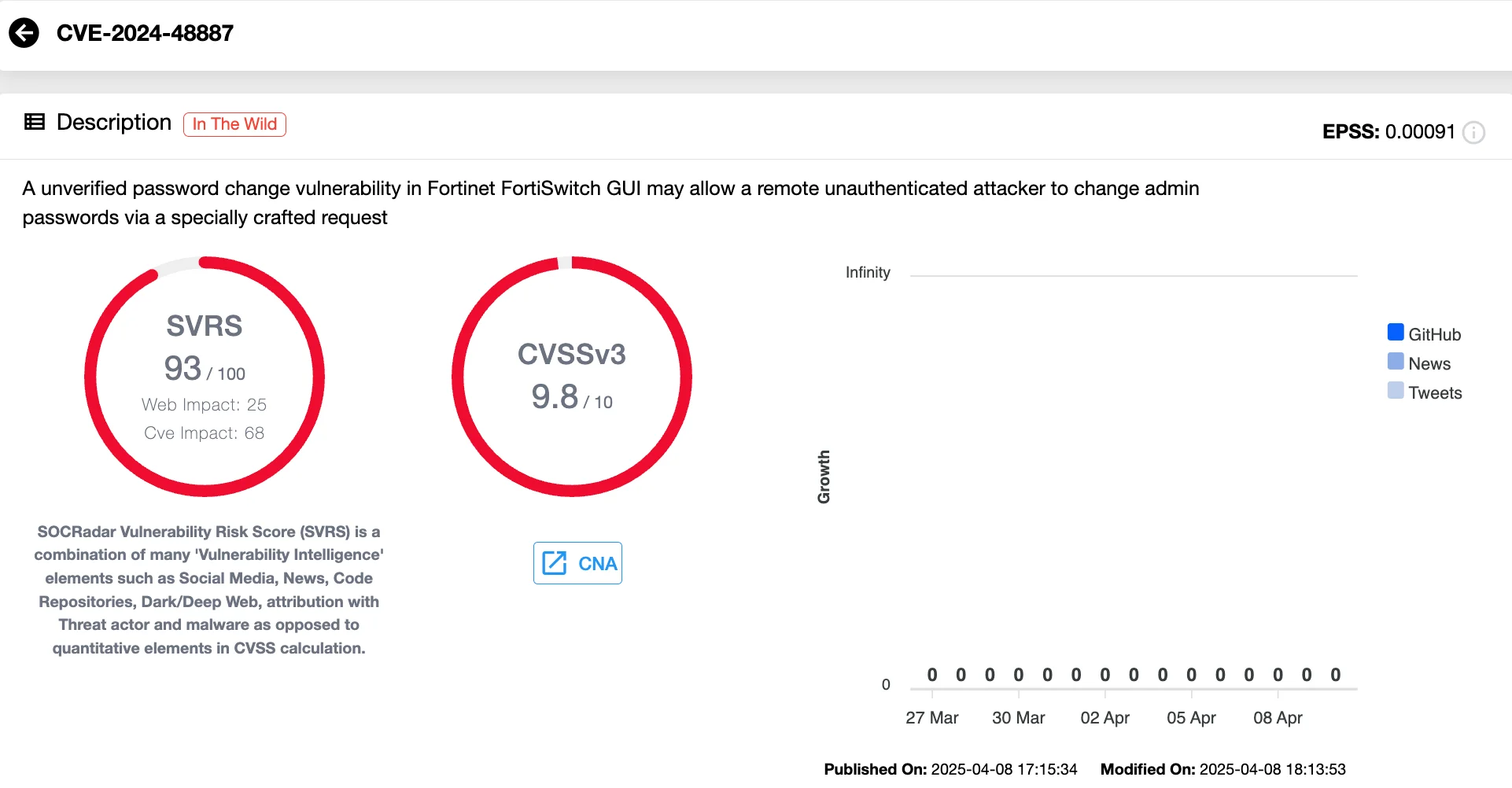

CVE-2024-48887 (CVSS 9.8) é uma vulnerabilidade de alteração de senha não verificada encontrada na GUI baseada na Web da Fortiswitch. O problema surge devido à validação insuficiente de entrada no endpoint set_password, permitindo que atores maliciosos enviem solicitações HTTP especialmente criadas que ignoram completamente a autenticação.

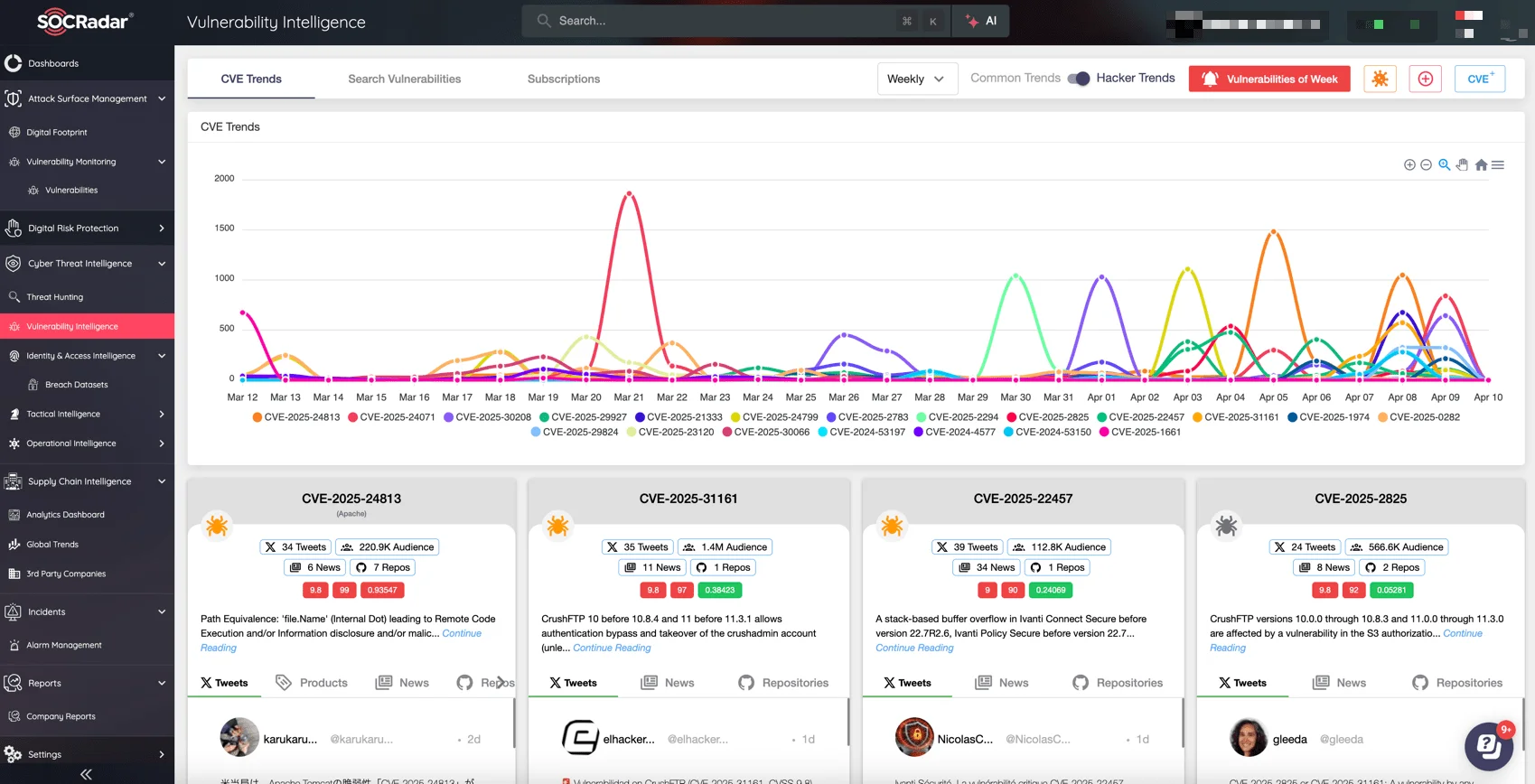

Cartão de vulnerabilidade do CVE-2024-48887 (inteligência de vulnerabilidade de Socradar)

Os invasores que exploram essa falha podem facilmente seqüestrar controle administrativo, manipular configurações ou pivô ainda mais em redes internas.

Quais versões Fortiswitch são afetadas?

De acordo com o de Fortinet Aviso oficiala vulnerabilidade afeta as seguintes versões do Fortiswitch:

- 7.6.0 (Patch a 7.6.1 ou mais tarde)

- 7.4.0 a 7.4.4 (Patch a 7.4.5+)

- 7.2.0 a 7.2.8 (Patch a 7.2.9+)

- 7.0.0 a 7.0.10 (Patch a 7.0.11+)

- 6.4.0 a 6.4.14 (Patch a 6.4.15+)

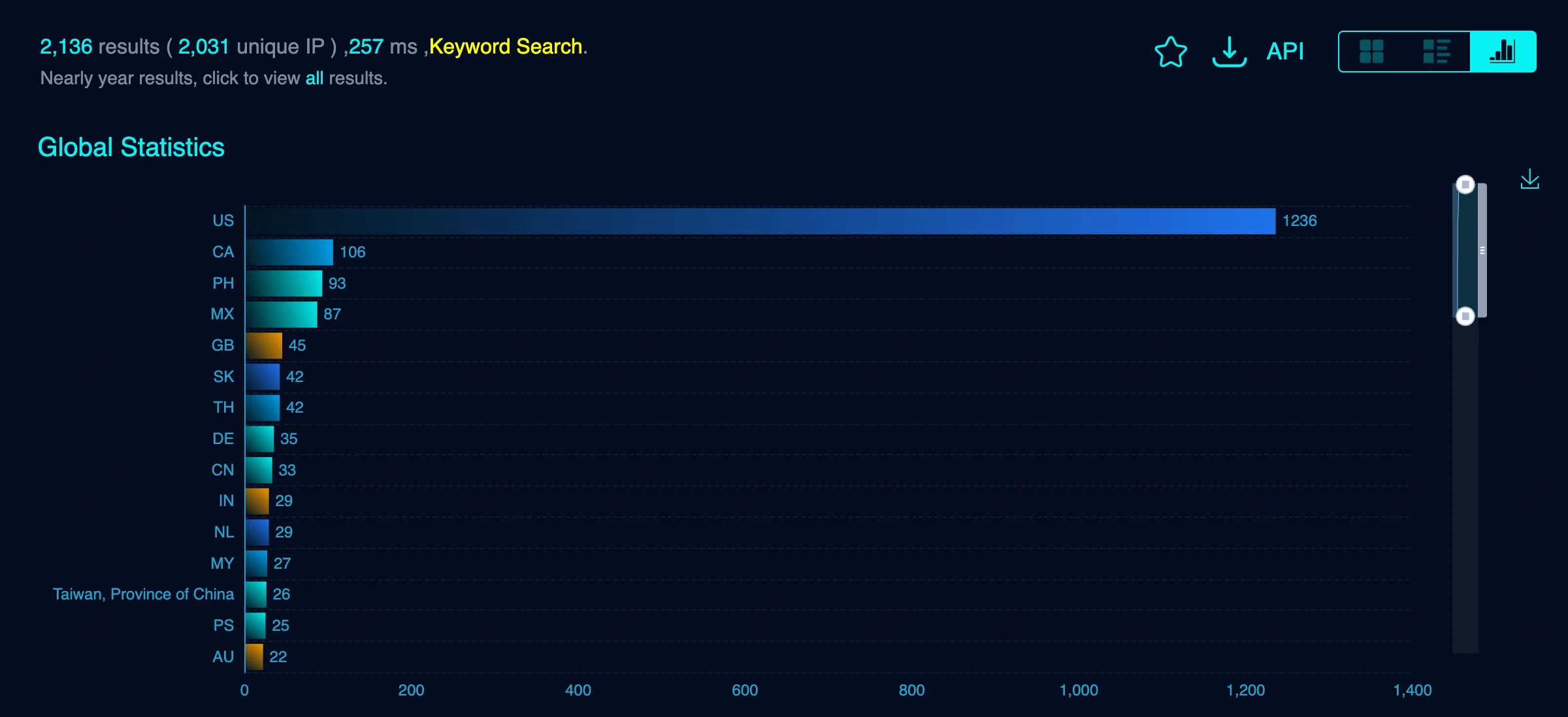

Uma pesquisa de FofA no Fortiswitch revela 2.000 Instâncias expostas à Internet, com a maioria localizada nos Estados Unidos. Esse nível de exposição enfatiza a urgência de corrigir CVE-2024-48887, especialmente para organizações com interfaces fortiswitch acessíveis ao público.

Resultados da pesquisa para fortiswitch no fofa

Detalhes técnicos: como funciona a exploração

A vulnerabilidade se origina da validação inadequada de entrada na interface da Web Fortiswitch. Um invasor remoto pode explorar a falha, criando solicitações HTTP que injetar comandos ou acionar uma redefinição de senha não verificada. O invasor não precisa de autenticação prévia, o que torna essa vulnerabilidade especialmente perigosa em ambientes expostos ou incorretamente segmentados.

Depois que o acesso é obtido, os atacantes podem:

- Modificar credenciais de administrador

- Executar alterações de configuração não autorizadas

- Mova -se lateralmente através das redes internas

Embora atualmente não haja evidências de exploração ativa, as vulnerabilidades anteriores de Fortinet se tornaram rapidamente ferramentas nos arsenais dos atores de ameaças. A natureza dessa vulnerabilidade-acesso não autenticado com impacto administrativo-o torna um risco de alta prioridade.

As organizações que atrasam o patching podem, sem saber, se expor a violações de dados, compromisso de rede ou até Ransomware.

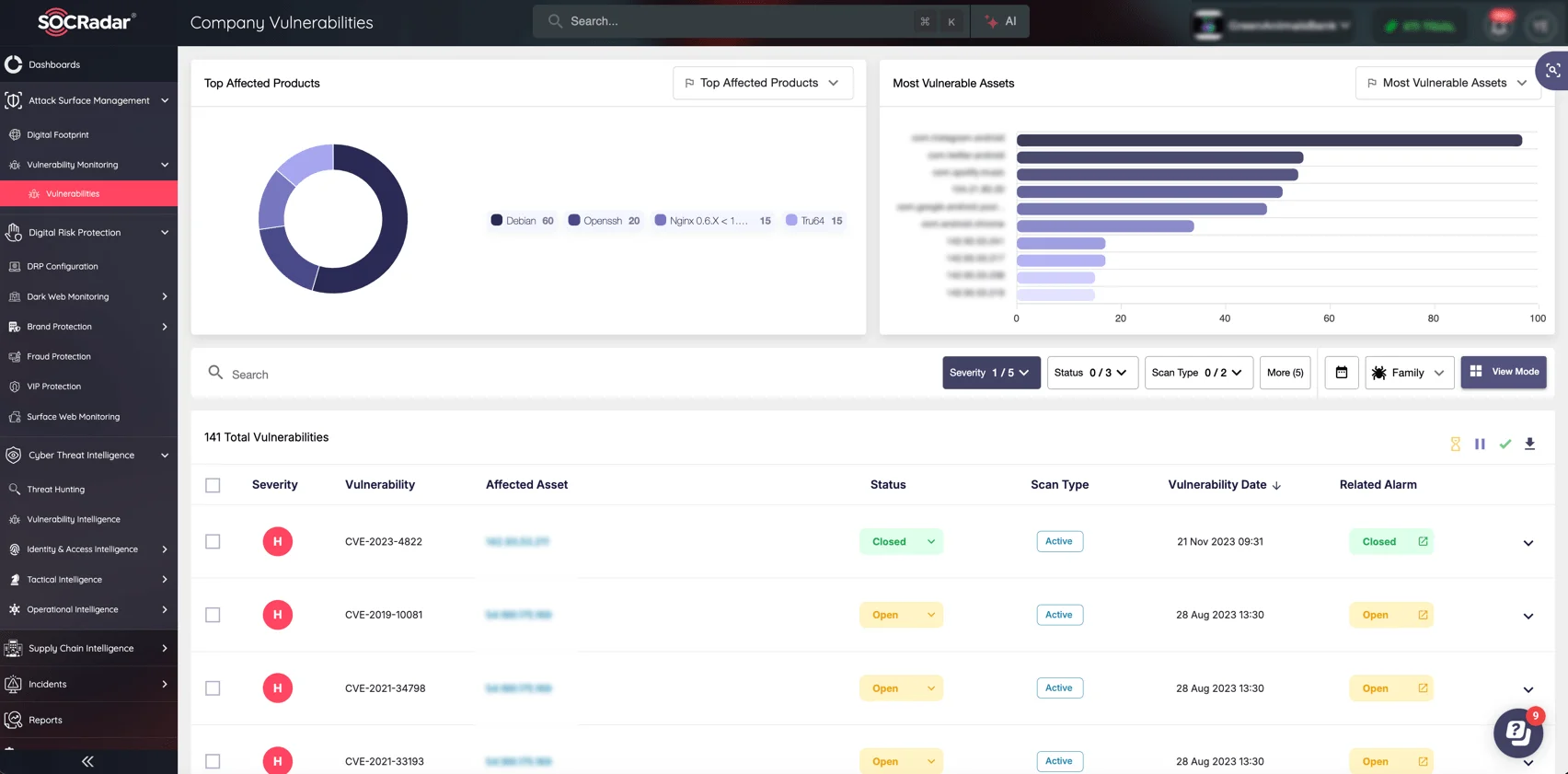

Módulo de gerenciamento de superfície de ataque, vulnerabilidades da empresa (plataforma Socradar XTi)

Para reduzir a exposição a riscos como esse, você deve manter a visibilidade contínua nos ativos digitais, vulnerabilidades e incorretas da sua organização. Explorar Socradar’s Ataque de superfície de ataque (ASM) módulo Para descobrir ativos expostos, detectar vulnerabilidades não patches e priorizar os esforços de remediação antes que os atacantes tenham a chance de explorá -los.

Melhores práticas e mitigações temporárias até você corrigir

É sempre recomendado para:

- Ativar MFA sempre que possível.

- Revista logs para alterações de senha e atividade suspeita da GUI.

- Monitore o tráfego Para solicitações http incomuns para a interface Fortiswitch.

Além disso, enquanto o patch é a única correção completa, o Fortinet recomendou as seguintes mitigações se a atualização não for viável:

- Desativar acesso HTTP/HTTPS GUI em interfaces administrativas.

- Restringir o acesso a hosts confiáveis Usando CLI:

Sistema de configuração Admin

editar

SET {tRUSTHOST1 | TrustHost2 | trustHost3 | trustHost4 |

trustHost5 | Trustthost6 | trustthost7 | trustHost8 | TRUSTHOST9

| Trusthost10}

próximo

fim

Vulnerabilidades Fortinet adicionais divulgadas

Juntamente com a CVE-2024-48887, a Fortinet publicou dois avisos de segurança adicionais abordando as vulnerabilidades de alta severidade:

- CVE-2024-54024 (CVSS 7.2) -Uma vulnerabilidade de injeção de comando do sistema operacional no recurso de diagnóstico da GUI do Fortiisolator pode permitir que os usuários de super-administração executem o código não autorizado. Leia o aviso

- CVE-2024-26013 (CVSS 7.5) e CVE-2024-50565 (CVSS 3.1) -Um problema de verificação de certificado que afeta as conexões FGFM em Fortios, Fortiproxy e outros poderia expor dispositivos a ataques de representação por meio do posicionamento Man-in-the-Middle (MITM). Leia o aviso

Esses avisos reforçam a necessidade de patches rápidos e fortes práticas de autenticação em ambientes Fortinet.

Módulo de inteligência de ameaças cibernéticas, Inteligência de vulnerabilidade (plataforma Socradar XTi)

Ficar no topo das vulnerabilidades recém -divulgadas é fundamental, mas nem todos os CVEs representam o mesmo nível de risco para o seu ambiente. Com Socradar’s Inteligência de vulnerabilidadeparte do Inteligência de ameaças cibernéticas módulovocê pode monitorar ameaças emergentes, analisar tendências de explorar, mapear vulnerabilidades à sua pilha de tecnologia e receber alertas em tempo real para exposições de alto risco. Aproveite a inteligência acionável para tomar decisões mais rápidas e baseadas em riscos e fortalecer sua postura de defesa.