Uma vulnerabilidade recém-descoberta no Backup e replicação da Veeam, rastreada como CVE-2025-23120, emergiu como uma ameaça crítica para ambientes corporativos. Com uma pontuação CVSS quase máxima, essa falha permite que os usuários de domínio autenticados executem o código arbitrário remotamente, expondo um caminho direto a comprometer as infraestruturas de backup.

O que torna o CVE-2025-23120 tão perigoso?

O CVE-2025-23120 (CVSS 9.9) A vulnerabilidade decorre de uma falha de deserialização nos componentes baseados em. Veeam.backup.esxmanager.xmlframeworkds e Veeam.backup.core.backupSummary classes. Esses componentes manipulam dados serializados, permitindo que atores maliciosos criem informações que executam código arbitrário no servidor.

Cartão de vulnerabilidade para CVE-2025-23120 (Inteligência de vulnerabilidade de Socradar)

Criticamente, a falha afeta apenas as instalações unidas a um domínio do Windows – uma configuração que muitas organizações adotam, apesar das orientações de longa data da Veeam para evitá -la. Nesses casos, qualquer usuário de domínio pode explorar a vulnerabilidade, independentemente do seu nível de privilégio.

CVE-2025-23120 Impactos Veeam Backup & Replicação Versão 12.3.0.310 e todas as construções anteriores da versão 12.

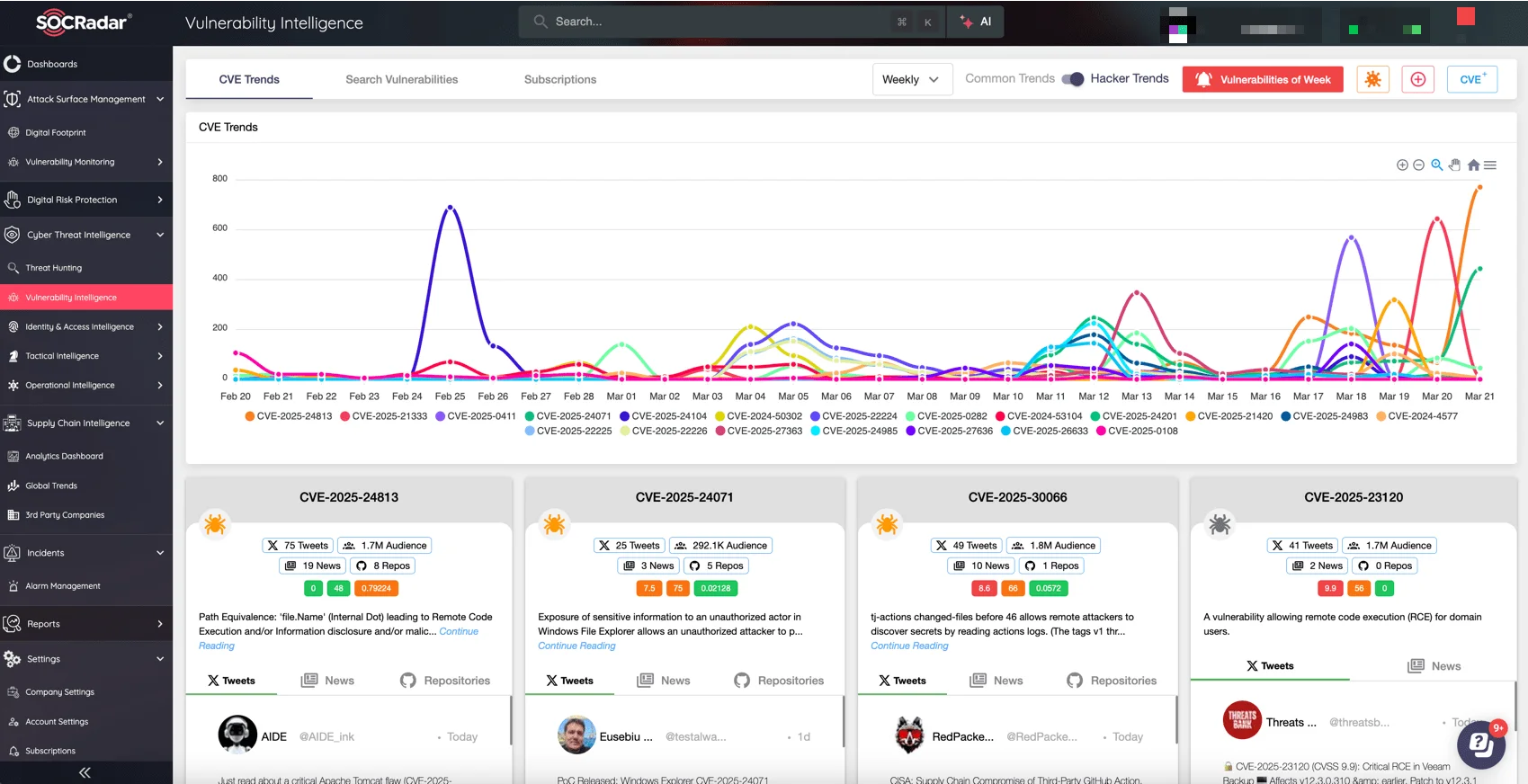

Identificar rapidamente vulnerabilidades como CVE-2025-23120 é vital para proteger ativos críticos. Socradar’s Inteligência de vulnerabilidadeparte do Inteligência de ameaças cibernéticas módulofornece alertas em tempo real, insights detalhados de exploração e etapas claras de mitigação. As equipes de segurança podem priorizar vulnerabilidades de alto risco, entender comportamentos de invasor e aplicar prontamente correções, movendo-se mais rápido que os atores de ameaças e reduzindo significativamente a probabilidade de exploração.

Inteligência de vulnerabilidades de Socradar: rastreie as últimas tendências de CVEs e hackers

Como funciona a exploração

No centro dessa vulnerabilidade está a dependência de Veeam em uma abordagem da lista negra para impedir a desserialização insegura. Embora esse método bloqueie os tipos de objetos perigosos conhecidos, deixa espaço para os invasores identificarem gadgets não listados. Nesse caso, pesquisadores da WatchTowr Labs descoberto Uma cadeia de gadgets que ignora a lista negra abusando da classe .NET DATASET-conhecida na comunidade de segurança por seus recursos de execução de código remoto (RCE).

Esse vetor de ataque pode ser usado por qualquer pessoa com acesso ao grupo de usuários de domínio, que normalmente inclui todas as contas de domínio padrão. Uma vez explorado, ele poderia fornecer controle completo sobre o servidor de backup, potencialmente permitindo que os invasores excluam backups, manipulam dados ou estabeleçam persistência.

Etapas imediatas de mitigação para CVE-2025-23120

Veeam emitiu um patch via backup e replicação Versão 12.3.1 (construção 12.3.1.1139)e todos os usuários de versões afetadas são fortemente incentivadas a atualizar imediatamente. O fornecedor de software não relatou nenhuma exploração na natureza a partir de agora, mas a disponibilidade pública de detalhes técnicos torna a vulnerabilidade muito provável de serem armas em breve.

Aqui estão as melhores práticas daqui para frente:

- Atualização para a versão 12.3.1 imediatamente. O atraso de patches nesse caso pode deixar a infraestrutura crítica vulnerável ao ransomware e outros ataques avançados.

- Evite instalações juntas ao domínio, a menos que seja absolutamente necessário. Veeam há muito aconselhado contra essa configuração por um bom motivo.

- Revise a exposição e privilégios do servidor. Verifique se os servidores de backup são segmentados do acesso geral ao usuário e não estão acessíveis externamente.

Veja o Conselho Oficial Veeam para CVE-2025-23120 aqui.

Por que isso importa para equipes de segurança

A infraestrutura de backup representa um alvo de alto valor para os atacantes, especialmente os operadores de ransomware. Se eles puderem controlar ou desativar backups, as chances de uma extorsão bem -sucedida aumentam drasticamente. Dada a história das vulnerabilidades exploradas ativamente nos produtos Veeam, a CVE-2025-23120 não deve ser tomada de ânimo leve. As organizações que confiam no Veeam não devem apenas corrigir imediatamente, mas também reavaliar suas decisões arquitetônicas, especialmente aquelas que envolvem integração de domínio e acesso interno do usuário.

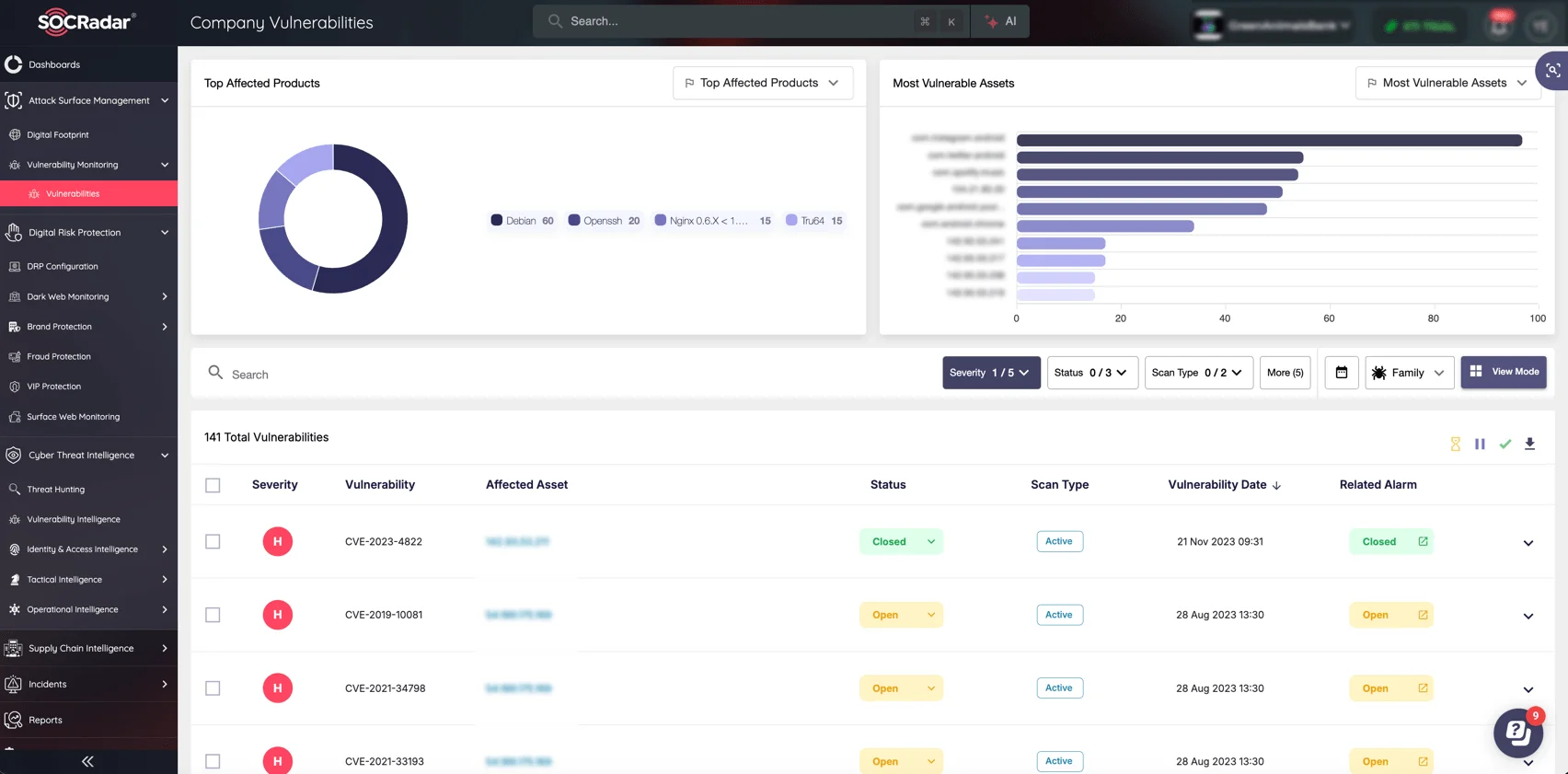

Módulo de gerenciamento de superfície de ataque de Socradar (ASM)

Os sistemas de backup são cada vez mais direcionados pelos atores de ameaças, tornando sua exposição externa crítica. Socradar’s Ataque de superfície de ataque Monitora continuamente seus sistemas e infraestrutura acessíveis externamente, identificando rapidamente serviços vulneráveis, portas expostas e fraquezas de configuração. Ganhe total visibilidade na sua superfície de ataque, priorize a remediação de maneira eficaz e evite que as ameaças comprometam a infraestrutura crítica, como soluções de backup e recuperação de desastres.