Uma falha recém-descoberta na plataforma de transferência de arquivos Crushftp está sob exploração ativa, com os atores de ameaças aproveitando o código de prova de conceito divulgado publicamente (POC) para comprometer os servidores vulneráveis. A questão, uma vulnerabilidade de desvio de autenticação, concede acesso não autorizado a sistemas executando versões específicas do software.

A Crushftp informou inicialmente seus clientes sobre a vulnerabilidade por meio de um aviso privado em 21 de março, sem nomear um CVE. Este blog descreve a linha do tempo de divulgação da vulnerabilidade, o que se trata e a confusão em torno de sua tarefa de CVE, bem como por que a ação imediata é necessária para mitigar a crescente ameaça.

Detalhes iniciais limitados, seguidos de exposição técnica generalizada

Após a divulgação inicial, o Crushftp confirmou que a vulnerabilidade havia sido relatada com responsabilidade e que, na época, não havia evidências de exploração ativa. No entanto, a empresa optou por não compartilhar mais detalhes técnicos desde o início, provavelmente como precaução para evitar o uso indevido prematuro.

Nos dias que se seguiram, vários pesquisadores e organizações de segurança analisaram independentemente a questão e publicaram suas descobertas. Esses Relatórios técnicos incluído Código de exploração POCque logo se tornou acessível ao público mais amplo. A disponibilidade desses recursos contribuiu para a rápida arma da vulnerabilidade, com os atacantes começando a alavancar o código POC em tentativas de exploração observadas.

CVE Confusão: Qual identificador é oficial? CVE-2025-2825 ou CVE-2025-31161

Inicialmente, os avisos do Crushftp para as versões 10 e 11 não incluíram um identificador de CVE para a vulnerabilidade de desvio de autenticação, mesmo após a emissão de patches. O changelog para a versão remendada, v11.3.1ainda omite qualquer menção a um CVE, aumentando a incerteza para os usuários que buscam informações oficiais de rastreamento.

Na ausência de um identificador designado, Vulncheck, uma autoridade de numeração CVE reconhecida (CNA), interveio para atribuir CVE-2025-2825. De acordo com o CTO de Vulncheck, Jacob Bainesa decisão foi tomada depois que cinco dias se passaram sem uma tarefa da CVE da CrushFTP, e uma notificação de cortesia foi enviada à empresa. A medida, no entanto, levou uma resposta do CEO, que afirmou que o CVE “real” ainda estava pendente.

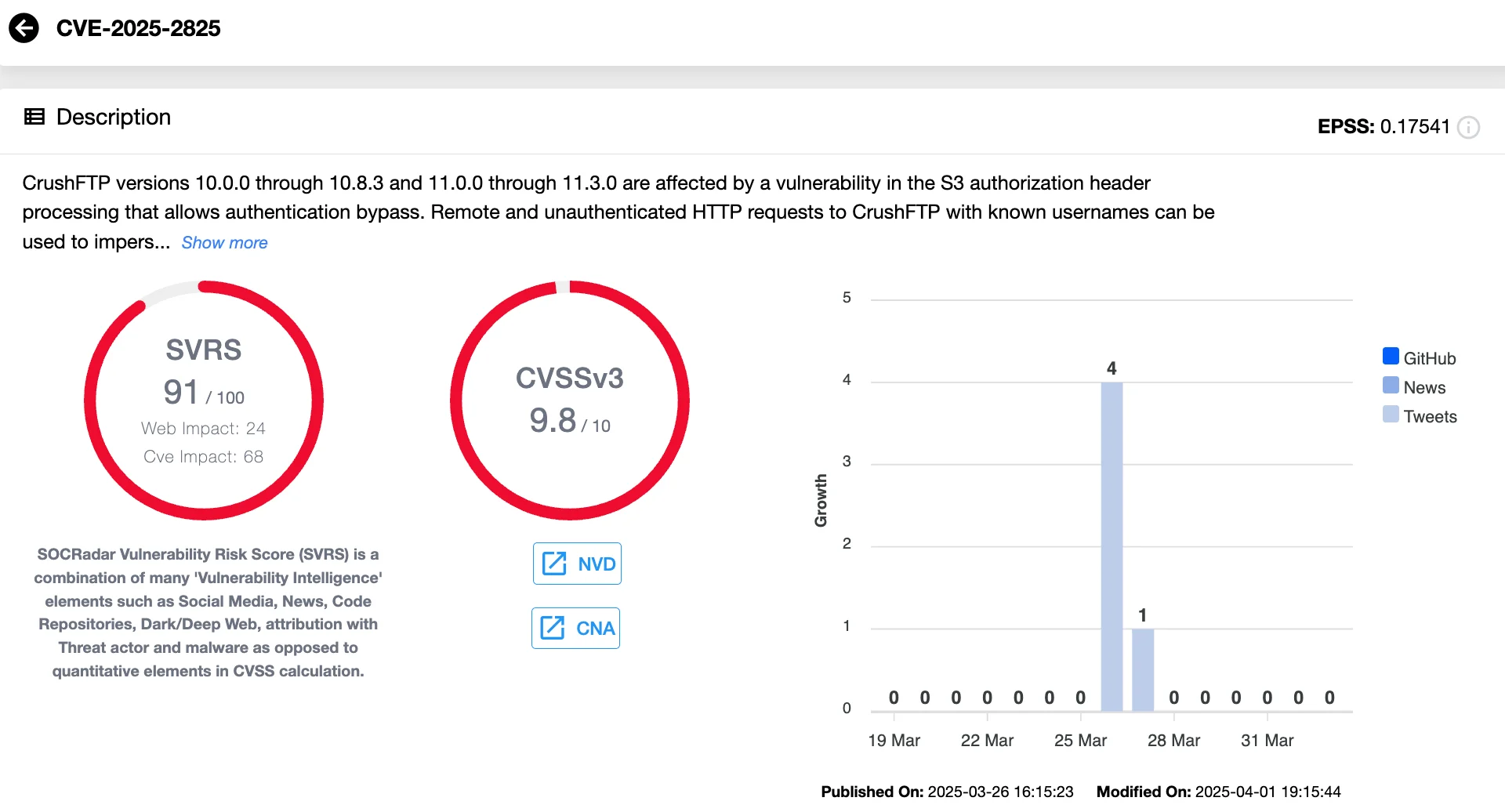

Cartão de vulnerabilidade do CVE-2025-2825 (Inteligência de vulnerabilidade de Socradar)

Crushftp mais tarde esclareceu que o identificador oficial para a vulnerabilidade é CVE-2025-31161atribuído à pesquisa conduzida pelo posto ou mais. Esse CVE foi atribuído em 26 de março, mas a partir de agora, ainda não apareceu em bancos de dados públicos, como o banco de dados nacional de vulnerabilidades. A falta de alinhamento entre divulgações públicas e registros oficiais deixou muitos na comunidade de segurança buscando maior clareza.

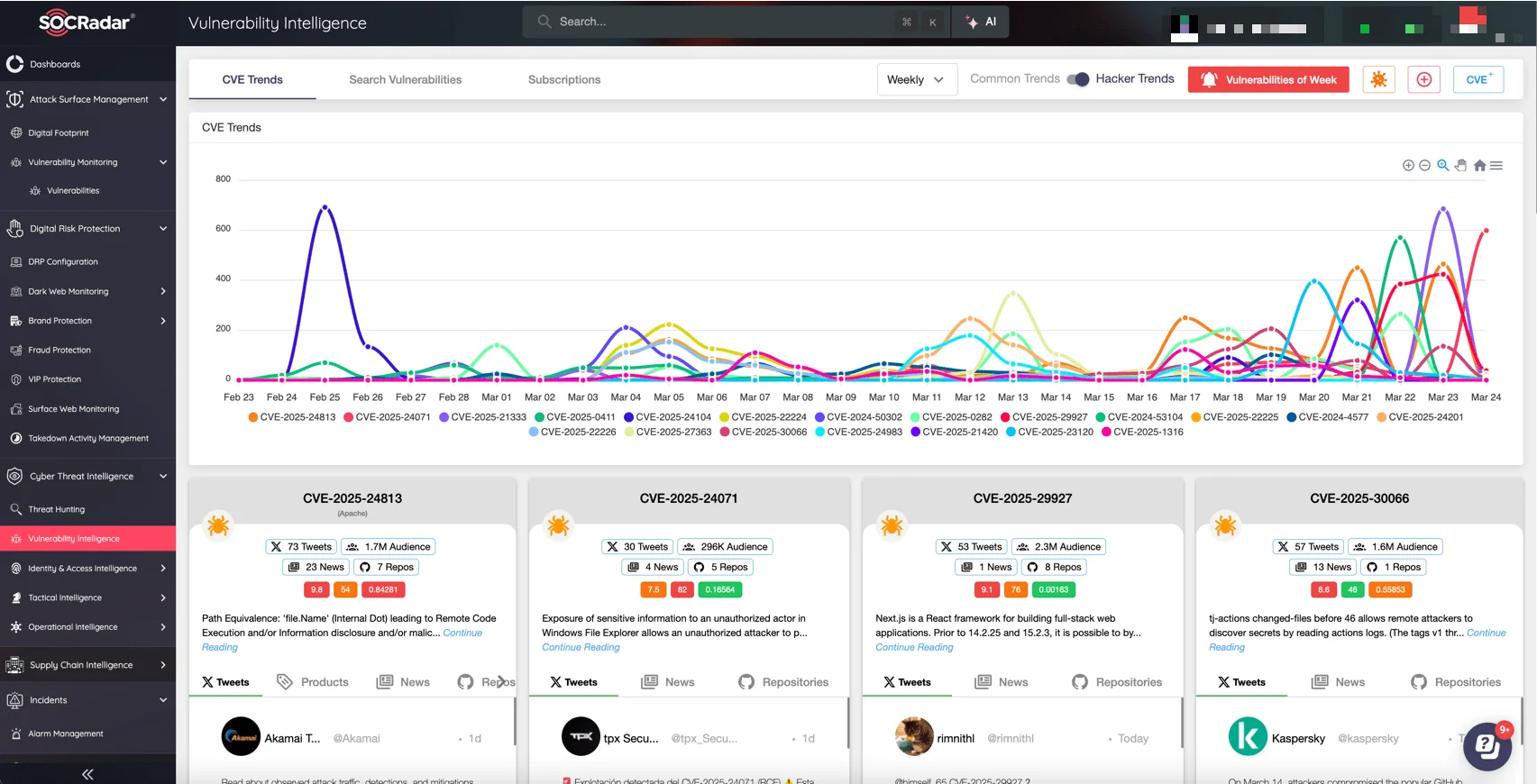

Inteligência de vulnerabilidade de Socradar

Para monitorar e gerenciar efetivamente vulnerabilidades críticas como CVE-2025-31161, alavancagem Socradar’s Inteligência de vulnerabilidadeparte do módulo abrangente de inteligência de ameaças cibernéticas. Socradar fornece identificação precoce de vulnerabilidades exploradas ativamente, informações detalhadas sobre as atividades dos atores de ameaças e recomendações de remediação priorizadas com base em riscos do mundo real. Equipe sua equipe para passar rapidamente da detecção de vulnerabilidades para proteção, minimizando a exposição e os possíveis ataques.

Milhares de servidores permanecem expostos à falha de triturador

A vulnerabilidade-inicialmente identificada como CVE-2025-2825 por Vulnceck e posteriormente reconhecida como CVE-2025-31161-foi relatada por pesquisadores no Outpost24. Ele permite acesso remoto e não autenticado a servidores CrushFTP vulneráveis através de portas HTTP (s) expostas. Em termos práticos, os invasores podem ignorar completamente as proteções de login se o servidor não tiver sido corrigido.

Em 21 de março, a Crushftp emitiu patches, juntamente com um aviso direto para os clientes pedindo atualizações imediatas. A Companhia enfatizou a gravidade da questão, alertando que qualquer instância do CrushFTP acessível ao público sem salvaguardas adequadas poderia ser comprometido.

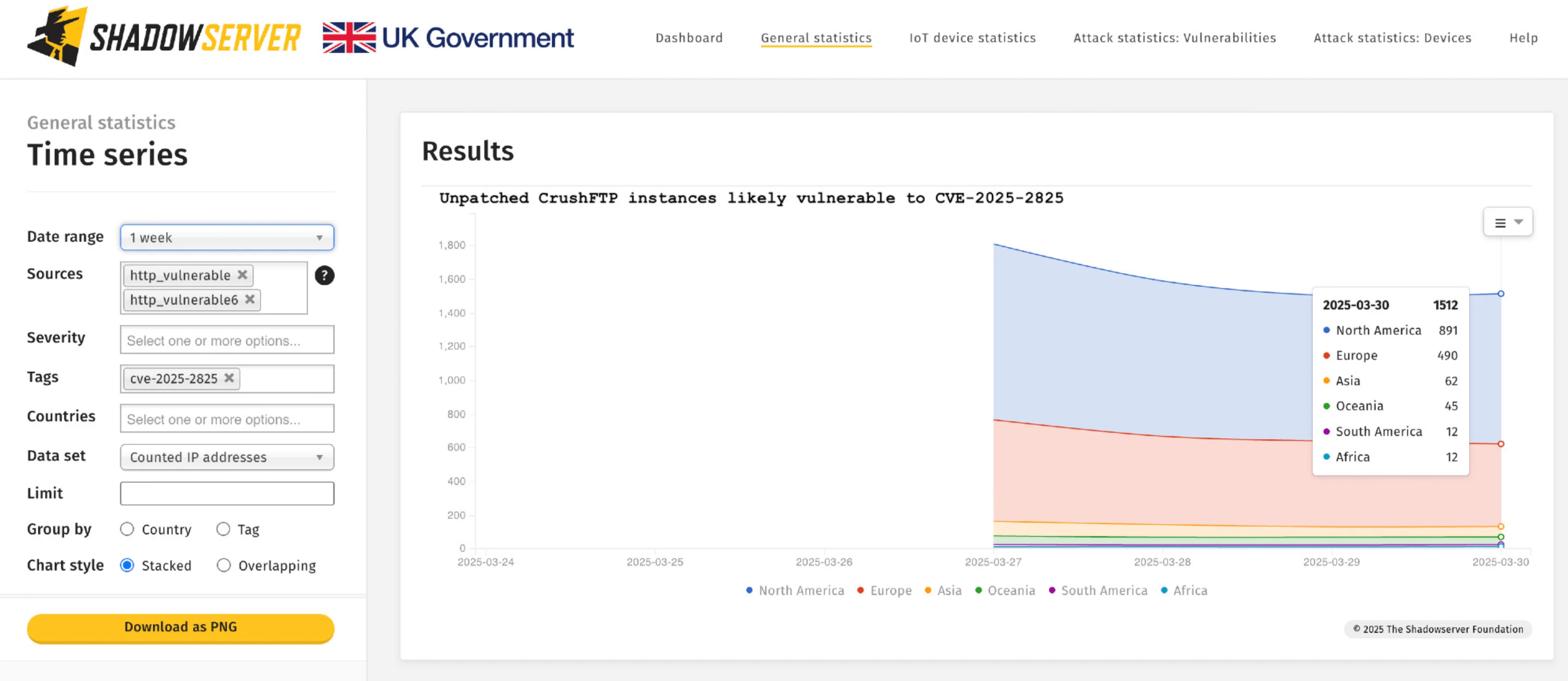

Apesar do aviso, os ataques começaram a surgir rapidamente. Dentro de uma semana, a ShadowsServer Foundation relatou tentativas de exploração ativa detectadas através de sua rede Honeypot. Suas descobertas revelaram mais de 1.500 servidores Crushftp expostos on -line, com evidências de que os invasores estavam alavancando a exploração POC disponível ao público compartilhada pelo ProjectDesCovery.

Instâncias de Crushftp não atingidas provavelmente vulneráveis ao CVE-2025-2825 (SHADOWSERVER)

Em 30 de março, o ShadowsServer confirmou que 1.512 instâncias voltadas para a Internet permaneceram sem patch, sublinhando uma lacuna persistente entre divulgação e remediação generalizada.

Etapas de mitigação e proteções intermediárias para usuários de tritura

O CrushFTP se junta a uma lista de ferramentas de transferência de arquivos corporativos que atraíram a atenção dos cibercriminosos devido ao seu papel no lidar com dados sensíveis e acessibilidade externa frequente.

A vulnerabilidade atualmente explorada, rastreada como CVE-2025-31161, afeta as versões do Crushftp 10.0.0 a 10.8.3 e 11.0.0 a 11.3.0. Ele permite acesso não autenticado por meio de portas HTTP (s) expostas, tornando o patch uma prioridade.

O CrushFTP recomenda a atualização para as versões 10.8.4 ou 11.3.1 para resolver completamente o problema. Para os administradores, não conseguirem atualizar imediatamente, ativar a configuração da rede de perímetro DMZ oferece uma salvaguarda temporária restringindo as rotas de acesso. Além disso, o Rapid7 publicou Indicadores de compromisso (IOCs) Para ajudar as equipes de segurança a identificar possíveis intrusões relacionadas a essa falha.

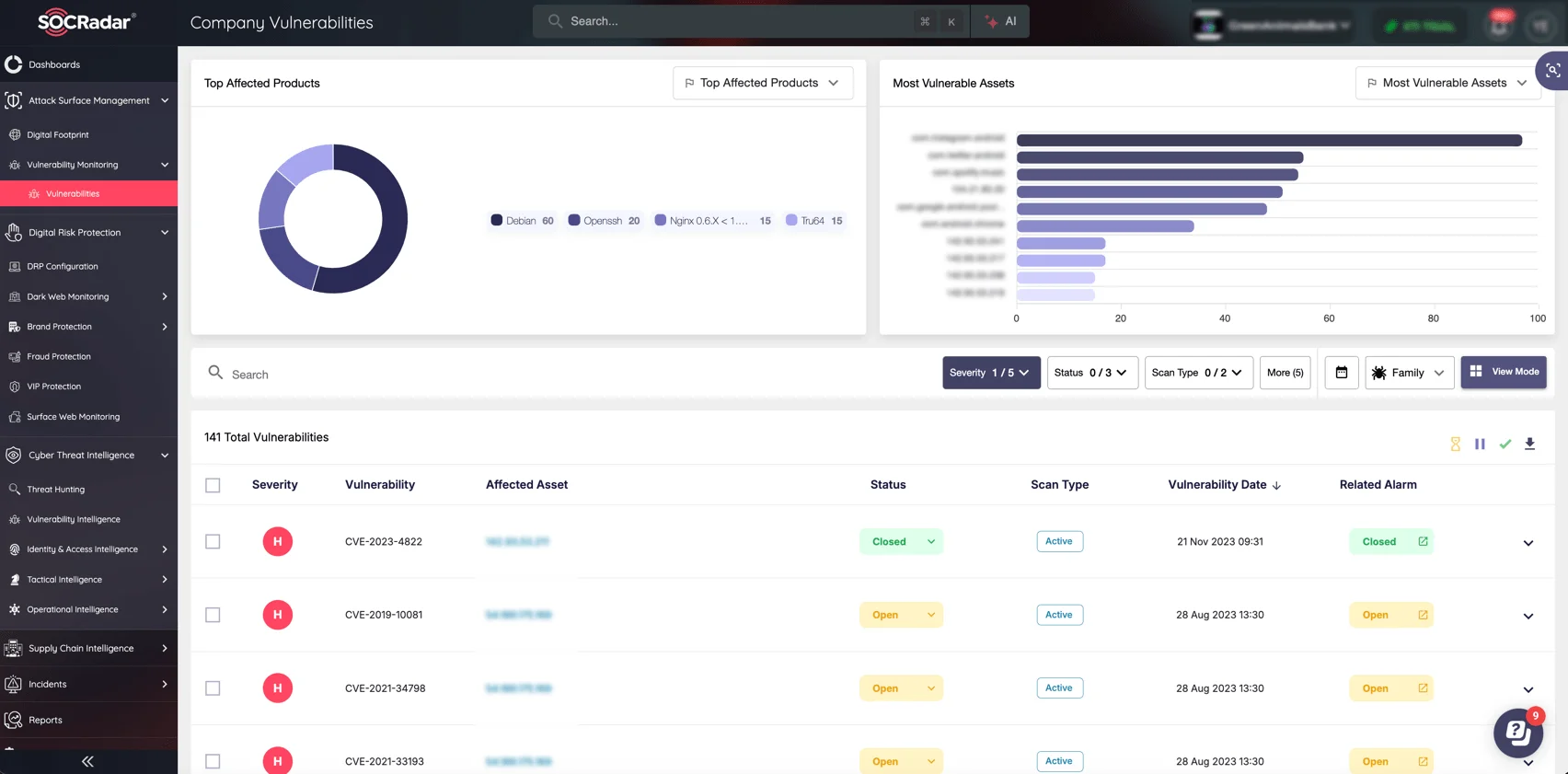

Módulo de gerenciamento de superfície de ataque de Socradar, vulnerabilidades da empresa

Com vulnerabilidades como a falha de Crushftp explorada ativamente, saber seus pontos de exposição é essencial. Socradar’s Ataque de superfície de ataque (ASM) Mapas continuamente sua infraestrutura externa, identifica serviços vulneráveis como o Crushftp e detecta equívocas antes do que os atacantes. O ASM oferece à sua organização visibilidade abrangente e avaliações de risco em tempo real, garantindo que você possa identificar rapidamente e proteger ativos críticos contra ameaças emergentes.