Fortinet e Ivanti Cada um divulgou os avisos críticos de segurança que abordam várias vulnerabilidades de alto impacto, várias das quais foram ativamente exploradas em zero dia ataques. Essas falhas afetam uma ampla gama de sistemas corporativos, desde plataformas VoIP e de email até as soluções de gerenciamento de serviços de TI e gerenciamento de pontos de extremidade.

Fortinet: CVE-2025-32756 dias zero explorados na natureza

Fortinet emitiu patches de emergência para resolver uma vulnerabilidade grave de execução de código remoto (RCE), CVE-2025-32756afetando Fortivoice Enterprise sistemas telefônicos. A falha é um Overflow de buffer baseado em pilha isso permite atacantes remotos não autenticados Para executar comandos arbitrários por meio de solicitações HTTP especialmente criadas.

A vulnerabilidade também afeta vários outros produtos da Fortinet, incluindo:

- FortiMail

- Fortindr

- Fortirecorder

- Forticamera

A equipe de segurança de produtos da Fortinet descobriu a falha depois de identificar comportamentos incomuns de invasores, incluindo varreduras de rede, exclusão de toras de colisão do sistema e o uso do Depuração do FCGI recurso para capturar credenciais do sistema e SSH.

Cartão de vulnerabilidade do CVE-2025-32756 (inteligência de vulnerabilidade de Socradar)

Indicadores de compromisso (COI):

- ‘FCGI Debugging’ ativado (desativado por padrão)

- IPs suspeitos usados em ataques:

- 198.105.127 (.) 124

- 43.228.217 (.) 173

- 43.228.217 (.) 82

- 156.236.76 (.) 90

- 218.187.69 (.) 244

- 218.187.69 (.) 59

Os invasores foram observados implantando malware, instalando trabalhos de cron para roubo de credenciais e executando scripts para digitalizar redes internas. Para os clientes não conseguirem corrigir imediatamente, o Fortinet recomenda Desativando a interface administrativa HTTP/HTTPS como uma etapa de mitigação.

Isso segue uma onda de atividade de exploração no mês passado, quando mais de 16.000 dispositivos Fortinet foram encontrados comprometidos por meio de um backdoor simplista anteriormente endereçado por patches.

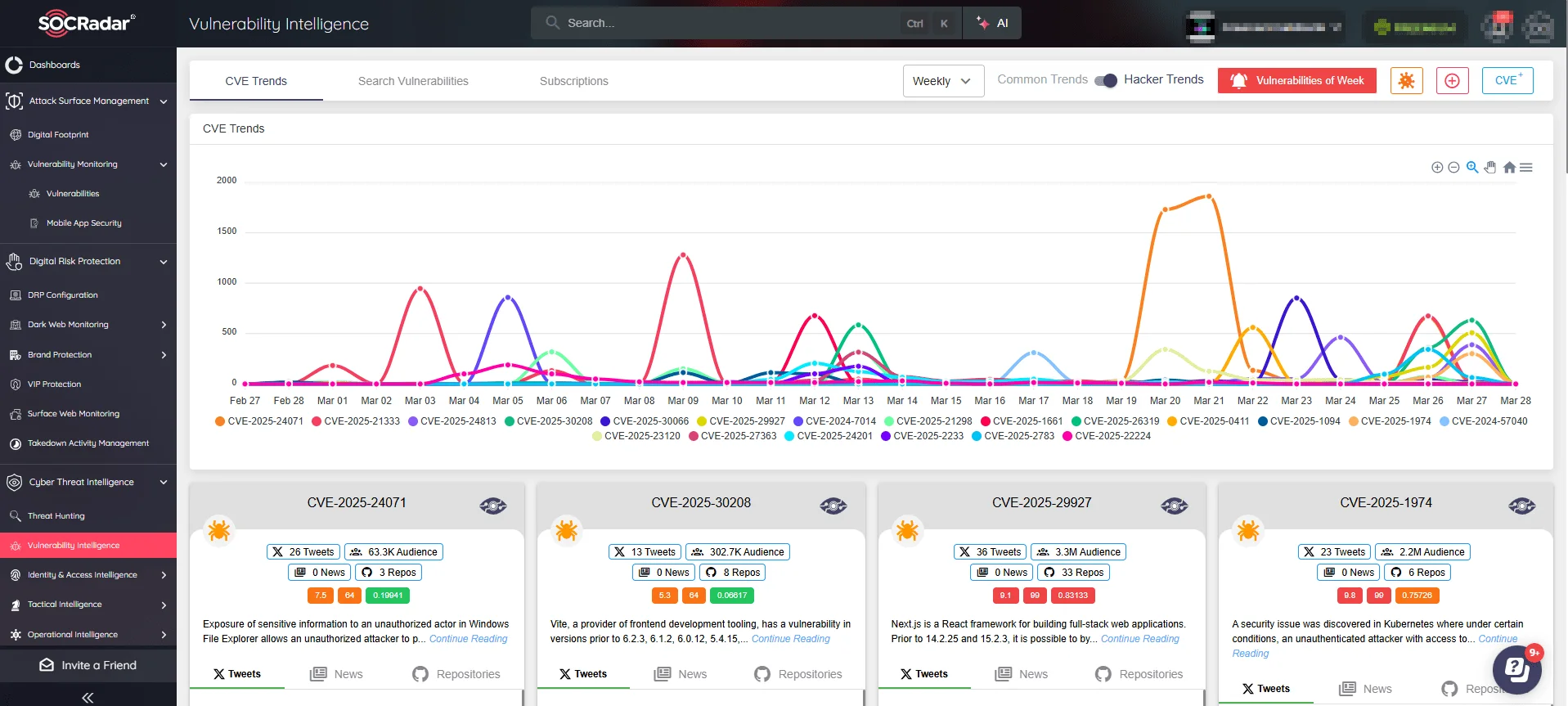

Acompanhe as últimas vulnerabilidades com a inteligência de vulnerabilidades de Socradar

Neurônios Ivanti para ITSM: Vulnerabilidade de desvio de autenticação (CVE-2025-22462)

Ivanti corrigiu um Bypass de autenticação crítica vulnerabilidade, CVE-2025-22462em seu Neurônios para ITSM Solução de gerenciamento de serviço de TI local. Essa falha pode permitir atacantes não autenticados para ganhar Acesso administrativo em cenários de ataque de baixa complexidade.

Versões afetadas:

Versões remendadas:

- Maio de 2025 patches de segurança para todas as versões afetadas

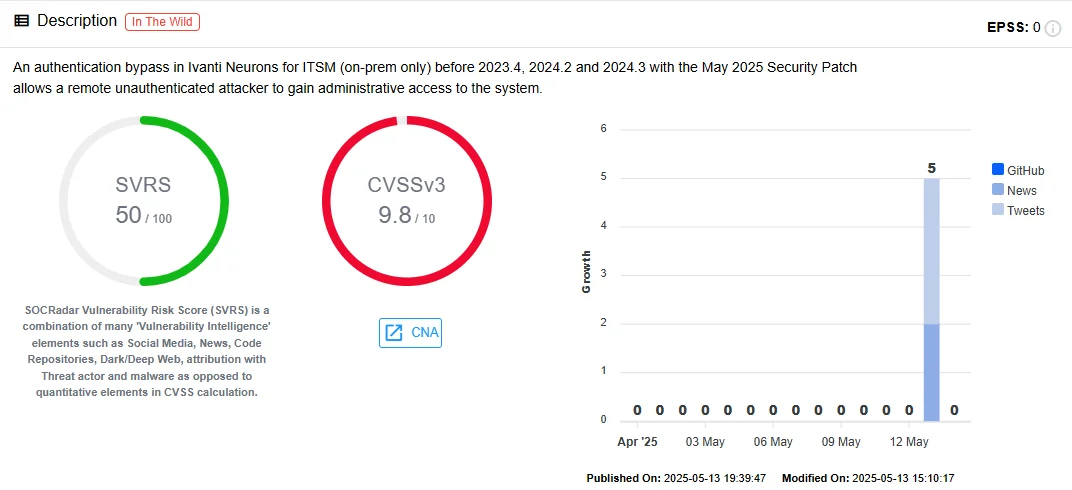

Cartão de vulnerabilidade do CVE-2025-22462 (Inteligência de vulnerabilidade de Socradar)

Ivanti confirmou que os clientes que seguiram orientações anteriores de endurecimento à segurança, como restringir o acesso através das configurações do IIS e implementar configurações de DMZ, estão menos expostas a essa ameaça. A empresa não encontrou sinais de exploração na natureza até agora.

Ivanti Endpoint Manager Mobile (EPMM): Cadeia RCE de dia zero (CVE-2025-4427 e CVE-2025-4428)

Em um aviso separado, Ivanti divulgou duas vulnerabilidades em Endpoint Manager Mobile (EPMM) que foram explorados em um número limitado de ataques:

- CVE-2025-4427: Bypass de autenticação na API EPMM

- CVE-2025-4428: Execução de código remoto por meio de solicitações de API criadas

Quando acorrentadoessas vulnerabilidades podem permitir que atacantes não autenticados executem código arbitrário em sistemas expostos.

Mitigado em:

- EPMM 11.12.0.5

- EPMM 12.3.0.2

- EPMM 12.4.0.2

- EPMM 12.5.0.1

Enquanto a extensão total da exploração ainda está sendo avaliada, o Ivanti está pedindo a todos os clientes do EPMM atualizados imediatamente. Esses problemas fazem não afeta Neurônios baseados em nuvem para MDM, Sentry Ivanti ou outras soluções Ivanti.

Ivanti também observou que as vulnerabilidades estão vinculadas a bibliotecas de código aberto usadas pelo EPMM, mas não divulgaram mais detalhes. De acordo com a Fundação ShadowServer, Centenas de instâncias do EPMM permanecem expostas onlinecom os números mais altos em Alemanha e o Estados Unidos.

Para concluir

Essas divulgações de Fortinet e Ivanti destacam uma tendência contínua de invasores que exploram falhas de software corporativo para obter acesso profundo em sistemas críticos. Embora as vulnerabilidades de Ivanti tenham visto uma exploração limitada até agora, a falha de RCE de dia zero de Fortinet já foi ativamente armada.

As organizações que usam qualquer um dos produtos afetadas devem priorizar o patch e considerar a implementação de mitigações disponíveis se não forem possíveis atualizações imediatas. O monitoramento contínuo e os controles rígidos de acesso continuam sendo os principais componentes da defesa contra a evolução da atividade de ameaças.

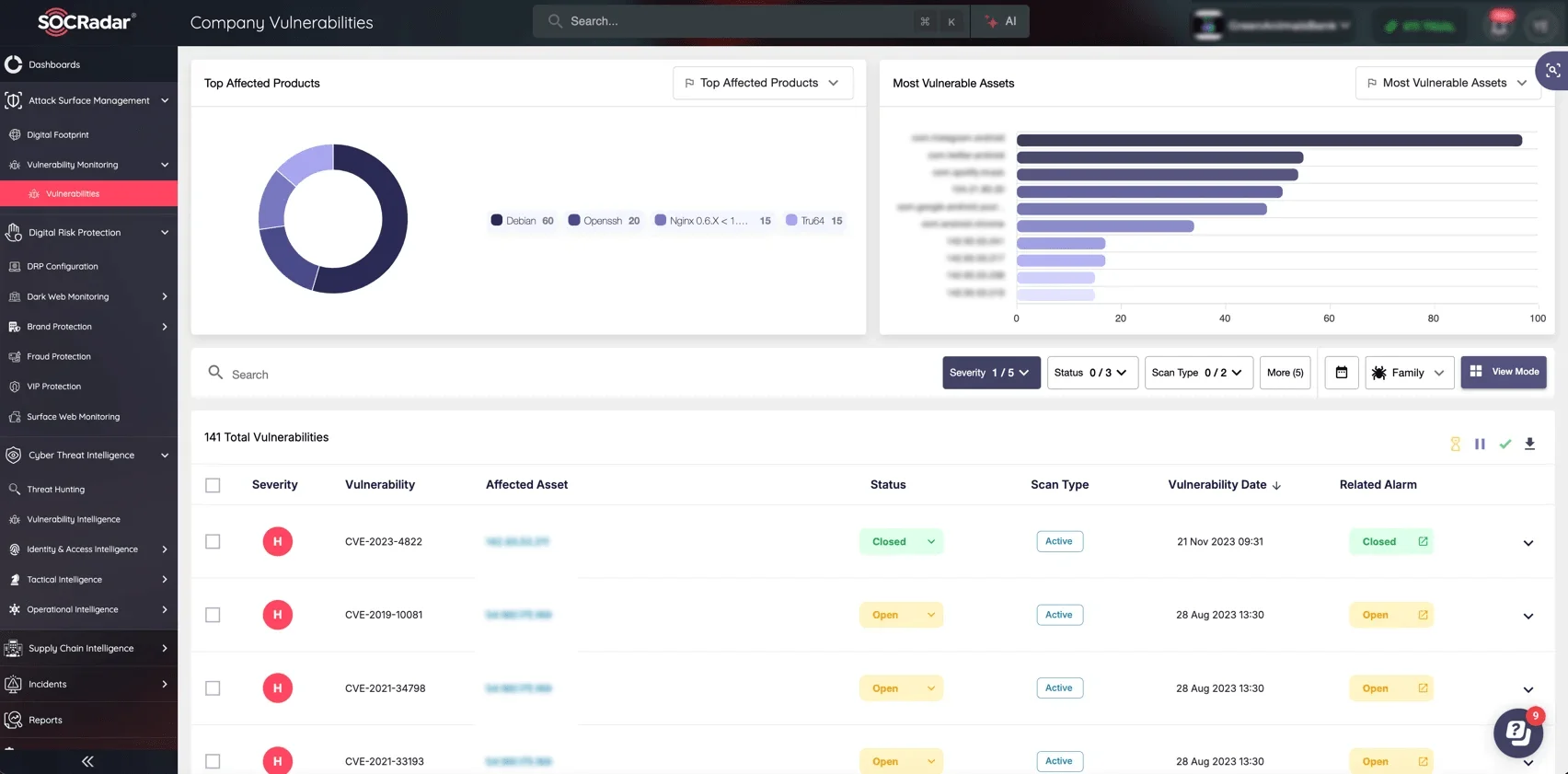

Módulo de gerenciamento de superfície de ataque de Socradar (ASM), vulnerabilidades da empresa

Fique um passo à frente, gerenciando o que é visível para ameaçar os atores. O módulo de gerenciamento de superfície de ataque de Socradar (ASM) mapeia continuamente sua pegada digital, ajudando você a encontrar e consertar fraquezas antes de serem exploradas.

- Descubra ativos voltados para a Internet, subdomínios esquecidos e serviços incorretos

- Monitorar riscos de terceiros e sombreá-lo

- Detecte os domínios de representação e portas expostas