A Cisco e a Sonicwall divulgaram recentemente uma série de vulnerabilidades críticas e de alta severidade que afetam os principais aparelhos de infraestrutura e segurança da rede. As divulgações incluem falhas não autenticadas de execução de código remoto (RCE), caminhos de escalada de privilégios, problemas de injeção de comando e outros bugs impactantes que ameaçam a integridade e a disponibilidade do sistema.

Os mais recentes avisos da Cisco cobrem uma ampla gama de produtos, desde o software iOS XE e o Catalyst Switches até as ferramentas de orquestração de SD-WAN e ferramentas de orquestração de rede, com mais de duas dúzias de vulnerabilidades remendadas, incluindo dois CVEs com uma pontuação CVSS de 10,0.

Enquanto isso, os aparelhos SSL-VPN da SMA 100 Series da Sonicwall são afetados por vulnerabilidades pós-autenticação que podem permitir que os invasores excluam arquivos críticos ou ganhem acesso a diretórios sensíveis. Essas falhas representam um risco sério para organizações usando tecnologias de acesso remoto.

Nesta postagem, quebramos os CVEs mais críticos, identificamos quais sistemas são afetados e descrevemos o que os defensores devem fazer a seguir.

Falhas de arquivo e RCE não autenticadas em sistemas baseados em Cisco IOS XE e Erlang

Uma das vulnerabilidades mais urgentes abordadas nos conselhos recentes da Cisco é CVE-2025-20188 (CVSS 10.0)afetando o software Cisco IOS XE Wireless Controller. Essa vulnerabilidade permite que atacantes remotos não autenticados enviem arquivos arbitrários e executem comandos com privilégios no nível da raiz, potencialmente levando a um compromisso completo do sistema.

Cartão de vulnerabilidade do CVE-2025-20188 (Inteligência de vulnerabilidade de Socradar)

O problema está em um Token da Web JSON (JWT) com código de codificação, vinculada ao recurso de download de imagem de ponto de acesso (AP) fora da banda, que é desativado por padrão. Se ativado, no entanto, um invasor pode criar solicitações de HTTPs maliciosas que explorem esse recurso para executar a travessia do caminho e obter controle total sobre o dispositivo.

A vulnerabilidade afeta várias plataformas de destaque, incluindo:

- Catalyst 9800-CL Wireless Controllers (nuvem)

- Catalyst 9800 Controladores sem fio incorporados para interruptores 9300, 9400 e 9500

- Catalyst 9800 Series Wireless Controllers

- Controladores sem fio incorporados em pontos de acesso do catalisador

Administradores podem verificar a exposição correndo mostre-se-configndo | Inclua atualização do AP. Se o resultado incluir Método de atualização AP httpso dispositivo é vulnerável e deve ser corrigido imediatamente. Não há soluções alternativas, e a Cisco pede fortemente as organizações afetadas a atualizar para a versão fixa de software sem demora.

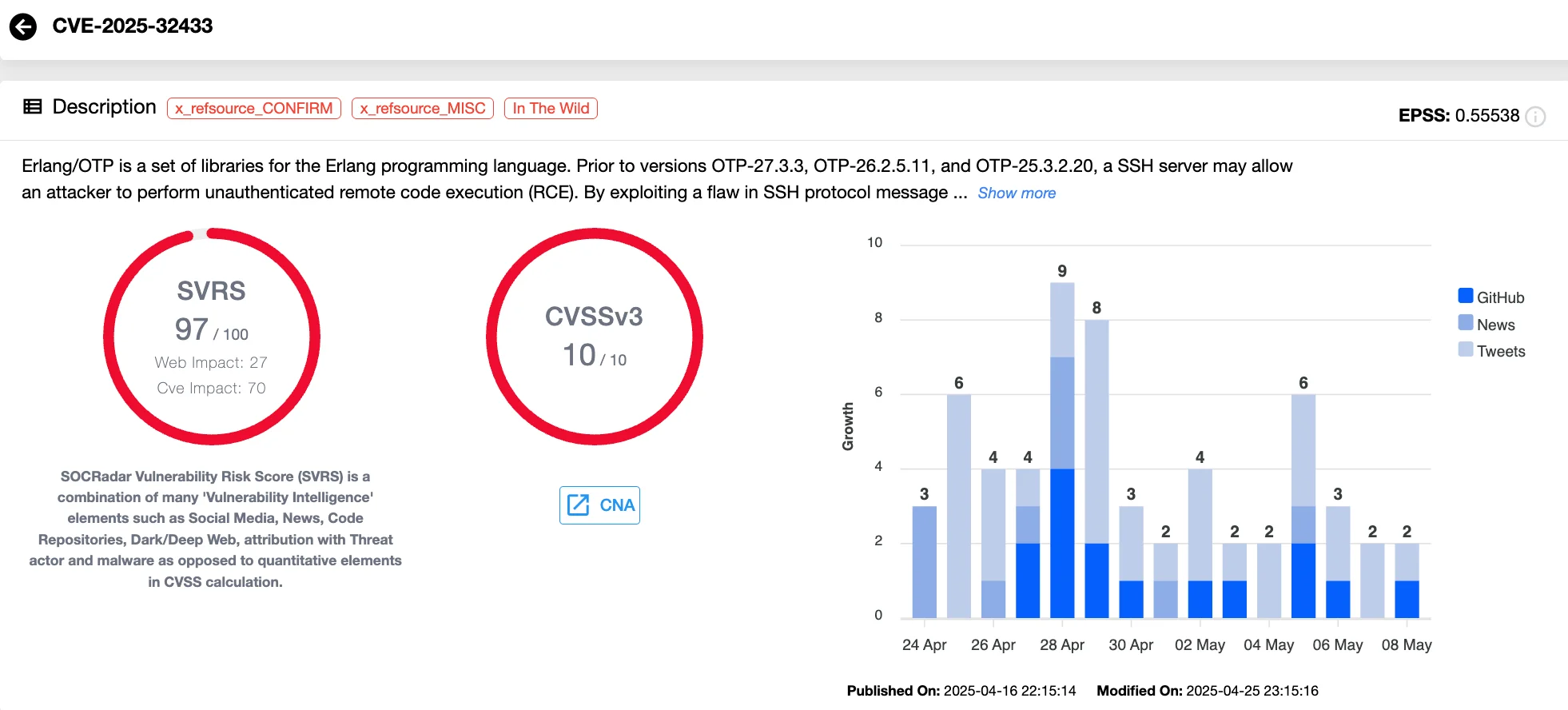

Risco adicional de RCE da vulnerabilidade ERLANG/OTP (CVE-2025-32433)

A Cisco também sinalizou CVE-2025-32433 (CVSS 10.0)uma vulnerabilidade crítica de execução de código remoto (RCE) no servidor SSH ERLANG/OTP, que é usado em vários produtos da Cisco. A falha decorre de como as mensagens SSH são tratadas durante a fase de autenticação e permite que os atacantes não autenticados executem o código arbitrário remotamente.

Cartão de vulnerabilidade do CVE-2025-32433 (Inteligência de vulnerabilidade de Socradar)

Embora nem todos os sistemas afetados sejam vulneráveis ao RCE completo, dependendo da configuração, várias tecnologias da Cisco são confirmadas como impactadas. Estes incluem:

- Confd e confd básico

- Orquestrador de Serviços de Rede (NSO)

- Funções principais de ultra nuvem

- Roteadores da série RV para pequenas empresas

- Enterprise NFVIS e INODE Manager

Alguns desses dispositivos, como os roteadores da série RV e o INODE Manager, alcançaram o final de suporte e não receberão patches. Para outros produtos, a Cisco começou a lançar atualizações de software. Como nenhuma solução alternativa está disponível, o patching continua sendo a única forma confiável de mitigação. O funcionário Cisco Advisory Contém a lista completa de produtos afetados e linhas de tempo de disponibilidade de patches.

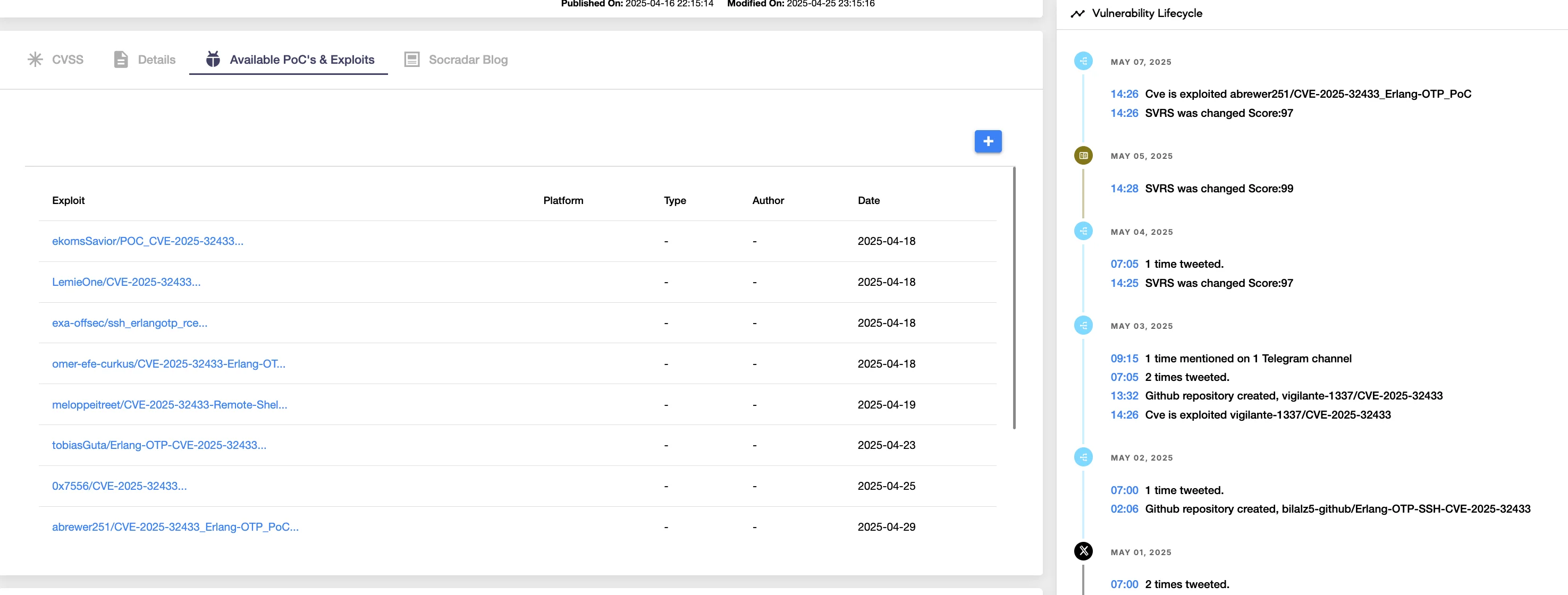

As explorações POC estão disponíveis para a vulnerabilidade CVE-2025-32433 (inteligência de vulnerabilidade Socradar)

De acordo com a plataforma Socradar XTI, o ciclo de vida da CVE-2025-32433 tem sido altamente ativo, com explorações de prova de comprovação de múltiplos conceito (POC) divulgadas publicamente no mês passado, ampliando a urgência para as organizações avaliarem a exposição e o patch rapidamente.

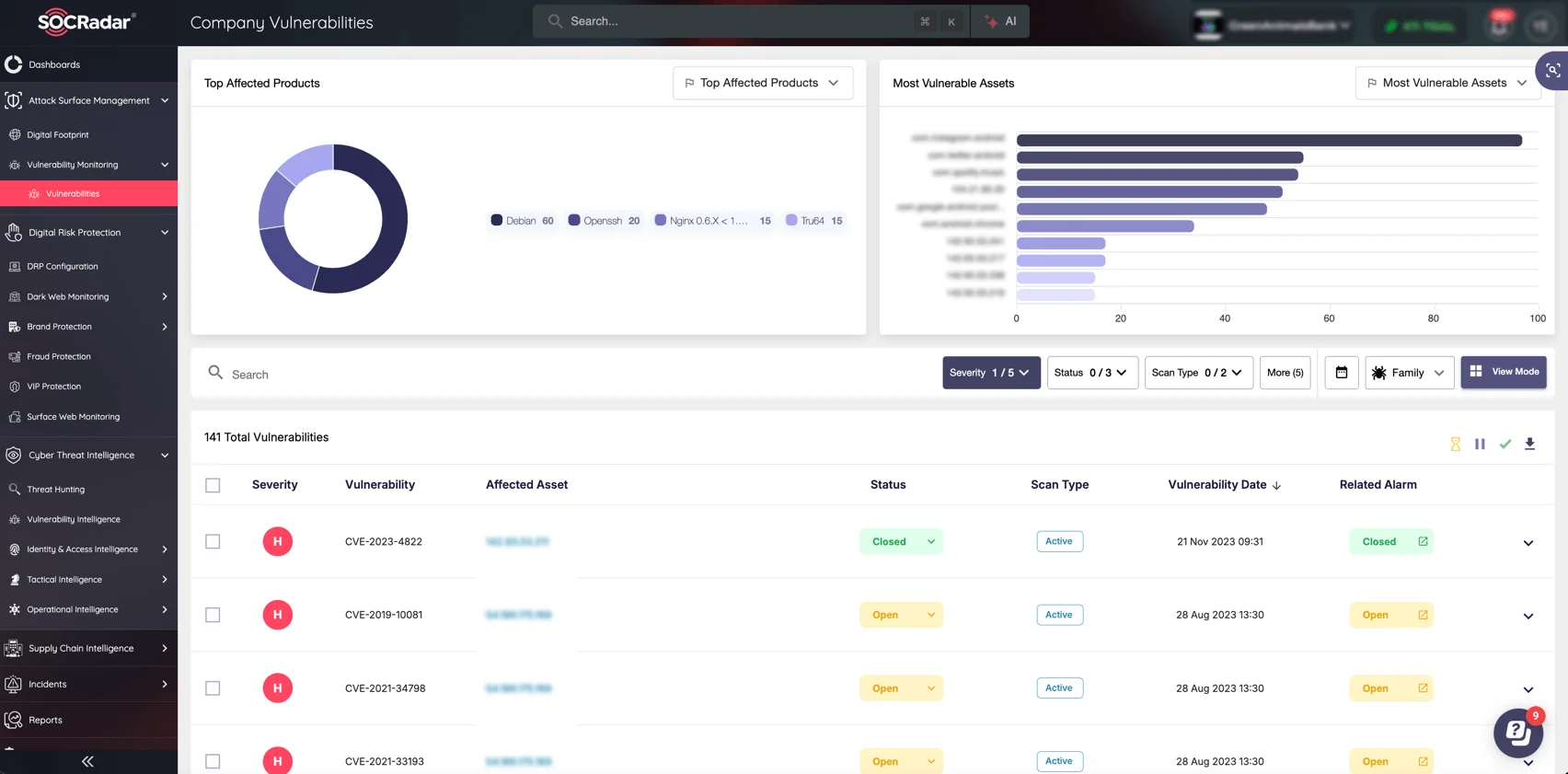

Plataforma Socradar Xti, Módulo de Gerenciamento de Superfície de Ataque

Com Socradar Ataque de superfície de ataque (ASM)as equipes de segurança podem obter clareza sobre o que está exposto, onde está o risco e como responder – transformar incógnitas em conhecidas e pontos cegos em idéias acionáveis. Socradar ASM suporta sua organização por:

- Descobrindo sombra e implantações não autorizadas através da sua pegada digital

- Identificação ativos equivocados ou vulneráveis Antes que os atacantes possam agir

- Envio Alertas em tempo real Para serviços expostos, portas abertas e certificados expirados

- Rastreando continuamente as mudanças em seu Infraestrutura voltada para a Internet

Vulnerabilidades Cisco de alta sexual

Além das falhas críticas do RCE, os mais recentes conselhos da Cisco incluem uma lista substancial de vulnerabilidades de alta sexuação que abrangem vários produtos e superfícies de ataque. Esses bugs podem levar a condições de negação de serviço (DOS), acesso não autorizado ou escalada de privilégios, dependendo do componente afetado.

Aqui está uma lista dos CVEs de alta sexual:

- CVE-2025-20140 – DOS em clientes ios xe sem fio IPv6

- CVE-2025-20186 – Injeção de comando na interface da web iOS XE

- CVE-2025-20154 – Dos twamp em iOS, iOS XE, iOS XR

- CVE-2025-20191 – DHCPV6 DOS nos recursos de segurança do Switch

- CVE-2025-20122 -Escalada de privilégios no Catalyst SD-WAN Gerente

- CVE-2025-20182 – Ikev2 Dos em Asa, FTD, iOS, iOS XE

- CVE-2025-20197Assim, CVE-2025-20198Assim, CVE-2025-20199 – Escalada de privilégio em iOS XE

- CVE-2025-20192 – ikev1 dos em ios xe

- CVE-2025-20162 – DHCP Snooping DOS em iOS XE

- CVE-2025-20164 – Escalada de privilégios em interruptores de Ethernet industriais

- CVE-2025-20202 – Cisco Discovery Protocol DOS no WLC

- CVE-2025-20210 – ACI não autenticada ACES no Catalyst Center

- CVE-2025-20181 – Bypass de inicialização segura em interruptores de catalisador

- CVE-2025-20189 – ARP DOS em roteadores ASR 903

Como de costume, a Cisco recomenda a aplicação de atualizações imediatamente e revisando as configurações para minimizar a exposição.

Sonicwall SMA 100 Vulnerabilidades podem levar à exclusão de arquivos e controle de caminho pelos atacantes

A Sonicwall também publicou um consultivo de segurança detalhando várias vulnerabilidades de alto impacto que afetam seus aparelhos SSL-VPN da SMA 100 Series-uma solução de acesso remoto amplamente utilizado em ambientes corporativos.

Embora essas falhas exijam a autenticação do usuário para explorar, os riscos que eles representam para a integridade do sistema e o controle administrativo são graves, principalmente para organizações com portais de acesso remoto e fracamente garantidos.

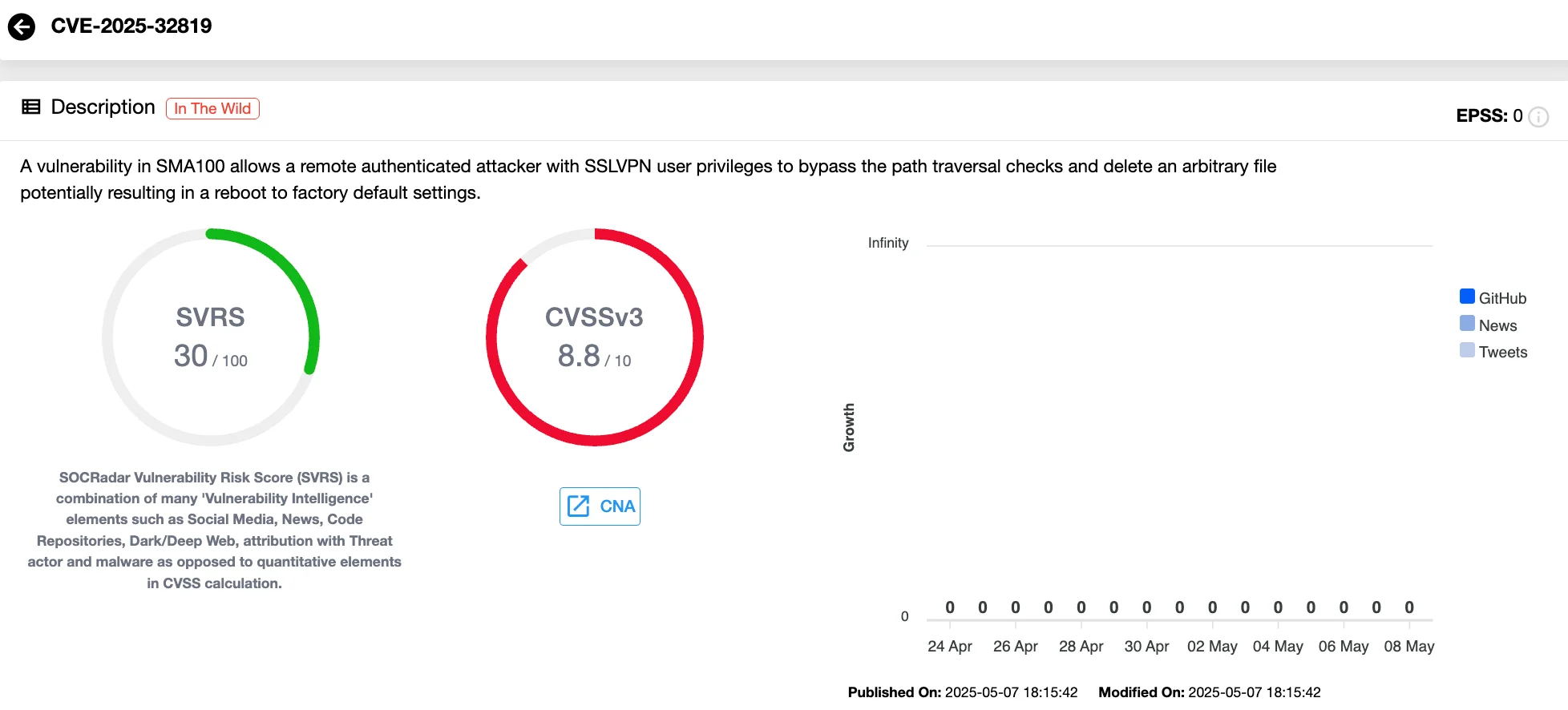

Duas das vulnerabilidades divulgadas são especialmente preocupantes devido a seus CVSS pontuar mais de 8,0 e a natureza do acesso que eles permitem:

- CVE-2025-32819 (CVSS 8.8) Permite que um usuário autenticado do SSL-VPN ignore as proteções de travessia do caminho e Exclua arquivos arbitrários no dispositivo. Se os principais arquivos do sistema forem removidos, o dispositivo poderá Reinicie os padrões de fábricalevando a uma ruptura grave.

Cartão de vulnerabilidade do CVE-2025-32819 (Inteligência de vulnerabilidade de Socradar)

- CVE-2025-32820 (CVSS 8.3) Permite a travessia do caminho que faz Qualquer diretório gravávelefetivamente dar ao invasor a capacidade de alterar as áreas críticas do sistema e potencialmente aumentar o acesso ou a persistência.

Uma terceira vulnerabilidade (CVE-2025-32821) Também existe, afetando os usuários com acesso SSL-VPN no nível do administrador, permitindo injeção de comando remoto, embora sua pontuação no CVSS (6.7) coloca mais baixo em criticidade em comparação com os outros.

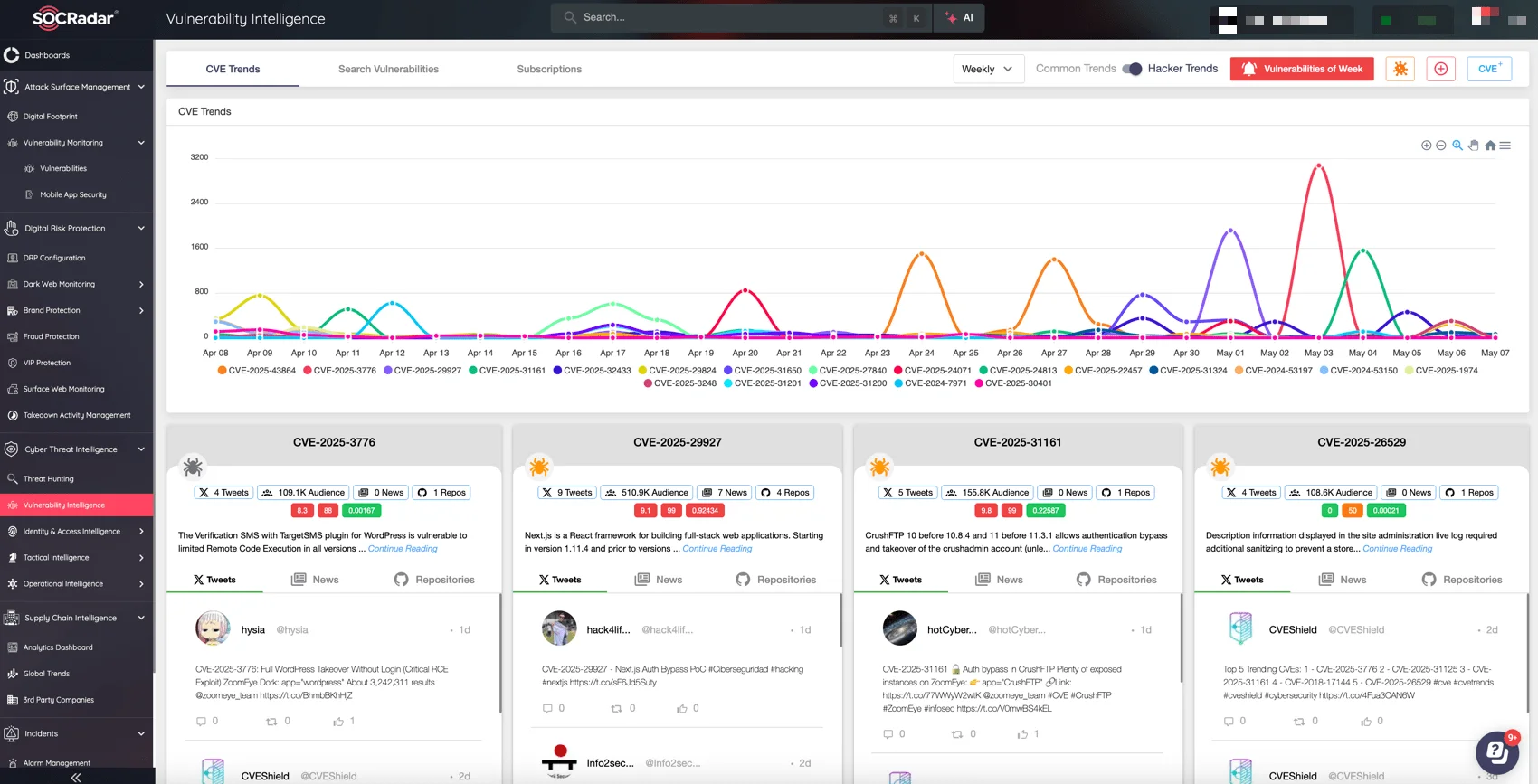

Plataforma Socradar Xti, Página de Inteligência de Vulnerabilidade

Com as novas vulnerabilidades surgindo constantemente, não é mais suficiente para rastrear apenas o CVS – você precisa saber quais são procuradas pelos atacantes. Socradar’s Inteligência de vulnerabilidadeoferecido sob o Inteligência de ameaças cibernéticas móduloajuda as equipes de segurança a cortar o barulho, entregando:

- Insights no nível de exploração para identificar vulnerabilidades de alto risco em tempo real

- Contexto do ator de ameaças Para entender quem está por trás dos ataques e seus alvos preferidos

- Ferramentas de priorização Alinhado com a pilha de tecnologia real da sua organização

- Inteligência correlacionada vinculando CVEs a malware, campanhas e TTPs

Em ambientes de ameaças em rápido movimento, o Socradar garante que você esteja focado no que é mais urgente, não apenas no que é mais recente.

Produtos afetados e orientação de remediação

Essas vulnerabilidades afetam todos os modelos da série SMA 100, incluindo o SMA 200, 210, 400, 410 e 500Vcorrendo Versões de firmware 10.2.1.14-75SV e anterior.

Os aparelhos da série Sonicwall SMA 1000 não são afetados.

Para mitigar o risco, Sonicwall lançou uma versão fixa (10.2.1.15-81SV) e exorta todos os clientes a atualizar o mais rápido possível. Para organizações não conseguirem corrigir imediatamente, a Sonicwall recomenda as seguintes medidas provisórias:

- Ativar autenticação multifatorial (MFA) Para reduzir o impacto do compromisso de credencial

- Ativar o Firewall do aplicativo da web (WAF) proteção no dispositivo

- Redefinir senhas Para todos os usuários que acessaram o aparelho através da interface da web

O aviso completo está disponível aqui.