Uma sofisticada vulnerabilidade de dias zero, ZDI-CAN-25373, é secretamente explorada por anos por vários grupos de hackers apoiados pelo Estado, destacando suas implicações críticas de segurança. Essa exploração aproveita os arquivos de atalho do Windows (.LNK), permitindo que os invasores executem comandos maliciosos discretamente sem detecção. Os analistas de segurança vincularam essa vulnerabilidade a campanhas cibernéticas e organizações de roubo de dados em todo o mundo.

Os pesquisadores revelaram mais recentemente que desde 2017, o ZDI-CAN-25373 foi usado ativamente por 11 Atores-nação-estado da Coréia do Norte, Irã, Rússia e China. A iniciativa Zero Day de Trend Micro (ZDI) descobriu quase 1.000 Amostras maliciosas .lnk que utilizam essa exploração, com evidências sugerindo que muito mais instâncias permanecem não identificadas.

Apesar dos riscos claros associados a essa vulnerabilidade, a Microsoft optou por não emitir um patch de segurança até agora, citando que não atende aos seus critérios. Como resultado, as organizações devem tomar medidas imediatas para se defender contra essa crescente ameaça.

O que é ZDI-CAN-25373?

Antes de mergulhar no escopo completo dessa vulnerabilidade, vamos primeiro examinar como funciona e como os grupos de ameaça persistente (APT) avançados a alavancam há anos.

Para explorar o ZDI-CAN-25373, os atores de ameaças usam arquivos .LNK especialmente criados, escondendo argumentos maliciosos da linha de comando. Esses comandos ocultos permitem que os atacantes executem as cargas úteis furtivamente, evitando a detecção por medidas de segurança tradicionais.

O método de exploração é particularmente perigoso porque:

- Comandos maliciosos são incorporado em arquivos de atalhotornando -os difíceis de detectar.

- Os invasores usam o preenchimento de espaço em branco na estrutura Command_Line_arguments para ocultar detalhes de execução.

- O Windows não exibe esses comandos ocultos em sua interface de usuário, exigindo ferramentas de terceiros para inspeção.

- A capacidade de imitar arquivos legítimos Torna esses ataques altamente enganosos.

- O método de exploração permite que os invasores ignorem algum software de segurança, que normalmente se concentra em ameaças executáveis baseadas em arquivos, em vez de atalhos.

- A natureza de baixo nível da exploração permite que os cibercriminosos o usem como ponto de entrada para implantar cepas de malware mais sofisticadas.

- Os invasores freqüentemente aproveitam as técnicas de engenharia social para fornecer arquivos .LNK maliciosos aos alvos, geralmente disfarçando -os como documentos, imagens ou instaladores de software legítimos.

Quem está explorando o ZDI-CAN-25373?

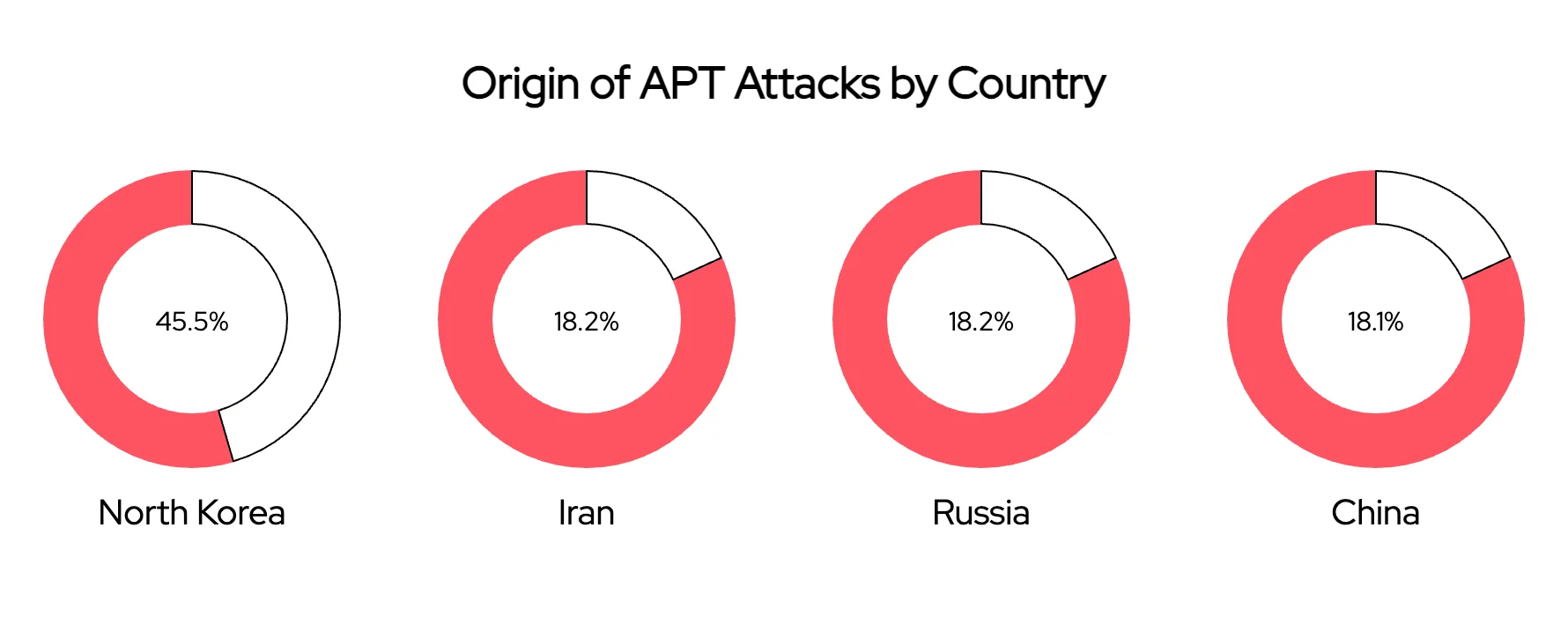

Pesquisas mostram que os grupos APT patrocinados pelo Estado estão abusando de ZDI-CAN-25373 principalmente para espionagem cibernética e roubo de dados.

O maior número de ataques adequados se origina de Coréia do Norte (45,5%)seguido pela Irã (18,2%)Assim, Rússia (18,2%)e China (18,1%). Além dos Apts, vários outros atores de ameaças desses quatro países, bem como de países como Índia e Paquistão, demonstraram algum nível de atividade.

Origem de ataques adequados para o atalho do Windows ZERO ZDI-CAN-25373

Deve -se notar que os grupos APT geralmente compartilham táticas, técnicas e procedimentos (TTPs) entre si, dificultando atribuir ataques específicos a uma entidade. Além disso, os pesquisadores observam que algumas organizações cibernéticas motivadas financeiramente também aproveitaram o ZDI-CAN-25373 para intrusões direcionadas. Alguns grupos patrocinados pelo Estado parecem trabalhar em conjunto com empresas cibernéticas, explorações de negociação e táticas em fóruns subterrâneos.

Quais setores foram direcionados?

Agora que cobrimos os principais detalhes sobre os países onde esses ataques se originam, vamos mudar nosso foco para as indústrias que mais foram direcionadas por essas ameaças cibernéticas. De acordo com os dados da Trend Micro, as indústrias afetadas por esses ataques incluem:

| Setor | Porcentagem de ataques |

| Governo | 22,8% |

| Setor privado | 14% |

| Instituições financeiras | 8,77% |

| Think tanks | 8,77% |

| Telecomunicações | 8,77% |

| Militar e defesa | 8,77% |

| Energia | 8,77% |

| Criptomoeda | 5,26% |

| Educação, saúde e mídia | 3,51% cada |

| Infraestrutura crítica e setores nucleares | 1,75% cada |

Os governos e organizações do setor privado na América do Norte, Europa, Leste da Ásia e Austrália são particularmente vulneráveis, com agências de inteligência e entidades financeiras frequentemente direcionadas devido ao alto valor de seus dados. Os atores apoiados pelo estado geralmente priorizam as metas do governo e da defesa para obter acesso a informações classificadas e inteligência estratégica, enquanto as organizações cibernéticas exploram a vulnerabilidade para ganhos financeiros por meio de implantação de ransomware e roubo de credenciais.

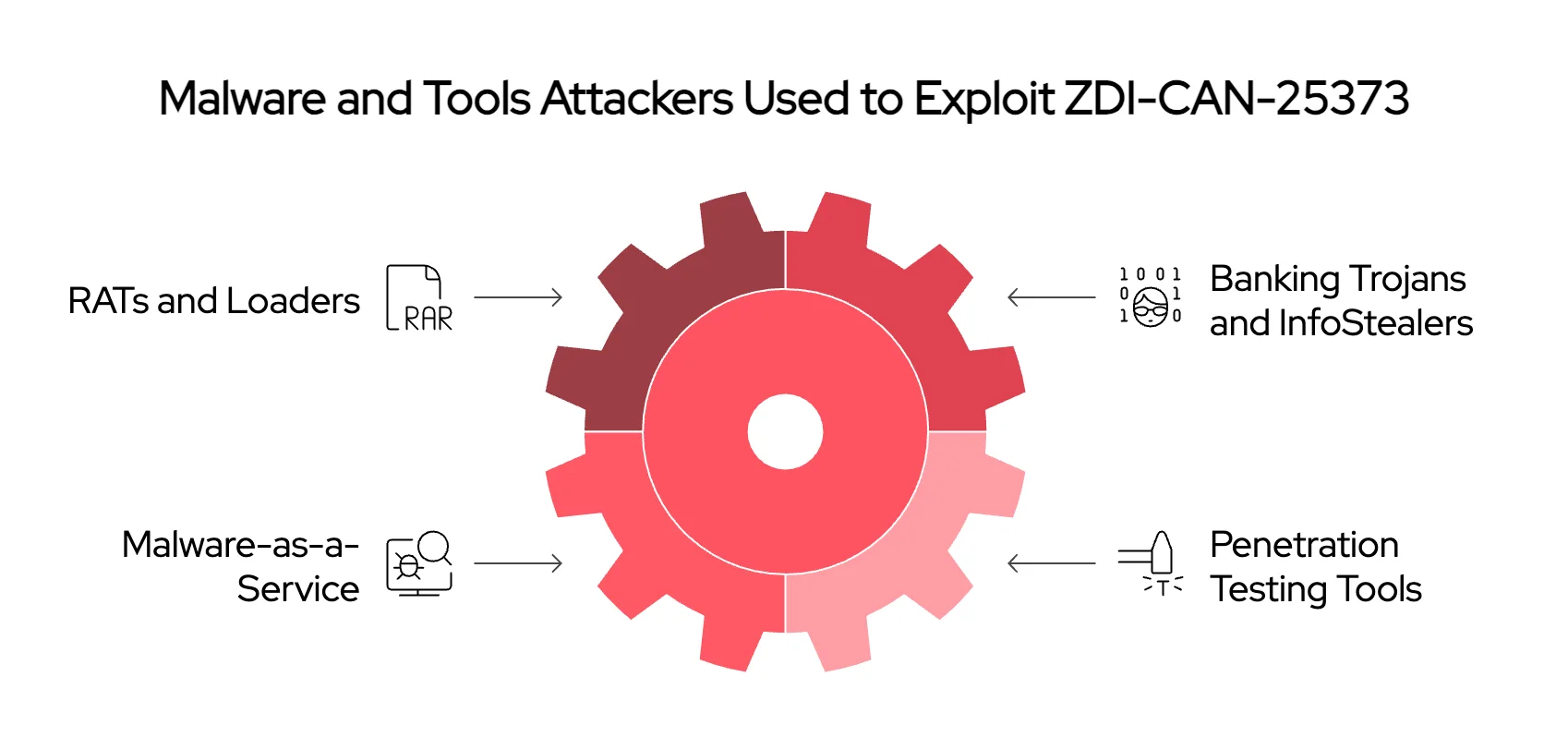

Cargas úteis de malware vinculadas ao ZDI-CAN-25373

Por fim, vejamos as cepas de malware usadas nessas campanhas. Uma variedade de cepas de malware foi implantada em campanhas que exploram essa vulnerabilidade. Aqui estão as principais categorias e malware/ferramentas:

- Ratos e carregadores: Rato Xeno, Quasar Rat, Pupyrat, Warzone Rat, Remcos

- Trojans bancários e Infotealers: Gozi, Snake KeyLogger, ladrão de Lumma, ladrão de guaxinim

- Malware como serviço (maas): Explorado extensivamente com 79 Amostras rastreadas

- Cobalt Strike and Sliver: Ferramentas de teste de penetração comuns reaproveitado para uso malicioso

Tipos de malware e ferramentas atacantes usados para explorar ZDI-CAN-25373

Curiosamente, o Grupo Cybercrime Evil Corp usou o ZDI-CAN-25373 em suas campanhas de Raspberry Robin, demonstrando ainda mais seu amplo abuso. Essas cargas úteis de malware permitem que os invasores estabeleçam acesso persistente, exfiltrar dados sensíveis e até implantar ataques de ransomware em alguns casos.

Os pesquisadores também descobriram que quase 70% de ataques que alavancam o ZDI-CAN-25373 estavam focados principalmente na espionagem e roubo de informações, enquanto por aí 20% tinha motivos financeiros. Alguns grupos pareciam usar os ganhos financeiros dessas campanhas para financiar esforços adicionais de espionagem cibernética.

Sobre as recomendações de resposta e segurança da Microsoft

Os micro pesquisadores de tendências afirmam que enviaram uma exploração de prova de conceito (POC) para ZDI-CAN-25373 para a Microsoft através do programa de recompensa de insetos da ZDI, mas a Microsoft se recusou a emitir um patch.

Para se defender contra a exploração contínua nesse meio tempo, pesquisadores e organizações de segurança são deixados para procurar estratégias de mitigação alternativas. As práticas recomendadas incluem:

- Monitore e restrinja o uso de arquivos .lnk: As organizações devem aplicar as políticas que limitam a execução de arquivos de atalho de fontes não confiáveis.

- Implementar proteção de endpoint: Verifique se as soluções de segurança podem detectar e bloquear arquivos de atalho suspeitos e execução da linha de comando oculta.

- Realizar monitoramento de rede: Registrar e analisar atividades anômalas relacionadas aos arquivos .lnk, especialmente aqueles originários de fontes desconhecidas ou não verificadas.

- Atualize regularmente e patch Software: Embora a Microsoft não tenha emitido uma correção direta, garantir que todos os sistemas Windows sejam atualizados possa ajudar a mitigar outras vulnerabilidades que os invasores podem encadear com o ZDI-CAN-25373.

- Treine os funcionários em riscos de phishing: Como muitos ataques baseados em .LNK começam com e-mails de phishing, as organizações devem educar os funcionários sobre a identificação de anexos e links suspeitos.

- Inspecione os arquivos de atalho usando ferramentas de segurança: Como o Windows não exibe argumentos ocultos da linha de comando dentro de arquivos .lnk, as organizações devem usar ferramentas forenses para analisar os metadados do atalho.

- Use a análise comportamental: As equipes de segurança devem empregar mecanismos avançados de detecção que se concentram nos indicadores comportamentais, em vez de confiar apenas em assinaturas de malware estáticos.

- Restringir a execução de ataques baseados em scripts: Os atacantes costumam usar explorações .lnk para executar scripts do PowerShell e outros roteiros maliciosos. Desativar recursos desnecessários de script pode reduzir o risco.

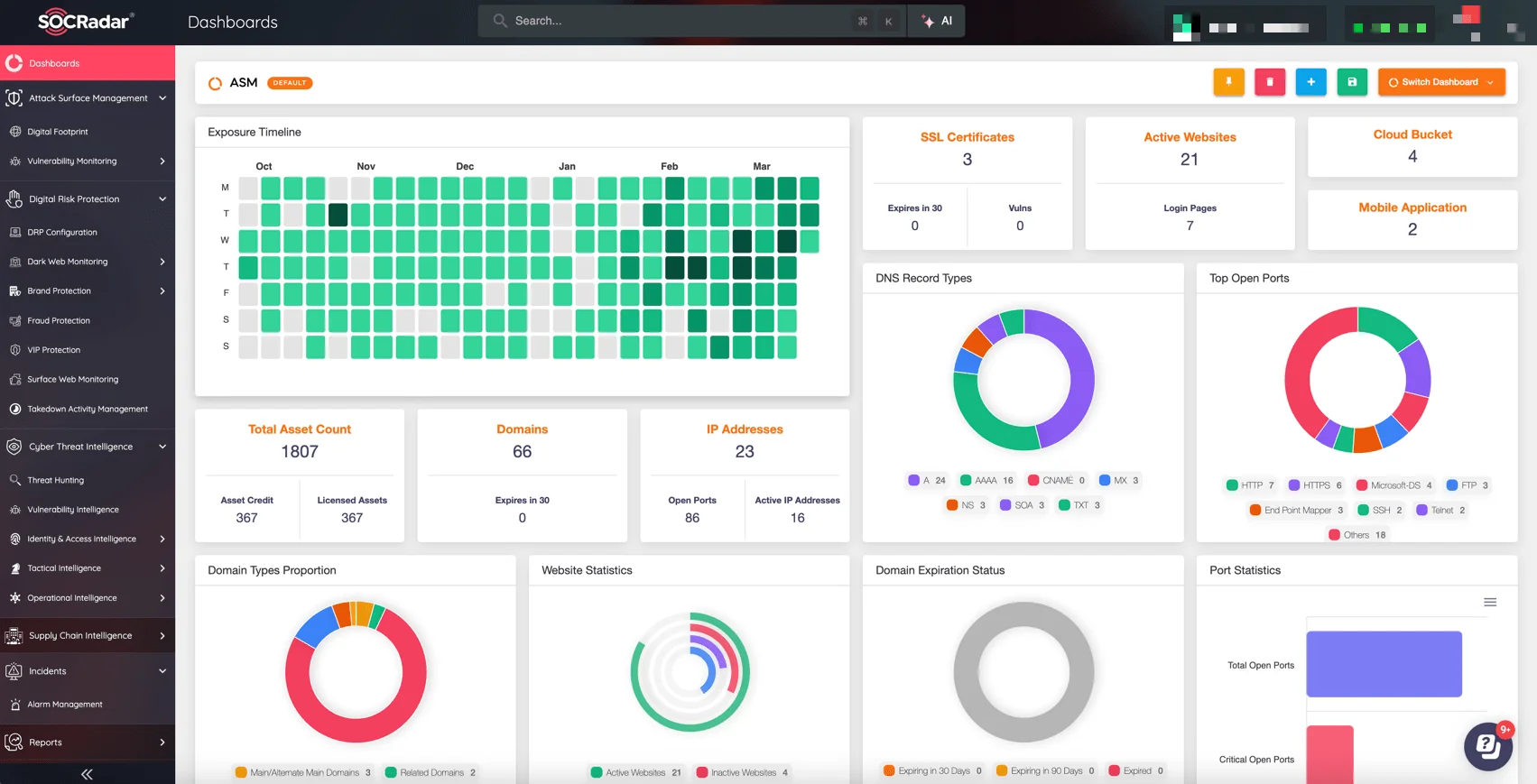

Para uma proteção mais ampla além dessa vulnerabilidade, as organizações devem alavancar plataformas abrangentes de inteligência de ameaças como a Socradar Extended Threart Intelligence (XTI).

Socradar Xti integra múltiplas fontes de inteligência – Dark Webinsights de vulnerabilidade, Ataque de superfície de ataquee rastreamento de atores de ameaças-oferecendo alertas acionáveis e insights ricos em contexto. Essa visão holística capacita as equipes de segurança a antecipar ameaças, priorizar as defesas e responder rapidamente a incidentes, aumentando a resiliência geral contra ataques cibernéticos sofisticados.

Plataforma Socradar Xti, painéis

Conclusão

Sem nenhum patch oficial da Microsoft, as organizações devem tomar ações defensivas para mitigar os riscos. Ao implementar fortes políticas de segurança, monitorar atividades incomuns e alavancar a inteligência de ameaças, as organizações podem se proteger melhor contra essa ameaça contínua.

Para mais detalhes técnicos, os leitores podem explorar o Blog de pesquisa oficial. Além disso, os indicadores de compromisso (IOCs) podem ser encontrados aqui.

Para ajudar os defensores a detectar e atenuar ataques que alavancam o ZDI-CAN-25373, os pesquisadores também forneceram uma regra Yara projetada para identificar arquivos .LNK maliciosos associados a esta exploração. Aqui está a regra fornecida:

Regra Yara:

Regra ZTH_LNK_EXPLOIT_A

{

meta:

Autor = “Peter Girnus”

Descrição = “Este arquivo Yara detecta arquivos LNK acolchoados projetados para explorar o ZDI-CAN-25373.”

referência = “

Target_entity = “arquivo”

Strings:

$ magic = {4c 00 00 00 01 14 02 00}

$spoof_a = {20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00 20 00}

$ SPOOF_B = {09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 09 09 09 09 09 00 09 00 09 09 00 09 09 09 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00 09 00}

$ spoof_c = {0a 00 0a 00 0a 00 0a 00 0a 00 0a 00 0a 00 0a 00 0a 00 0a 00 0a 00 0a 00 0a 00 0 0a 0a 0a 0a 00 0a 00 00 0A 00 0A 00 0A 00 0A 00 0A 00 0A 00 0A 00 0A 00 0A 00 0A 00 0A 00 0A 00}

$spoof_d = {0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0D 00 0d 00 0d 00 0d 00 0d 00 0d 00 0d 00 0d 00 0d 00 0d 00 0d 00 0d 00 0d 00}

$ spoof_e = {11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 11 00 00 11 00 11 00 11 00}

$ spoof_f = {12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00 12 00}

$spoof_g = {13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00 13 00}

$ SPOOF_H = {0D 00 0A 00 0D 00 0A 00 0D 00 0A 00 0D 00 0A 00 0D 00 0A 00 0D 00 0A 00 0D 00 0A 0D 0D 00 0A 00 0D 00 0A 0D 00 0A 00 0D 00 00 0d 00 0a 00 0d 00 0a 00 0d 00 0a 00 0d 00 0a 00 0d 00 0a 00 0d 00 0a 00}

doença:

$ mágica em 0x00 e ($ spoof_a ou $ spoof_b ou $ spoof_c ou $ spoof_d ou $ spoof_e ou $ spoof_f ou $ spoof_g ou $ spoof_h)

}